漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-021004

漏洞标题:某省会计网站因第三方程序上传漏洞导致Getshell

相关厂商:江西省会计网

漏洞作者: Mapconf

提交时间:2013-07-05 11:34

修复时间:2013-08-19 11:34

公开时间:2013-08-19 11:34

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-07-05: 细节已通知厂商并且等待厂商处理中

2013-07-09: 厂商已经确认,细节仅向厂商公开

2013-07-19: 细节向核心白帽子及相关领域专家公开

2013-07-29: 细节向普通白帽子公开

2013-08-08: 细节向实习白帽子公开

2013-08-19: 细节向公众公开

简要描述:

尽管没什么技术含量,可是影响很大的!!

详细说明:

早就听说黑产界流行注册会计师资料,就来玩玩了。(鄙人没干坏事,求不跨省追捕。。。)

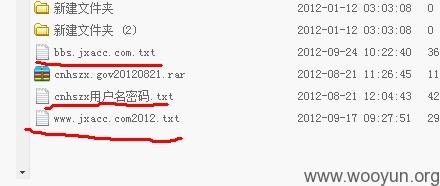

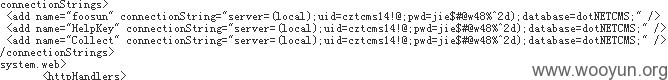

.据悉,政府站喜欢用现成的cms,小菜我只了解小站用E创,数据多点的用Foosun。。(其他略过==。)好吧,来看看

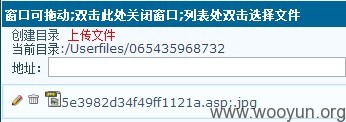

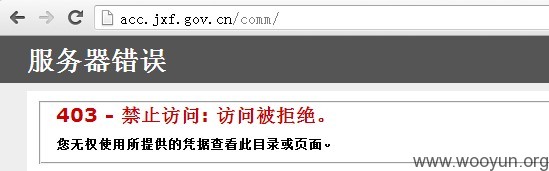

,可是iis解析漏洞已经不存在了,仔细一看,

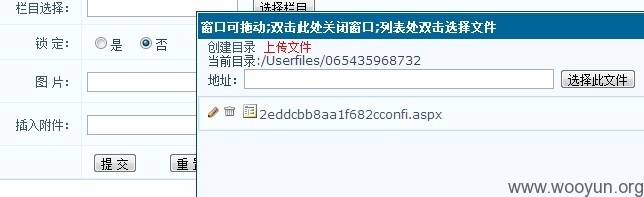

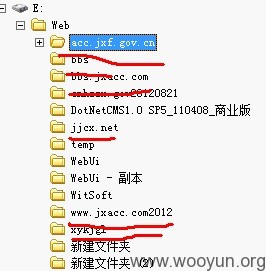

,iis7+,服务器八成是win2008.还是发邮件吧,哪里的附件可以随便传。。。不过很蛋疼,附件文件名随机生成,我没办法猜测。iis又不允许目录遍历。。。好吧,不扯淡了,问题还在于风讯,看图

,在附件上传地方我们看得到可爱的文件名。。然后菜刀链接之。

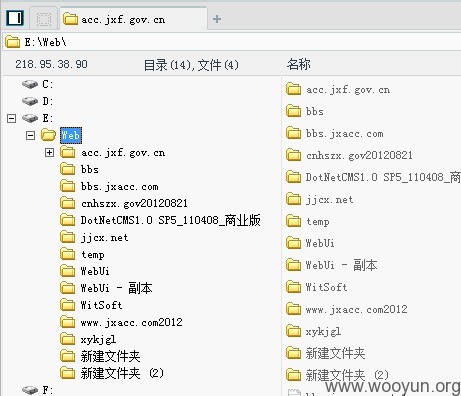

不再一一列举,我想说,目录权限真他娘的不严格。。

数据库我就不再去连了,,我又没想着脱裤。那个会计师信息神马的,不知道重要不?嘿嘿。

权重还行啊,大家懂得~~

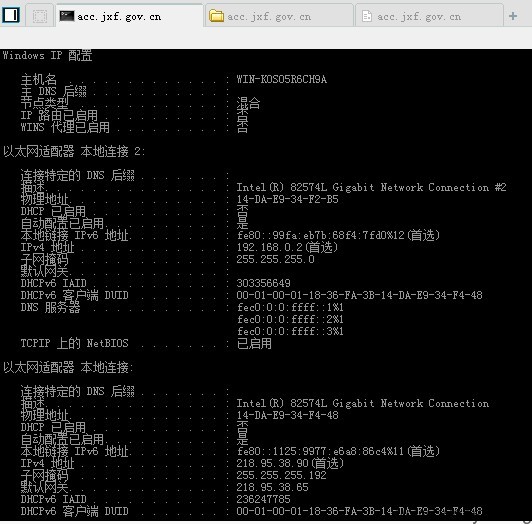

原来还是有内网环境的,我就不方便去测试了。

漏洞证明:

修复方案:

1.流行cms的漏洞该好好补一补了。

2.静态目录不需要执行权限。

3.webshell为何没被杀?为何浏览其他目录无压力?

4.希望告知风讯,,即使你不显示文件名,人家还是可以吧啦出来的。。

最后,敬爱的@党中央 ,我没有犯罪,求不跨省。。

版权声明:转载请注明来源 Mapconf@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2013-07-09 23:29

厂商回复:

最新状态:

暂无