漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-012004

漏洞标题:M$一处本地DOS;可能导致rz code,权限提升

相关厂商:微软

漏洞作者: xsjswt

提交时间:2012-09-10 18:26

修复时间:2012-09-10 18:26

公开时间:2012-09-10 18:26

漏洞类型:权限提升

危害等级:中

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-09-10: 积极联系厂商并且等待厂商认领中,细节不对外公开

2012-09-10: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

上网随便下了个番茄花园的xp sp3,装虚拟机里面用来扫毛片资源,扫着扫着就挂了。

iso的名字是“FQHY_Ghost_XP_SP3_V2012.07.iso”,不明真相路过。

详细说明:

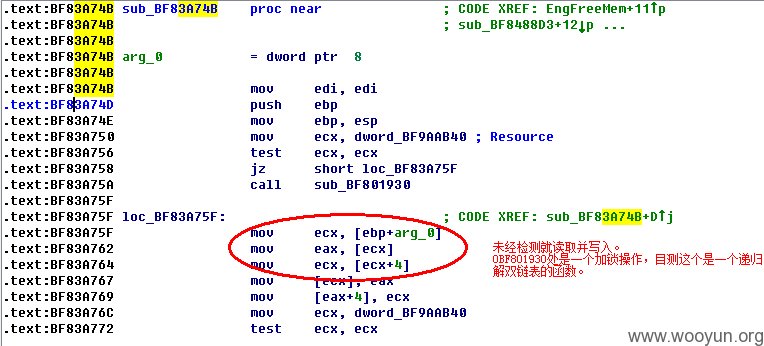

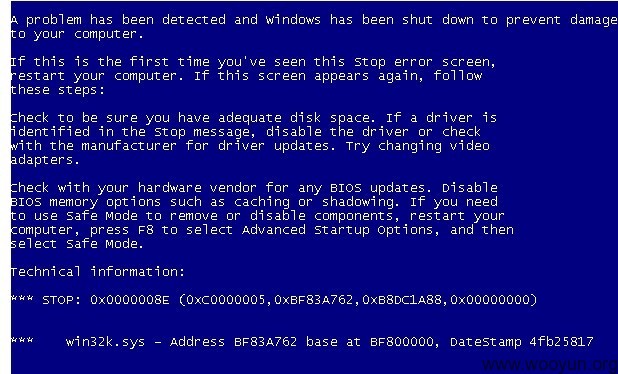

win32k.sys是windows的图形处理子系统的驱动部分,但是在EngFreeMem函数调用过程中,对于参数检查不严,导致无效指针传入偏移为0x3A74B的函数。

此函数未经参数检查,就将*(DWORD *)arg0的内容写入*((DWORD *)arg0+4)

因为需要很长时间(约一周)才会复现,而下毛片大业不能停止,所以无法进一步调试。

arg0参数可被处于ring3的程序影响,那么轻则导致蓝屏DOS;一般则导致任意内核态内存被ring3程序读取;重则可以导致修改系统关键数据导致权限提升。

漏洞证明:

修复方案:

判断、seh

版权声明:转载请注明来源 xsjswt@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝