漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-011345

漏洞标题:苏宁易购某站点应用设计缺陷!

相关厂商:江苏苏宁易购电子商务有限公司

漏洞作者: 有礼物送上

提交时间:2012-08-26 10:06

修复时间:2012-10-10 10:07

公开时间:2012-10-10 10:07

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-08-26: 细节已通知厂商并且等待厂商处理中

2012-08-27: 厂商已经确认,细节仅向厂商公开

2012-09-06: 细节向核心白帽子及相关领域专家公开

2012-09-16: 细节向普通白帽子公开

2012-09-26: 细节向实习白帽子公开

2012-10-10: 细节向公众公开

简要描述:

RT!

详细说明:

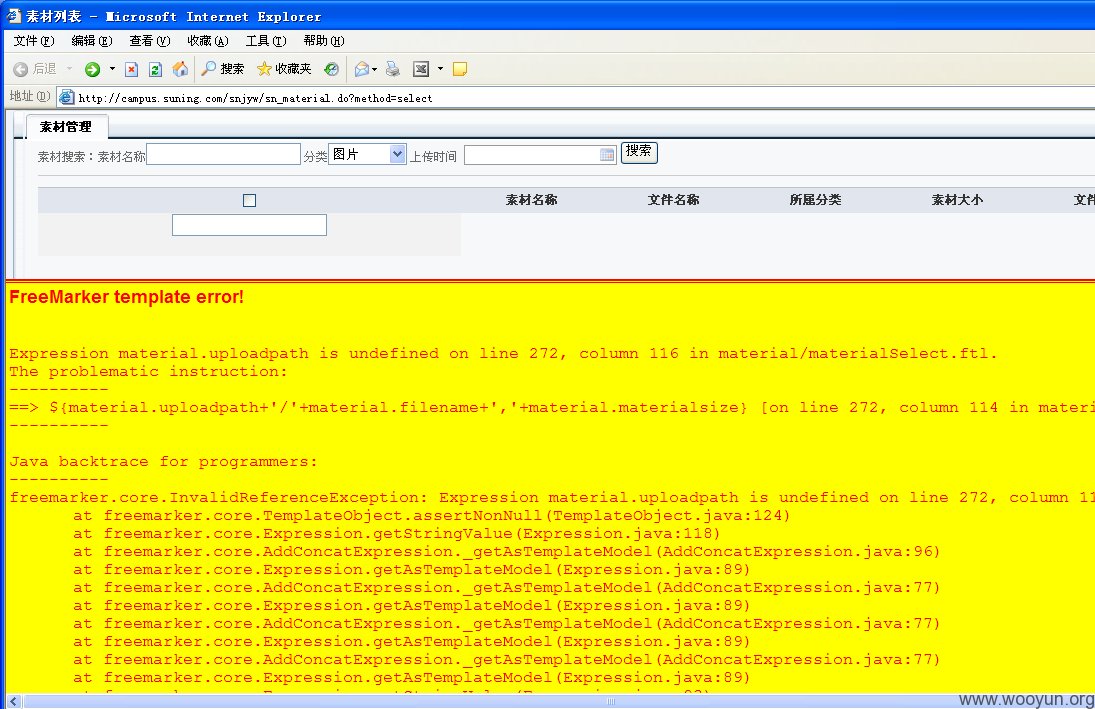

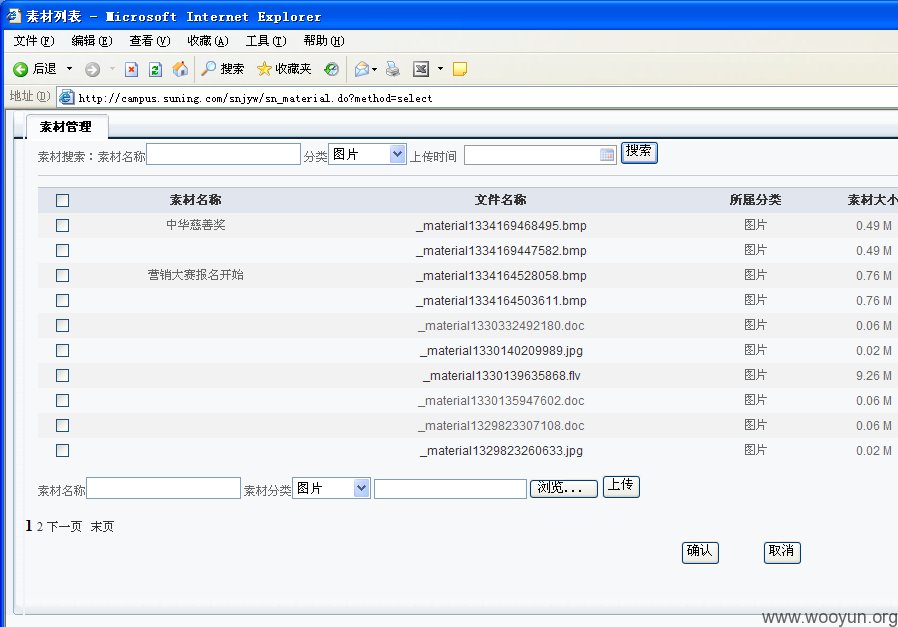

漏洞证明:

重点说下面一个问题(上下文结合):

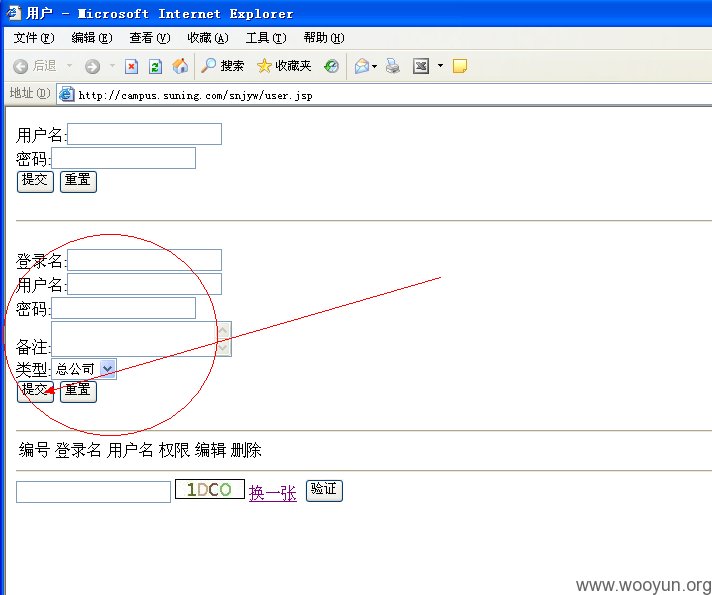

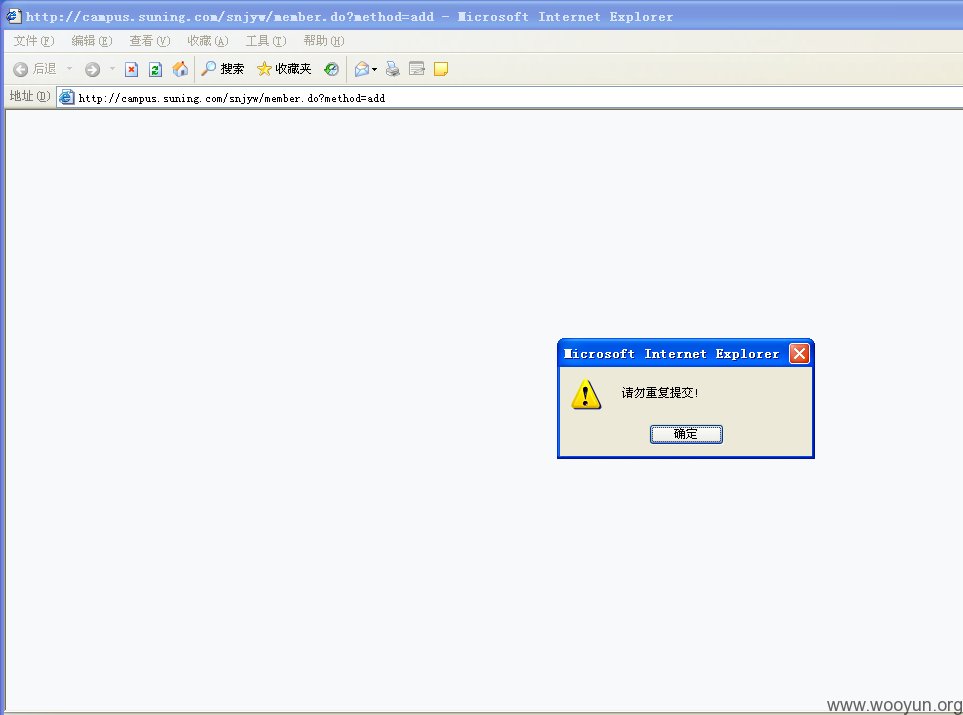

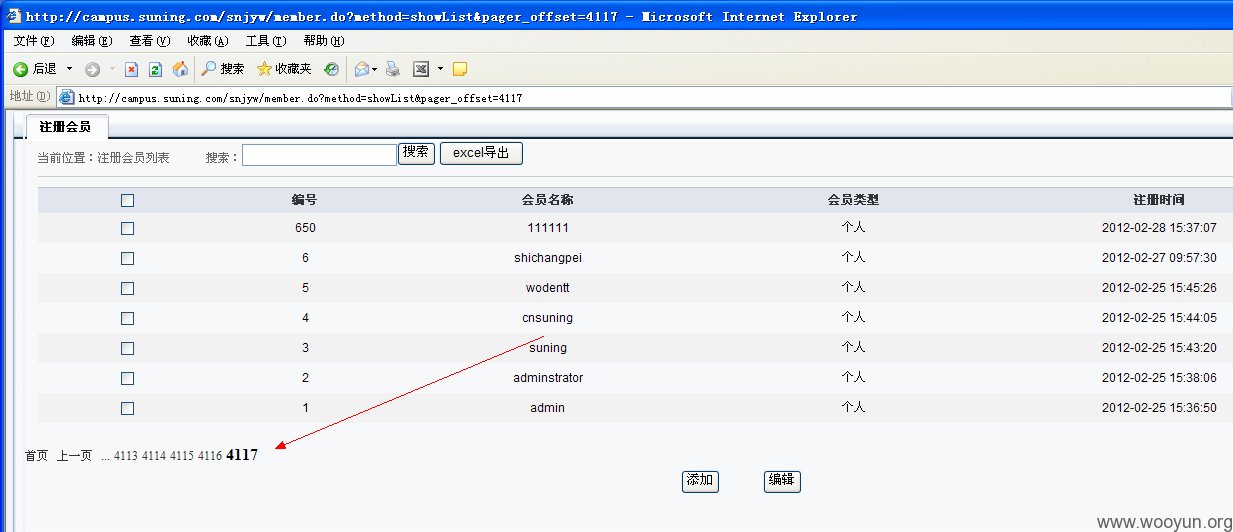

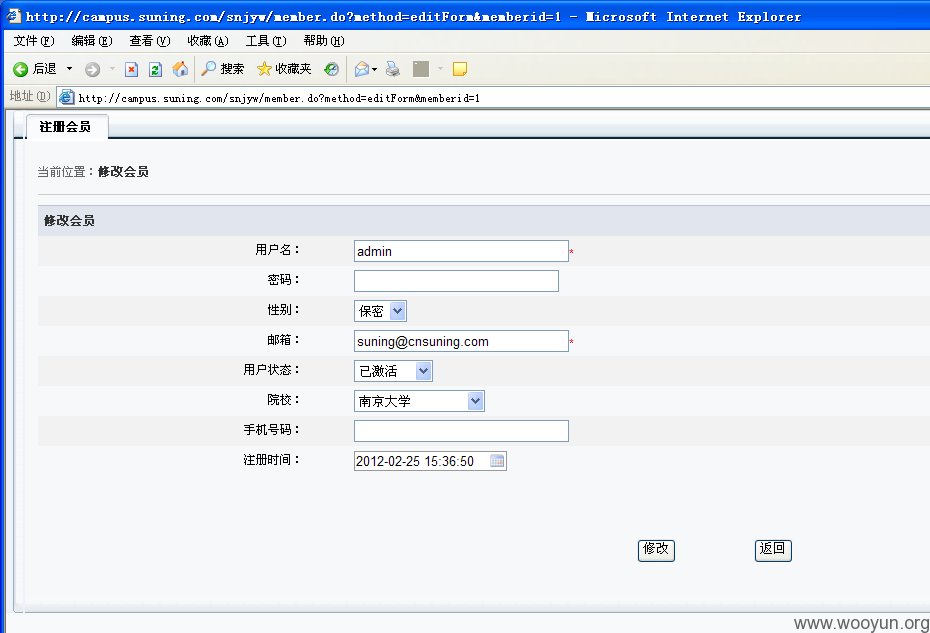

在用户注册成功提交信息后,http://campus.suning.com/snjyw/member.do?method=register

把后面的method=register换成method=add

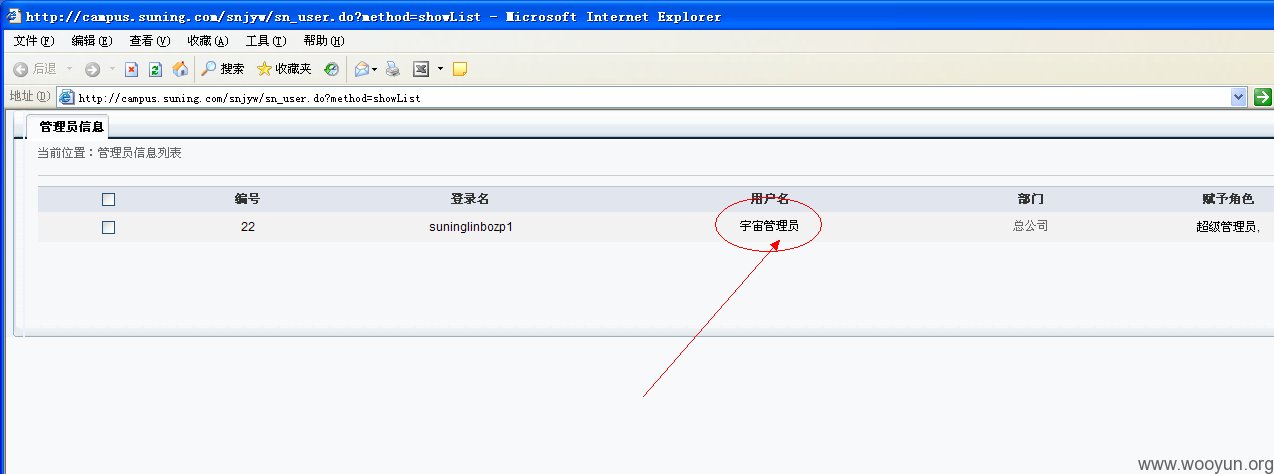

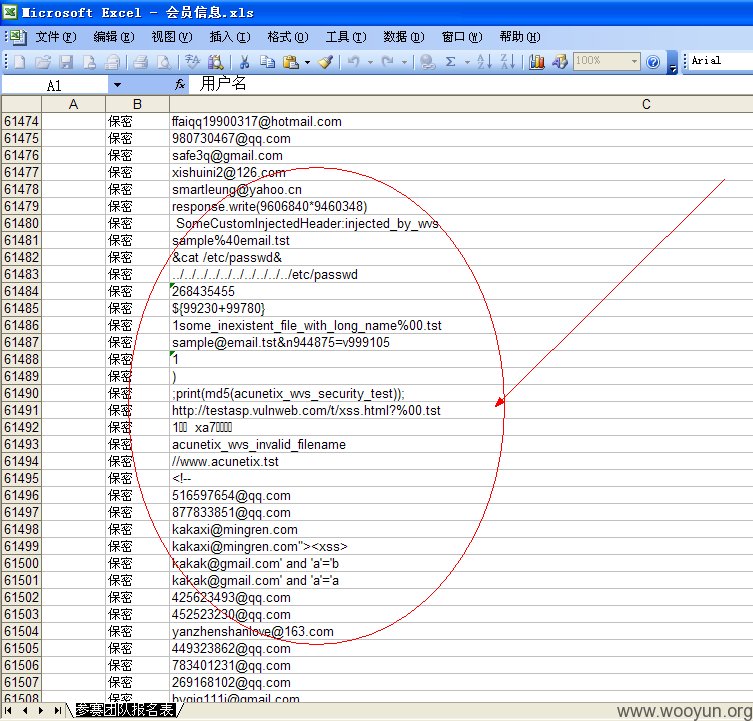

我汗!直接就是用户列表管理页面了,怎么把用户权限与管理权限的链接做到一个Action类里?开发人员典型的偷懒!好歹里面有4000个无辜的大学生参赛者啊!

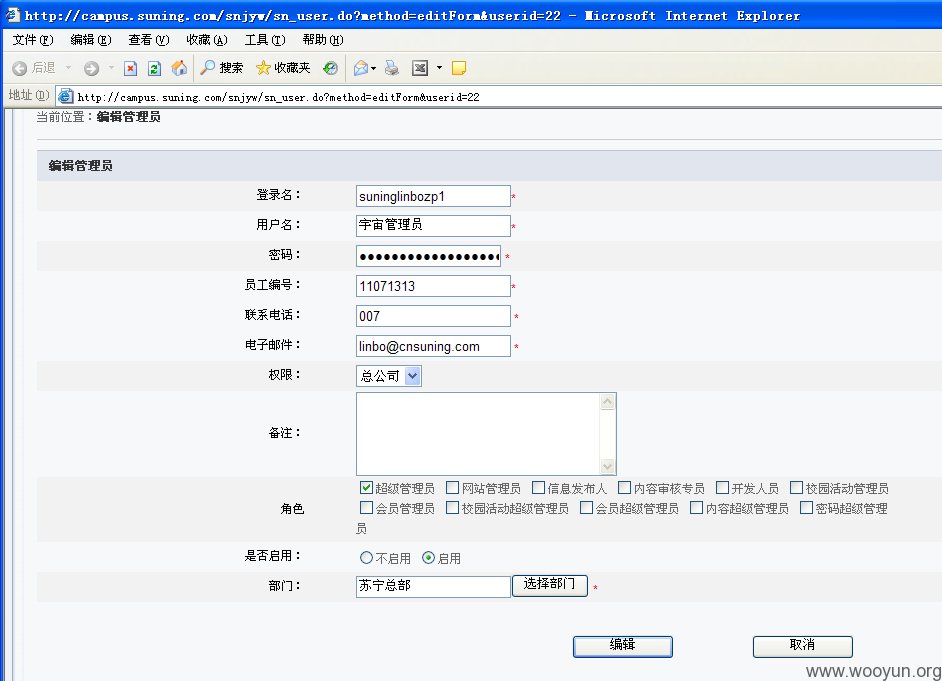

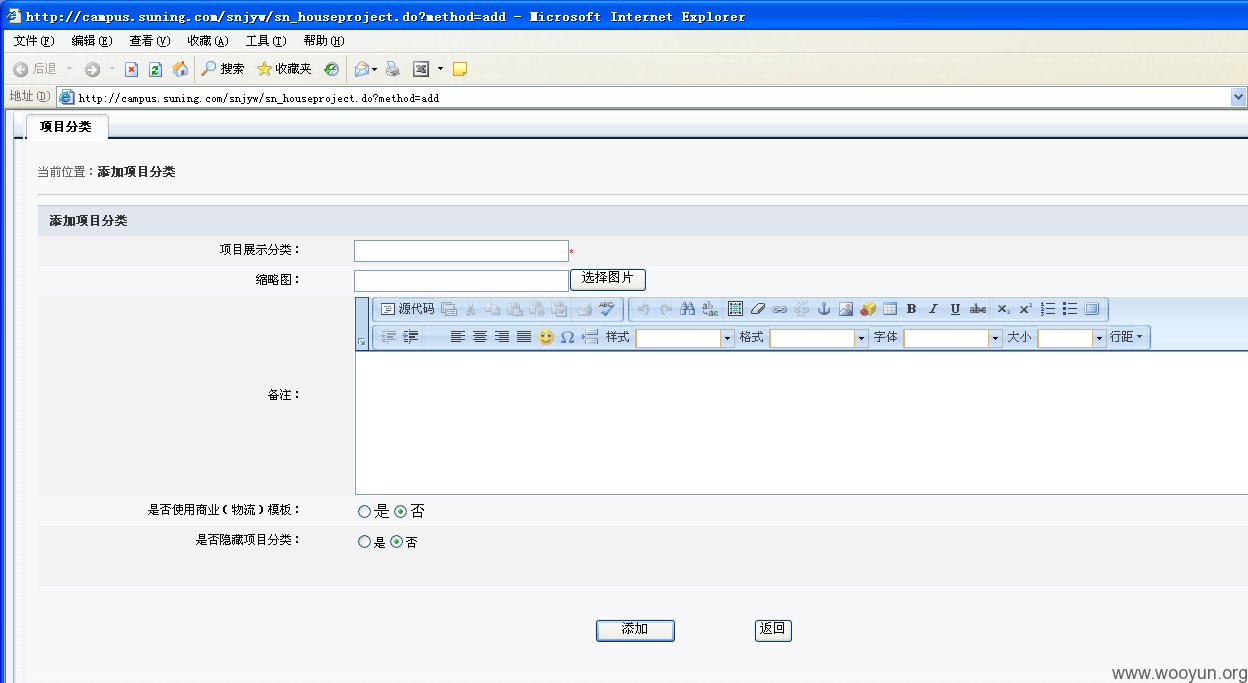

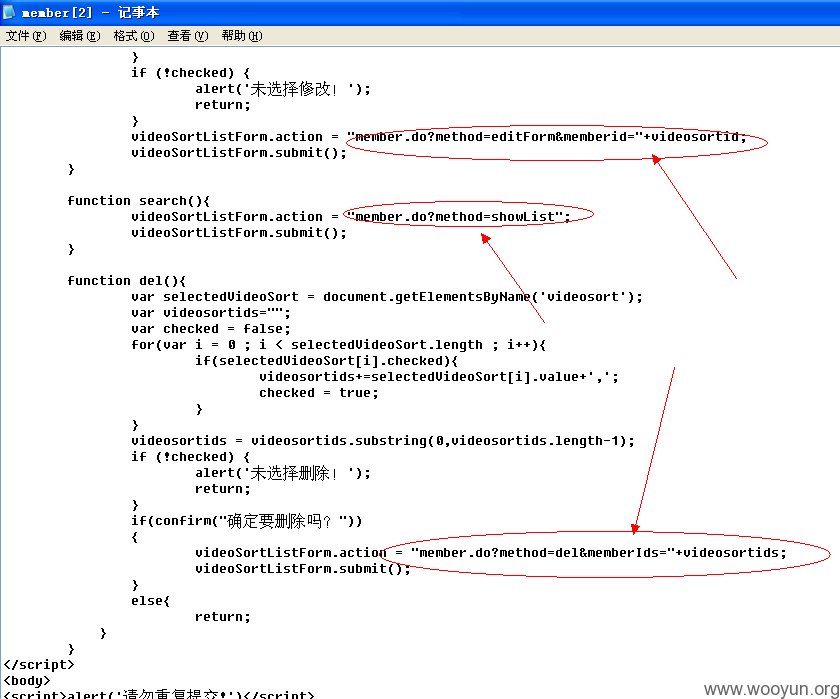

查看html代码,所以能找到上文中method增、查、改、删的命名规则,上面的所有功能的list页js域中都包含对应的链接,任意CRUD信息!

最少一个对外应用做成这样,应该很容易就被坏蛋入侵!

修复方案:

这个应用是在修复漏洞吗?SSH开源框架的死开发模式,程序结构调整起来不方便?烦琐吗?

又是一个赶工期的应用?

版权声明:转载请注明来源 有礼物送上@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2012-08-27 09:32

厂商回复:

感谢您对苏宁易购的关注,我们将尽快解决此问题!

最新状态:

暂无