漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-027706

漏洞标题:苏宁某严重缺陷+订单遍历+小CSRF

相关厂商:江苏苏宁易购电子商务有限公司

漏洞作者: zzR

提交时间:2013-07-04 13:46

修复时间:2013-08-18 13:47

公开时间:2013-08-18 13:47

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-07-04: 细节已通知厂商并且等待厂商处理中

2013-07-04: 厂商已经确认,细节仅向厂商公开

2013-07-14: 细节向核心白帽子及相关领域专家公开

2013-07-24: 细节向普通白帽子公开

2013-08-03: 细节向实习白帽子公开

2013-08-18: 细节向公众公开

简要描述:

保持在线

详细说明:

1#

子站

问题多多。

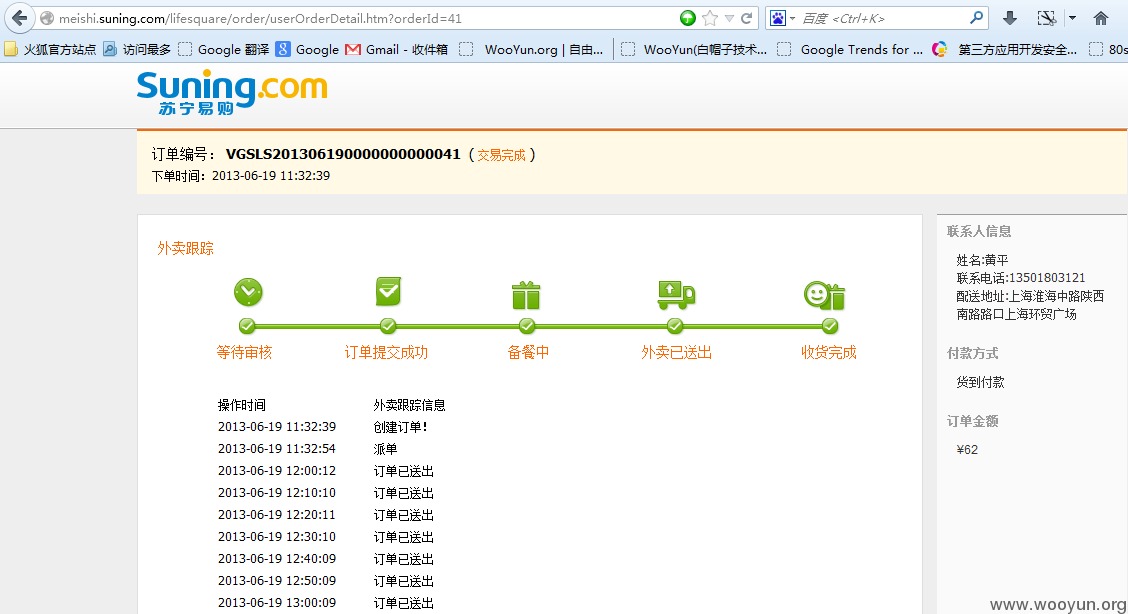

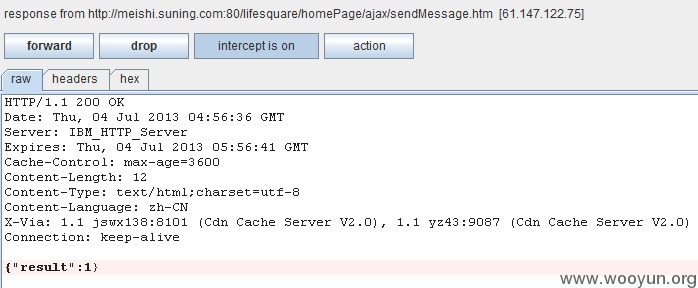

首先支持将本地商户信息发送到用户自定义的手机,未对手机及内容进行强制认证,导致了用户可以自定义【推送号码】以及【推送的内容】,看图

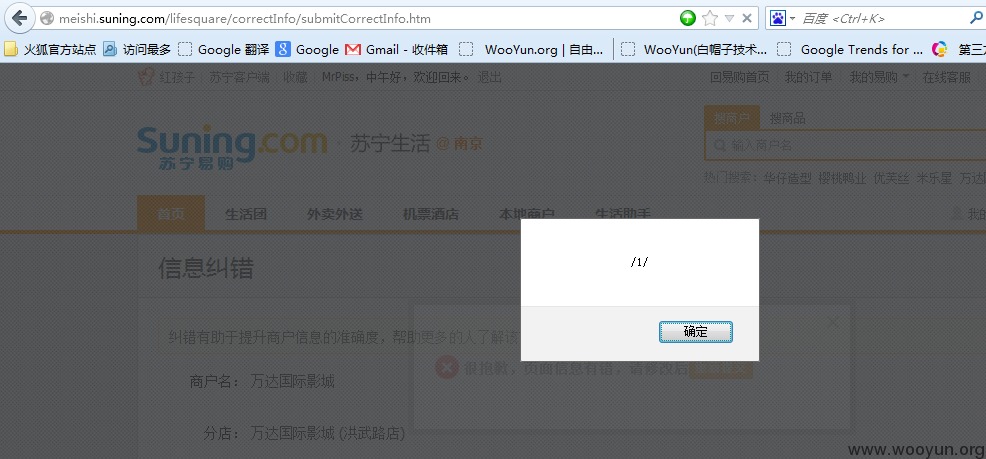

然后拦截数据包,修改关键字段

返回值:

然后查看你的手机

看到亮点了没,这就相当于掌握了一个免费的短信网关,攻击者可以无限制推送各类小广告,当然病毒木马钓鱼啥的也很方便是不是?

漏洞证明:

修复方案:

比我专业的多啊-

版权声明:转载请注明来源 zzR@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2013-07-04 13:50

厂商回复:

感谢您对苏宁易购安全的关注。

最新状态:

暂无

![T]7YLX7KL[{QSQ5@Z4)@`HK.jpg](http://wimg.zone.ci/upload/201307/041318077700115c2593836366cbf78deb810654.jpg)