漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0215297

漏洞标题:浙江在线某网站从一个失效的cookies到获取superadmin权限

相关厂商:zjol.com.cn

漏洞作者: 路人甲

提交时间:2016-06-02 07:37

修复时间:2016-07-17 10:00

公开时间:2016-07-17 10:00

漏洞类型:成功的入侵事件

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-06-02: 细节已通知厂商并且等待厂商处理中

2016-06-02: 厂商已经确认,细节仅向厂商公开

2016-06-12: 细节向核心白帽子及相关领域专家公开

2016-06-22: 细节向普通白帽子公开

2016-07-02: 细节向实习白帽子公开

2016-07-17: 细节向公众公开

简要描述:

祝大家儿童节快乐!

详细说明:

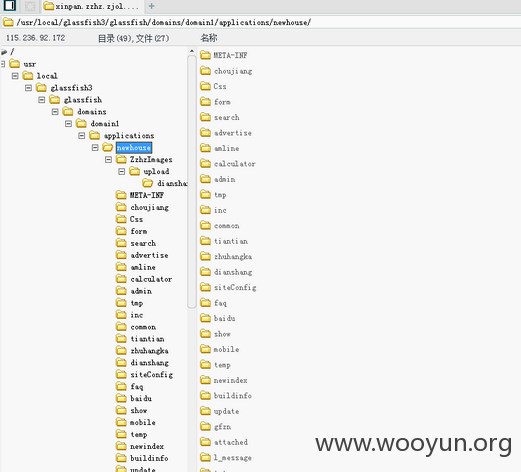

http://xinpan.zzhz.zjol.com.cn/djgfczx/

现在这个页面我们成功打到了xss

我本身想用cookies欺骗工具登录一下的,但发现不知是有http-only还是什么,无法登录

这个页面应该是做了映射不让外人找到,跳转到了主页,但他还有一个toplocation未授权访问,我喜欢。

这边有一个退出我很喜欢,成功到达了登录界面。

成功祭出我喜欢的弱口令“test/123456”

但登录进去感觉权限不够,orz.

突然又想到了刚刚那个界面:“http://xinpan.zzhz.zjol.com.cn/faqcont.zzhz?param=doSelect”不在我的菜单里,但可以访问,此时我想到了平行权限。

于是我猜到了一个页面:

恩,找个有管理员身份的改个密码进去。

成功进入!

漏洞证明:

修复方案:

你问我?

我还只是个孩子。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2016-06-02 09:53

厂商回复:

非常感谢,我们尽快安排修补

最新状态:

暂无