漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0102500

漏洞标题:今日头条大数据系列某帐号泄漏导致企业信息泄漏

相关厂商:字节跳动

漏洞作者: her0ma

提交时间:2015-03-20 12:05

修复时间:2015-05-04 16:12

公开时间:2015-05-04 16:12

漏洞类型:重要敏感信息泄露

危害等级:高

自评Rank:18

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-20: 细节已通知厂商并且等待厂商处理中

2015-03-20: 厂商已经确认,细节仅向厂商公开

2015-03-30: 细节向核心白帽子及相关领域专家公开

2015-04-09: 细节向普通白帽子公开

2015-04-19: 细节向实习白帽子公开

2015-05-04: 细节向公众公开

简要描述:

据说厂商很有节操,所以下完班之后看了看。

某个员工的邮箱帐号测漏了,然后众多系统被拿下,很多内部的敏感信息文档都是可以查看到的,没有继续深入。

详细说明:

toutiao.com 查询域名注册信息,发现公司还有个主要的域名bytedance.com;通过github搜集信息发现一个员工的一些实习日志,URL为:

https://github.com/pkufranky/showoff-ssh-agent-forward/blob/master/personal-statement/01_summary.md

https://github.com/pkufranky/showoff-ssh-agent-forward/blob/master/ssh-agent-guide/ssh-guide/01_security.md

发现个同一个人使用的2个邮箱 [email protected],[email protected];目测一个是公司邮箱,一个是个人的邮箱。然后社工pkufranky,发现该gmail邮箱注册了很多网站,使用的密码也都是一样的:franky7635。

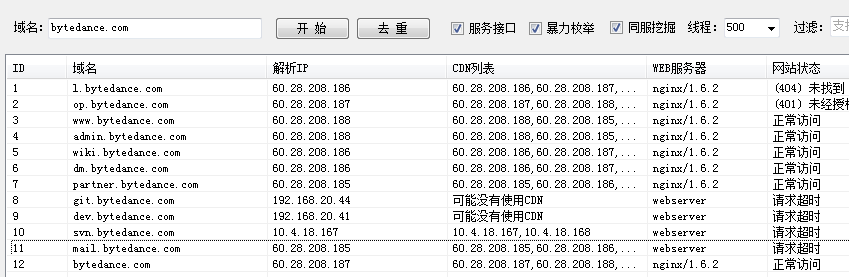

再祭出seay蝈蝈的子域名爆破神器,如图:

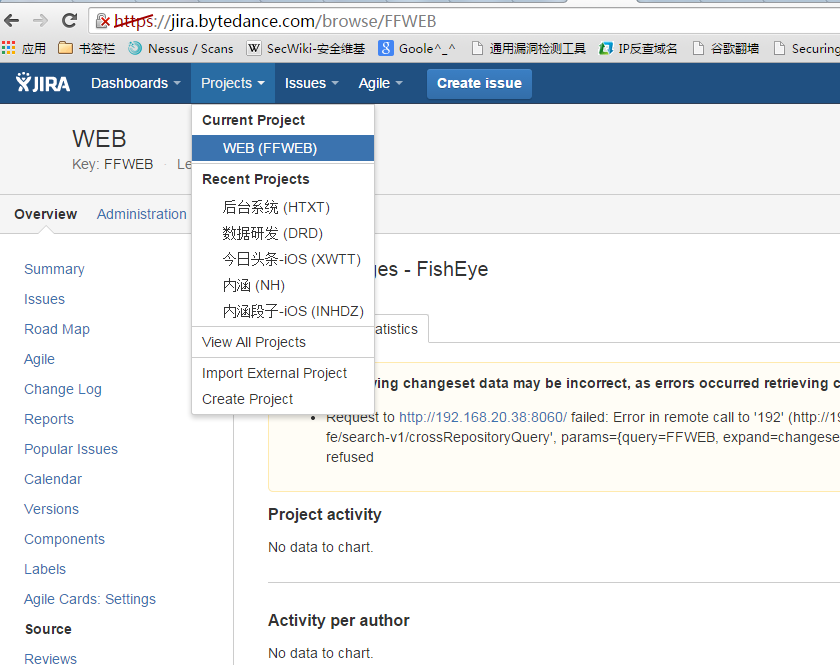

然后用企业邮箱[email protected],密码:franky7635进行登录各种系统,成功登录wiki,jira,op;如图:

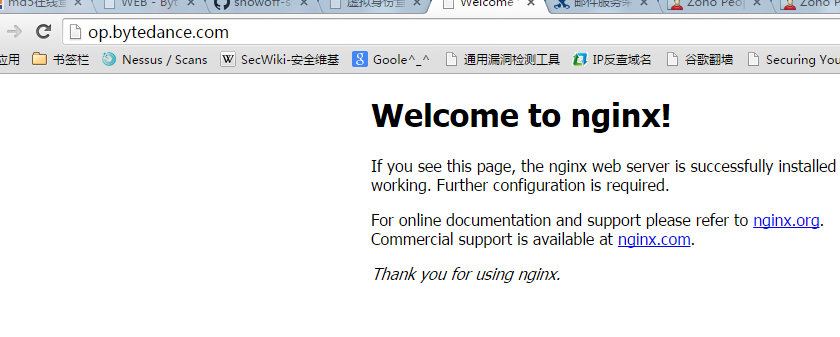

op系统不知道是干啥的,有401认证,也成功登录了,如图:

查询域名的mx记录,发现了使用的是第三方邮箱,用以上的帐号也成功登录了,如图:

漏洞证明:

如图:

jira、wiki等系统还是比较重要的,有很多内部的技术文档还有很多项目的进度等等,还有内部所有员工的邮箱帐号等信息。

利用这些已知道的信息继续深入渗透,很多敏感后台也是有可能进入的。做为一个有节操的白帽子,就不继续深入渗透了。

修复方案:

1,自查github,禁止员工将内部代码发布到github上;

2,禁止使用企业邮箱注册一些外部网站,或者和外部的网站等产生关联;

3,自用密码和企业帐号密码应该严格区分;

4,重要的后台等建议放到内网,可以用VPN或类似google的动态口令等来限制访问。

目前能想到的就这些,还有啥问题可以私下交流.....

版权声明:转载请注明来源 her0ma@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-03-20 16:11

厂商回复:

确认问题存在。

最新状态:

暂无