漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0207430

漏洞标题:搜狐某内部账户外泄可登录大量内部系统

相关厂商:搜狐

漏洞作者: 馒头不好吃

提交时间:2016-05-11 12:12

修复时间:2016-06-25 12:50

公开时间:2016-06-25 12:50

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-05-11: 细节已通知厂商并且等待厂商处理中

2016-05-11: 厂商已经确认,细节仅向厂商公开

2016-05-21: 细节向核心白帽子及相关领域专家公开

2016-05-31: 细节向普通白帽子公开

2016-06-10: 细节向实习白帽子公开

2016-06-25: 细节向公众公开

简要描述:

RT

详细说明:

0x1 这个泄露了一个帐号密码

https://github.com/jackyliusohu/msohucmdb/blob/4b624e2b3068ec08e72c08d55a08f6ac15ef6cbb/msohucmdb/settings.py

AUTH_LDAP_BIND_DN ="[email protected]"

AUTH_LDAP_BIND_PASSWORD = "Welcome2sohu!"

一个公共帐号,并没有什么用,之能看看垃圾邮件,VPN都不能拨~~

继续翻了翻

https://github.com/lizhengdong/TestAppInstance/blob/cf8fddb1a7f18f730394947b4dd58fd4491c3b11/TestAppInstanceJar/mailInfo.properties

这个实习小伙子为我贡献了2组帐号密码

#[email protected]

#sendMailPassword=Welcome2sohu\!

[email protected]

sendMailPassword=Abc123456

显然这个小伙子还是太年轻。。把自己企业的帐号改成了Abc123456

[email protected]

Abc123456

显然就进去了

嗯,程序猿

0x2

拨入VPN的过程安全无压力,建议需要二次验证。。或者只对专门的人开放

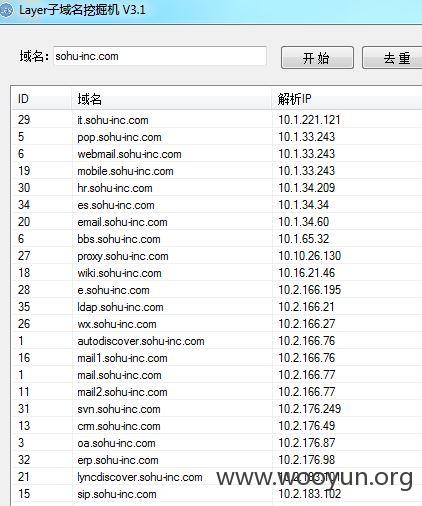

进来以后再这里

嗯基本上的域控制器都没办法访问,端口限制的还不错,但是验证服务器还是可以访问389

ldap.sohu-inc.com [10.2.166.21] 嗯,于是可以导出一份域信息,然后找到实习小伙子的电脑,做点羞羞的事情,当然作为一个正直的男人,我们不会对小伙子感兴趣的,我们还是漫游一下吃饭去了

0x3

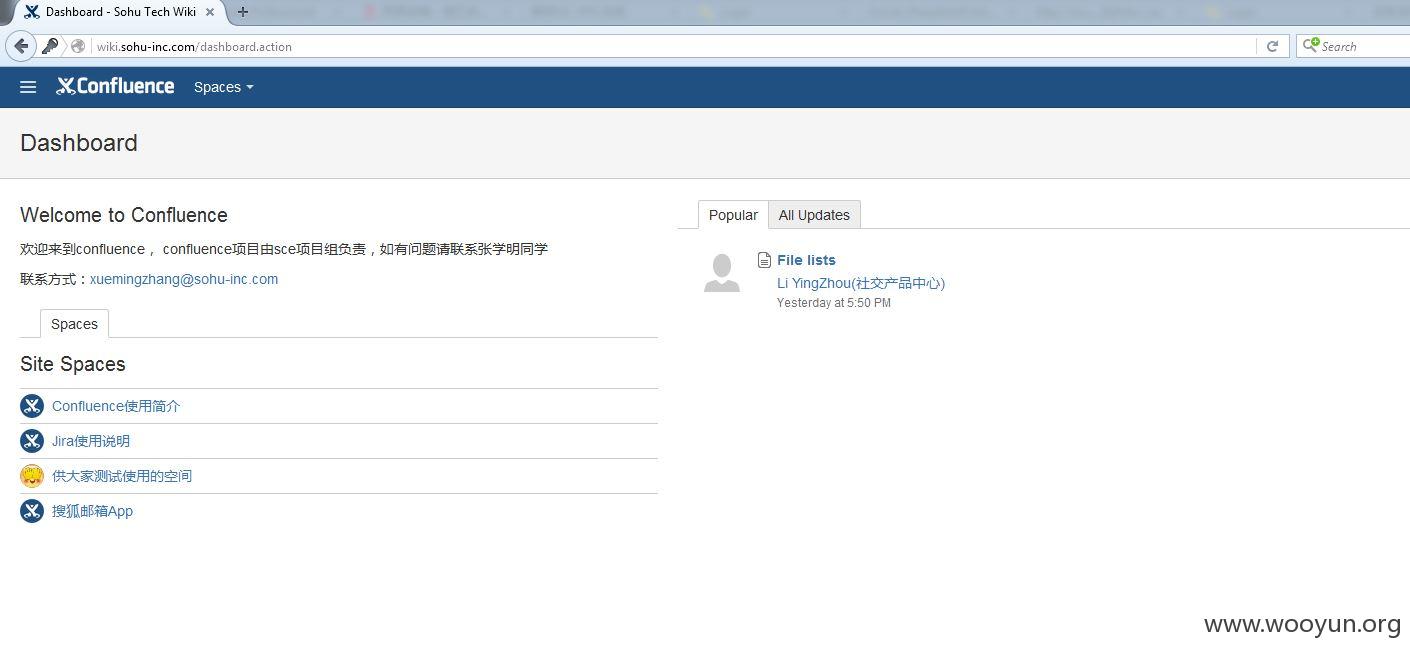

wiki

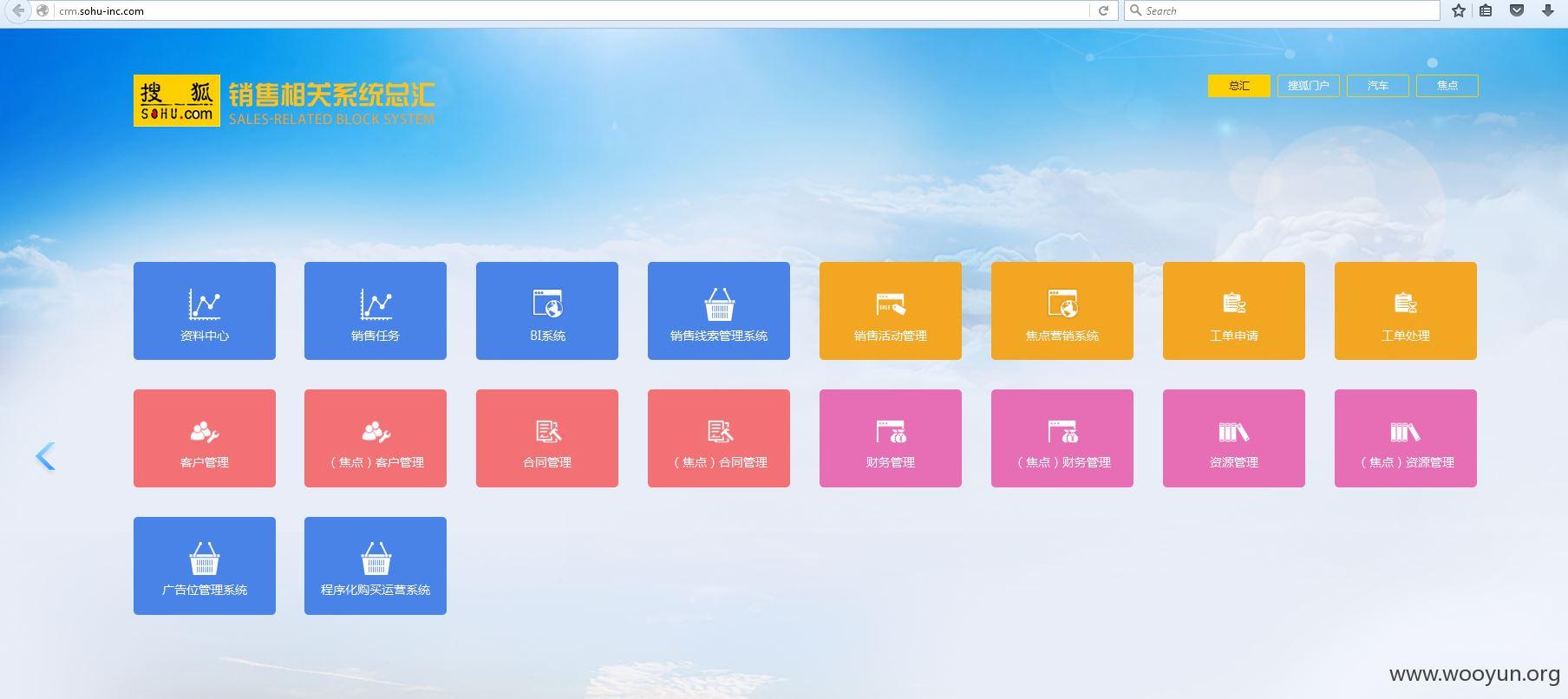

crm

随便的一些内网域名。。

漏洞证明:

修复方案:

1、VPN加二次验证

2、VPN拨入的网段只需要给特定的人特定的端口,比如XX MYSQL数据库管理员,那么他仅需要在远程办公的时候能访问网页(查看工单)、他权限机器内的3306端口

3、员工的安全培训

版权声明:转载请注明来源 馒头不好吃@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2016-05-11 12:44

厂商回复:

感谢支持。

最新状态:

暂无