漏洞概要

关注数(24)

关注此漏洞

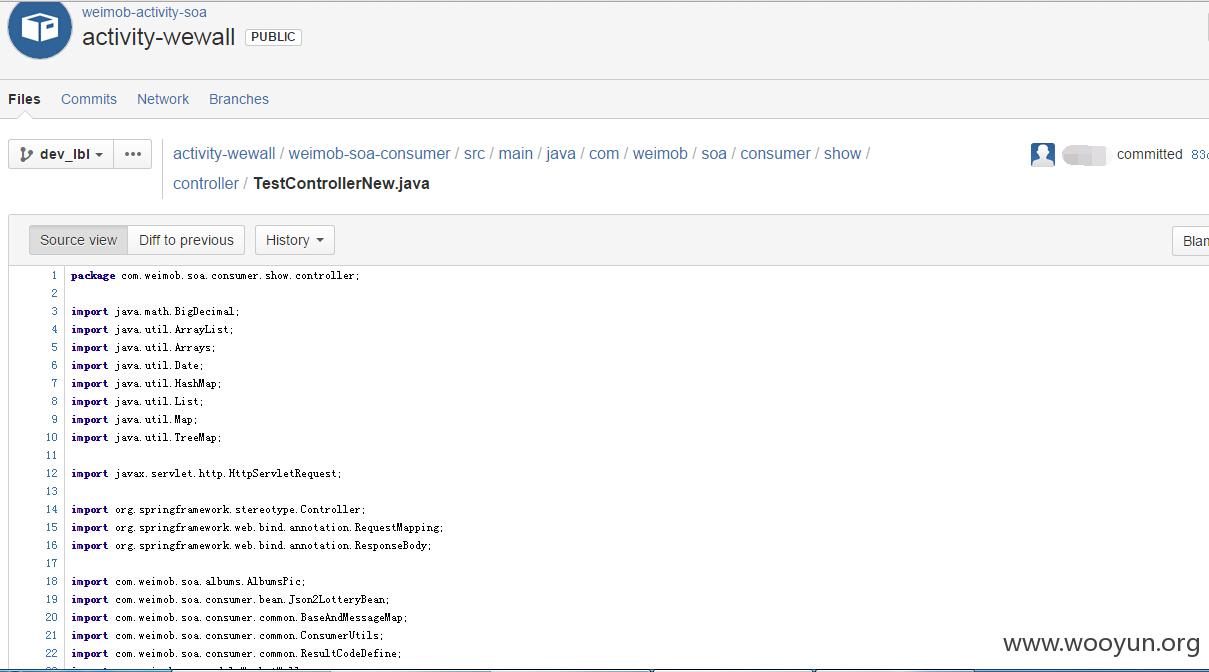

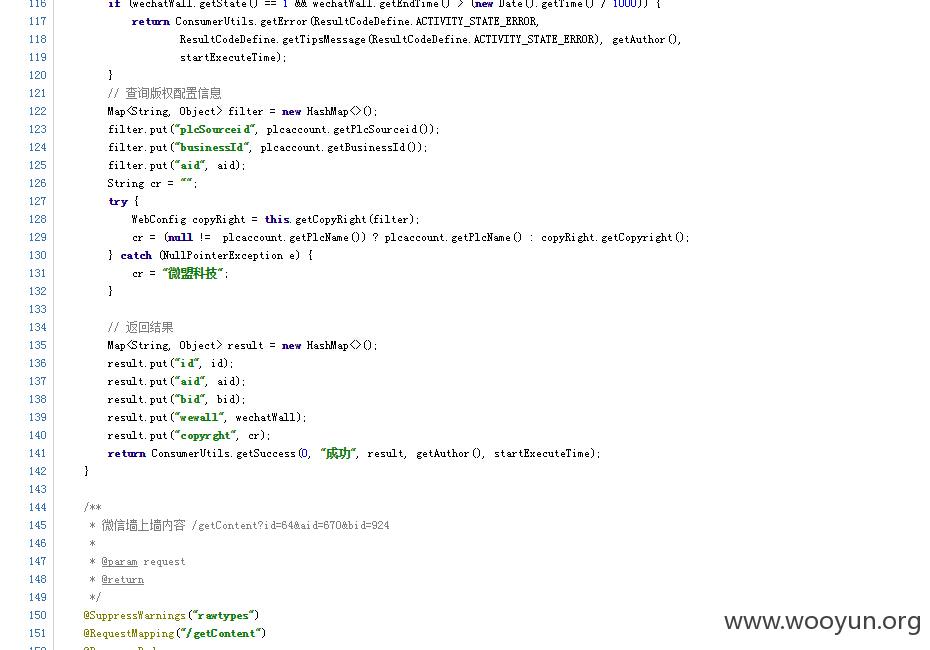

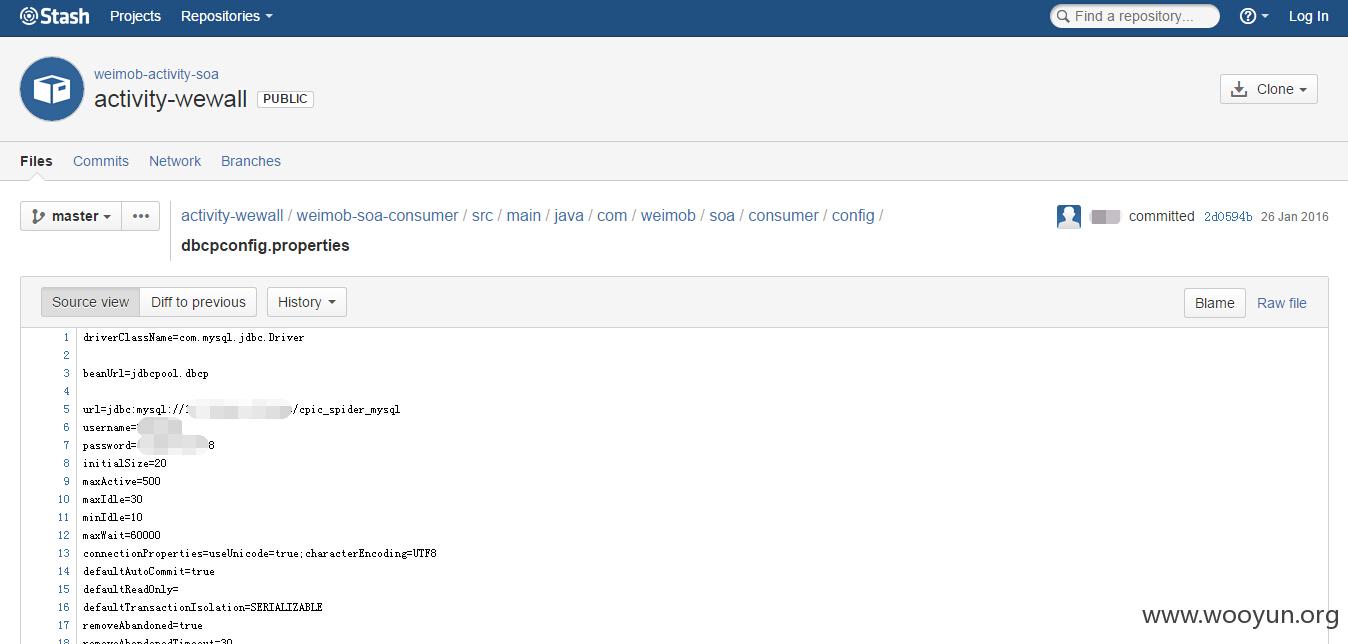

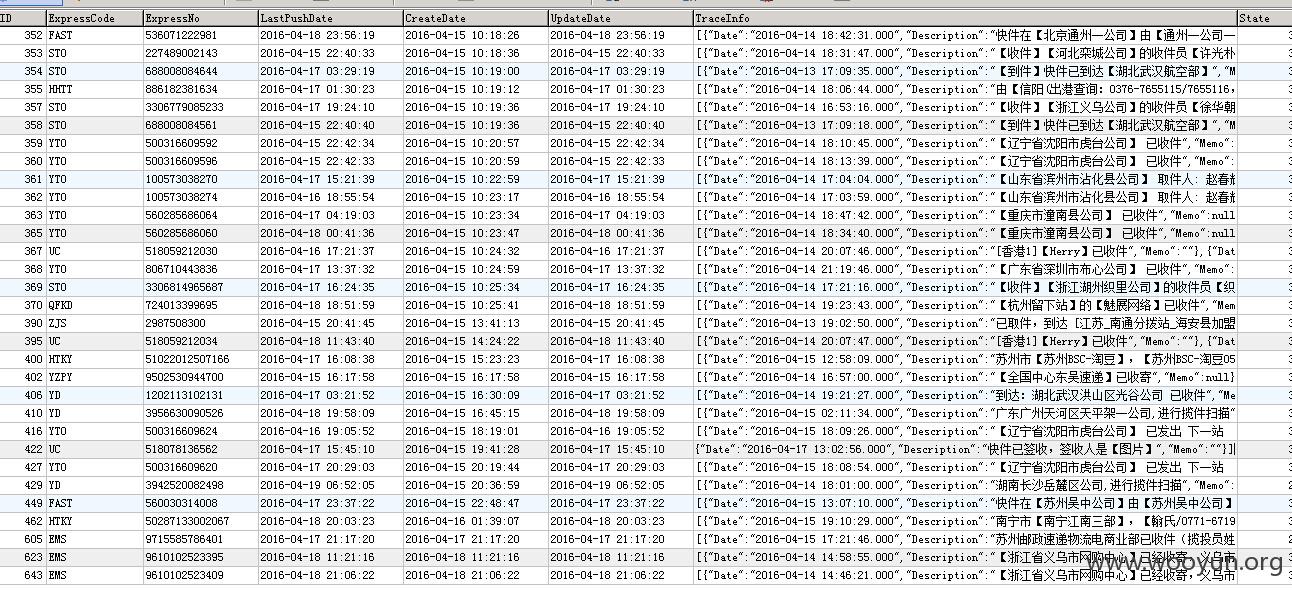

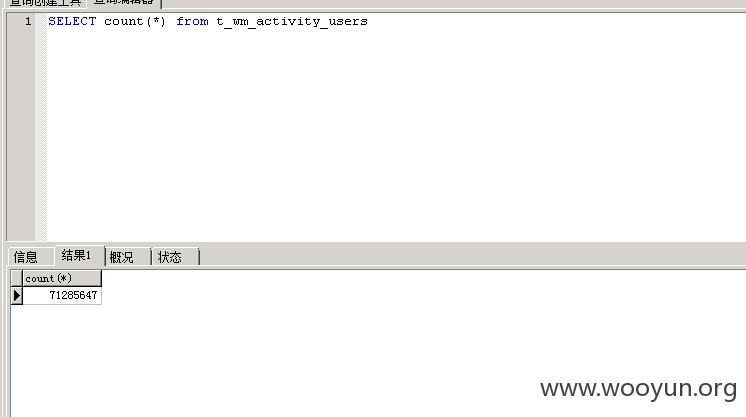

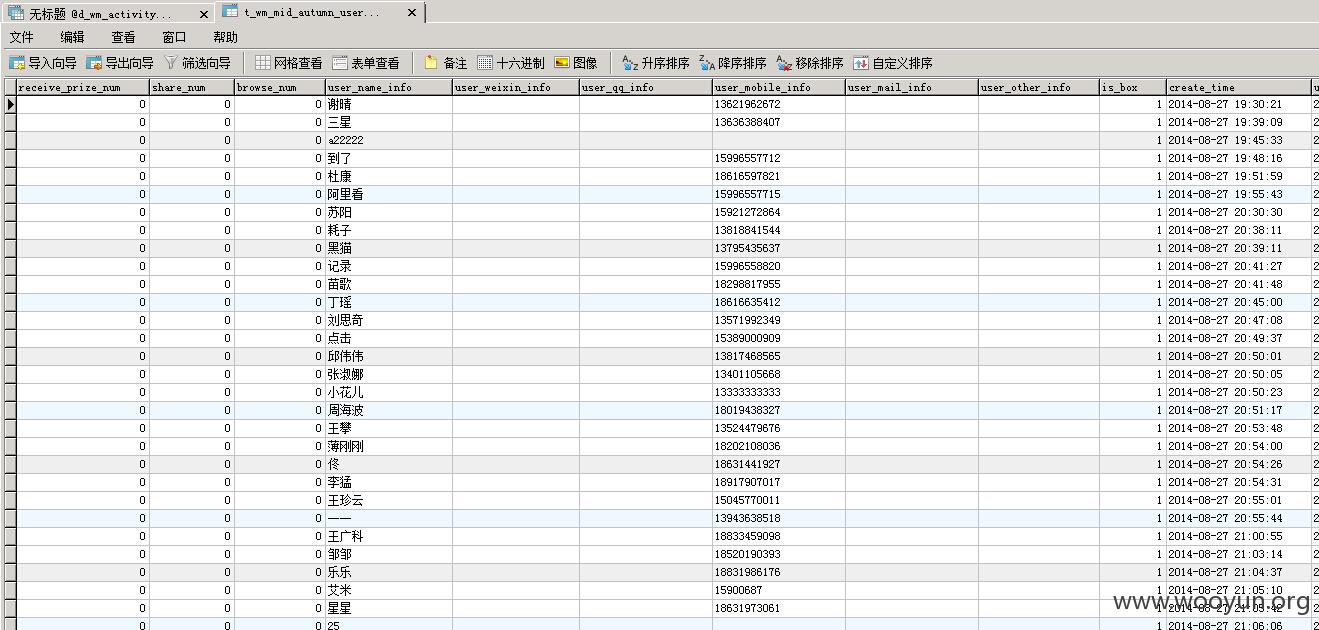

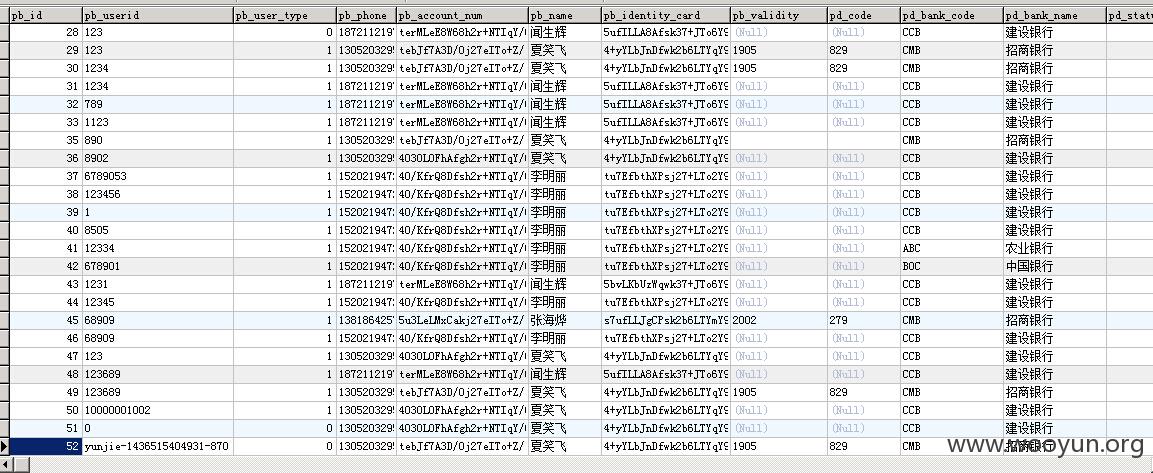

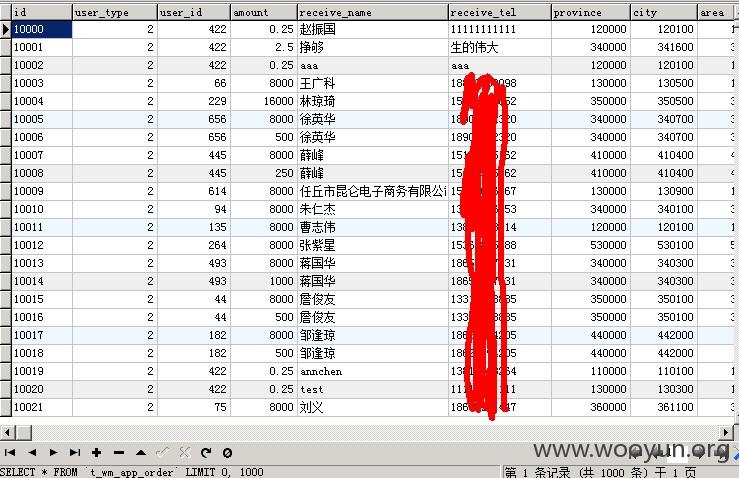

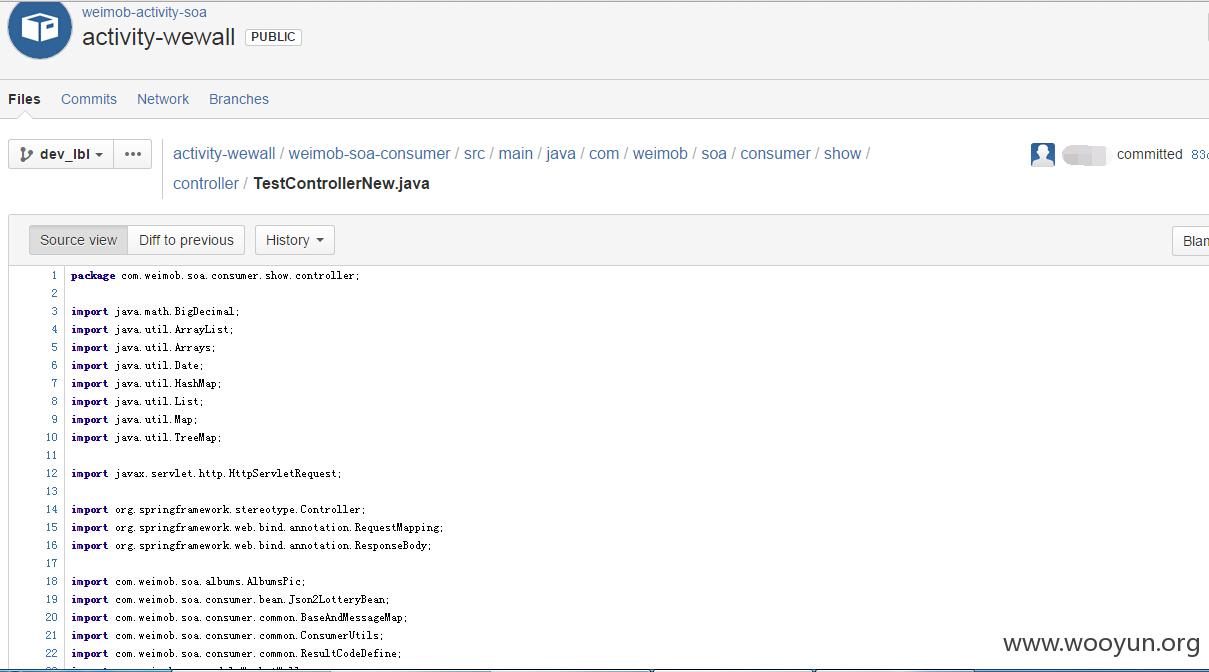

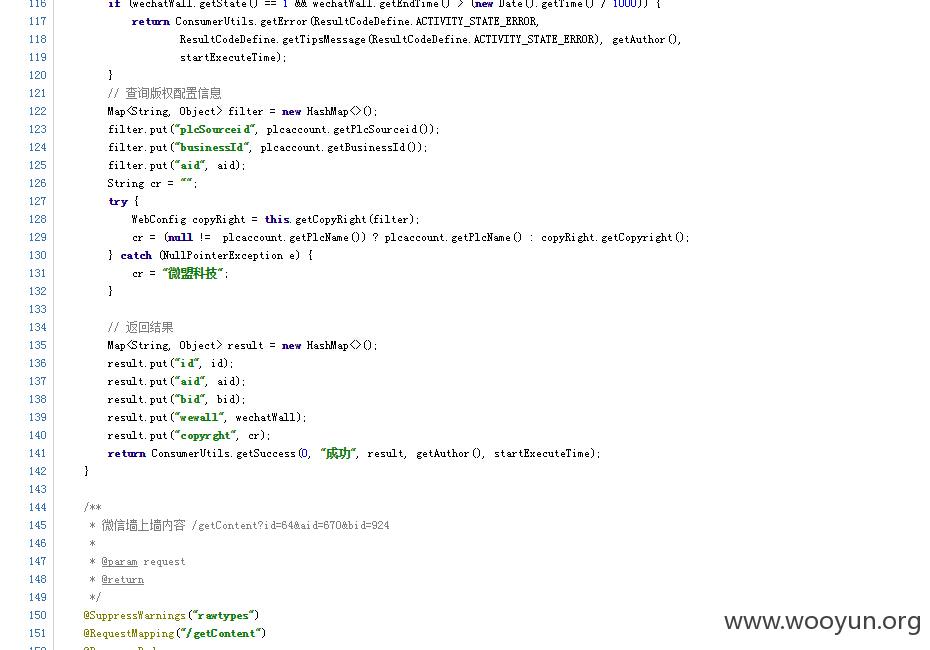

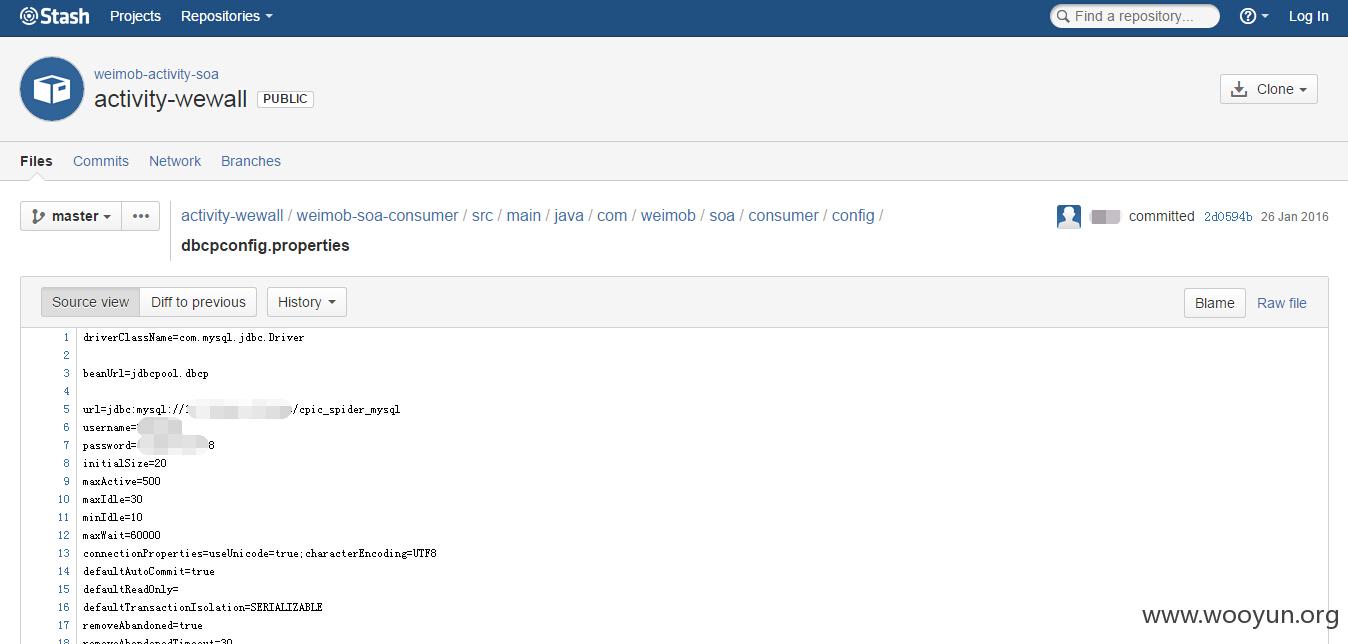

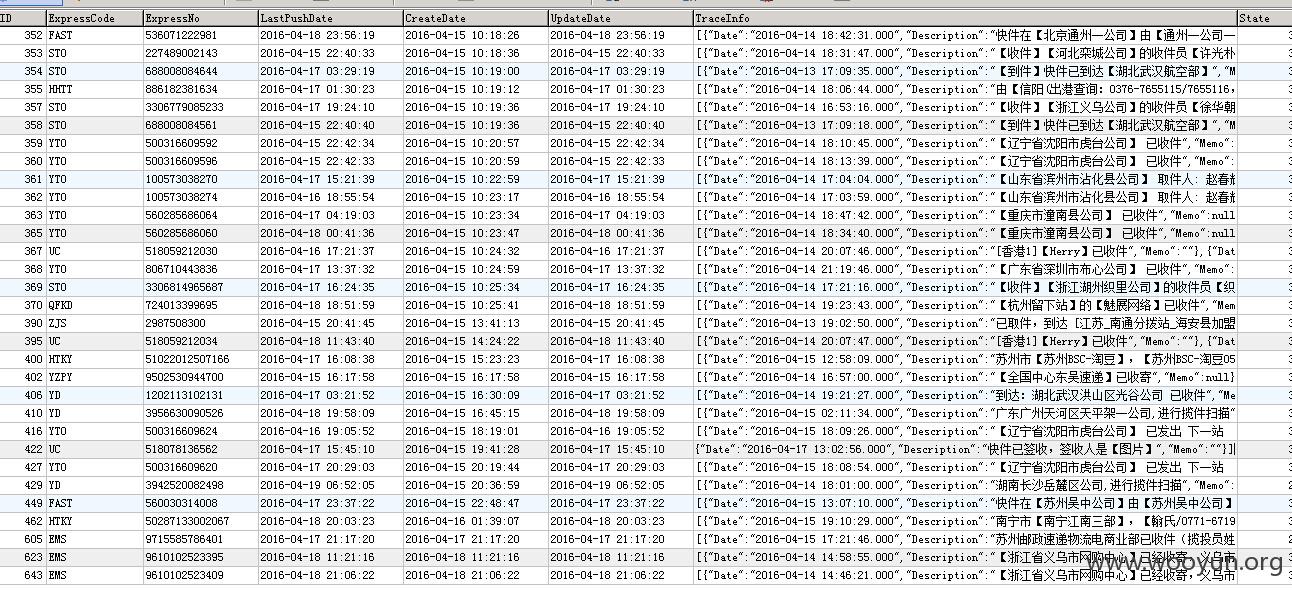

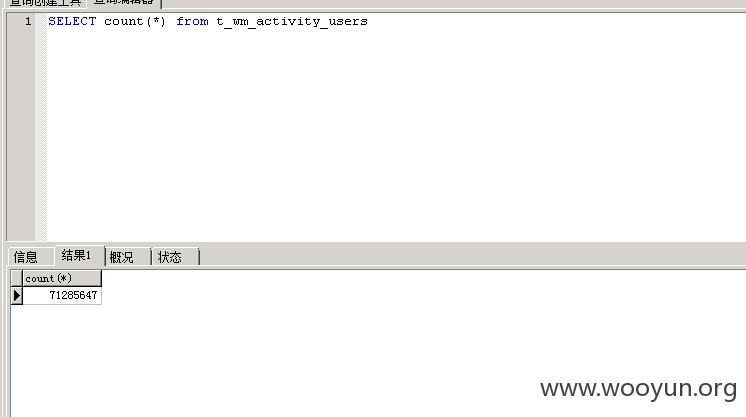

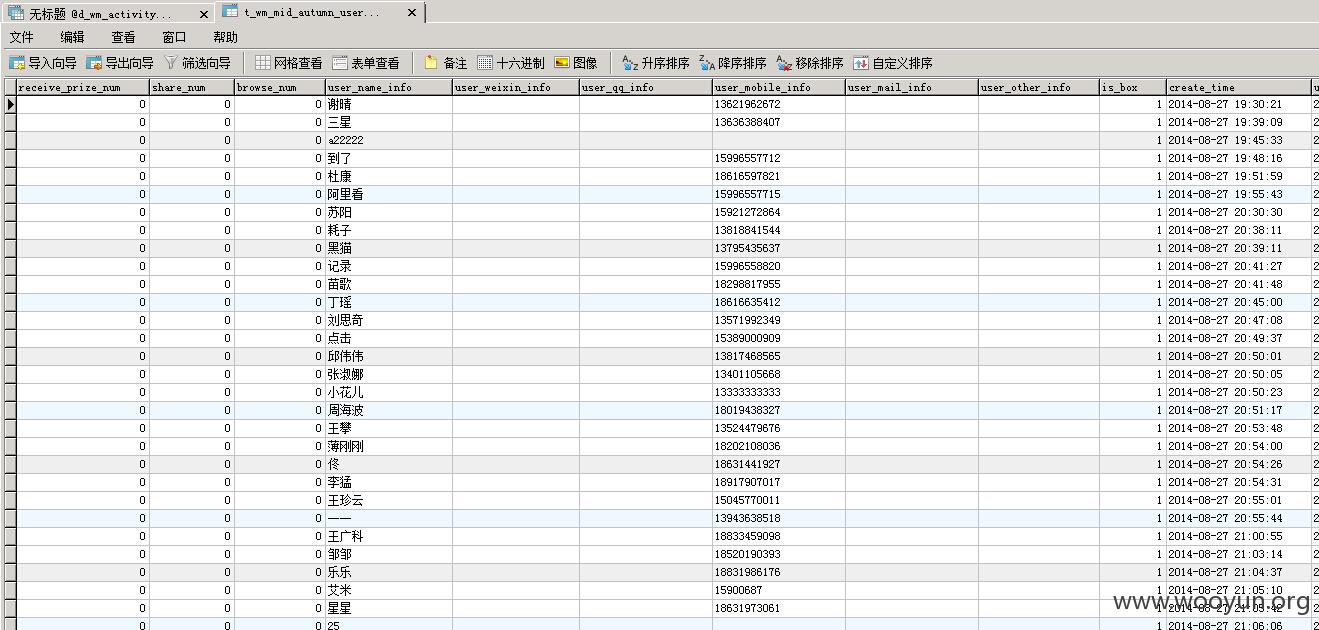

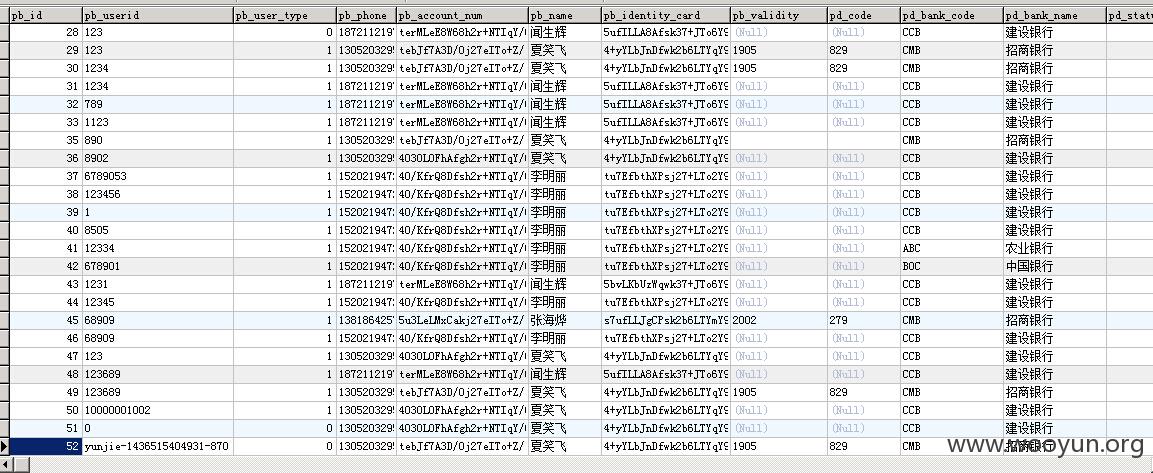

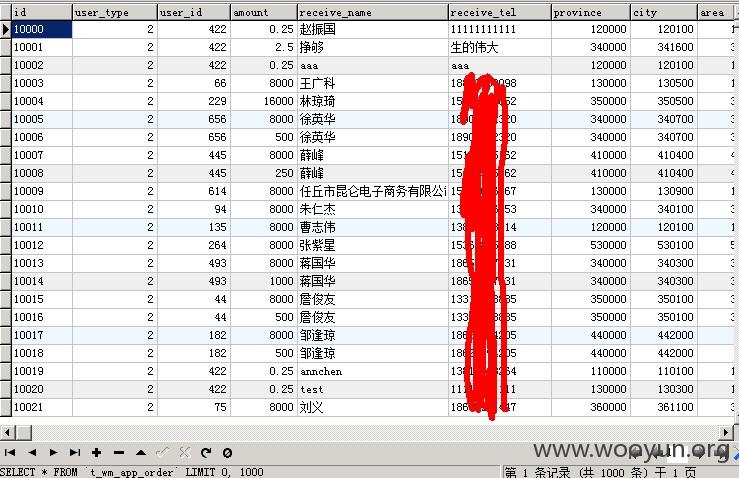

漏洞标题:微盟某重要系统源码及数据泄漏/涉及基础数据(数百库)/7千万用户/数百万商户/微盟支付/代金券/bbs等

提交时间:2016-05-09 11:51

修复时间:2016-06-23 12:10

公开时间:2016-06-23 12:10

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2016-05-09: 细节已通知厂商并且等待厂商处理中

2016-05-09: 厂商已经确认,细节仅向厂商公开

2016-05-19: 细节向核心白帽子及相关领域专家公开

2016-05-29: 细节向普通白帽子公开

2016-06-08: 细节向实习白帽子公开

2016-06-23: 细节向公众公开

简要描述:

敏感配置信息请打码!!!

详细说明:

漏洞证明:

修复方案:

版权声明:转载请注明来源 保护伞@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2016-05-09 12:02

厂商回复:

感谢你的提醒,我们会尽快修复。

最新状态:

2016-05-09:漏洞已修复,礼物随后寄出