漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0206462

漏洞标题:资拓科技配置不当导致GETSHELL(37/多玩/云创等各种服务器密码泄漏)

相关厂商:资拓科技

漏洞作者: mango

提交时间:2016-05-10 16:29

修复时间:2016-06-26 10:20

公开时间:2016-06-26 10:20

漏洞类型:应用配置错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-05-10: 细节已通知厂商并且等待厂商处理中

2016-05-12: 厂商已经确认,细节仅向厂商公开

2016-05-22: 细节向核心白帽子及相关领域专家公开

2016-06-01: 细节向普通白帽子公开

2016-06-11: 细节向实习白帽子公开

2016-06-26: 细节向公众公开

简要描述:

广州市资拓科技有限公司成立于2003年,是一家提供互联网络接入服务及网络相关配套服务的专业网络接入商。经过多年的辛勤努力和不断追求,公司实力和业绩稳步提升,产品线不断扩充,客户服务也不断优化,努力为客户提供专业、优质和高效的服务。资拓科技自成立以来,以丰富的行业经验为各行业客户选择他们所需要的高性价比的托管及租用服务,并提供专业的技术售后支持等服务, 以细致的服务取得了客户和业界的认同和支持。

作为华南地区领先的IDC服务商,广州资拓致力于为客户提供稳定的机房基础设施、优质的多线网络资源以及及时可靠的运维服务,具备面向全国进行分布式布点的能力。

详细说明:

主要是因为CactiEZ问题

参考http://wooyun.org/bugs/wooyun-2010-0178883

http://125.88.171.12:8008/

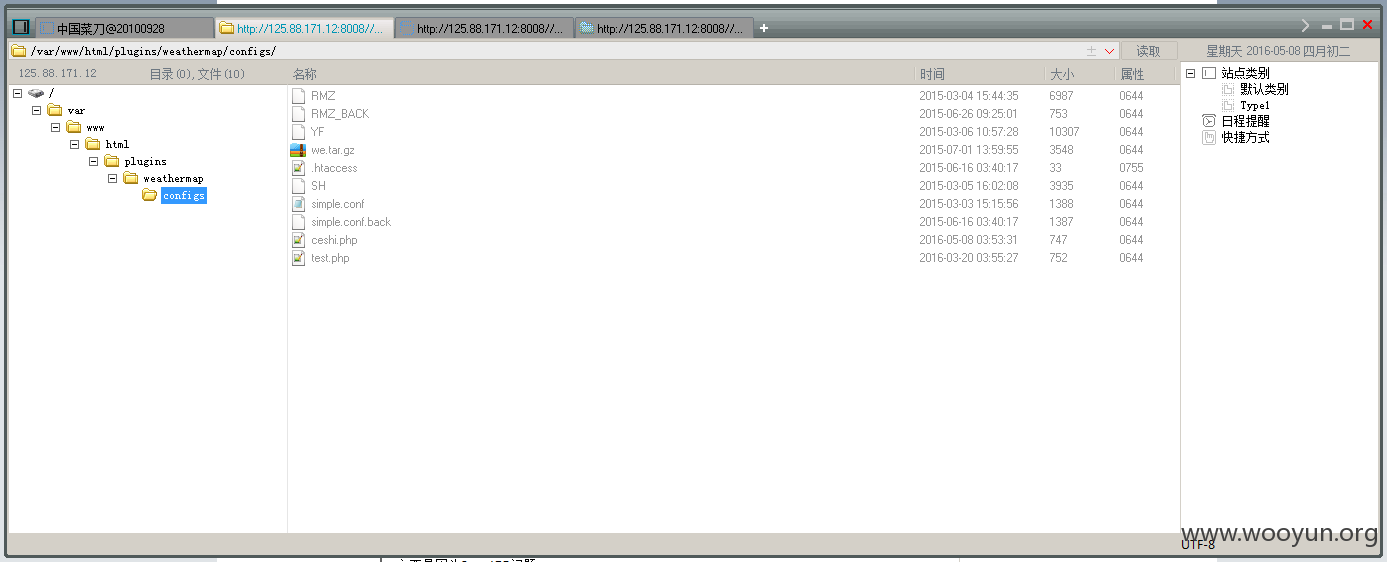

取得了webshell

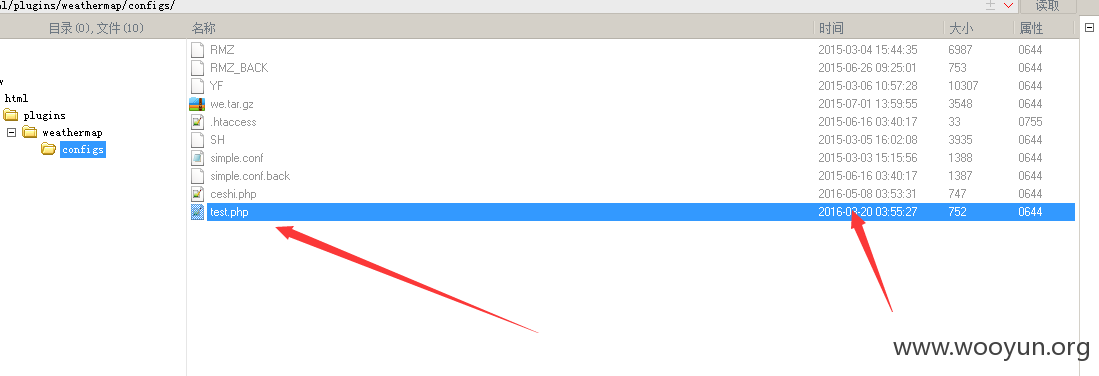

http://125.88.171.12:8008//plugins/weathermap/configs/ceshi.php

然后上来发现原来早2个月前就已经有人上来了

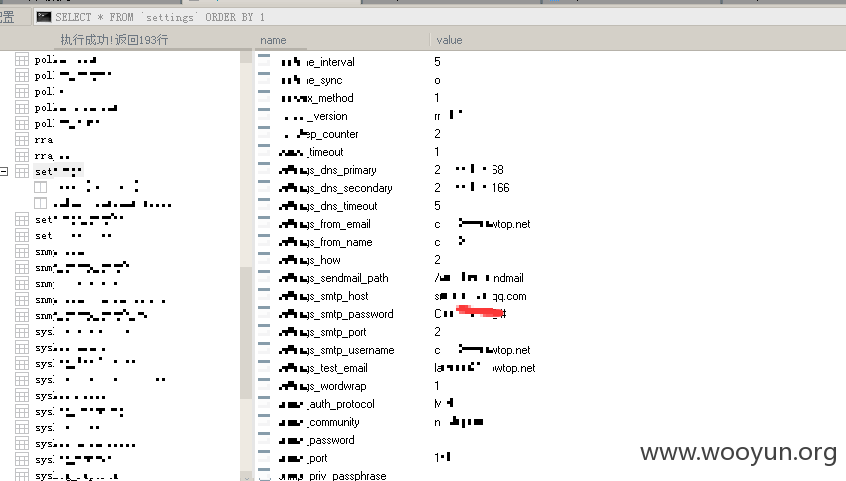

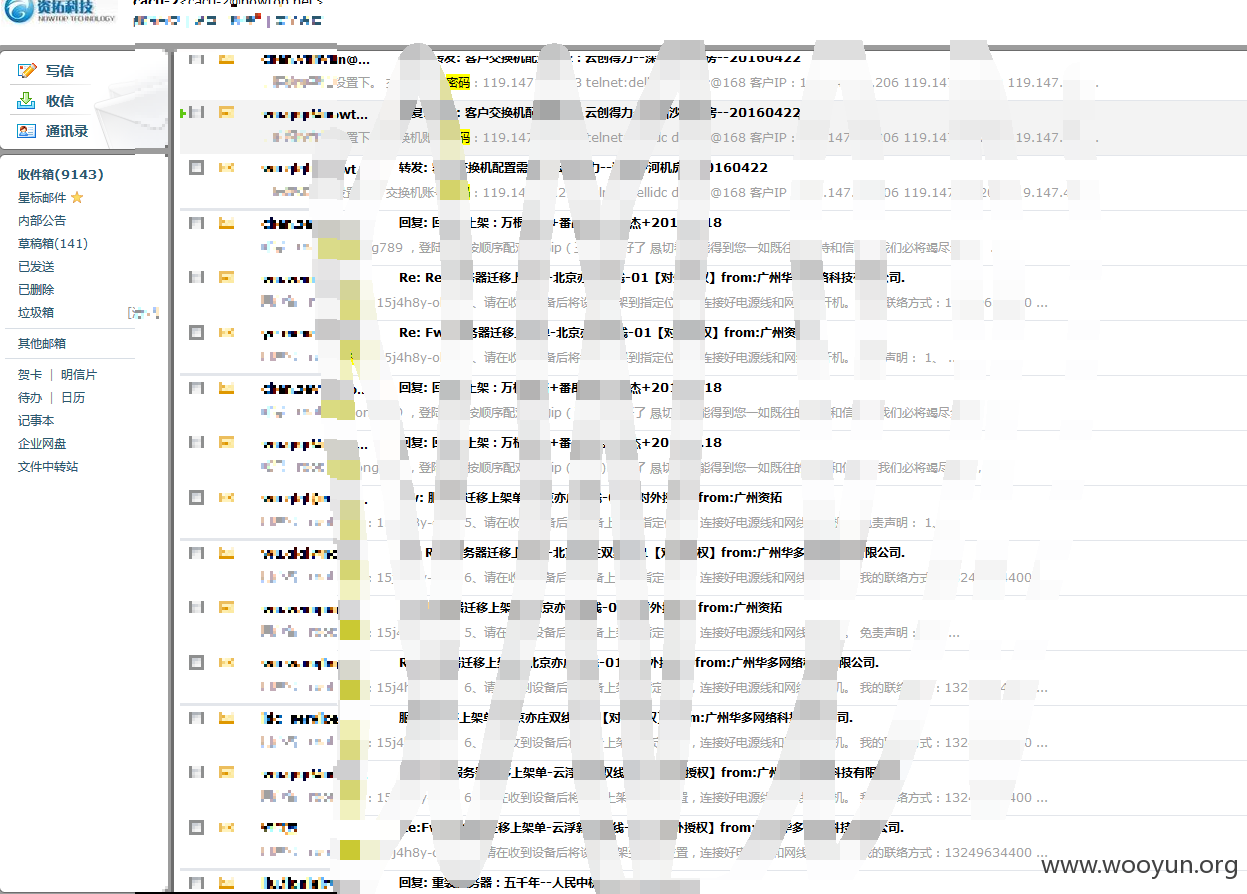

拿到webshell之后 找到数据路连接数据库之后 找到邮箱密码 登录

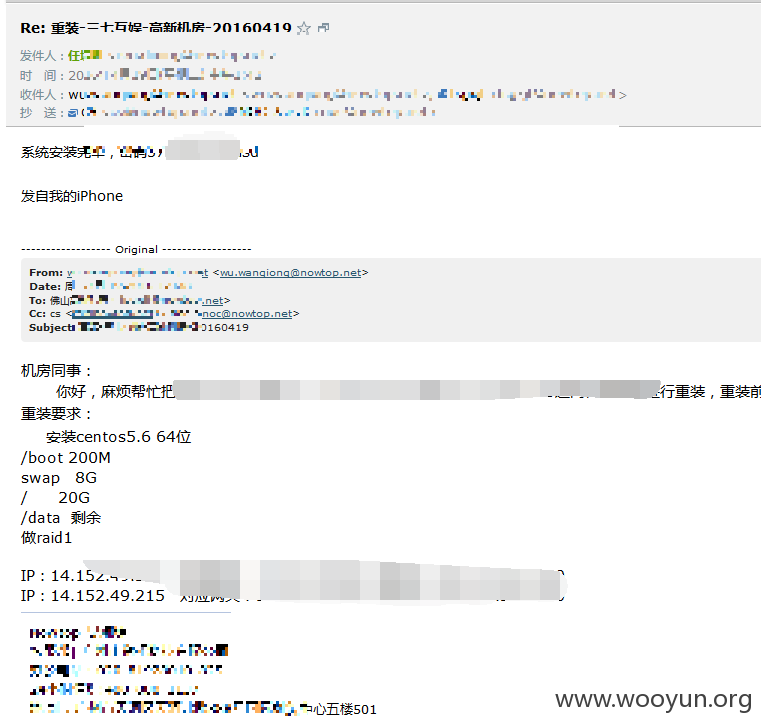

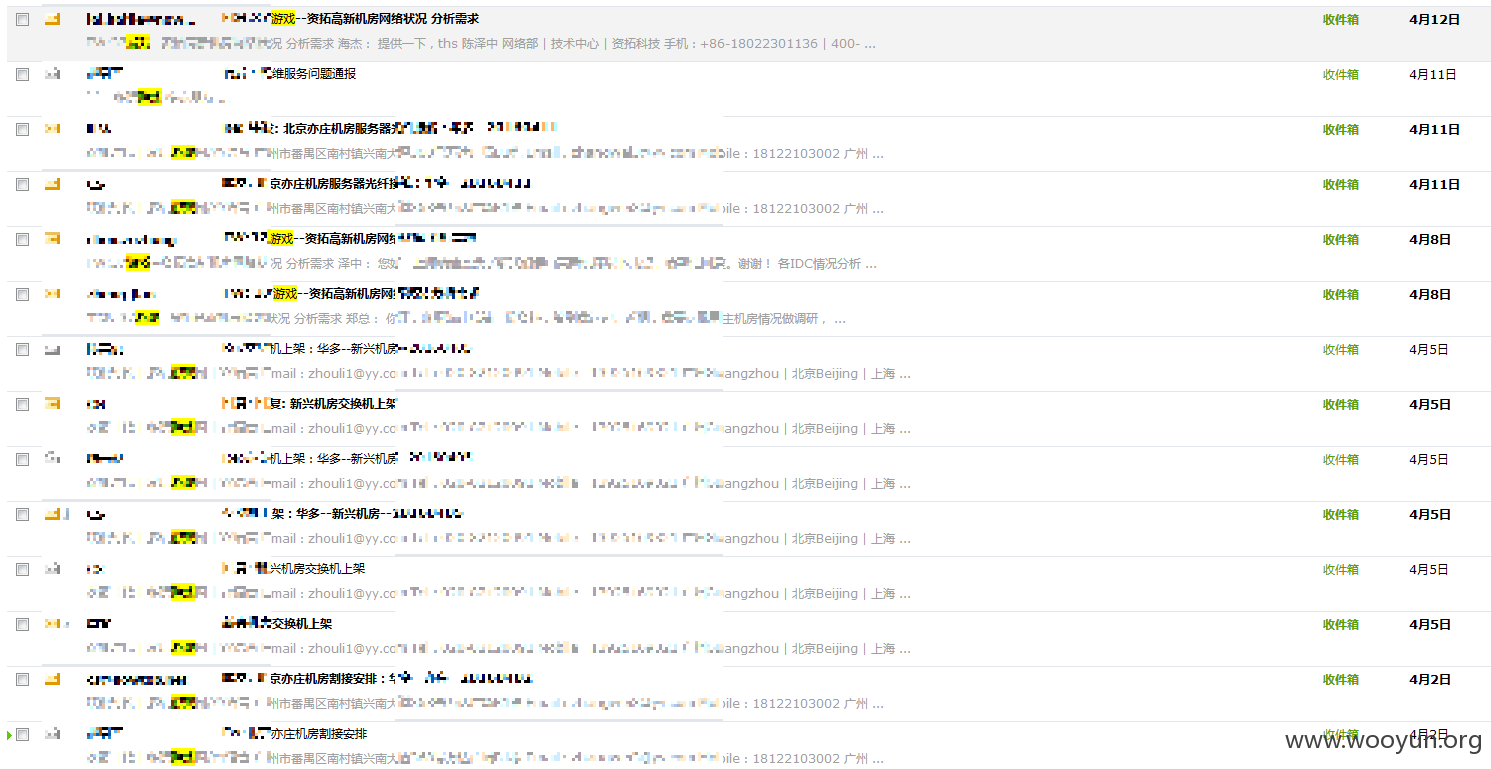

然后看了一下邮件 好多密码呀~~由于很严重就打码

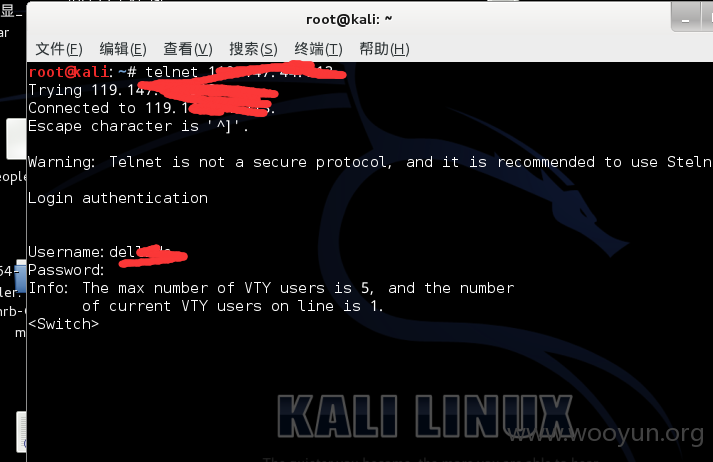

尝试连接一个

漏洞证明:

修复方案:

关闭危险插件 定期对线上的安全进行排查 检测

版权声明:转载请注明来源 mango@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2016-05-12 10:16

厂商回复:

感谢指出漏洞,后面会多加改善的。

最新状态:

暂无