漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0203931

漏洞标题:中国国旅多个系统存在漏洞/后台沦陷/十几个数据库可操控/泄露千万客户信息/几十万注册用户密码

相关厂商:中国国旅

漏洞作者: z_zz_zzz

提交时间:2016-04-30 23:48

修复时间:2016-05-09 09:00

公开时间:2016-05-09 09:00

漏洞类型:系统/服务补丁不及时

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-04-30: 细节已通知厂商并且等待厂商处理中

2016-05-09: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

中国国旅多个系统存在漏洞,导致后台沦陷,十几个数据库可操控,泄露千万客户信息,包括姓名/证件号/手机号/旅行信息/航班信息等,以及几十万注册用户密码

详细说明:

只查询了少量信息证明漏洞,没有做坏事,不要查我的水表

中国国旅以下服务器均存在JAVA weblogic反序列化漏洞

先看看第一台,连上服务器,已经有人来过了

换下一台,连上服务器

这台服务器的网站打开后会跳转到中国国旅某应用,可能会有些信息

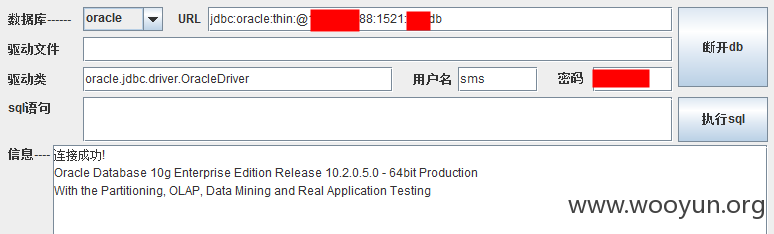

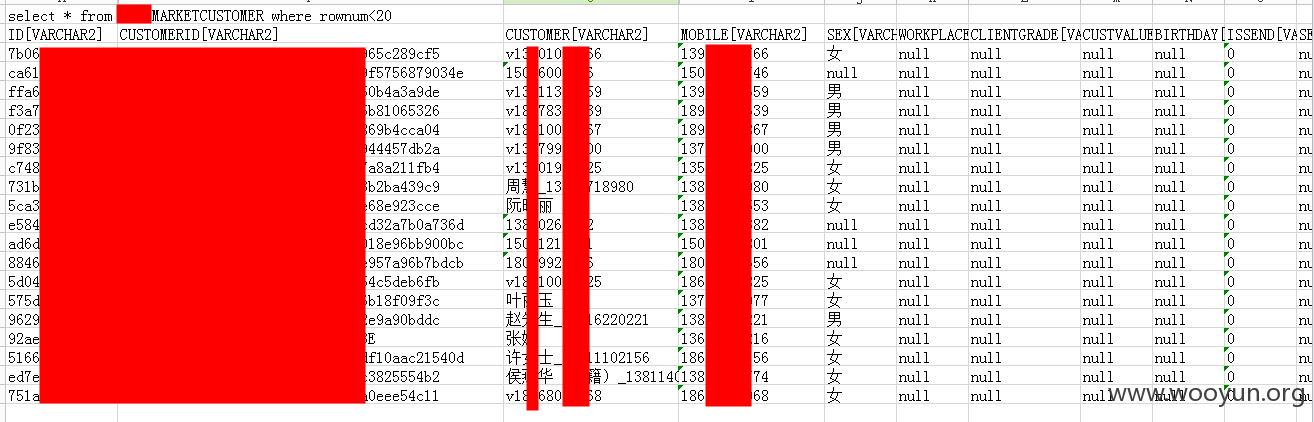

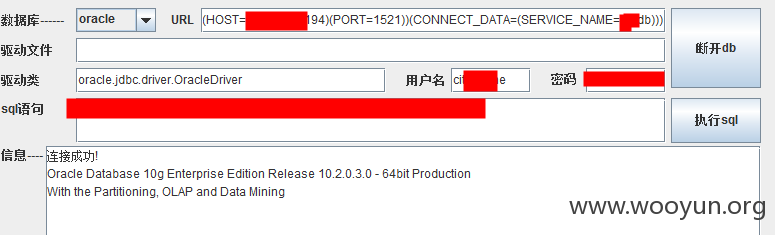

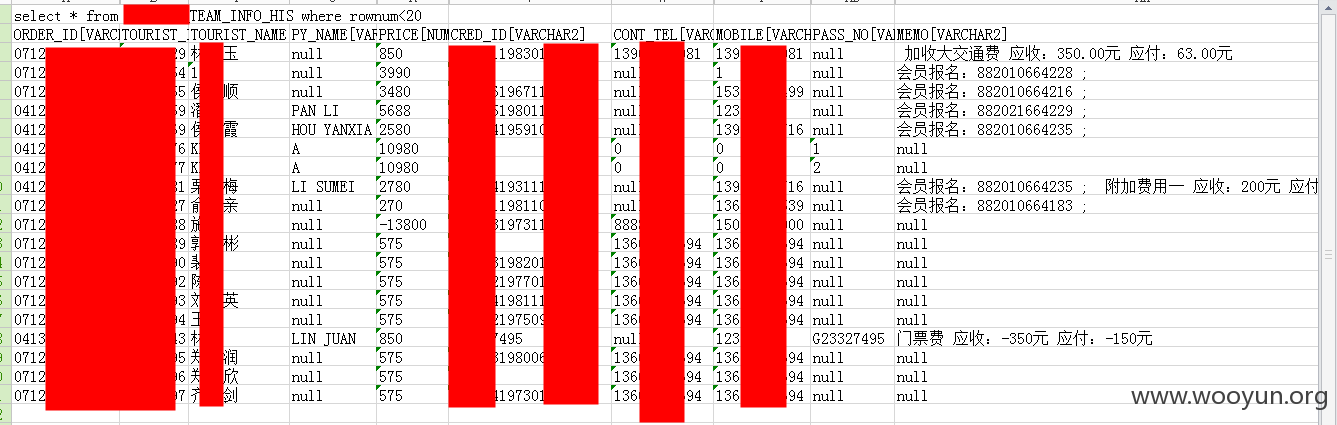

连上数据库

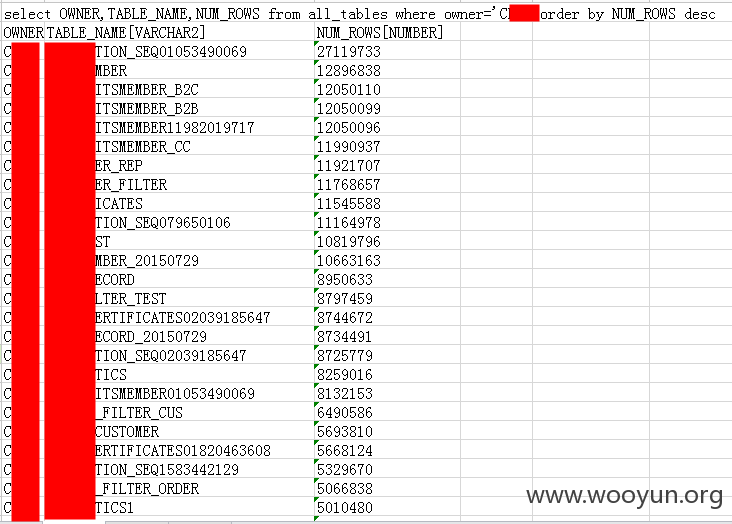

数据库里的信息都是百万千万级的-.-,由于数量实在太多,select count耗时太久,直接看oracle视图里的NUM_ROWS吧

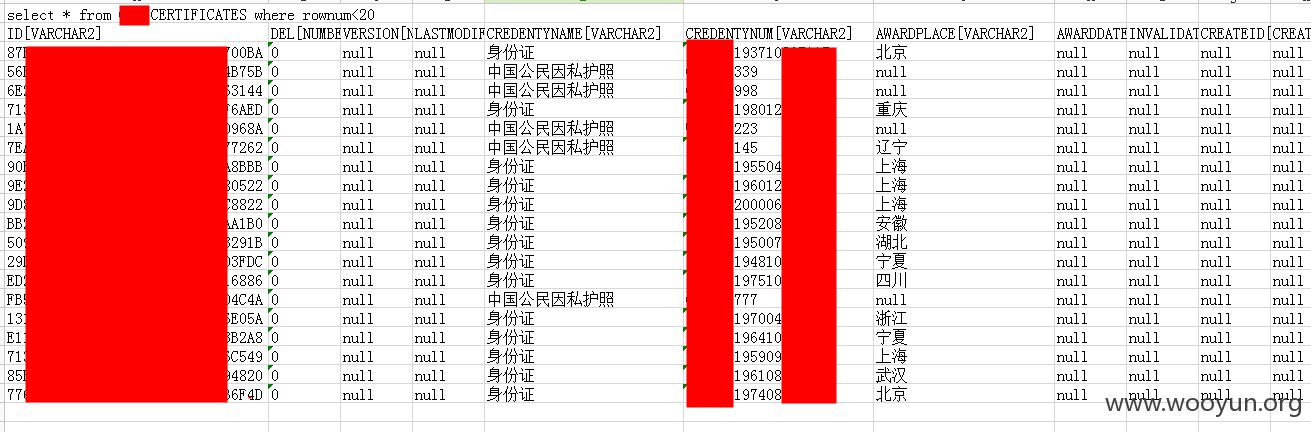

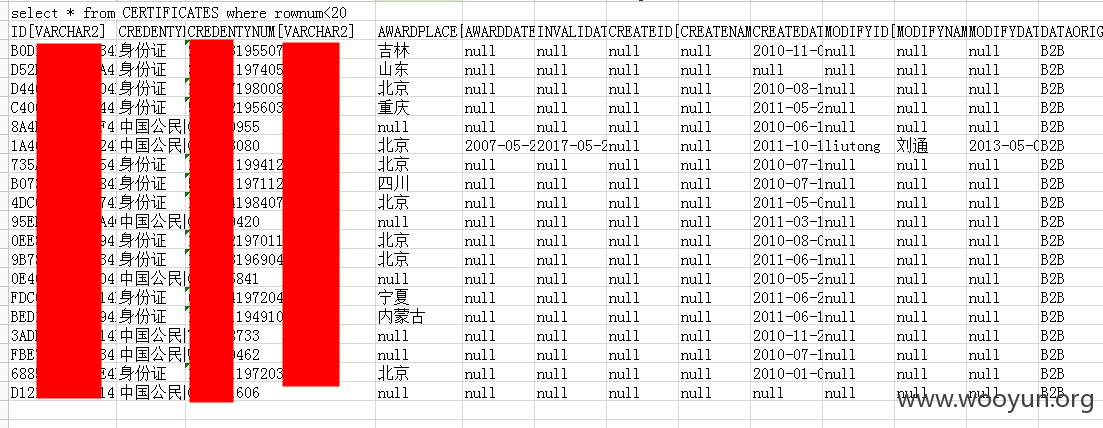

证件信息,1154W

客户信息,1205W

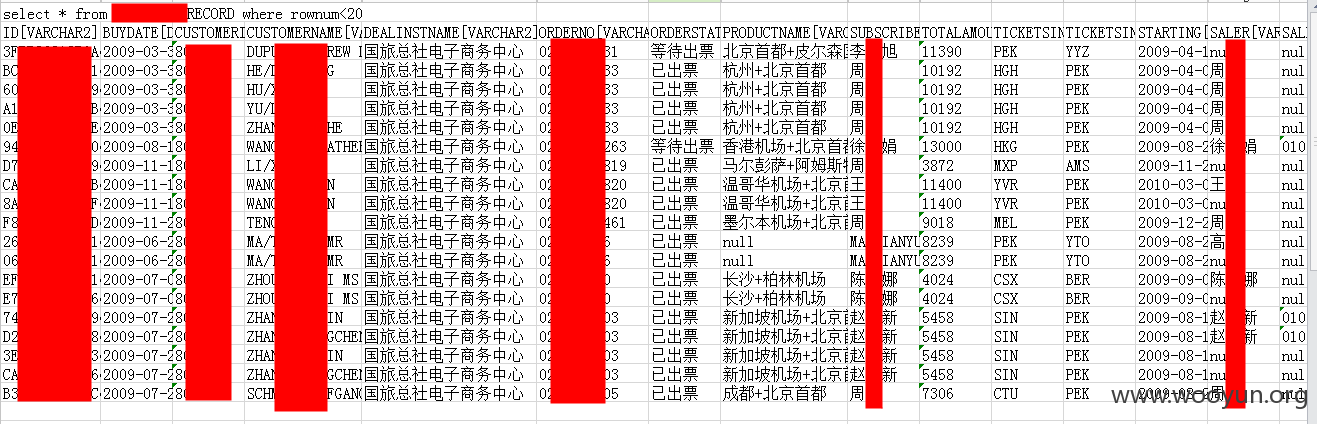

航班信息,895W

还是客户信息,569W

员工账号信息

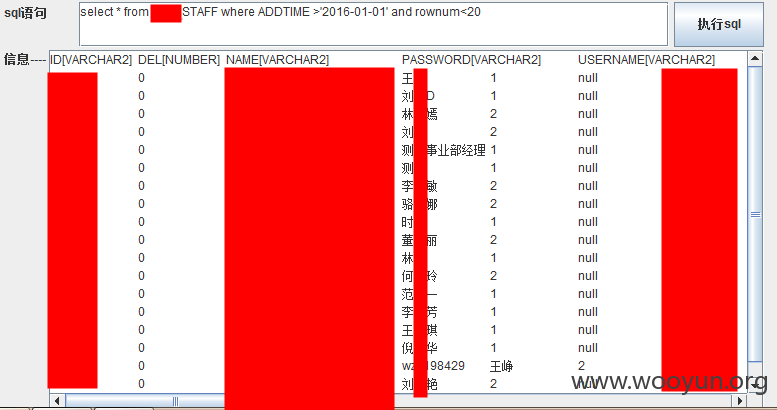

随便找一个登录后台管理系统

随便看一看

貌似最近刚上线了新系统

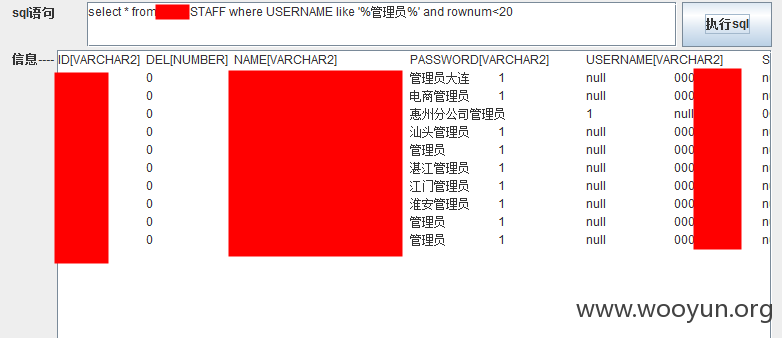

找个管理员的用户看下

使用管理员账户登录,权限大了很多,能做的事更多了,还是不要乱玩了,免得弄出问题了

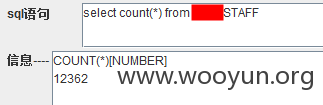

员工账号共有一万多个

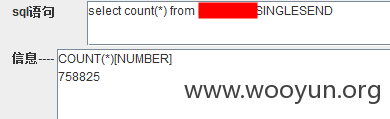

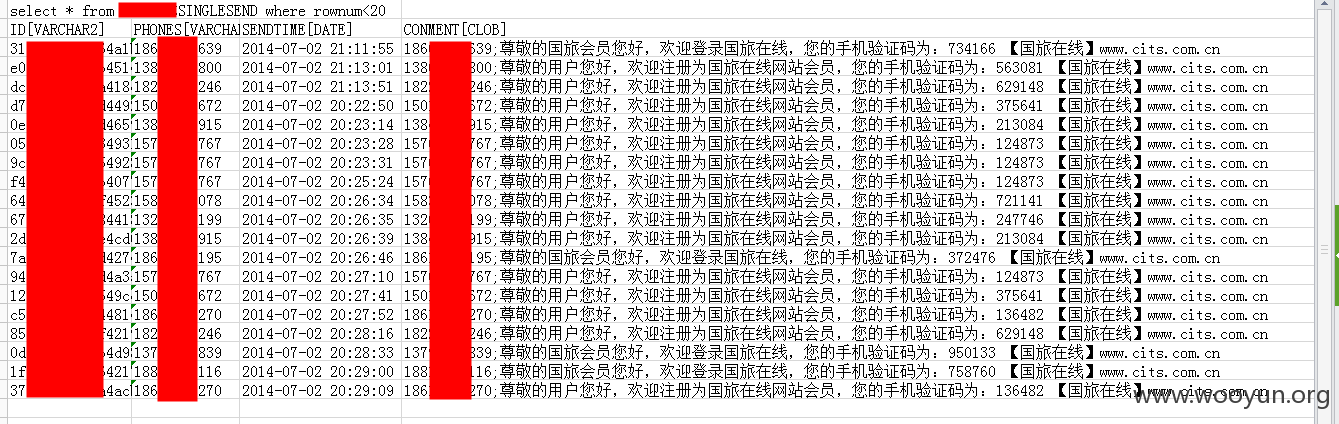

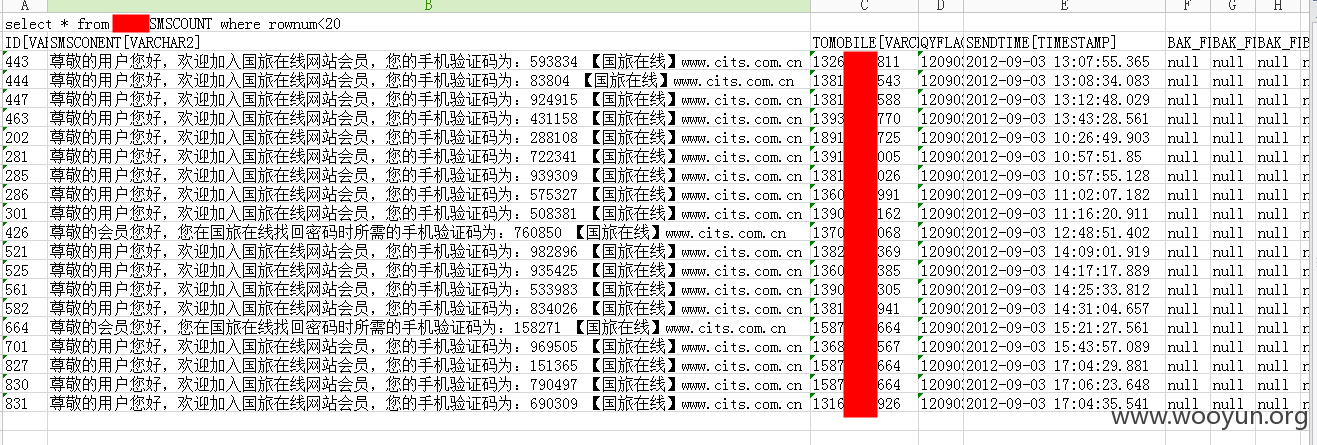

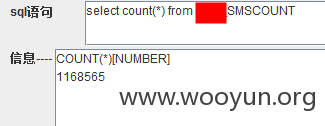

短信下行记录,75W

短信上行记录,70W

不知道短信上行能做啥

换台服务器登录

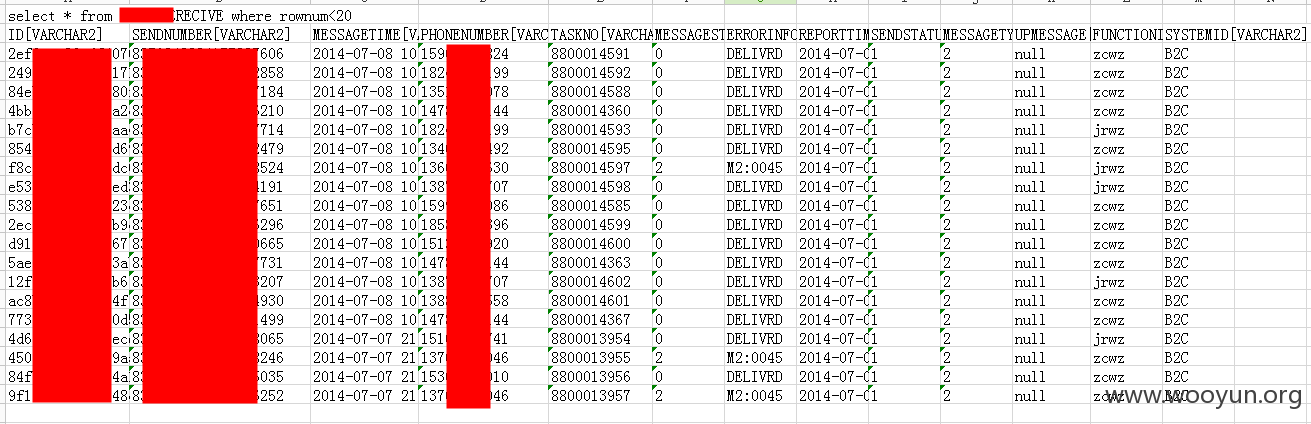

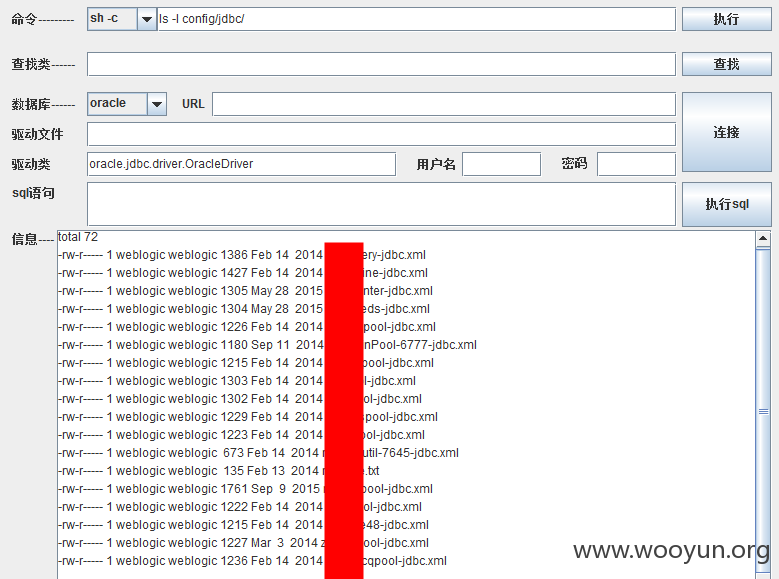

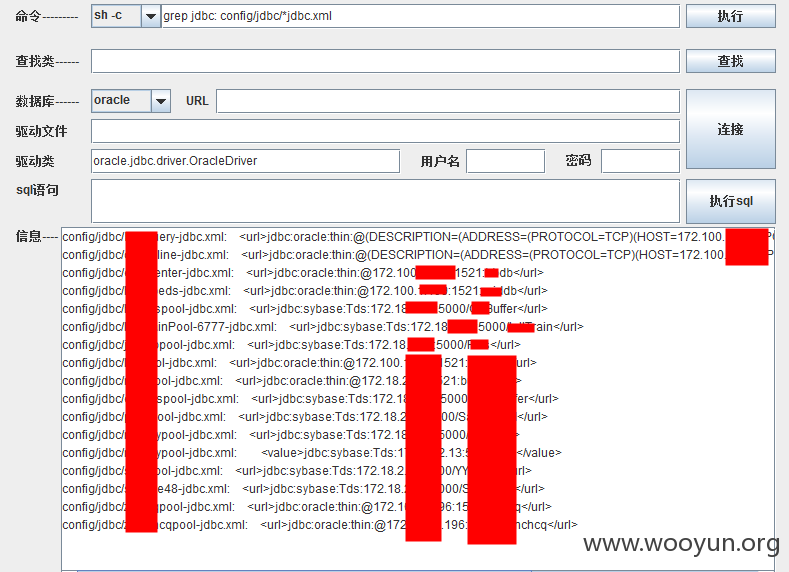

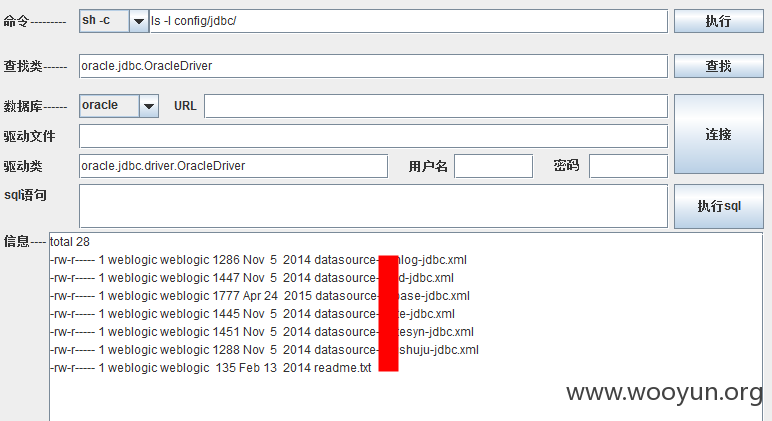

这么一堆数据库配置,也是吓尿我了=.=

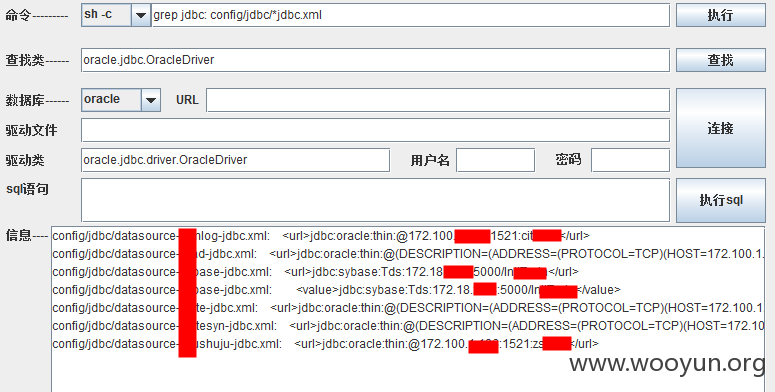

再换台服务器登录,从主机名看是测试用的服务器

再换台服务器登录

这台服务器里有这个应用

也有好多数据库配置

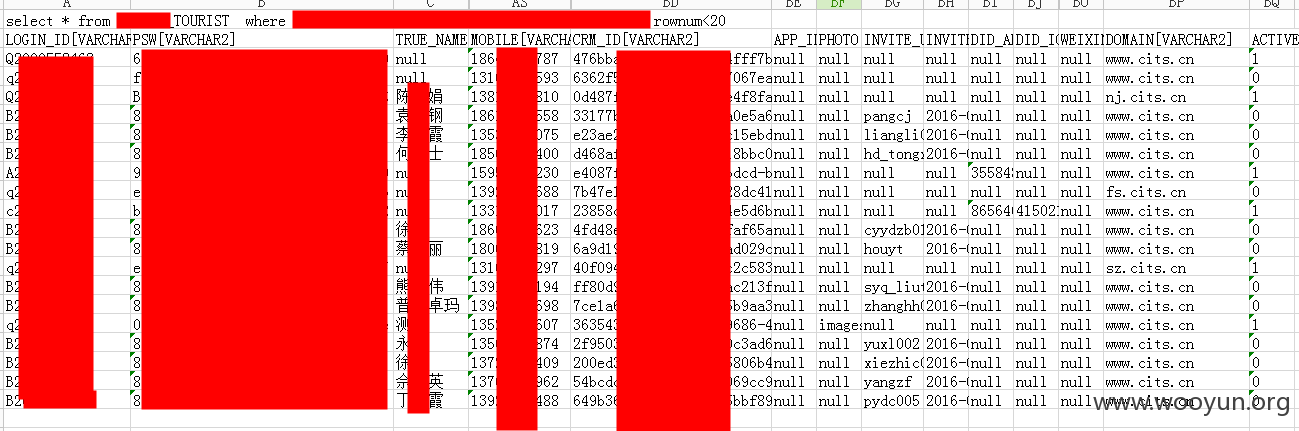

连上数据库

数据量也是几百万几千万的

团队信息,1284W

证件信息,1126W

短信记录,116W

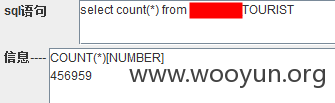

注册用户信息,45W

随便找一个登录一下

漏洞证明:

见详细说明

修复方案:

打补丁

可以参考:

修复weblogic的JAVA反序列化漏洞的多种方法

http://drops.wooyun.org/web/13470

版权声明:转载请注明来源 z_zz_zzz@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2016-05-09 09:00

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无