漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0198662

漏洞标题:中国南方航空股份有限公司某内部APP设计缺陷涉及大量敏感信息

相关厂商:中国南方航空股份有限公司

漏洞作者: 高小厨

提交时间:2016-04-20 22:12

修复时间:2016-06-09 09:00

公开时间:2016-06-09 09:00

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-04-20: 细节已通知厂商并且等待厂商处理中

2016-04-25: 厂商已经确认,细节仅向厂商公开

2016-05-05: 细节向核心白帽子及相关领域专家公开

2016-05-15: 细节向普通白帽子公开

2016-05-25: 细节向实习白帽子公开

2016-06-09: 细节向公众公开

简要描述:

你喜欢的空姐,这里都有

详细说明:

通过https://icrew.csair.com可下载南航内部使用的APP“客舱移动”

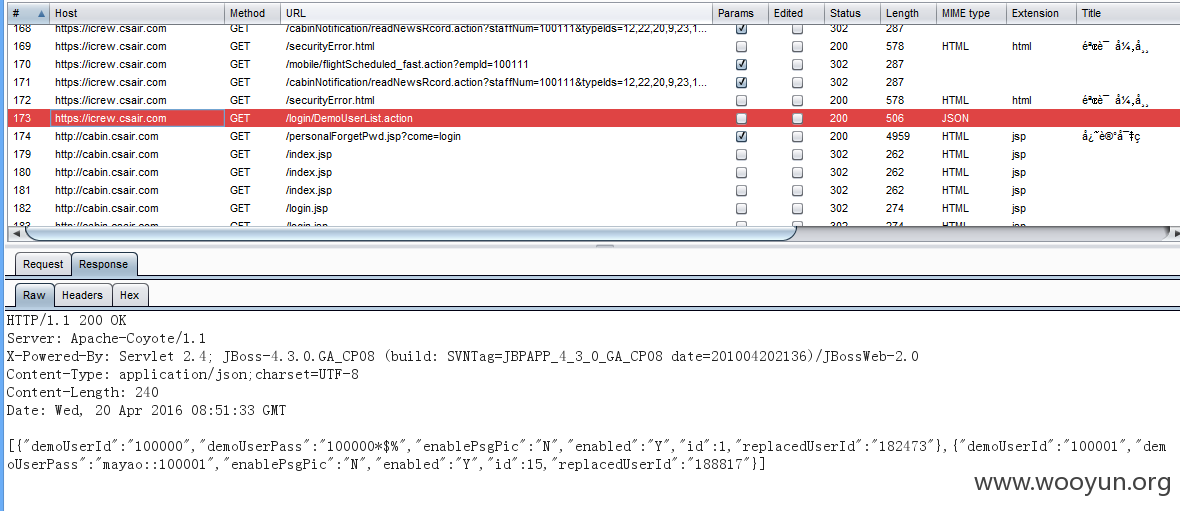

获得测试账号:100000,100000*$%

账号来源:

成功进入系统,然后各种越权:

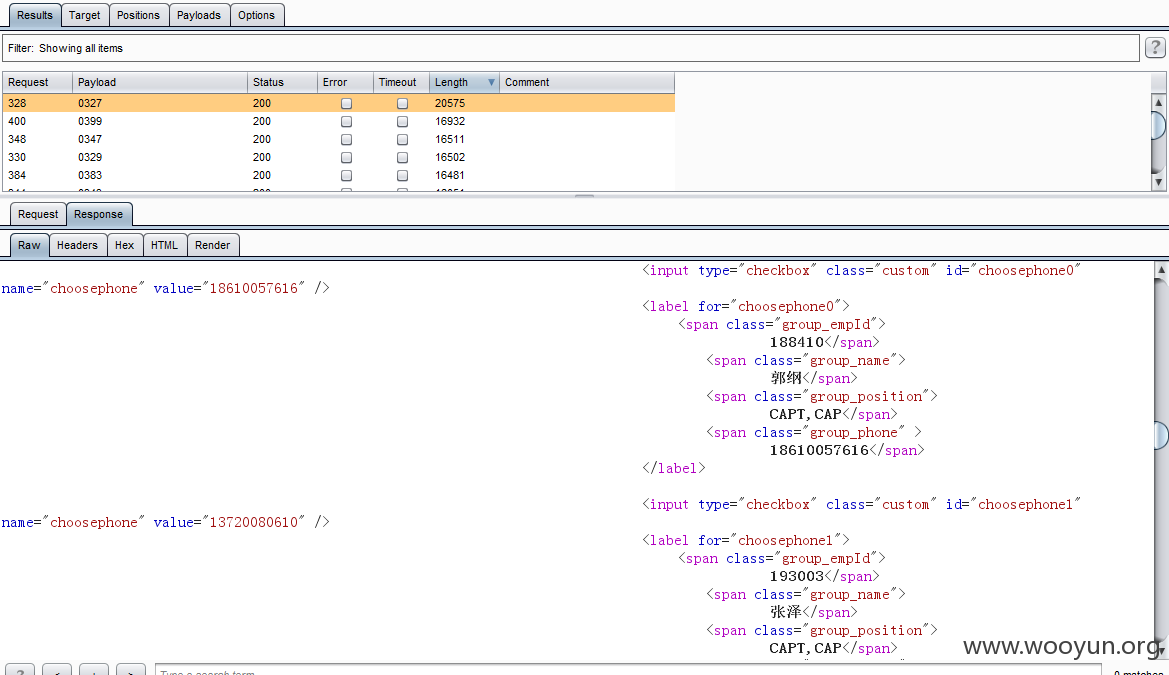

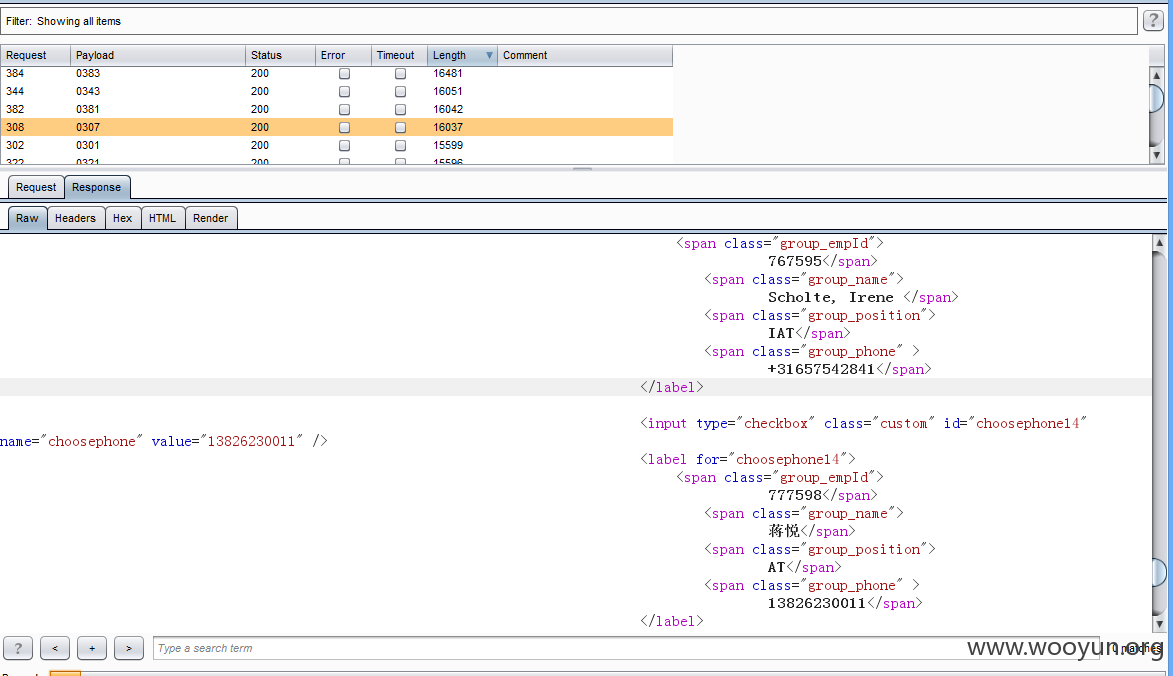

(1)可查看任意航班的空乘人员(手机号在数据包中是没有打码的):

(2)可查看飞机以前的故障:

(3)可查看申请假期的记录

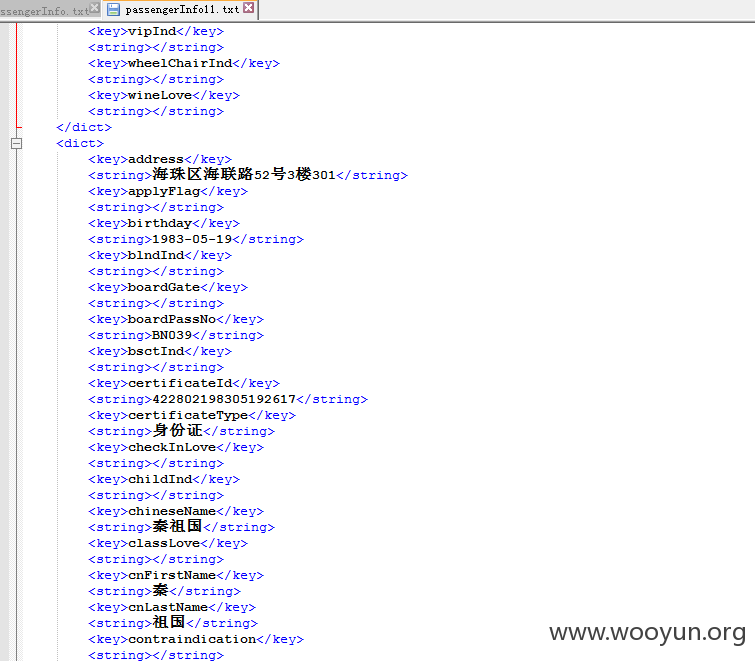

(4)临时数据(sqllite)中还包括了一些人员的身份证号,还包含了几百名乘客的订单信息,身份证号及家庭住址等

漏洞证明:

同上

修复方案:

不仅仅验证ID,还要再次验证用户名和密码对应的ID是否匹配

版权声明:转载请注明来源 高小厨@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2016-04-25 08:59

厂商回复:

问题找的非常仔细,感谢!

最新状态:

暂无