漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0198157

漏洞标题:AppCan漏洞大礼包(AppCan弱口令\XSS\SQL注入\敏感文件泄露\弱口令\文件上传漏洞合集)

相关厂商:AppCan

漏洞作者: fzxcp3

提交时间:2016-04-19 14:47

修复时间:2016-04-24 14:50

公开时间:2016-04-24 14:50

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-04-19: 细节已通知厂商并且等待厂商处理中

2016-04-24: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

AppCan弱口令、XSS、SQL注入、敏感文件泄露、弱口令、文件上传漏洞合集

详细说明:

测试自己写的discuz扫描工具健壮性的时候发现了一个备份文件http://bbs.appcan.cn//config/config_ucenter.php.bak

使用uc_key getshell失败,经测试已更改uckey.

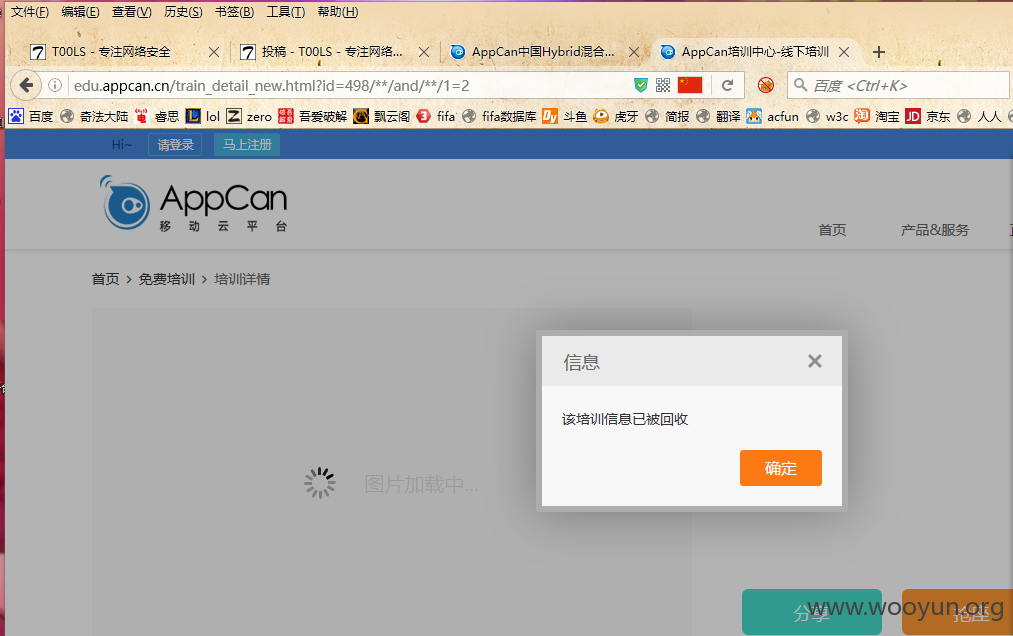

继续检测,发现了一个疑似注入点http://edu.appcan.cn/train_detail_new.html?id=498

但是是时间盲注,跑数据太慢了,而且权限不高,接着寻找其他测试点

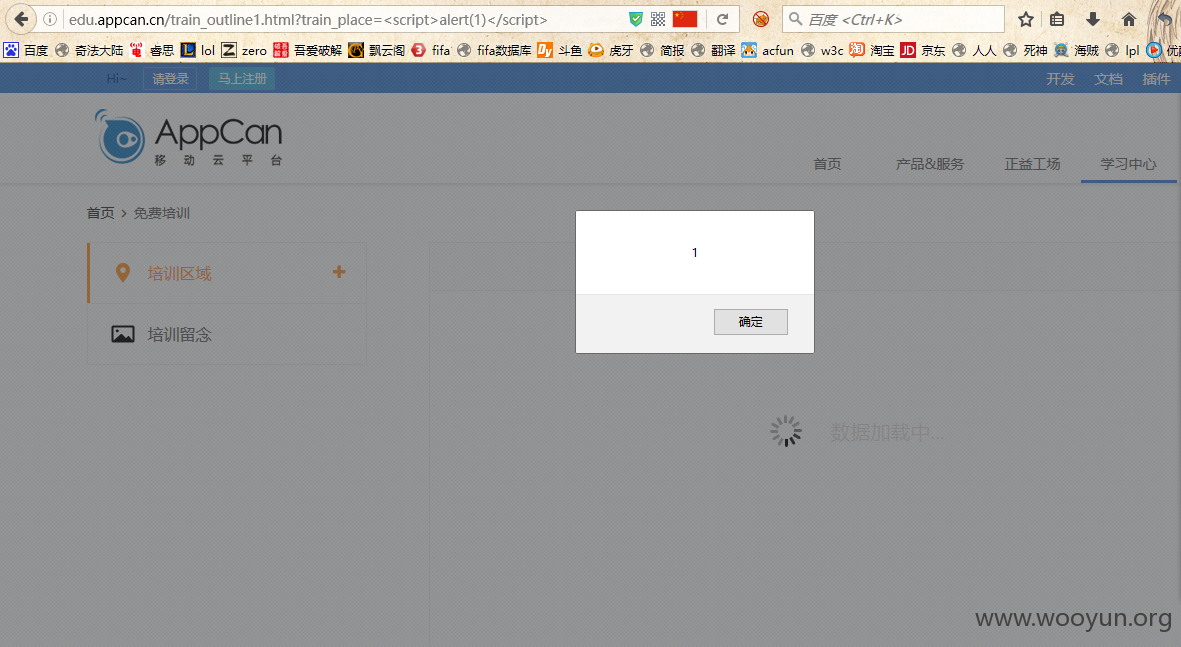

http://edu.appcan.cn/train_outline1.html?train_place=%3Cscript%3Ealert%281%29%3C/script%3E

在这个位置发现一个反射型xss

可惜是反射基本上毫无意义.

然后尝试在google中搜索site:appcan.cn inurl:login

在返回结果中发现一个json数据,里面发现一个名字"张文帅"

在burp的请求历史中发现一个自动跳转的地址:

http://siteadm.appcan.cn/Daemon/appshow/listinterfaceById?status=1&typeid=82&rows=8&callback=jQuery19103505221238365238_1461031756517&_=1461031756518

直接访问http://siteadm.appcan/Daemon 跳转到后台登录地址

尝试各种弱密码皆失败.. 突然想起之前发现的”张文帅”, 打算尝试一下,使用zhangwenshuai,zhangws,zhangwens,zws等用户名, 最后使用用户名zws弱口令123456爆破成功!!

在后台看看有没有能提权的位置,找到一个图片上传点

尝试一下直接上传一句话,发现不能解析,上传图片一句话,还是解析失败,下载回来发现一句话被清除,应该是被二次渲染.找到未更改的地方再次添加一句话, 可惜还是失败..

接着找, 还发现有app上传地址,抓包,修改文件名,最终上传shell成功!!

漏洞证明:

修复方案:

1、xss过滤' " < > ( )等字符

2、SQL注入使用预编译的方式

3、弱口令,更改密码

4、文件上传,把上传文件放到不可执行路径中,设置好权限

版权声明:转载请注明来源 fzxcp3@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2016-04-24 14:50

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无