漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-063002

漏洞标题:折页网找回密码功能容易被破解

相关厂商:zheye.cc

漏洞作者: spiderman

提交时间:2014-06-03 14:09

修复时间:2014-07-18 14:09

公开时间:2014-07-18 14:09

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-03: 细节已通知厂商并且等待厂商处理中

2014-06-04: 厂商已经确认,细节仅向厂商公开

2014-06-14: 细节向核心白帽子及相关领域专家公开

2014-06-24: 细节向普通白帽子公开

2014-07-04: 细节向实习白帽子公开

2014-07-18: 细节向公众公开

简要描述:

通过注册的邮箱找回密码,网站发给邮箱的链接,存在规律,容易被破解,导致用户账户被攻破

详细说明:

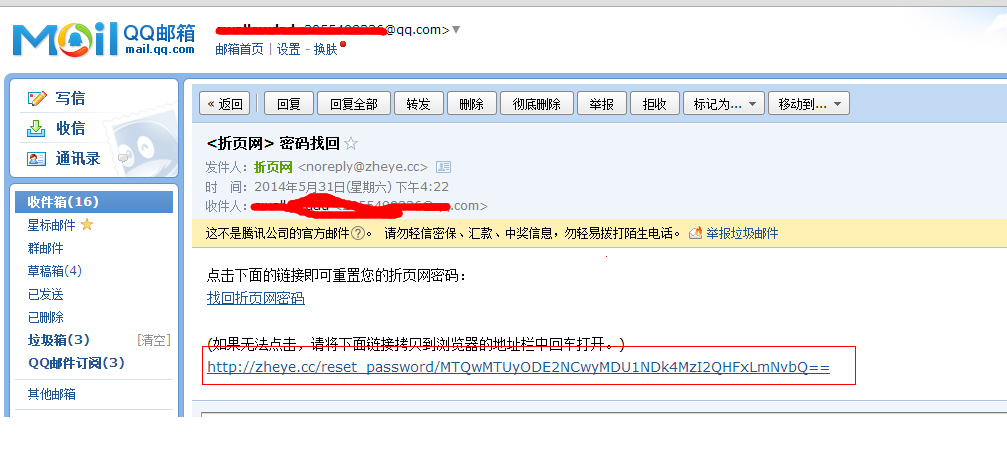

进入折页网密码找回功能,输入注册的邮箱地址,提交。到邮箱中查看找回密码发送的链接,发现链接如下:

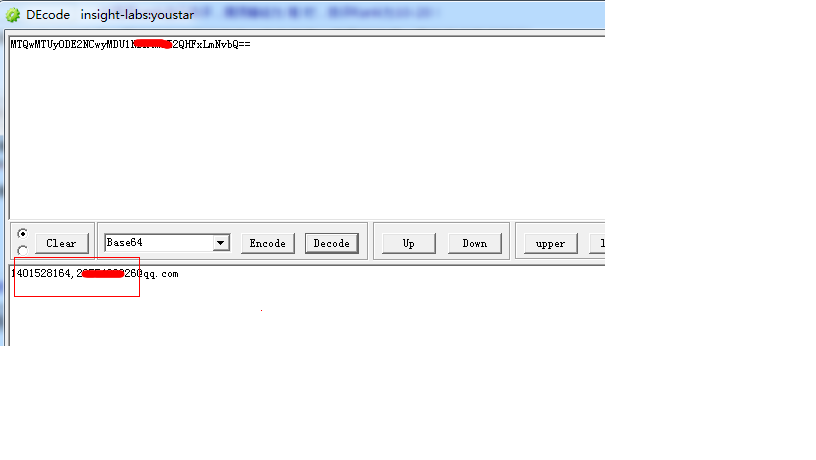

发现链接后面的部分貌似是base64编码,然后对后面的部分进行base64解码,解码结果如下图所示:

发现发送过来的链接,http://zheye.cc/reset_password/后面的部分是一个数字加上邮箱号。

找回密码的时候,邮箱号是可以随意输入的,但是这个数字的意义是什么呢?会不会跟时间相关?为了验证猜测,有重新执行了一把密码找回,发现果然是增加的。

漏洞证明:

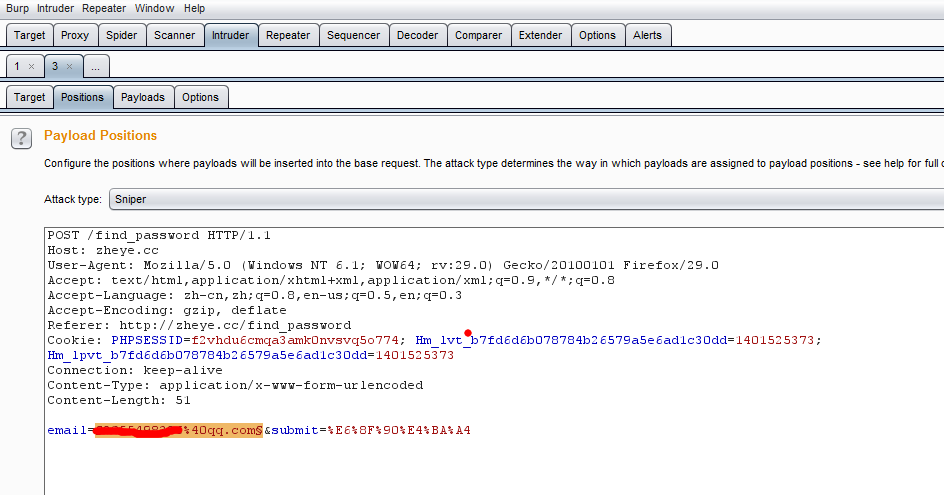

将找回密码发送的数据包用burp proxy截获后发送给burp intruder,如下图:

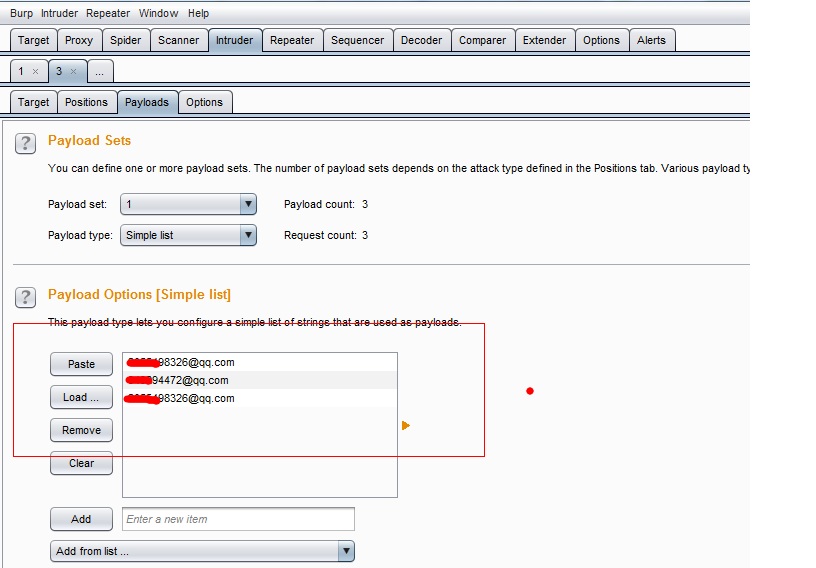

构造如下payload list:

在burp intruder中发送的找回密码请求发送顺序依次为:

[email protected]

[email protected]

[email protected]

[email protected]是攻击者的邮箱,[email protected]是被攻击者的邮箱,发往被攻击者邮箱的序列号在两次发送的攻击者邮箱的序列号之间,这样就能够轻易攻破折页网的账户

修复方案:

发送的链接随机吧

版权声明:转载请注明来源 spiderman@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-06-04 10:59

厂商回复:

感谢您找到我们网站的不足,希望您继续关注我们网站的安全,多提意见。

最新状态:

2014-06-05:重置密码功能,增加了服务器商验证。