漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0101066

漏洞标题:盛大网络某短信接口逻辑设计错误导致验证短信内容可控极易被利用于社工

相关厂商:盛大网络

漏洞作者: cf_hb

提交时间:2015-03-13 08:27

修复时间:2015-04-27 08:28

公开时间:2015-04-27 08:28

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-13: 细节已通知厂商并且等待厂商处理中

2015-03-13: 厂商已经确认,细节仅向厂商公开

2015-03-23: 细节向核心白帽子及相关领域专家公开

2015-04-02: 细节向普通白帽子公开

2015-04-12: 细节向实习白帽子公开

2015-04-27: 细节向公众公开

简要描述:

小伙伴们说:可以帮人打广告,可以假装是官网正大光明找女神约炮。大胆的对你的女神说,约吗?

详细说明:

漏洞网站: http://esales.sdo.com/

漏洞页面:

http://esales.sdo.com/Register/MobileRegister.aspx

漏洞描述:

在使用手机号注册时,会发送一条验证码,它先回检查用户是否已经注册,然后再从客户端生成验证码短信内容,发送到服务器端由服务器端调用短信接口把传给服务端的验证码内容作为验证码内容的一部分发给指定的用户手机.

漏洞重现:

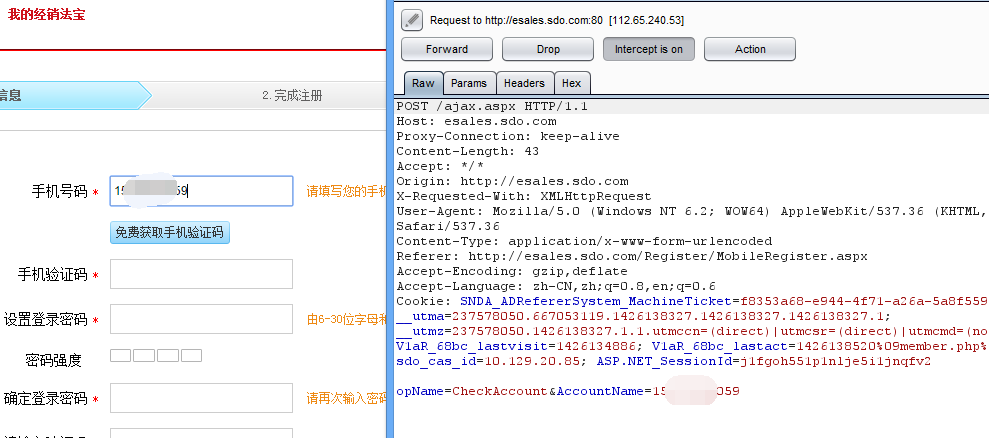

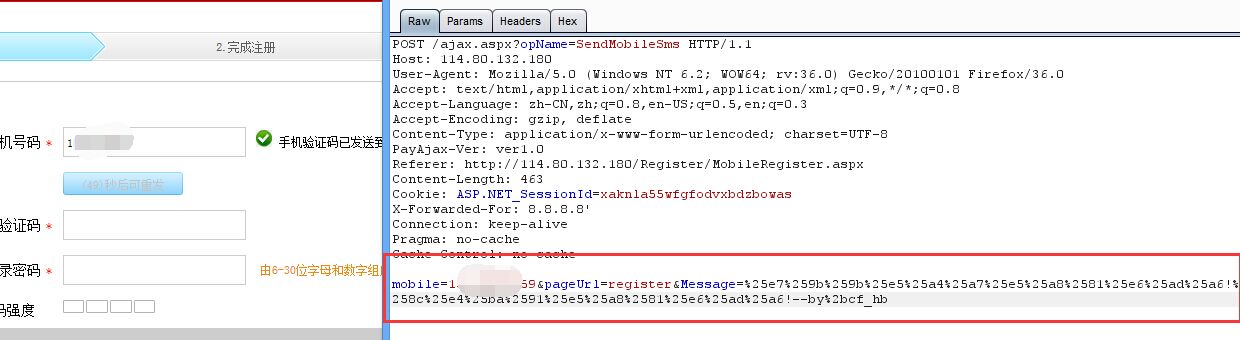

填入手机号,点击免费获取手机验证码,抓包的到:

Ajax判断是否已被注册:

放行进入下一步:

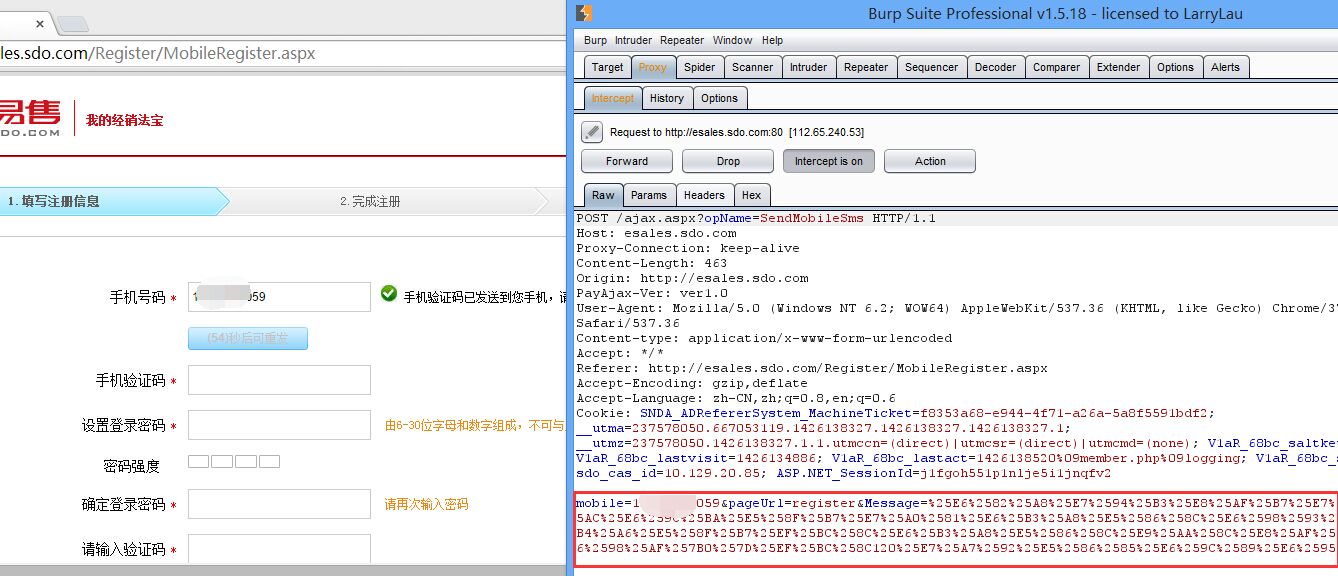

看到这里,发包中出现的Message很好奇:于是把内容考出来,然后Forward放行!

明白人一看就知道这是URL编码的效果,于是打开站长工具:

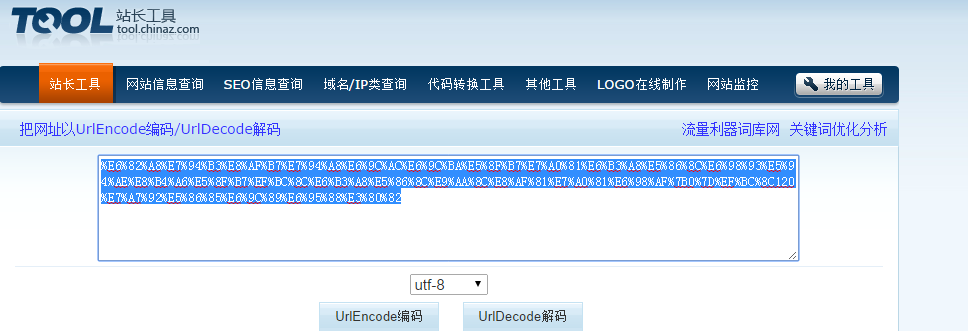

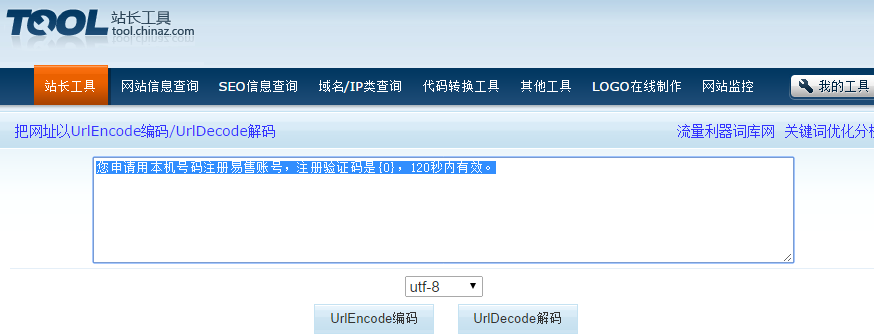

第一次URL解码:

第二次解码:

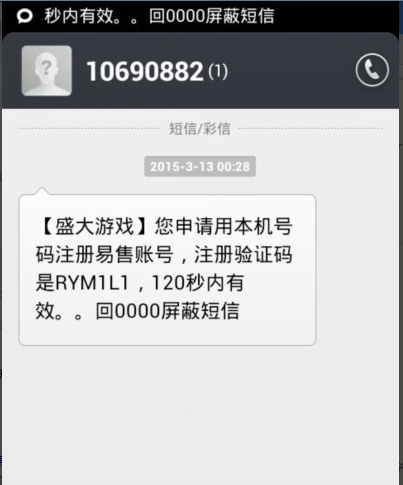

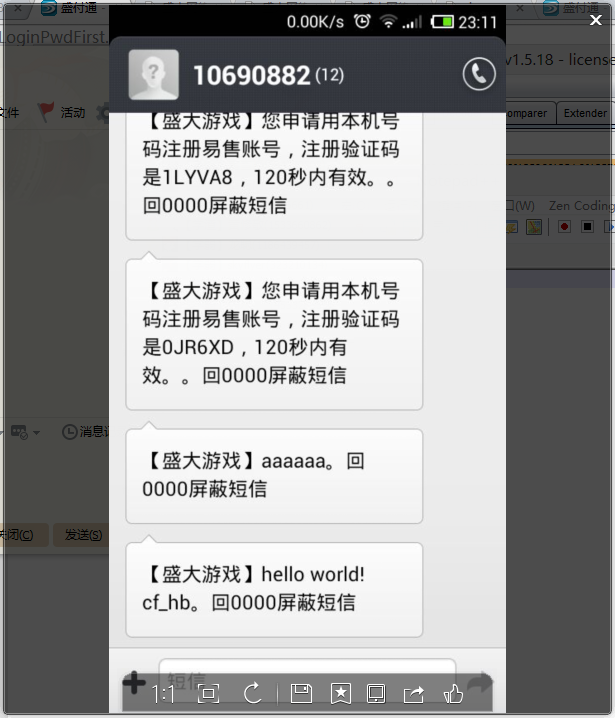

同时这个时候手机响了!

看一下验证短信内容:

惊人的相似啊,{0} 被服务器替换成了你的验证码了!

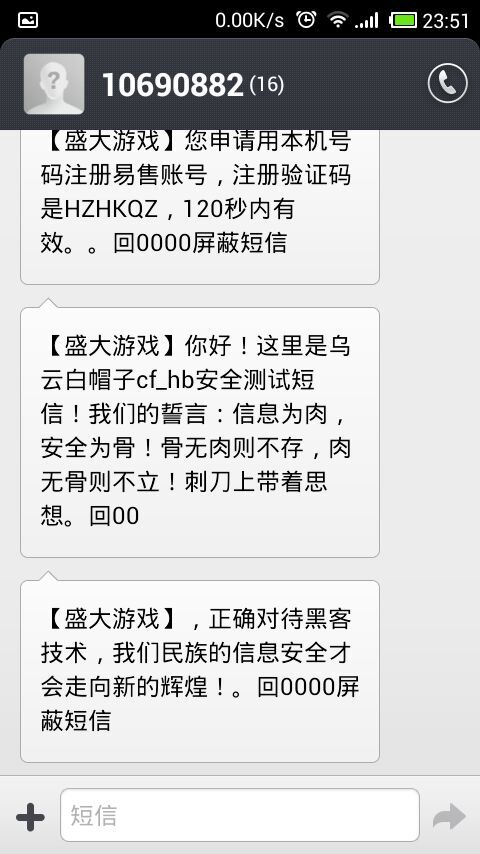

现在我们来测试来一发!

我们来发一个内容为:盛大威武!乌云威武!--by cf_hb

我们需要进行2次URL编码:

最后的到替换内容:

Burpsuite下测试,替换我们的内容:

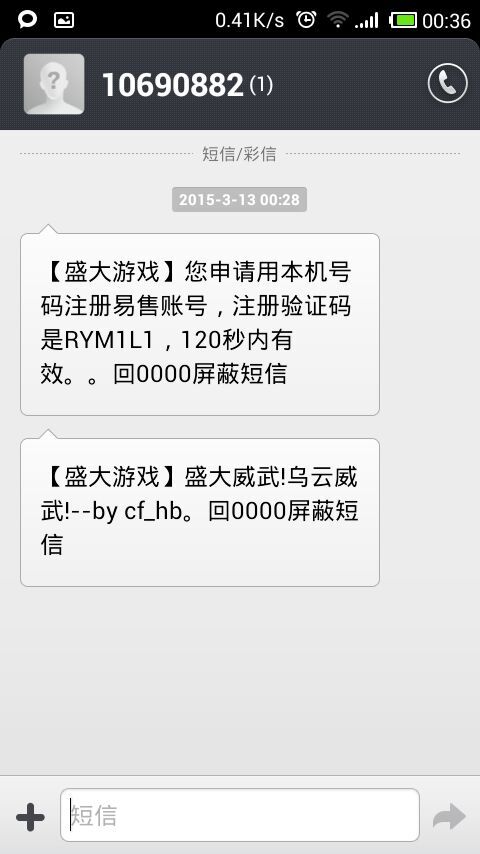

短信又响了,看看的到的短信:

测试成功了,我们可以自定义验证码短信内容了!

可能的利用:

1.小伙伴说可以伪装成盛大游戏官网对用户进行社工.诱导指定的用户进入钓鱼网站骗各种账号信息.

2.小伙伴说可以找女神约炮.

3.小伙伴说可以替别人打广告.

4.我说小伙伴说的那些利用都是可以的!

漏洞证明:

修复方案:

1.别把客户端带来的内容带入验证码短信里.

2. 单日里注册验证码限制一下次数较好,避免那种光领取验证码又不注册的人!

版权声明:转载请注明来源 cf_hb@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-03-13 09:50

厂商回复:

谢谢报告,思路不错,马上修复!!!ps:洞主 我知道你手机号了。

最新状态:

暂无