不行了,我快睡着了.

http://115.159.74.244:9090/login?from=%2f

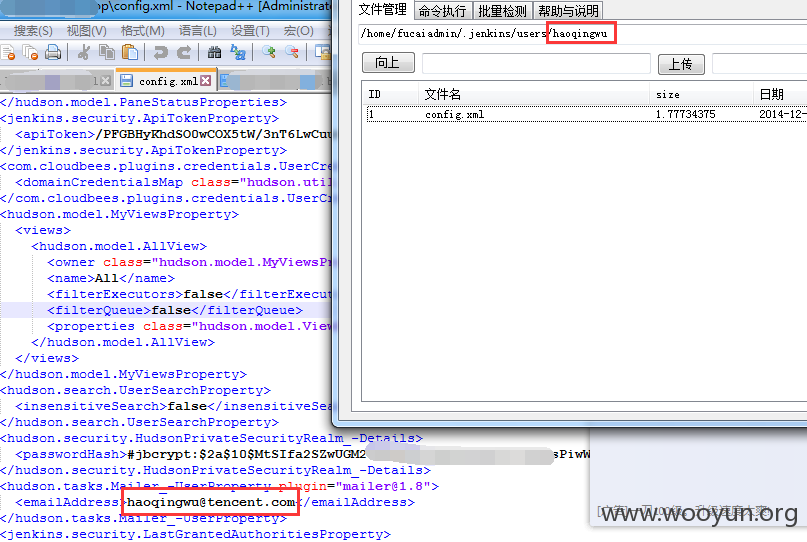

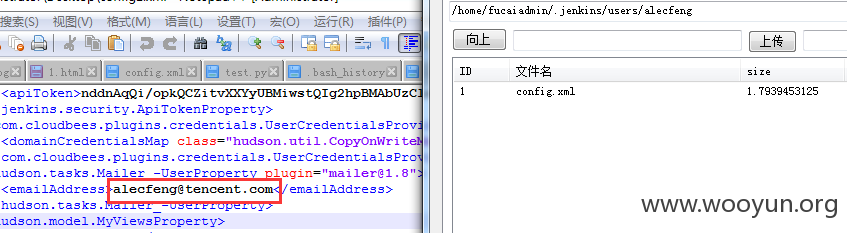

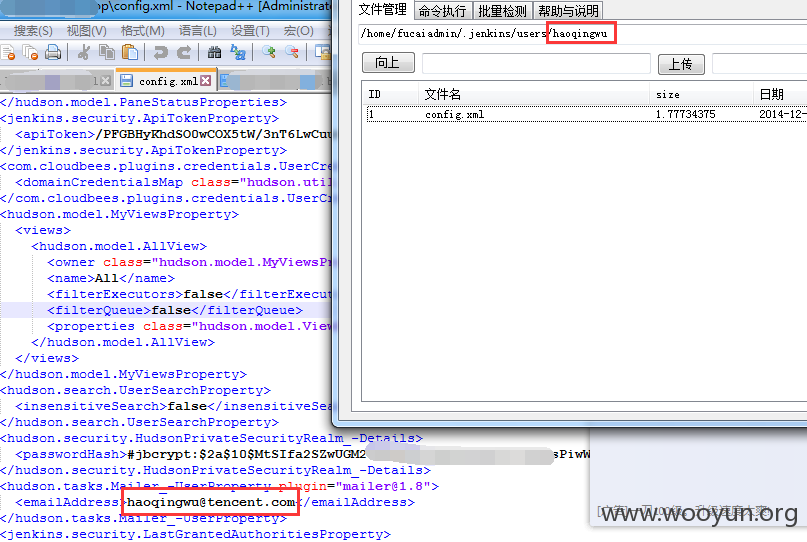

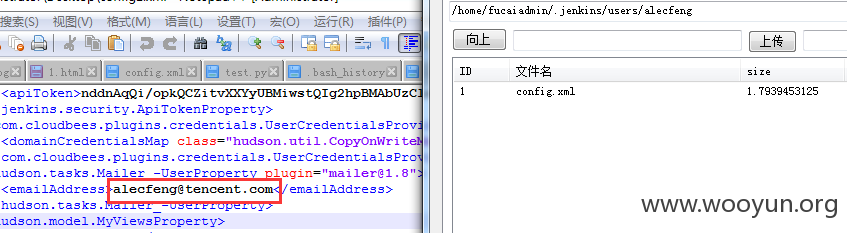

先放两个xml文件证明下是腾讯的

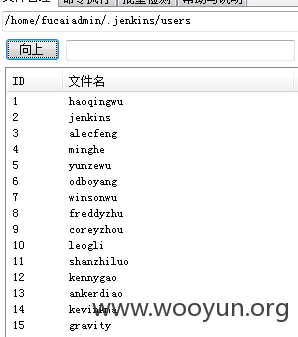

看了下 users下的config.xml都是腾讯的邮箱

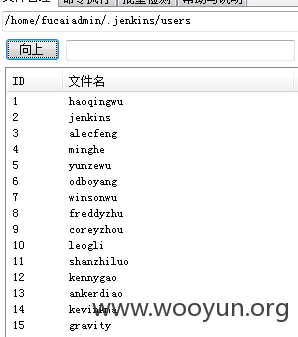

/home/fucaiadmin/.jenkins/users/haoqingwu

/home/fucaiadmin/.jenkins/users/alecfeng

http://115.159.74.244:9090/login?from=%2f

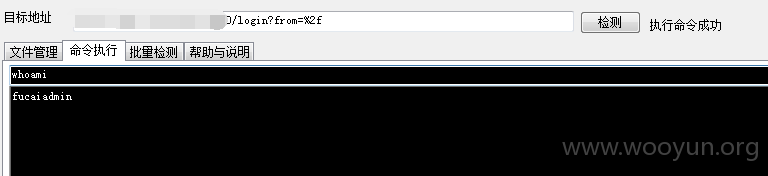

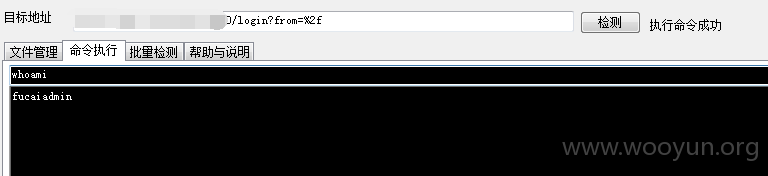

jenkins java反序列化命令执行

fucaiadmin

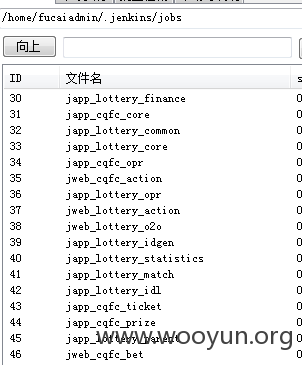

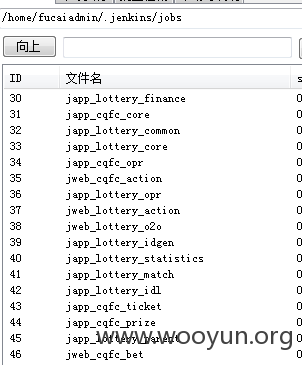

涉及40多个源码

cat /etc/passwd

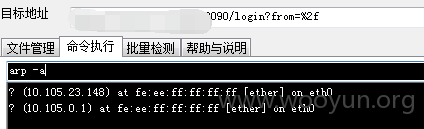

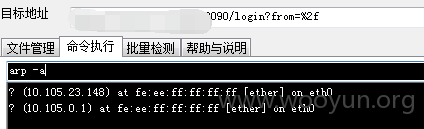

arp -a 应该是内网环境吧

ifconfig -a