漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-058972

漏洞标题:刷QQ群分享 文件下载排名 引小伙伴下载指定文件

相关厂商:腾讯

漏洞作者: 路人甲

提交时间:2014-04-30 17:25

修复时间:2014-06-14 17:26

公开时间:2014-06-14 17:26

漏洞类型:设计缺陷/逻辑错误

危害等级:低

自评Rank:4

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-04-30: 细节已通知厂商并且等待厂商处理中

2014-05-04: 厂商已经确认,细节仅向厂商公开

2014-05-14: 细节向核心白帽子及相关领域专家公开

2014-05-24: 细节向普通白帽子公开

2014-06-03: 细节向实习白帽子公开

2014-06-14: 细节向公众公开

简要描述:

Q群分享,群成员多会参照下载次数多少,如果拥有一个惊人是下载次数,将会更吸引成员下载,此漏洞无需多次下载便可以获得惊人下载量。

详细说明:

Q群分享,除了文件名称外,成员多会参照下载次数多少,如果拥有一个惊人是下载次数,将会更吸引更多成员下载,

首先,登陆群空间

http://qun.qzone.qq.com/group#!/1150195/share

找到需要处理的文件,开启BurpSuite监听,当鼠标指向下载图标时,拦截请求

GET /cgi-bin/group_share_get_downurl?uin=21150195&groupid=21150195&pa=%2F102%2F2ad2a78b-78c2-4568-8c03-55091382432e&r=0.4475841715466231&charset=utf-8&g_tk=1237590203 HTTP/1.1

Host: qun.qzone.qq.com

Proxy-Connection: keep-alive

User-Agent: Mozilla/5.0 (Windows NT 5.1) AppleWebKit/537.1 (KHTML, like Gecko) Chrome/21.0.1180.89 Safari/537.1

Accept: */*

Referer: http://qun.qzone.qq.com/group

Accept-Encoding: gzip,deflate,sdch

Accept-Language: zh-CN,zh;q=0.8

Accept-Charset: GBK,utf-8;q=0.7,*;q=0.3

Cookie: QZ_FE_WEBP

...(省略n+字符内容)...

__

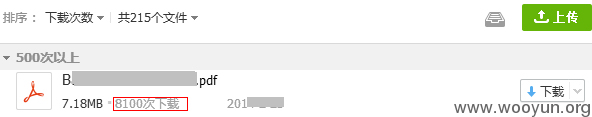

通过反复提交刚刚截获的请求,无需下载该共享便可以获得惊人下载量

然后等待禁不住引诱小伙伴来下载运行吧:P

漏洞证明:

修复方案:

小白无知,只求邀请码

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2014-05-04 13:05

厂商回复:

非常感谢您的报告,问题已着手处理,感谢大家对腾讯业务安全的关注。如果您有任何疑问,欢迎反馈,我们会有专人跟进处理。

最新状态:

暂无