漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0190111

漏洞标题:电竞Fun某站存在SQL注入上万撸友信息泄露(已进后台可远程挂马)

相关厂商:t-rex.cn

漏洞作者: mango

提交时间:2016-03-29 14:32

修复时间:2016-05-13 14:40

公开时间:2016-05-13 14:40

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-03-29: 细节已通知厂商并且等待厂商处理中

2016-03-29: 厂商已经确认,细节仅向厂商公开

2016-04-08: 细节向核心白帽子及相关领域专家公开

2016-04-18: 细节向普通白帽子公开

2016-04-28: 细节向实习白帽子公开

2016-05-13: 细节向公众公开

简要描述:

上海锐问信息技术有限公司作为电子竞技娱乐业的一颗新星,由电竞行业领军人物和行业资深人士共同创办。公司业务涵盖游戏 节目内容制作、电竞明星经纪服务等等。

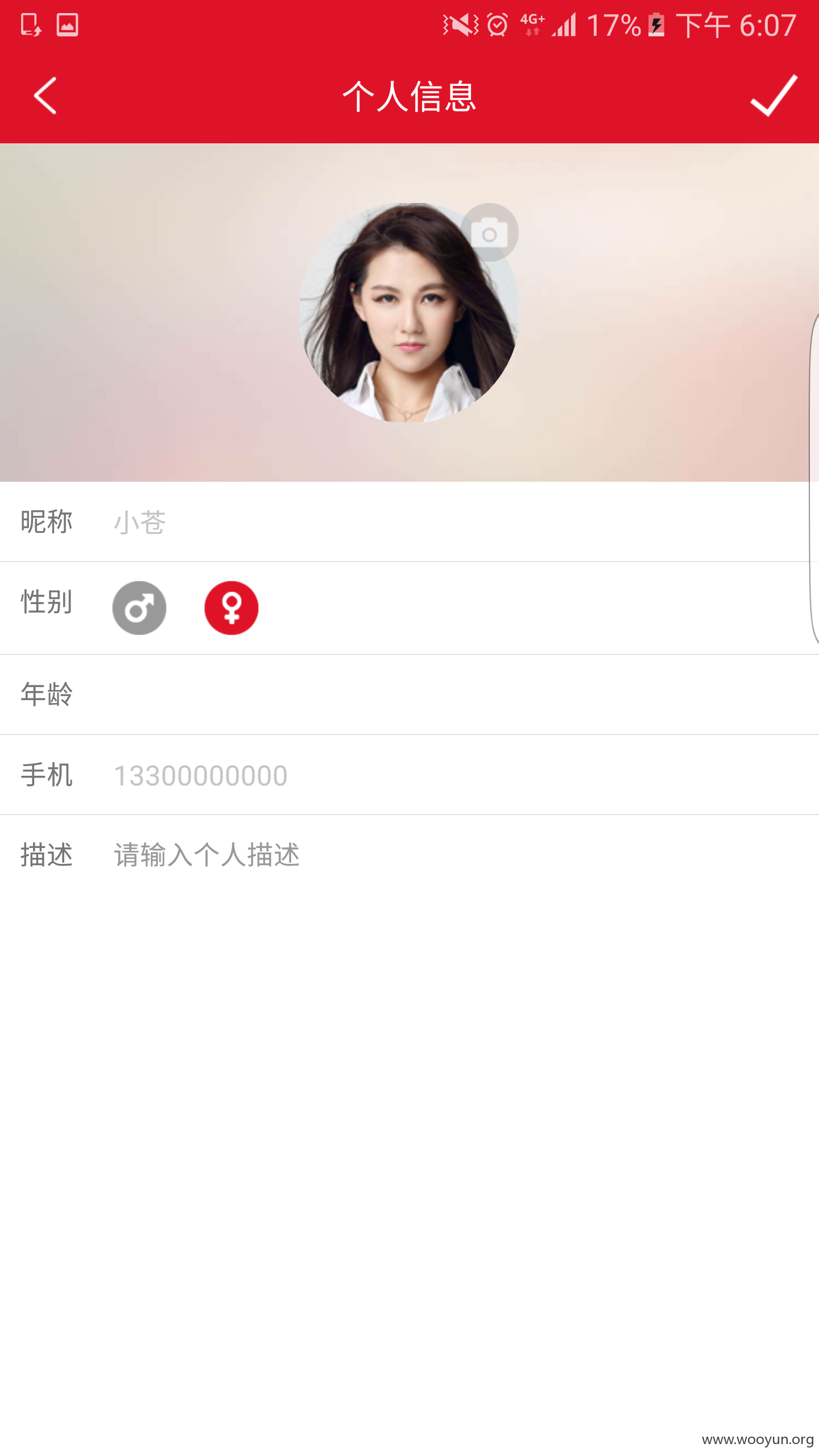

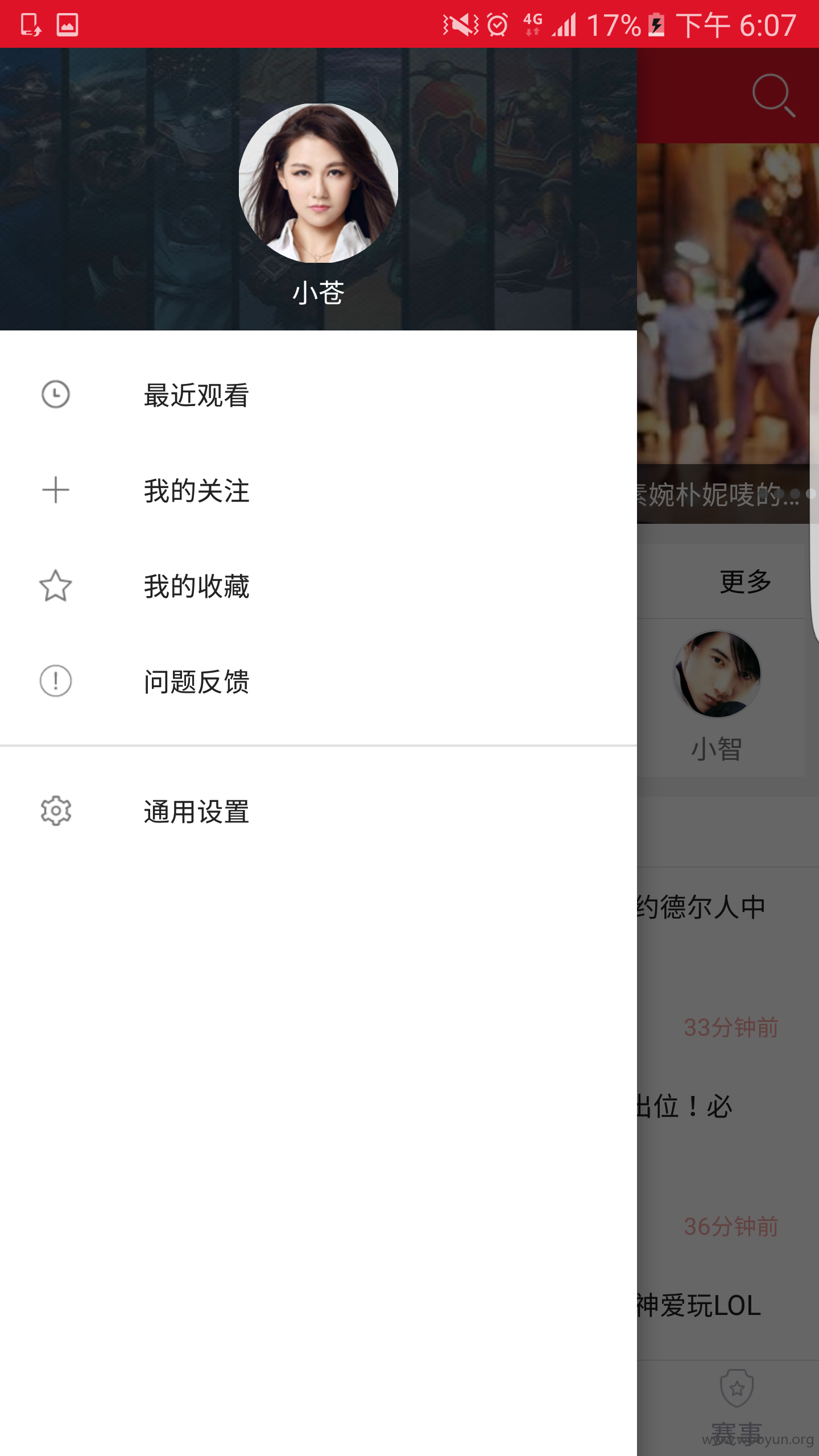

旗下签约众多行业知名明星,包括业内超人气明星小苍、小米、JY、苦笑、小訫等人。制作的内容和节目均为业内标杆,包括《神探苍 英雄百科》、《神探苍实战秘籍》等栏目都拥有着百万级别的点击播放量,深受着广大电竞玩家的喜爱。

公司携手行业知名明星,立志为行业明星和主播提供最优质和专业的经纪服务,并为行业培养更多的优质明星和主播。同时,我们致力于在泛娱乐圈横跨多平台,打通游戏、电竞、影视娱乐行业,与明星、战队和业内上下游公司展开深入合作,推动和促进电竞行业的升级和进一步发展。

详细说明:

先从他们公司主站进行说起

http://www.t-rex.cn/artInfo.php?id=131 主站全部都是注入,只要是有参数的都有问题(请仔细清查)

注入出的信息

trex_cn官网的数据 试过了

system 密码admin

没啥利用的不管他了

继续查看esf_master

其中users 是APP用户的数据库

注入出小苍的数据 登陆试试

然后就没了~ 没啥可以利用的数据库了

漏洞证明:

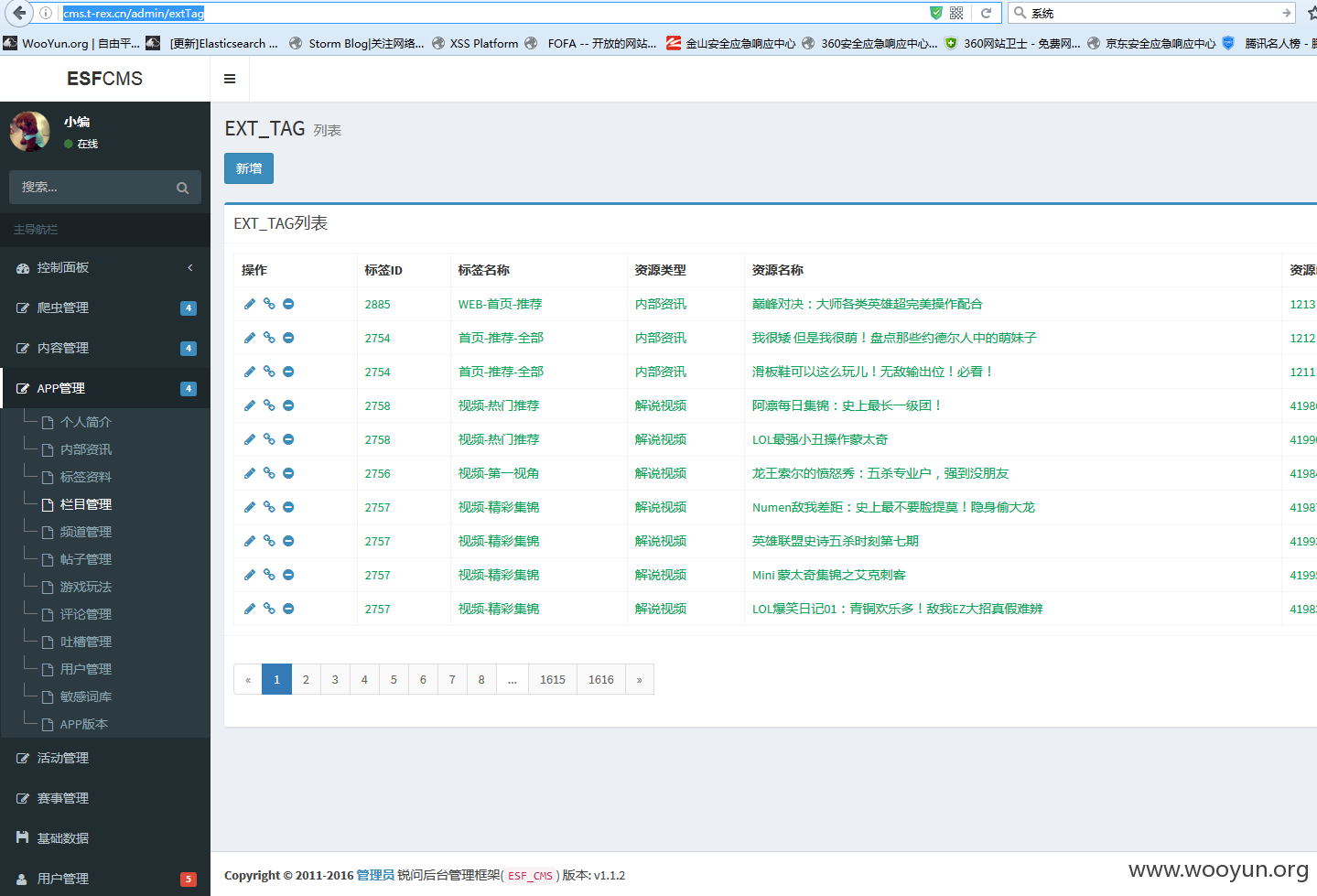

这时候域名发现一个http://cms.t-rex.cn

恩~ 应该弱口令的,使用常见的额用户名没爆破成功 没办法只好再看看

回过头system_log查看这个数据,应该是系统日志,尝试注入

恩~有收获了找到用户名了 然后尝试弱口令

test 123123 成功进入后台

然后修改一下发现的确有权限的~

这不就可以远程挂马了么~

修复方案:

仔细检查线上代码安全,过滤危险字符,禁止任何弱口令。

版权声明:转载请注明来源 mango@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2016-03-29 14:37

厂商回复:

感谢白帽提醒,漏洞已确认,正在进行修复。

最新状态:

暂无

![@$7E3}``0RZPVU_X]}RA$JC.png](http://wimg.zone.ci/upload/201603/28181228c1c857d1e1709a8426a060aa79034549.png)

![$1[@$]KF44ODAHAMES`MUVH.png](http://wimg.zone.ci/upload/201603/281813402352daaf529a85dafcdb4730156fcce1.png)