漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0190011

漏洞标题:新疆师范大学内网漫游记(大部分沦陷)

相关厂商:新疆师范大学

漏洞作者: 哈萨克小伙子

提交时间:2016-03-28 15:46

修复时间:2016-05-15 15:20

公开时间:2016-05-15 15:20

漏洞类型:服务弱口令

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(CCERT教育网应急响应组)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-03-28: 细节已通知厂商并且等待厂商处理中

2016-03-31: 厂商已经确认,细节仅向厂商公开

2016-04-10: 细节向核心白帽子及相关领域专家公开

2016-04-20: 细节向普通白帽子公开

2016-04-30: 细节向实习白帽子公开

2016-05-15: 细节向公众公开

简要描述:

求高分

详细说明:

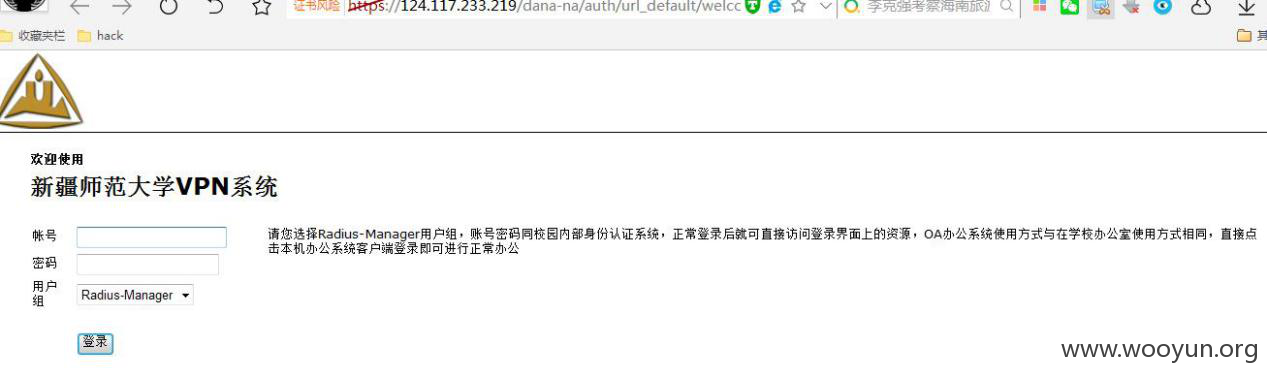

主要问题出在学校VPN服务系统存在管理员弱口令

导致可无限制访问学校所有内网系统

漏洞证明:

首先进入新疆师范大学主站

http://**.**.**.**/

直接点击电信访问地址

账号密码为 admin admin

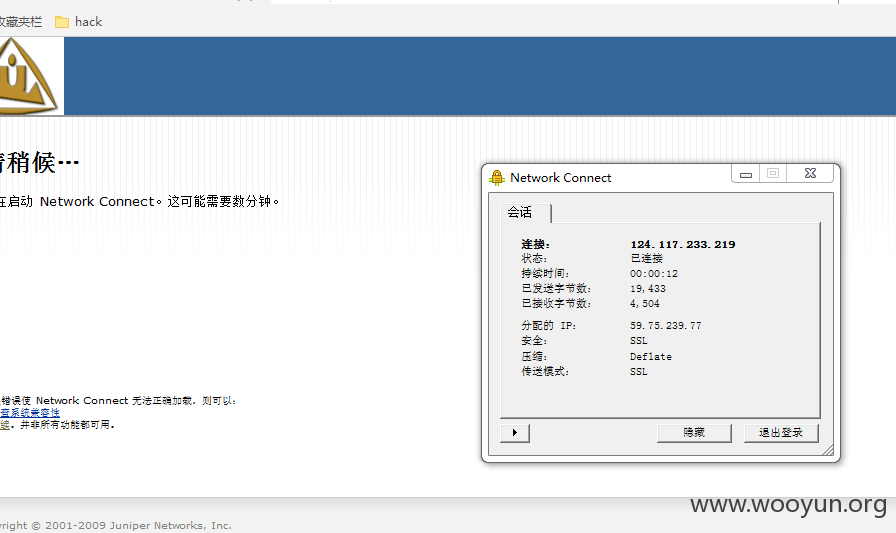

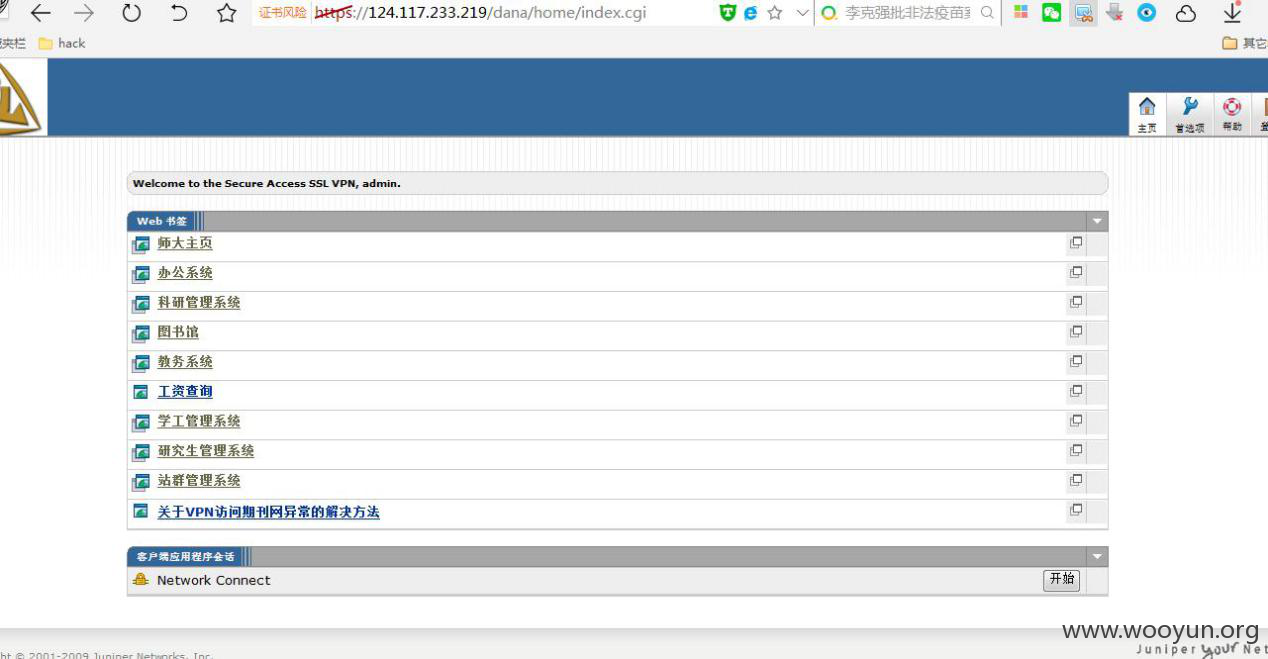

登录后会安装小程序 给你分配内网访问IP

点击继续

可以看到下面这些只有内网才能进入的网站和系统

学校主页的导航地址栏里也明确表明了内网系统

这里的 网络计费自助系统存在弱口令

Admin 123456

不对此系统进行深入了

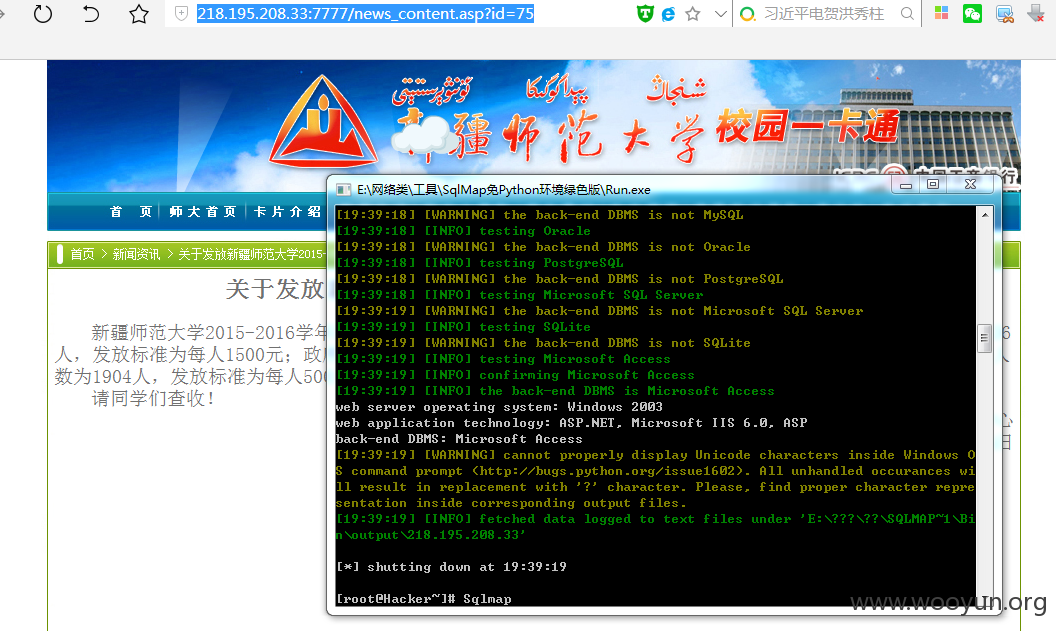

然后去看了一下 学校的一卡通管理网站 (也是属于内网网站

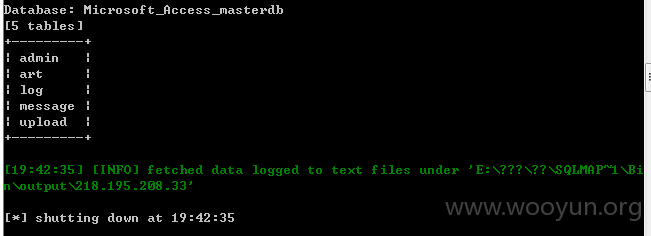

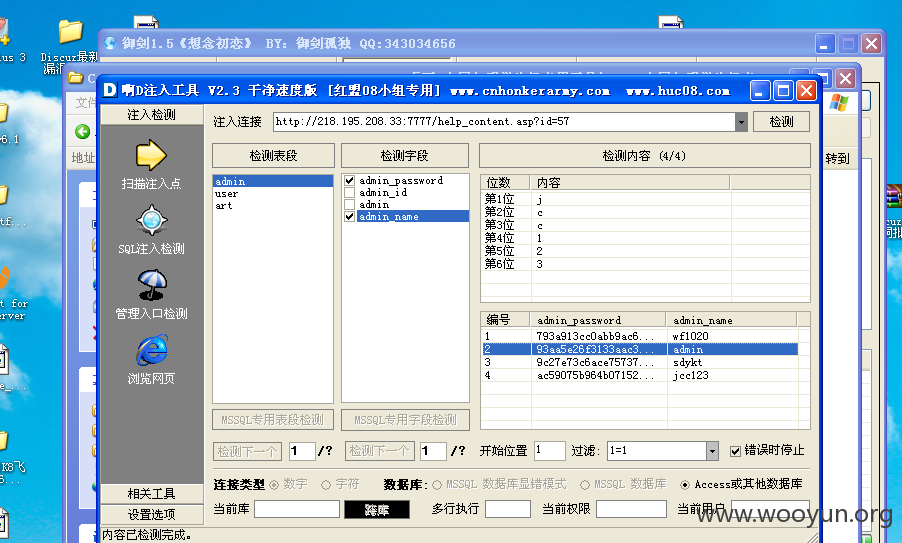

一卡通网站存在SQL注入

Sqlmap跑的有点慢 直接放啊D 一下子跑出了账号密码

登录后台

可以看到学生提交的丢卡记录

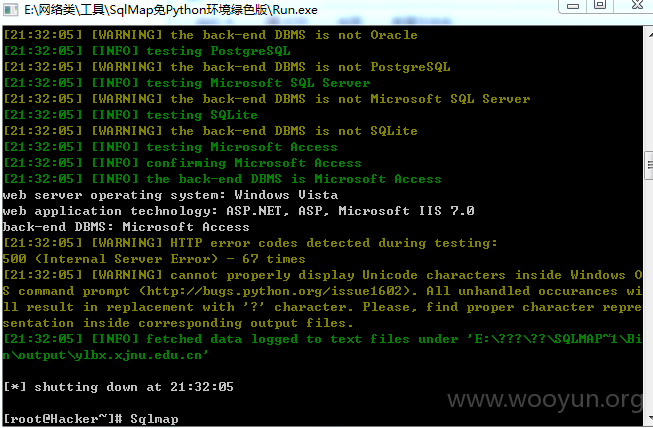

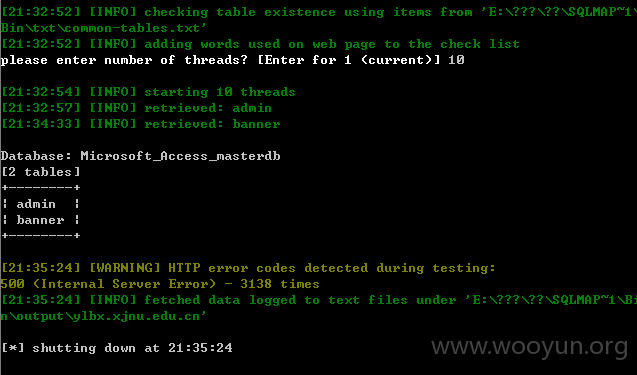

医疗保险系统

存在SQL注入

注入得到账号密码 登录后台

后台登录地址:http://**.**.**.**/administrator.asp

账号密码:liuweidong liuweidong

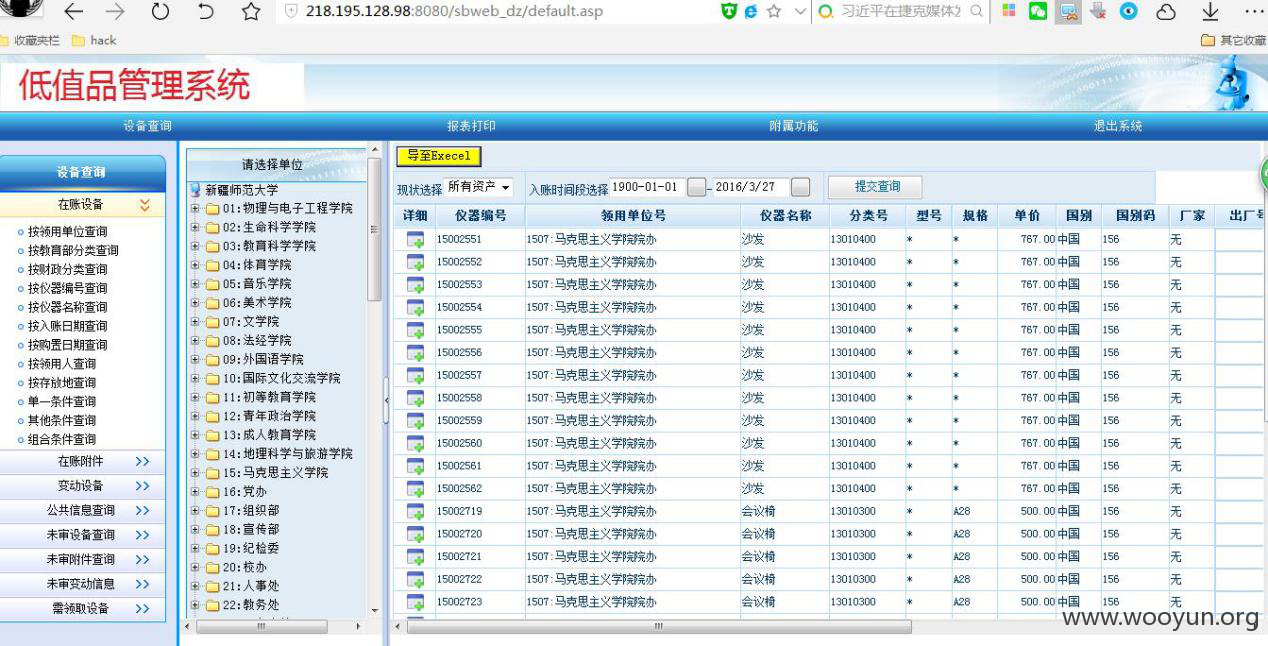

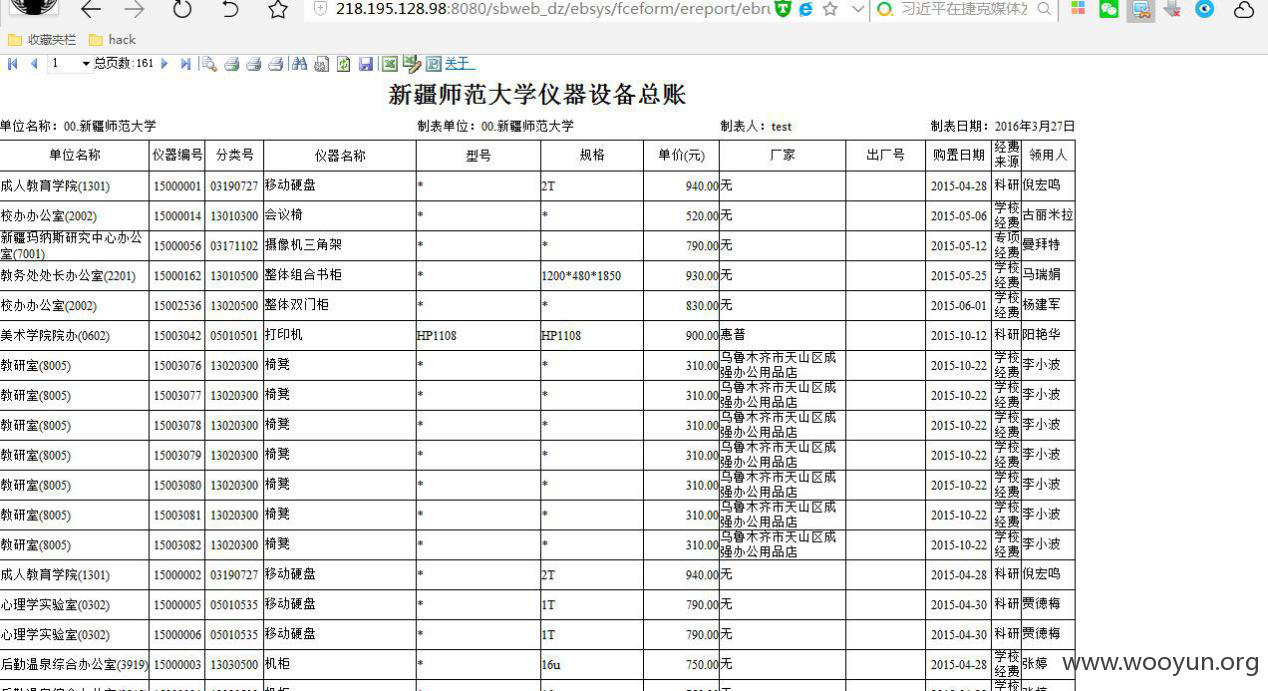

资产管理系统存在 弱口令 (同为内网)

存在 test账号 密码 123456 估计是测试时用的 没有删除

可导出所有记录(注:我可没导出任何数据)

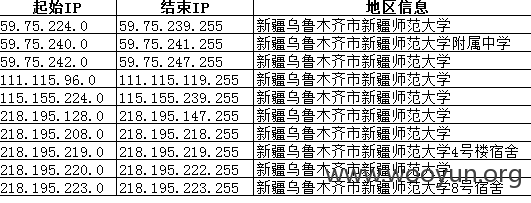

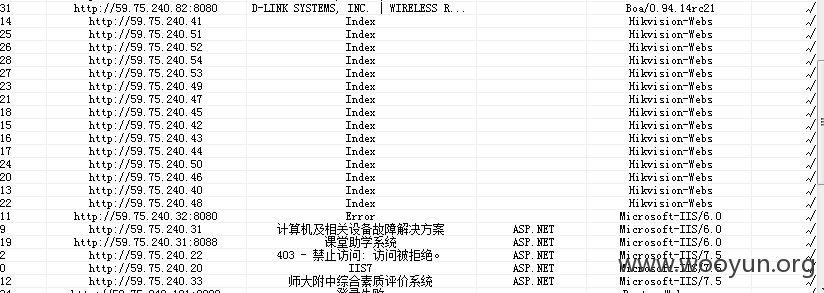

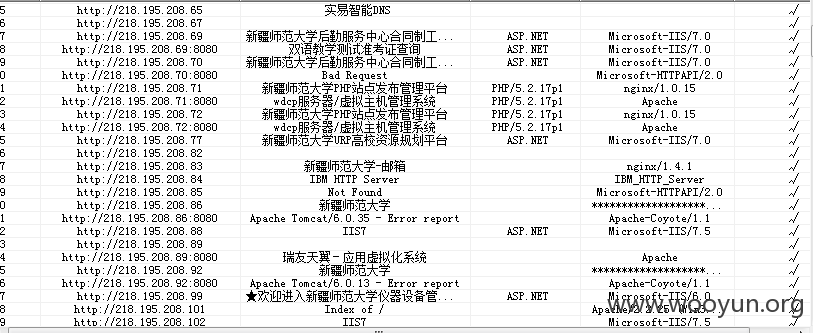

再通过某熊寻找到的新疆师大IP段 进行内网扫描

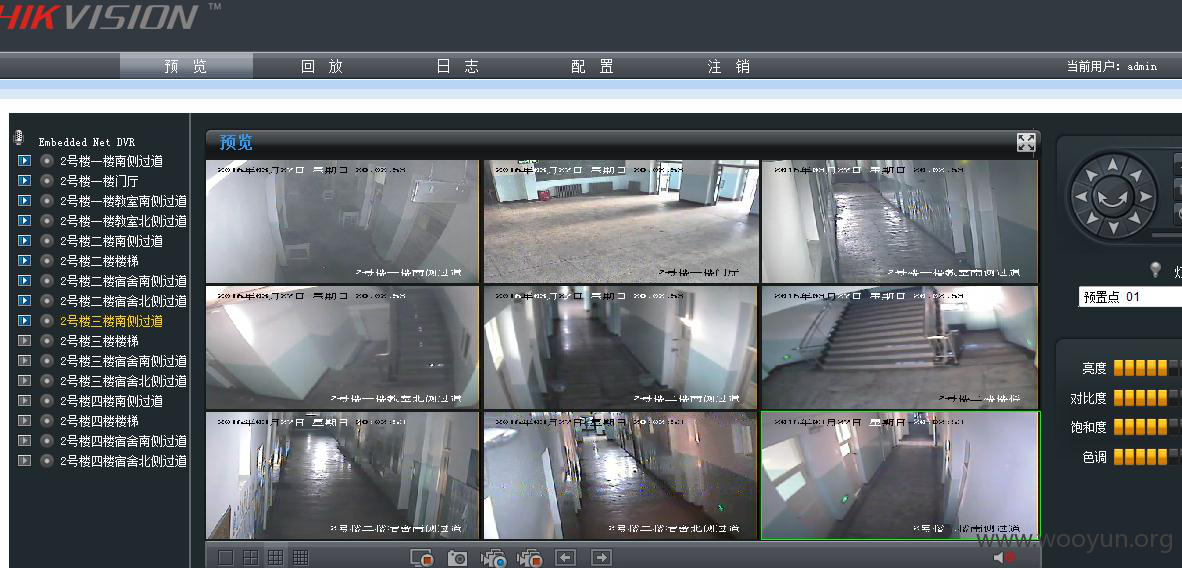

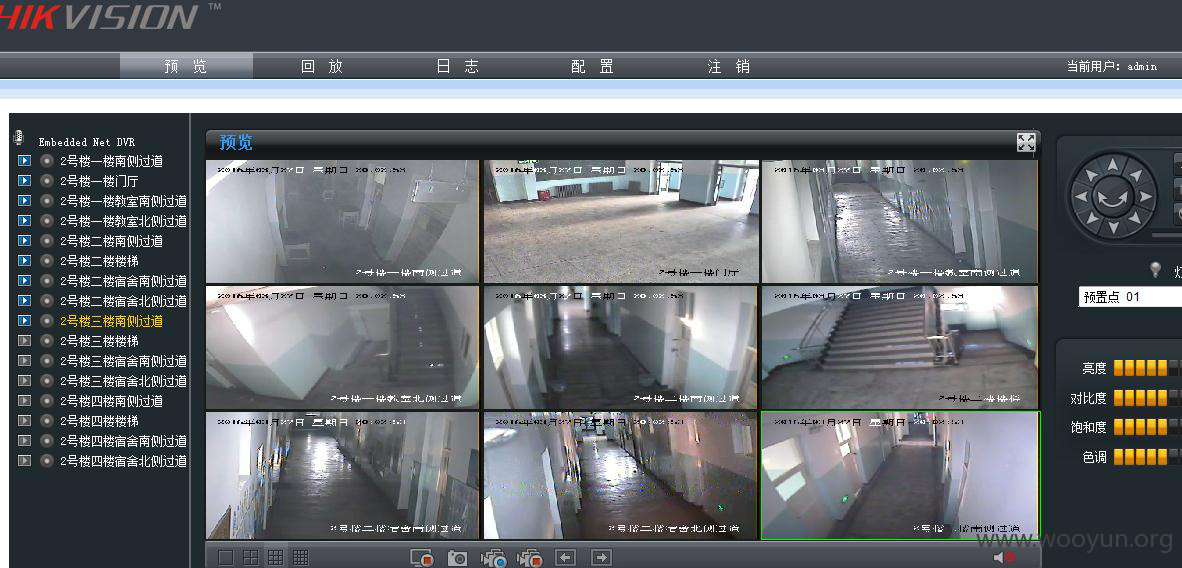

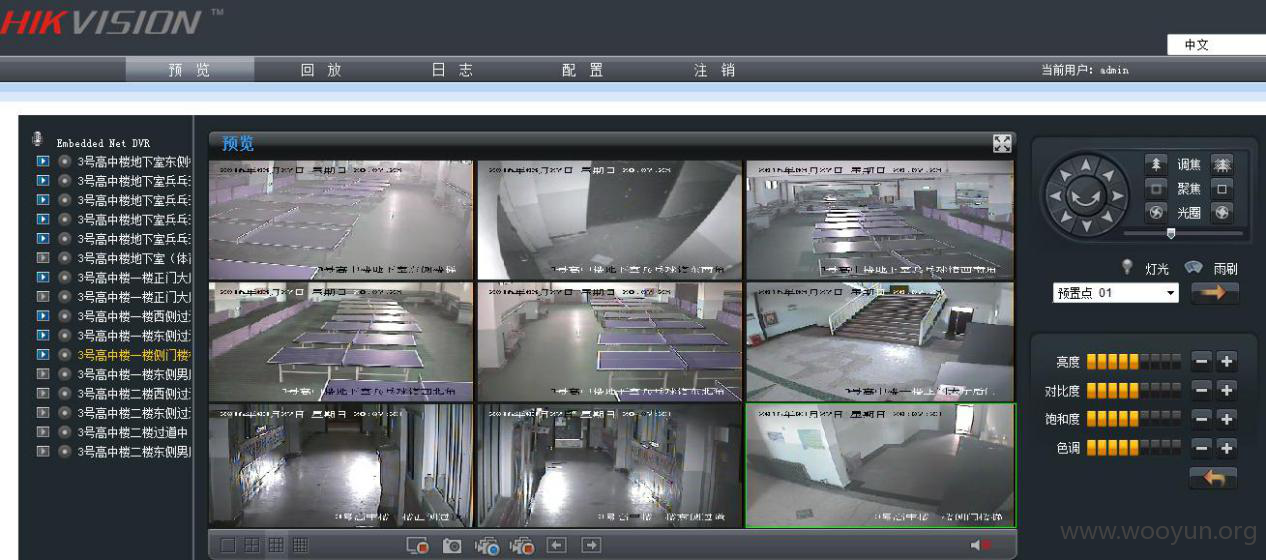

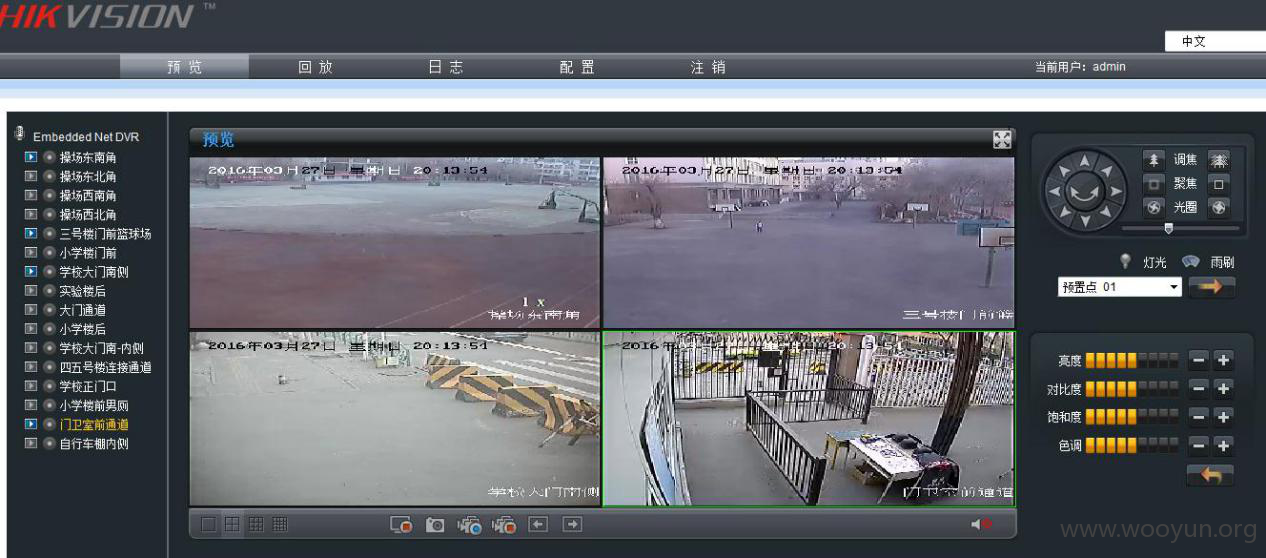

可以看到新疆师范大学附属中学 IP段有大量网络摄像头 (海康威视的)

全部采用的是 默认账号密码 admin 12345 端口为8000

还有新疆师范大学 学校的各类内网系统

不再继续深入了,内网系统太多 安全性能太差

修复方案:

你们比我懂

版权声明:转载请注明来源 哈萨克小伙子@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2016-03-31 15:18

厂商回复:

通知处理中

最新状态:

暂无