漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0184758

漏洞标题:中国南方航空某站配置不当泄漏OA用户姓名及电话(附送XFS漏洞)

相关厂商:中国南方航空股份有限公司

漏洞作者: Aasron

提交时间:2016-03-14 23:54

修复时间:2016-04-29 09:57

公开时间:2016-04-29 09:57

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:18

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-03-14: 细节已通知厂商并且等待厂商处理中

2016-03-15: 厂商已经确认,细节仅向厂商公开

2016-03-25: 细节向核心白帽子及相关领域专家公开

2016-04-04: 细节向普通白帽子公开

2016-04-14: 细节向实习白帽子公开

2016-04-29: 细节向公众公开

简要描述:

中国南方航空某站配置不当泄漏OA用户姓名及电话(附送XFS漏洞)

详细说明:

飞行数据应用系统

漏洞证明:

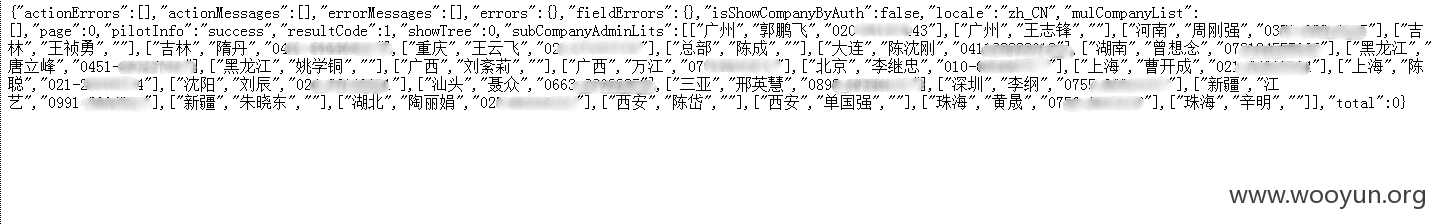

首先是某个接口泄漏的OA用户姓名,里面包含地址,电话等

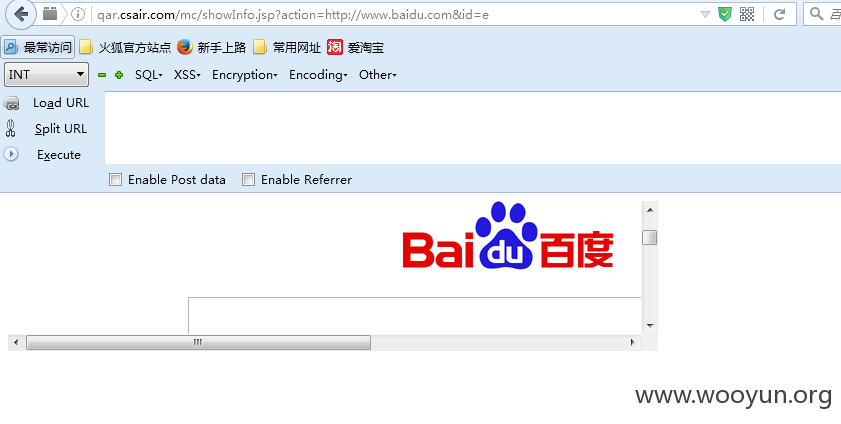

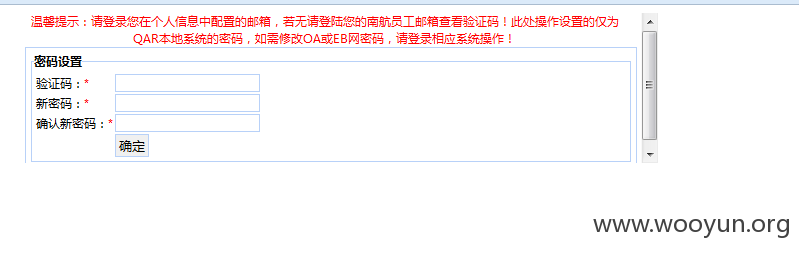

还有一个是XFS,也就是跨框架漏洞,一般都在支付页面,但这里只要知道管理员邮箱,然后伪造一个链接过去,把页面做的逼真点也是可以钓鱼的

触发地址:

我这里举个例子,再来观察效果

还有几个小问题,标题上没写,敏感路径未授权访问,不过没什么用

还有其它地址,这里就证明一下

修复方案:

敏感路径及接口需验证

版权声明:转载请注明来源 Aasron@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2016-03-15 09:57

厂商回复:

感谢提醒,我们会尽快修复。

最新状态:

暂无