漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0174671

漏洞标题:某位置服务平台通用命令执行漏洞

相关厂商:西安超越

漏洞作者: 路人甲

提交时间:2016-02-05 19:50

修复时间:2016-05-15 11:40

公开时间:2016-05-15 11:40

漏洞类型:命令执行

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-02-05: 细节已通知厂商并且等待厂商处理中

2016-02-15: 厂商已经确认,细节仅向厂商公开

2016-02-18: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航、无声信息)

2016-04-10: 细节向核心白帽子及相关领域专家公开

2016-04-20: 细节向普通白帽子公开

2016-04-30: 细节向实习白帽子公开

2016-05-15: 细节向公众公开

简要描述:

rt

远程断油电、ACC点火状态、正反转状态这老危险了。。。

详细说明:

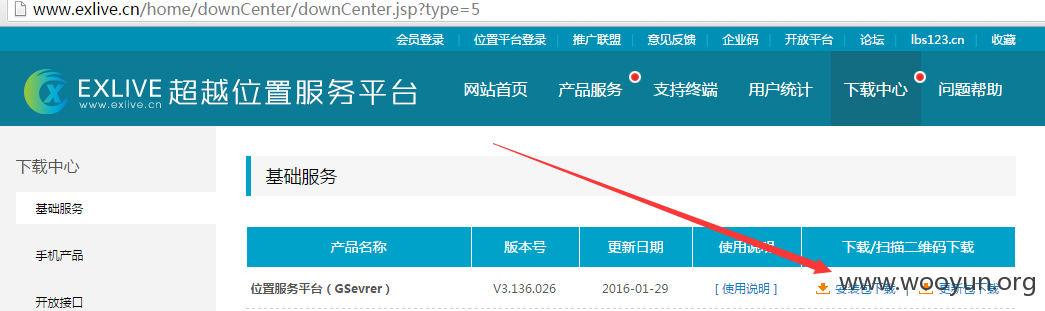

西安超越位置服务平台(GSevrer)

西安超越位置服务平台(GServer)无需注册、无车辆容量限制、无有效期限制、提供永久技术支持;可实现各种统计报表数据实时计算、车辆拍照、3G视频传输、远程断油电、ACC点火状态、正反转状态、各种报表、客户标注、电子围栏、企业短信、报警短信等;提供温度、油耗、重力等各种传感器数据采集;支持LED、OBD等各种数据显示;提供安卓手机查车、苹果手机查车、微信查车、BS网页查车、客户端查车、部标等100多种设备终端支持,提供各种二次开发接口,数据库字典开放,永久免费更新升级;接受用户订制开发。

设备总数:2021547 台, 今日新增:1966台

于是down了一个安装

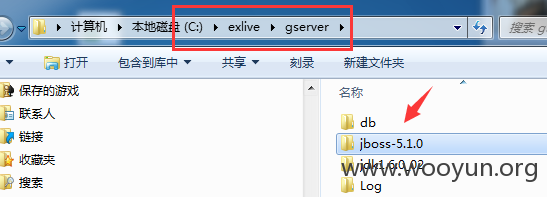

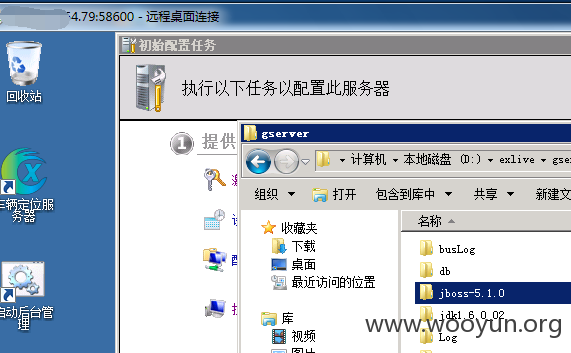

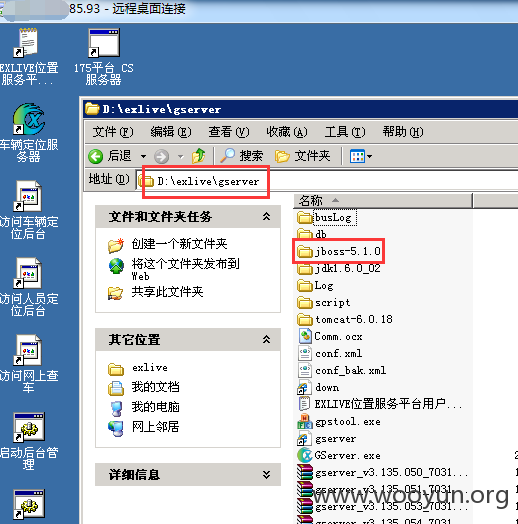

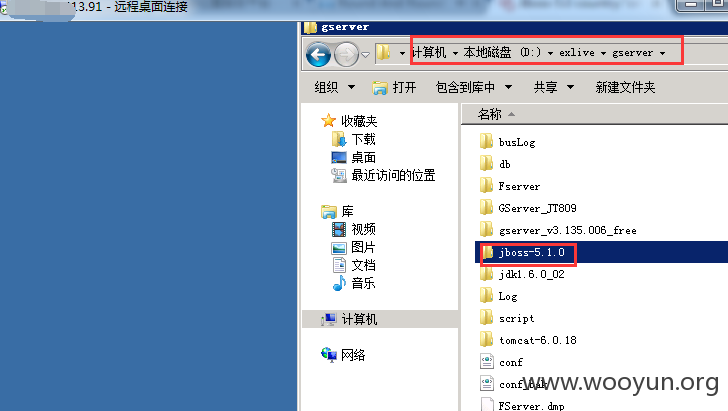

安装完成 C:\exlive\gserver这个位置默认的有个jboss-5.1.0

因为我就一个c盘所以东西都装C盘-_-!!!

Jboss-5.1.0 一看肯定有搞头,通过测试发现占用8888端口

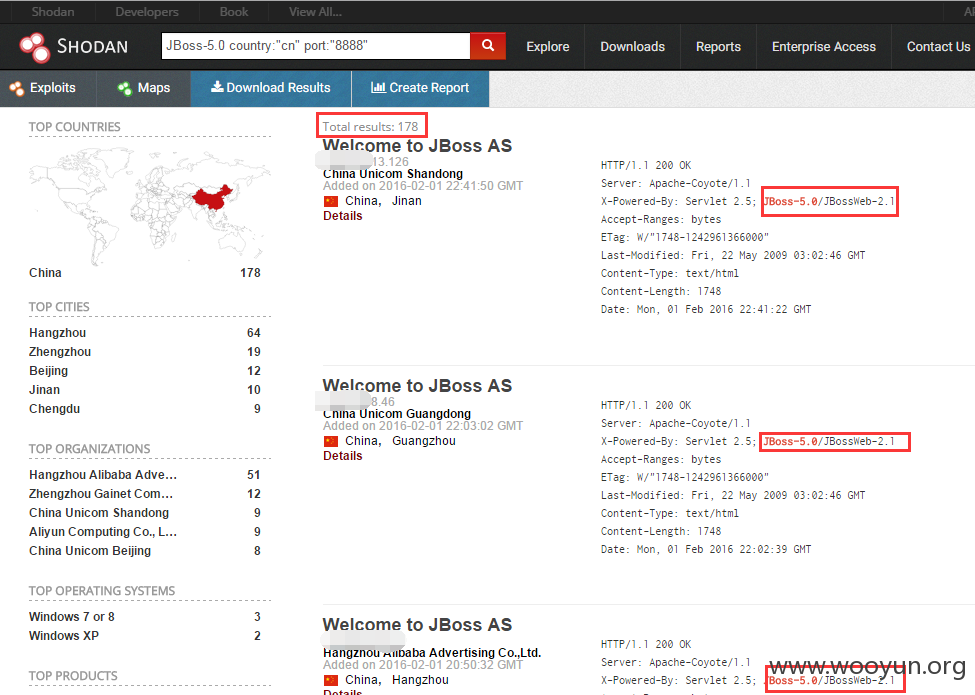

然后组合版本号 端口 等一系列信息。撒旦一下

大概有178项

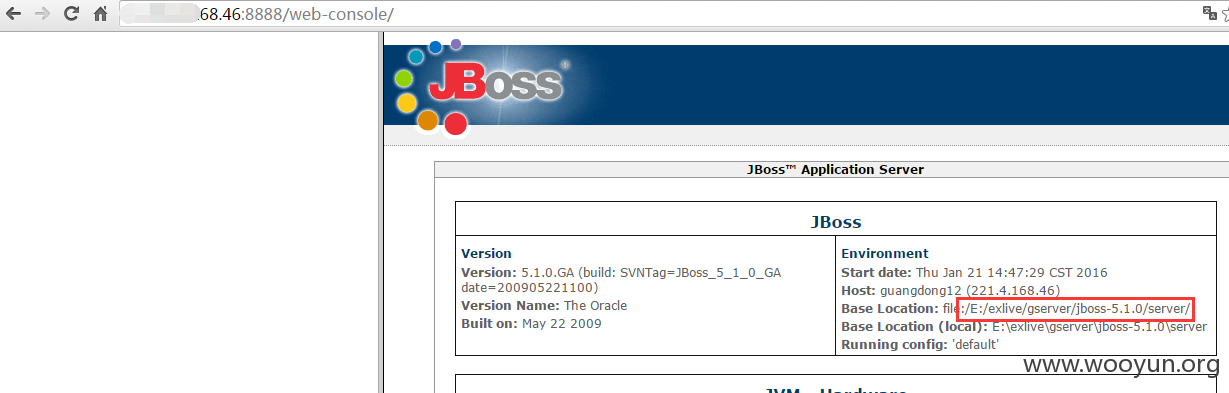

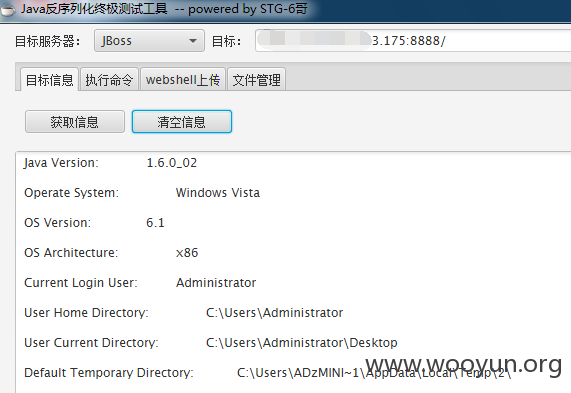

0x00

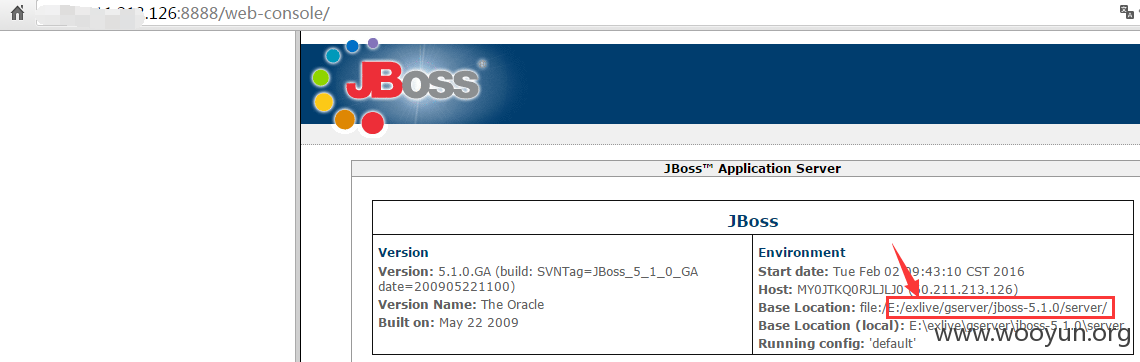

file:/E:/exlive/gserver/jboss-5.1.0/

存在漏洞

0x01

file:/E:/exlive/gserver/jboss-5.1.0/server/

存在漏洞

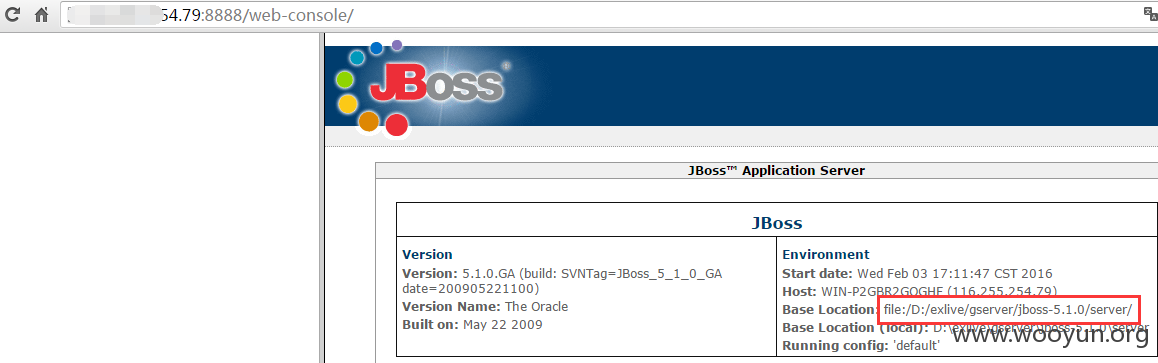

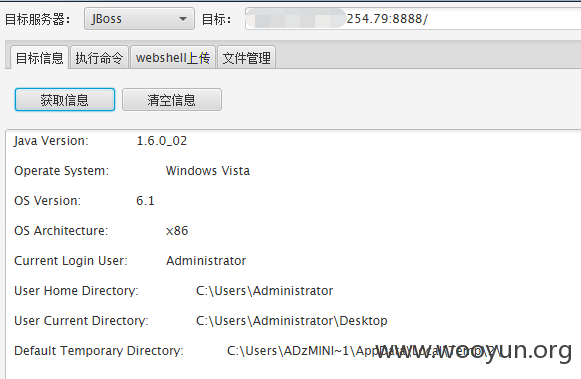

0x02

file:/D:/exlive/gserver/jboss-5.1.0/server/

存在漏洞

0x03

file:/F:/exlive/gserver/jboss-5.1.0/server/

存在漏洞

0x04

file:/E:/exlive/gserver/jboss-5.1.0/server/

存在漏洞

漏洞证明:

组合版本号、端口、等一系列信息。撒旦一下

大概有178项

0x00

file:/E:/exlive/gserver/jboss-5.1.0/

存在漏洞

0x01

file:/E:/exlive/gserver/jboss-5.1.0/server/

存在漏洞

0x02

file:/D:/exlive/gserver/jboss-5.1.0/server/

存在漏洞

0x03

file:/F:/exlive/gserver/jboss-5.1.0/server/

存在漏洞

0x04

file:/E:/exlive/gserver/jboss-5.1.0/server/

存在漏洞

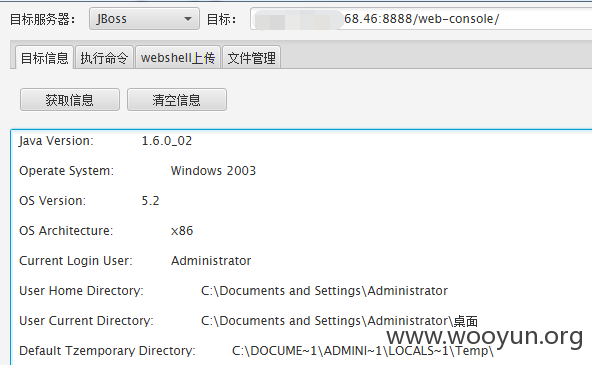

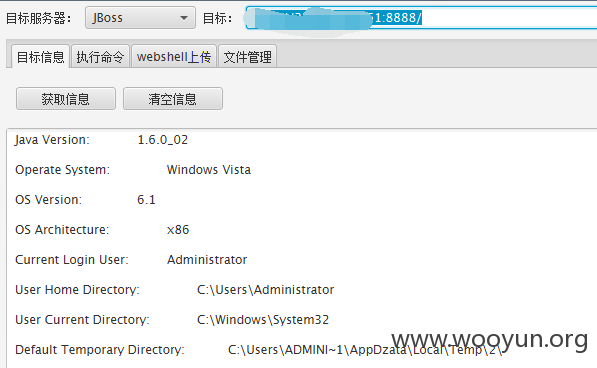

上面测试的都是撒旦第一页的

shell pass 023

tasklist netstat组合拿到远程端口号 连之

可以直接加用户3389就直接搞到桌面

这个用户里有个 http://**.**.**.**/ 估计是这个公司的。。

可以直接加用户3389就直接搞到桌面

所有测试添加的远程账号均删除!

修复方案:

baidu

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2016-02-15 11:36

厂商回复:

CNVD确认并复现所述情况,已经由CNVD通过网站公开联系方式向网站管理单位通报。

最新状态:

暂无