漏洞概要

关注数(24)

关注此漏洞

漏洞标题:国家质量监督检验检疫总局域传送(国家级)

提交时间:2015-09-17 11:47

修复时间:2015-11-02 15:44

公开时间:2015-11-02 15:44

漏洞类型:重要敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

Tags标签:

无

漏洞详情

披露状态:

2015-09-17: 细节已通知厂商并且等待厂商处理中

2015-09-18: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-09-28: 细节向核心白帽子及相关领域专家公开

2015-10-08: 细节向普通白帽子公开

2015-10-18: 细节向实习白帽子公开

2015-11-02: 细节向公众公开

简要描述:

域传送漏洞的危害:黑客可以快速的判定出某个特定zone的所有主机,收集域信息,选择攻

击目标,找出未使用的IP地址,黑客可以绕过基于网络的访问控制

详细说明:

0x01:主站地址

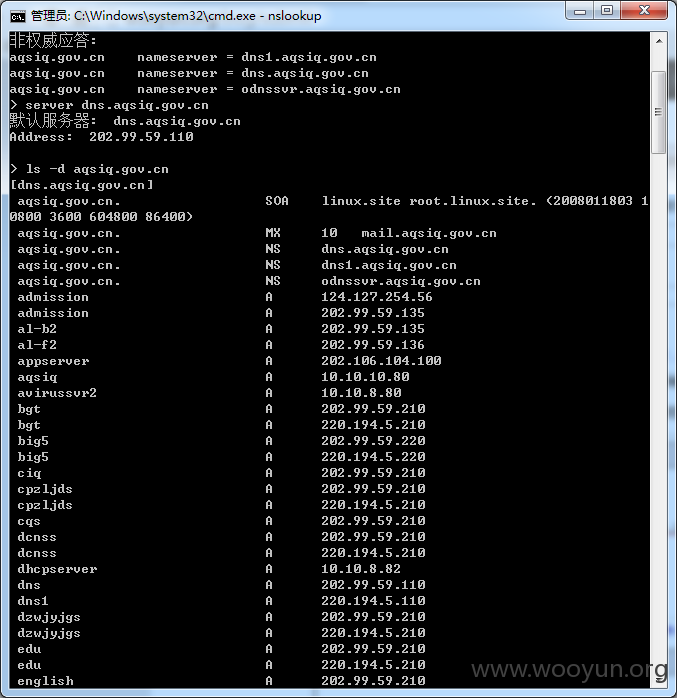

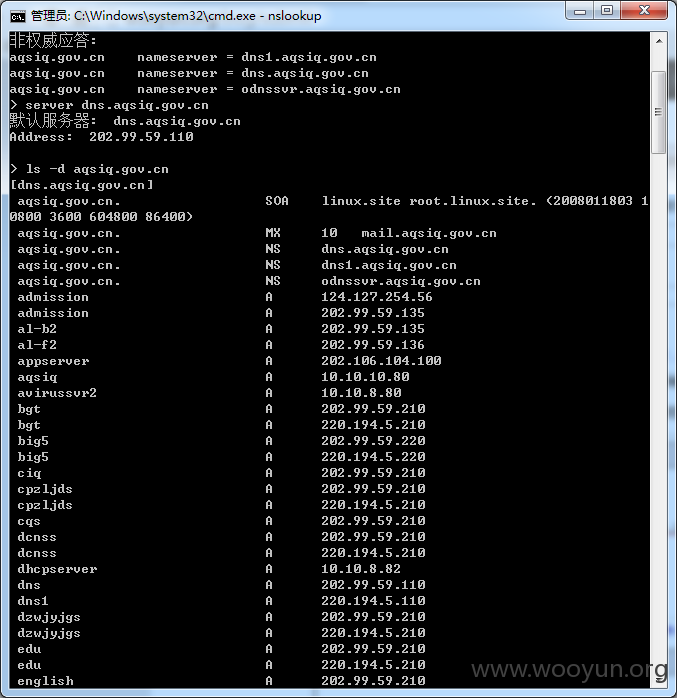

0x02:漏洞证明

0x03:泄露大量信息:

0x04:截图证明

漏洞证明:

修复方案:

国家的门面,这样的漏洞还是少点比较好吧,并且修复起来也不是什么难事。么么哒,加油

关于修复,建议看一下这理提到的:

http://**.**.**.**/Article/201204/125817.html

http://**.**.**.**/u013648937/article/details/48215157

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2015-09-18 15:42

厂商回复:

此前测试已经发现,rank5

最新状态:

暂无