漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-034115

漏洞标题:海尔集团之15某系统命令执行导致员工及物流行程被跟踪

相关厂商:海尔集团

漏洞作者: 小胖子

提交时间:2013-08-11 21:55

修复时间:2013-08-14 09:57

公开时间:2013-08-14 09:57

漏洞类型:系统/服务补丁不及时

危害等级:中

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-08-11: 细节已通知厂商并且等待厂商处理中

2013-08-14: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

海尔集团杀死了小胖子!!

海尔集团终结了小胖子超越神的杀戮,得到了888rank!

海尔的运维周末不上班?这么好啊!!!!

详细说明:

系统地址:http://123.234.41.202:8390 海尔GPS车载卫星定位系统

http://123.234.41.202:8390/login.action 存在最新的struts2命令执行漏洞。

导致直接getshell

http://123.234.41.202:8390/shell.jsp

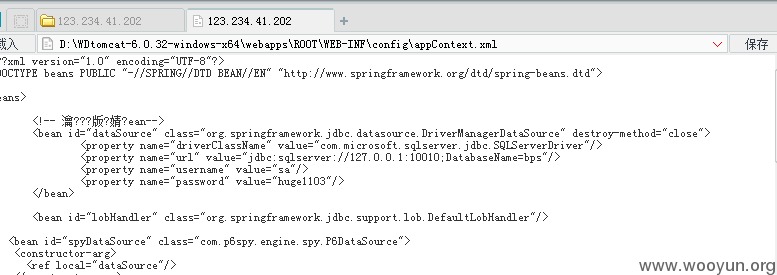

进入服务器看看数据库信息。

得到配置,连接数据库看看。

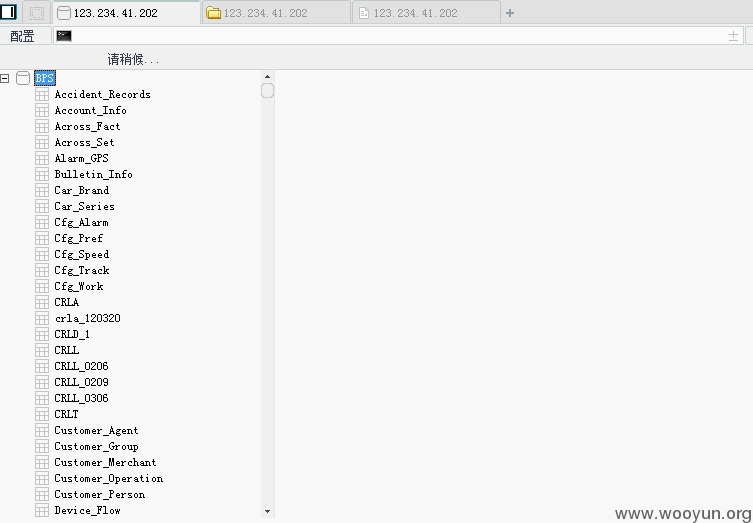

这个数据库好大啊,读了一个晚上的表,吓尿了。

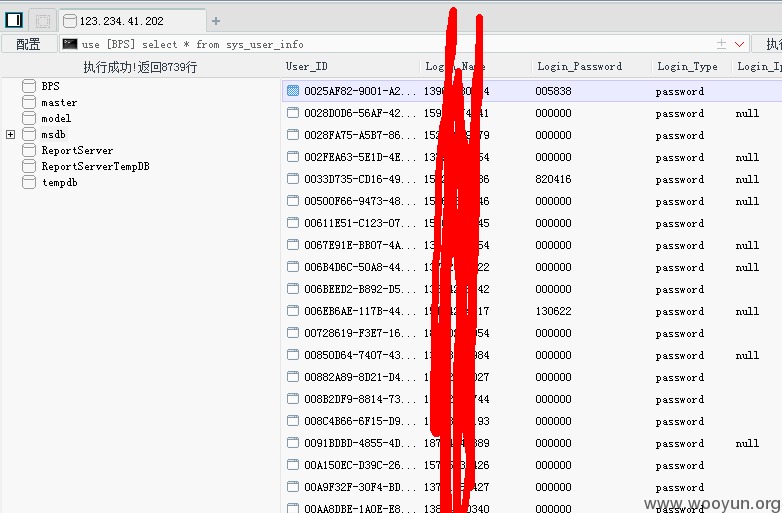

找到其中明文存储的密码,部分马赛克。

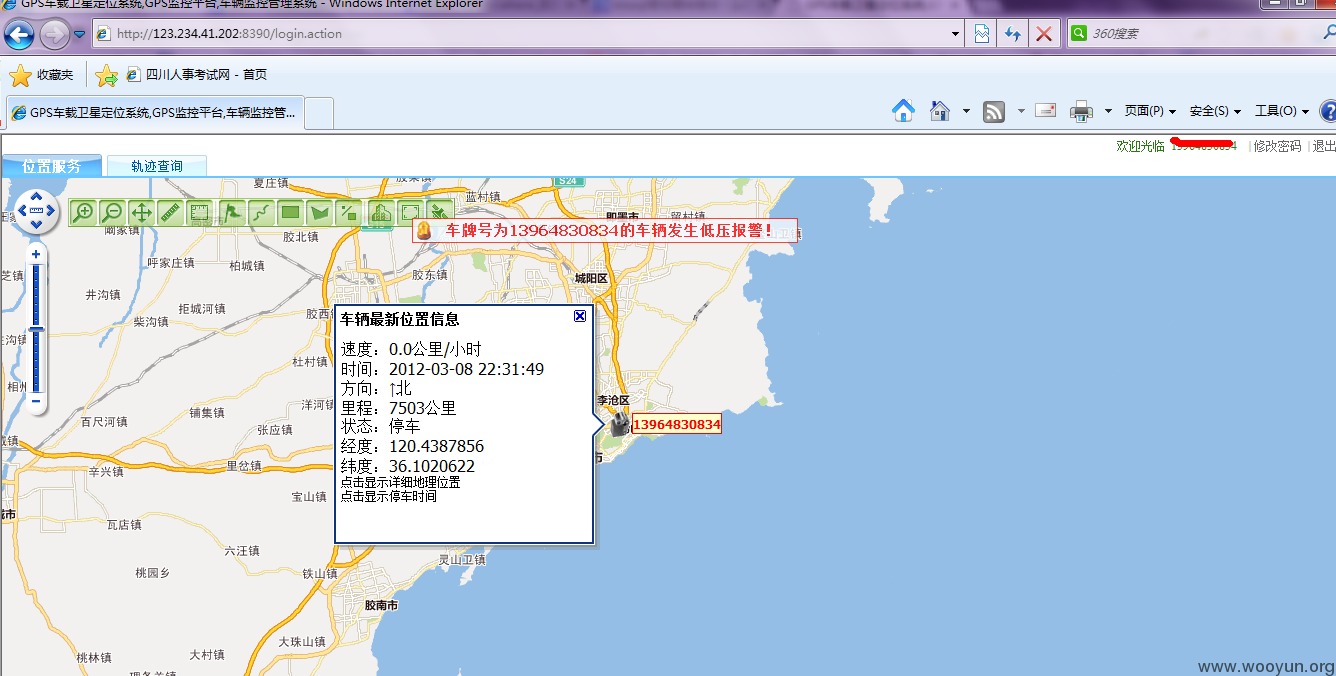

然后登陆系统去看看,每个账户对应的车辆不一样。账户好多。

海尔还有自己的职工小区?待遇这么好???

好吧,到此为止,点到即止。

漏洞证明:

见详细说明。

修复方案:

0x1:升级最新的struts2.

0x2:密码存储不要明文吧。而且全是弱口令。

0x3:很高兴告诉你们,海尔系列结束,请运维的同志加油自查、修复!

版权声明:转载请注明来源 小胖子@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2013-08-14 09:57

厂商回复:

业务单位回复为:该IP地址不是我们的地址,该系统也不是我们海尔的系统。

因此忽略。

请各位白帽子持续友好监督海尔集团的信息安全工作,非常感谢。

另,运维7X24,但不表示运维会及时看到白帽子们辛苦提交的漏洞,这需要相关业务责任接口人来协调,每个公司组织架构不同,海尔首先是制造业,确实不是专业的IT公司,有做的不足的地方,还请各位谅解。海尔有自己的组织架构特点,请各位勿个人教条主义并理解海尔。非常感谢。

最新状态:

暂无