漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-099275

漏洞标题:苏州同程网某接口暴力破解

相关厂商:苏州同程旅游网络科技有限公司

漏洞作者: answer

提交时间:2015-03-04 12:34

修复时间:2015-04-01 13:02

公开时间:2015-04-01 13:02

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-04: 细节已通知厂商并且等待厂商处理中

2015-03-04: 厂商已经确认,细节仅向厂商公开

2015-03-14: 细节向核心白帽子及相关领域专家公开

2015-03-24: 细节向普通白帽子公开

2015-04-01: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

听说厂商人挺好的。。。

详细说明:

漏洞地址:

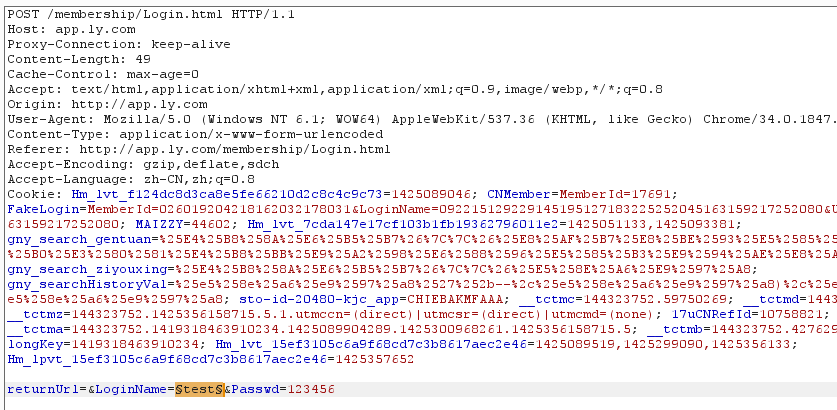

http://app.ly.com/membership/login.html

可见没验证码

上burp

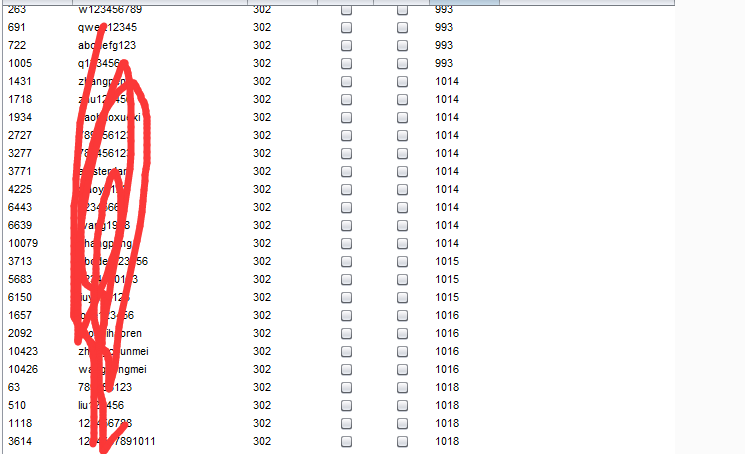

爆破密码为123456的用户

成功的不少

拿两个试着登陆主站

ok,成功 到此为止

后来发现这个注册用的是手机号,如果定批量爆破手机号,可见危害性。这里不再测试

漏洞证明:

漏洞地址:

http://app.ly.com/membership/login.html

可见没验证码

上burp

爆破密码为123456的用户

成功的不少

拿两个试着登陆主站

ok,成功 到此为止

后来发现这个注册用的是手机号,如果定向爆破某一段的手机号,可见危害性。这里不再测试

修复方案:

加验证码

版权声明:转载请注明来源 answer@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2015-03-04 13:25

厂商回复:

感谢关注同程旅游,洞主你这个拿着密码暴力跑用户名的思路有想法的,这个站点我问下能不能下线。弱密码的问题我知道,都是初期的用户,数量太多,要重置得上面领导同意。现在的密码规则是大于六位,要有字母什么的,我分析了几个泄漏的数据库,把用的最多的、符合我们注册要求的弱口令放到js里做判断。https:///cn/js/c/c/ps/

最新状态:

2015-03-04:站点确认废弃,已下线。

2015-04-01:公开