漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0144933

漏洞标题:挖财理财记账Android客户端用户数据明文存储在本地数据库可被远程窃取

相关厂商:杭州财米科技有限公司

漏洞作者: 大头鬼

提交时间:2015-10-08 15:52

修复时间:2016-01-11 15:32

公开时间:2016-01-11 15:32

漏洞类型:远程代码执行

危害等级:高

自评Rank:12

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-08: 细节已通知厂商并且等待厂商处理中

2015-10-08: 厂商已经确认,细节仅向厂商公开

2015-10-11: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航)

2015-12-02: 细节向核心白帽子及相关领域专家公开

2015-12-12: 细节向普通白帽子公开

2015-12-22: 细节向实习白帽子公开

2016-01-11: 细节向公众公开

简要描述:

用户数据明文存储在本地数据库可被远程窃取

详细说明:

记账本记录信息、银行短信信息等数据明文存储在本地数据库文件中,由于客户端程序使用了webview组件,然而在Android小于等于4.3的系统版本的手机上存在webview漏洞,利用该漏洞可远程窃取应用本地数据文件。

漏洞证明:

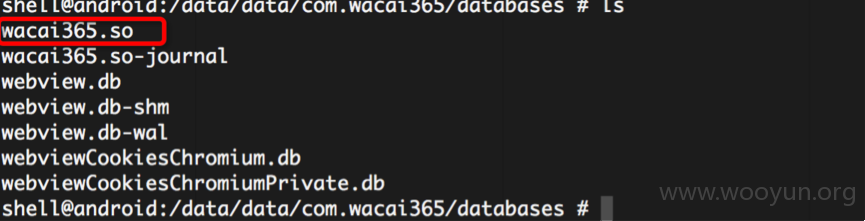

记账本记录信息、银行短信等信息明文存储在本地的wacai365.so文件中:

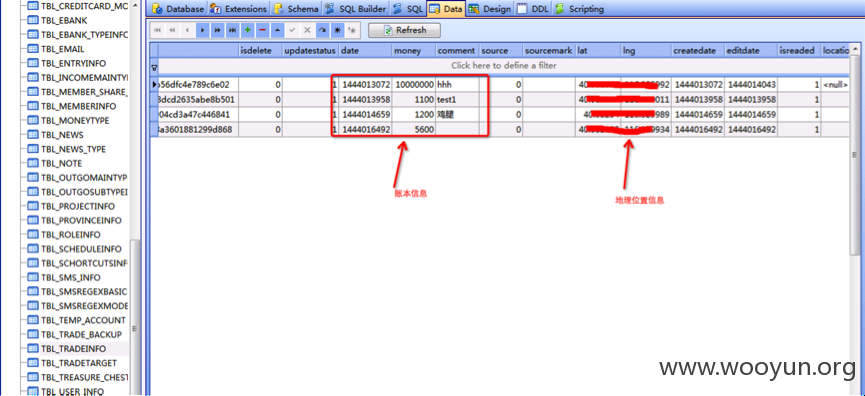

存储了记账本记录信息:

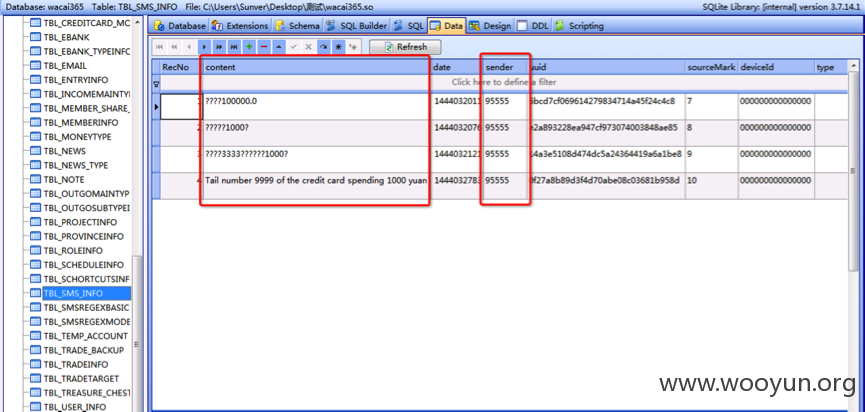

存储了银行发来的短信信息(客户端程序专门对拦截到的短信进行过滤,收集银行发来的短信信息):

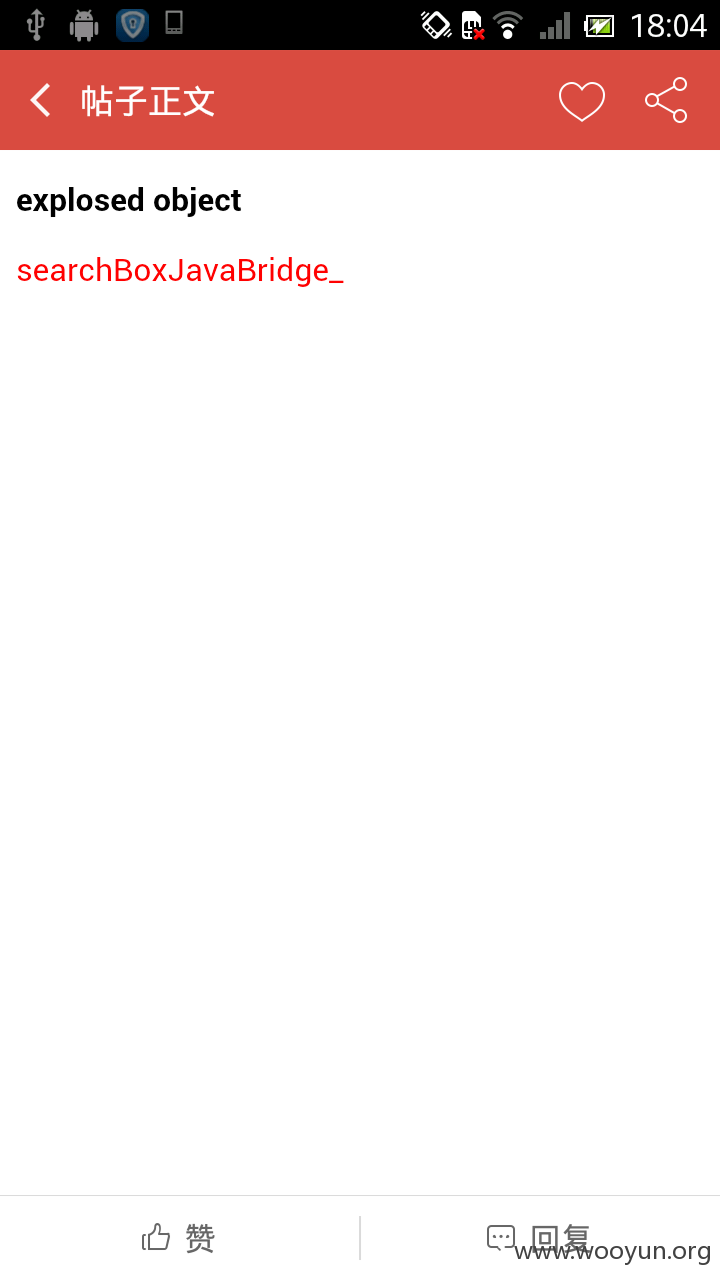

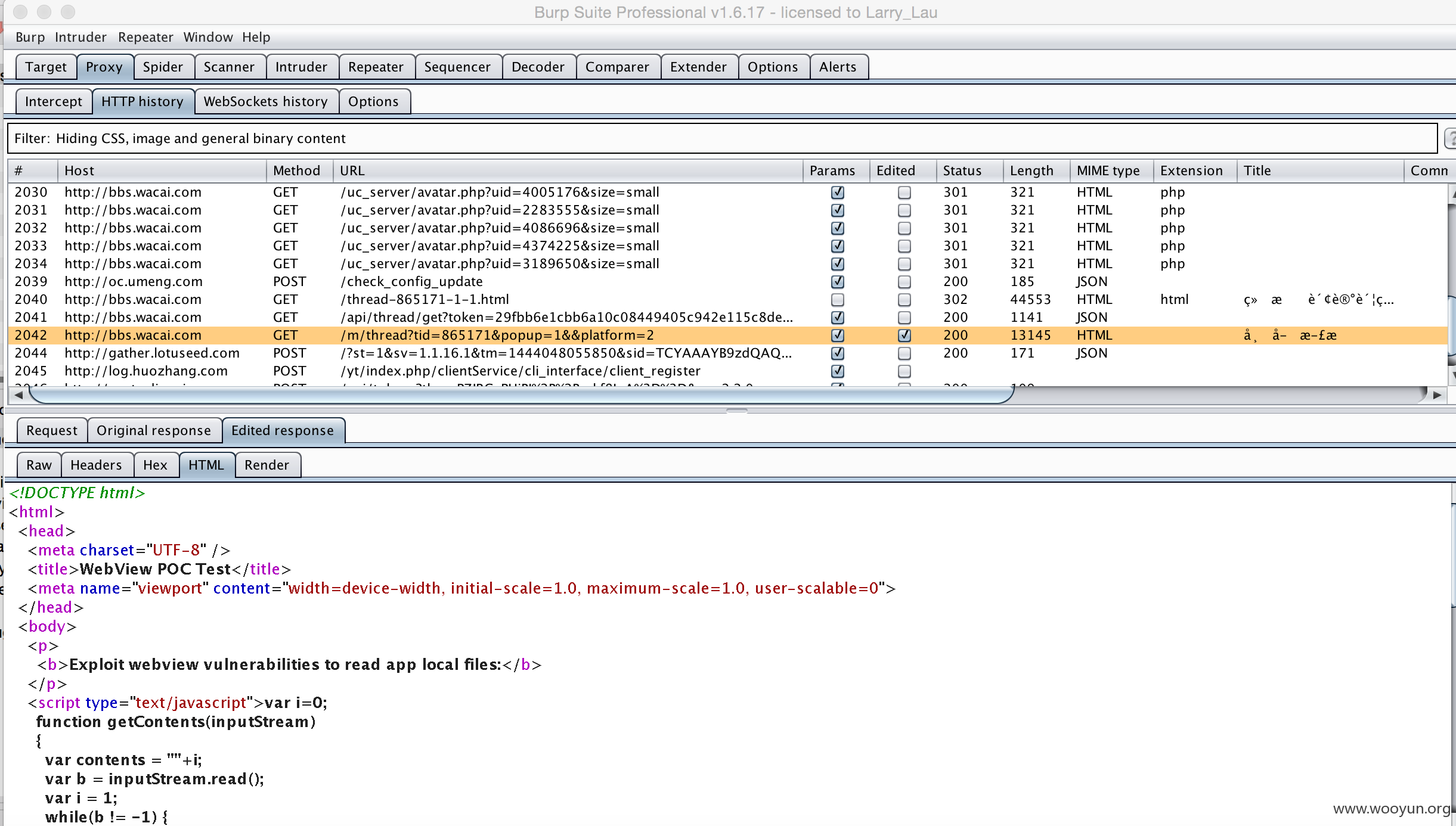

将手机连入burp设置的代理拦截客户端与服务端的通信,用webview漏洞检测代码替换服务端返回的html数据,此时客户端界面显示暴露的webview JS接口对象,该对象是系统暴露的接口:

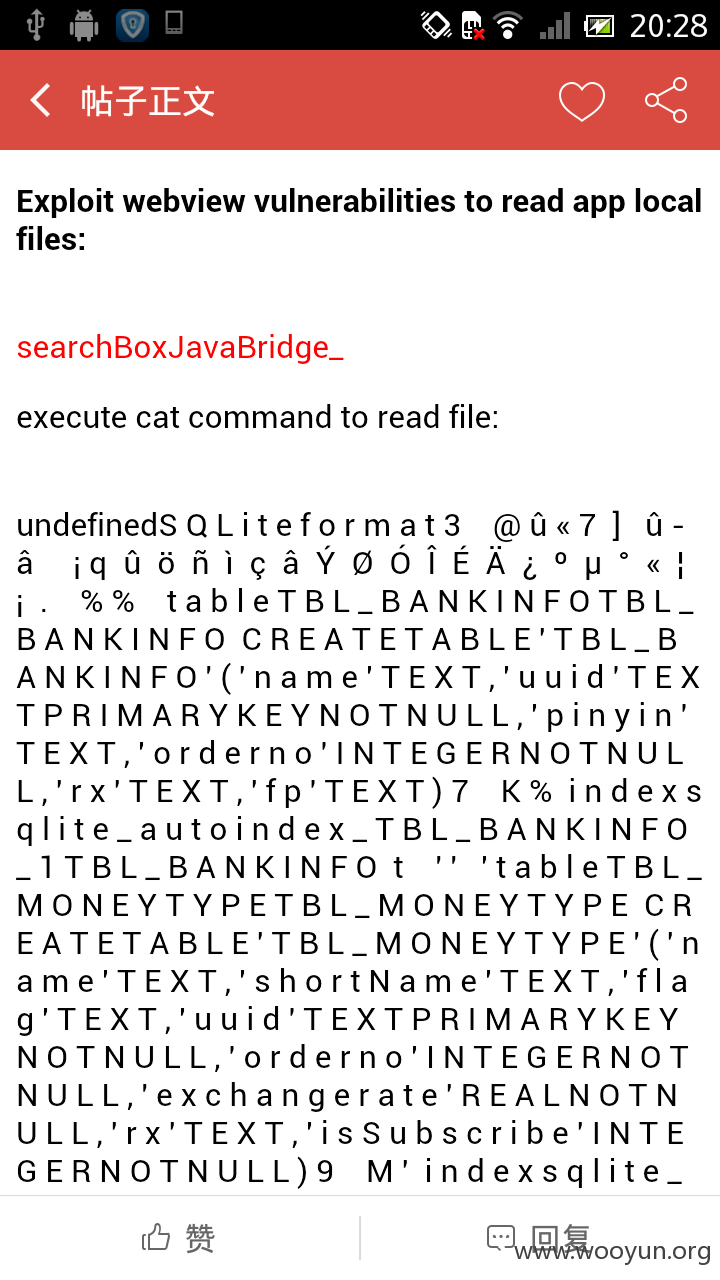

利用暴露的JS接口对象执行命令,读取本地的wacai365.so数据库文件,将POC代码替换服务端返回的html数据:

此时客户端界面显示了读取的wacai365.so文件内容

可将读取的内容发送到远程服务器。

webview漏洞测试所用手机系统为android4.0。

修复方案:

对数据存储的数据加密后再存储。

对于webview漏洞,可在代码中写入removeJavascriptInterface("searchBoxJavaBridge_"),webview漏洞详情参考:http://**.**.**.**/blog.htm?spm=**.**.**.**.UUt2Ay&id=48

版权声明:转载请注明来源 大头鬼@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-10-08 19:06

厂商回复:

感谢您的关注,webview漏洞修复已经在发布计划中!!

最新状态:

暂无