漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-098634

漏洞标题:快钱用户订单设计不当可导致所有的合作商家的用户订单细节泄露

相关厂商:快钱

漏洞作者: proyx

提交时间:2015-02-28 14:39

修复时间:2015-04-14 14:40

公开时间:2015-04-14 14:40

漏洞类型:用户资料大量泄漏

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-28: 细节已通知厂商并且等待厂商处理中

2015-03-02: 厂商已经确认,细节仅向厂商公开

2015-03-12: 细节向核心白帽子及相关领域专家公开

2015-03-22: 细节向普通白帽子公开

2015-04-01: 细节向实习白帽子公开

2015-04-14: 细节向公众公开

简要描述:

快钱用户订单设计不当可导致所有的合作商家的用户订单细节泄露

详细说明:

在交易过程中的某些信息的修改导致所有的与快钱合作商家的订单信息全部被泄露。

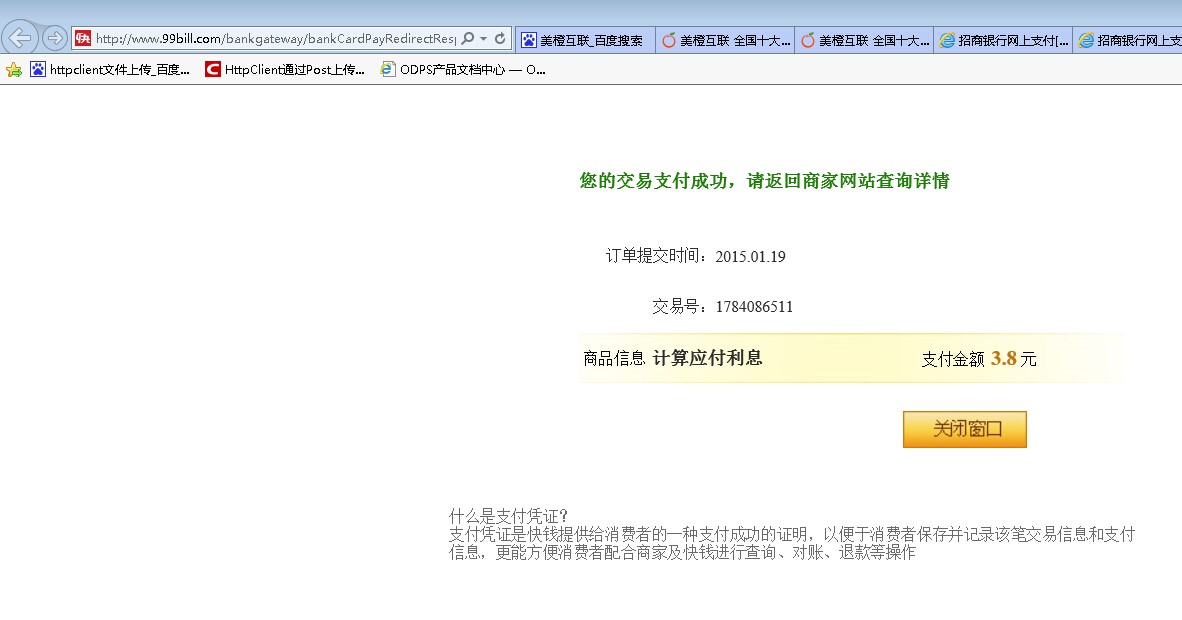

在一次订单中,使用快钱支付,然后银行支付完成跳转到快钱的过程中修改如图所示的对应订单号,就可以跳转到快钱的另外一个订单信息里面去,并且如果当前账户是自己登陆的那么商品很有可能发放到当前账户。此处修改可以进行所有的其他的与快钱合作商家的用户订单信息遍历,导出所有的用户订单信息,程序证明可行,导出了几K的订单文件进行了测试。

漏洞证明:

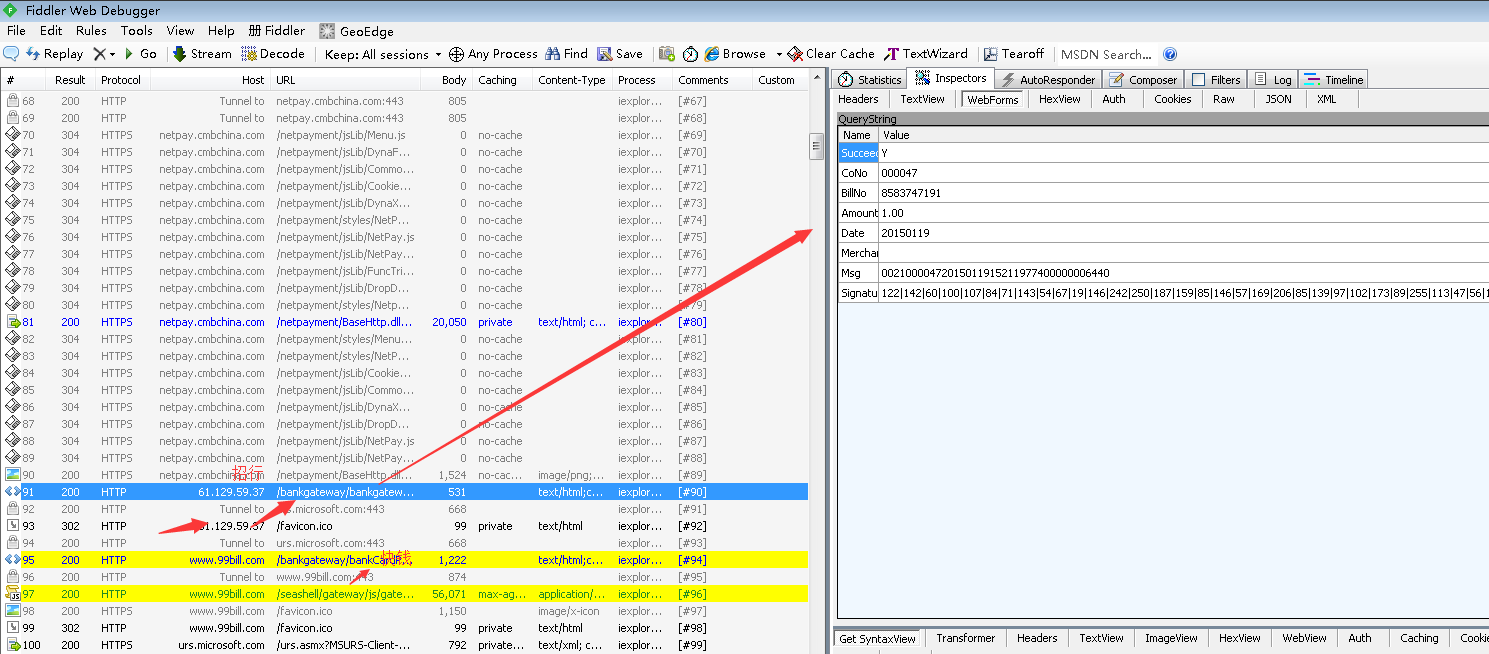

首先在A网站(美橙互联),买物品,这里是充值一元钱,这是使用招商银行支付成功的界面,点击返回商户页面首先就开始往快钱那边跳转如图2所示:(招商银行给快钱的一些签名等)

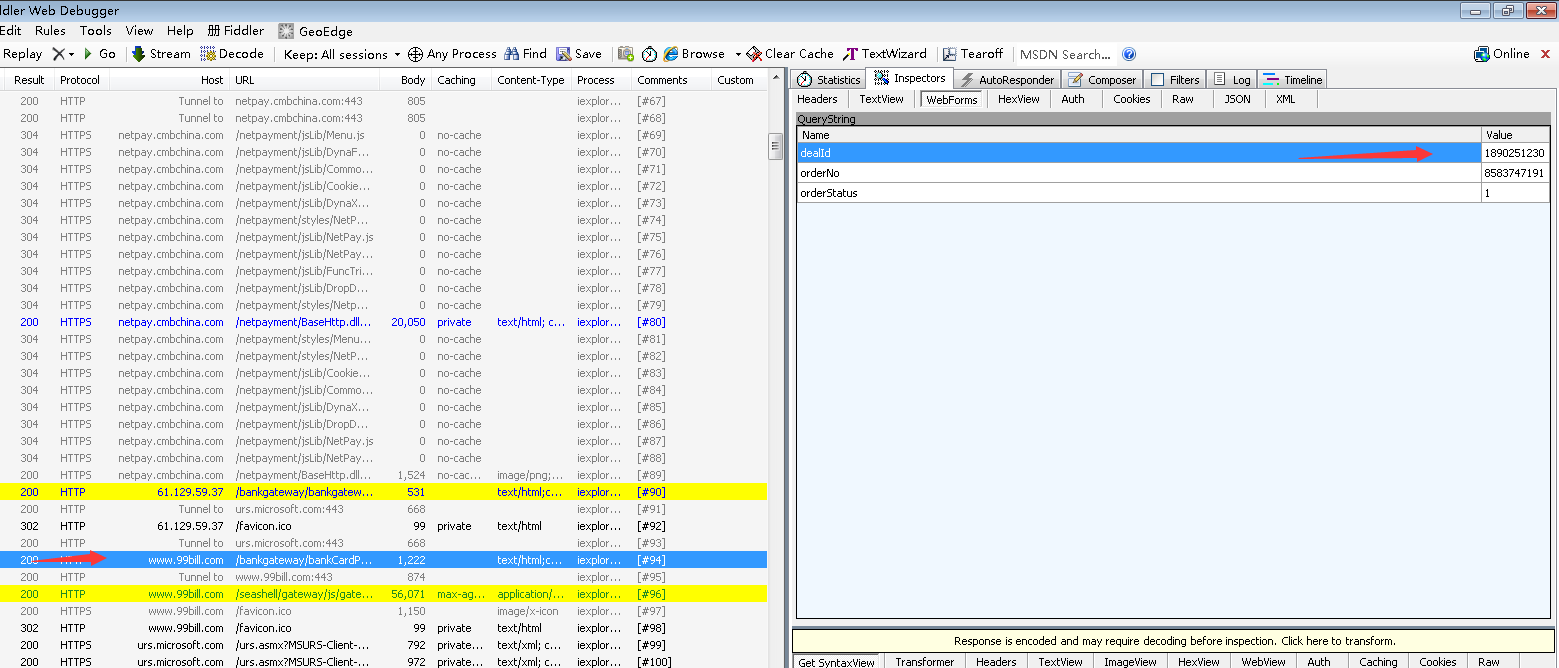

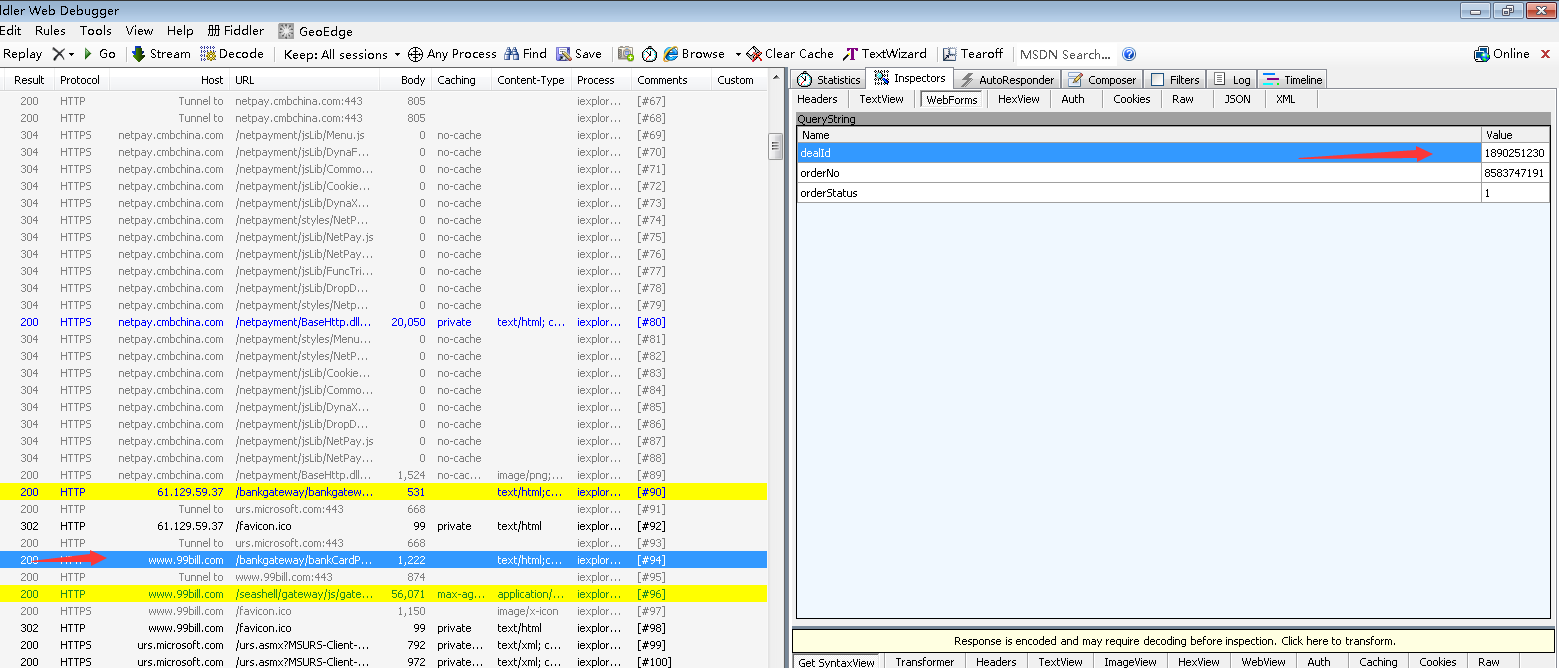

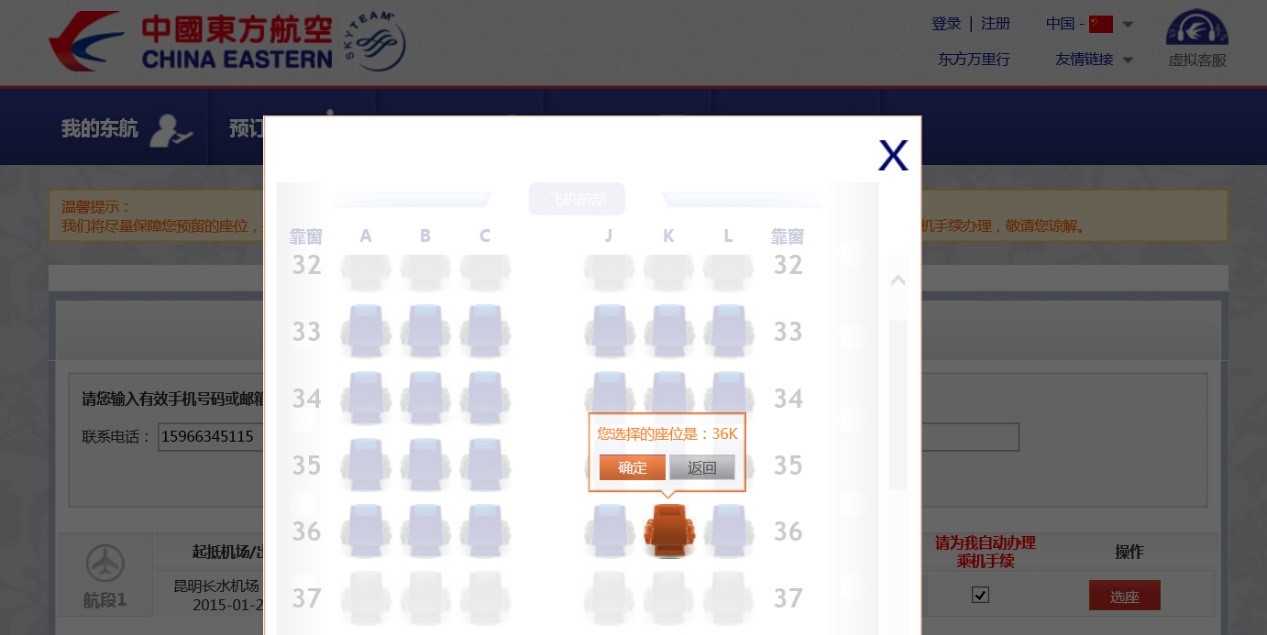

如图3显示的是快钱自己的内部使用的ID与商户唯一一一对应,1890251230 这个是我在美橙互联上用快钱充值的1元钱的订单在快钱内部的订单号,这个时候我们把这个订单修改成1890251233会发现,快钱调往了东方航空的界面如图4所示:

把ID修改为1890251231对应的跳转结果如图7所示:

问题1:数据泄露

问题2:如果我当前是登陆的东方航空或者是第二个网站,那么商品有可能是直接发送到我当前登录的账号。

其他合作商家泄露的身份号等敏感信息就不一一表述。

修复方案:

记得要有节操。

版权声明:转载请注明来源 proyx@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-03-02 10:10

厂商回复:

感谢您对快钱的关注,我们将立刻安排修复

最新状态:

暂无